Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bagian ini menjelaskan bagaimana Anda dapat menggunakan penyeleksi peristiwa tingkat lanjut untuk membuat penyeleksi berbutir halus, yang membantu Anda mengontrol biaya dengan hanya mencatat peristiwa data tertentu yang menarik.

Sebagai contoh:

-

Anda dapat menyertakan atau mengecualikan panggilan API tertentu dengan menambahkan filter di

eventNamebidang. -

Anda dapat menyertakan atau mengecualikan pencatatan untuk sumber daya tertentu dengan menambahkan filter di

resources.ARNbidang. Misalnya, jika Anda mencatat peristiwa data S3, Anda dapat mengecualikan pencatatan untuk bucket S3 untuk jejak Anda. -

Anda dapat memilih untuk mencatat hanya peristiwa hanya-tulis atau peristiwa hanya-baca dengan menambahkan filter pada bidang.

readOnly

Tabel berikut memberikan informasi tambahan tentang bidang yang dapat dikonfigurasi untuk pemilih acara lanjutan.

| Bidang | Diperlukan | Operator yang valid | Deskripsi |

|---|---|---|---|

|

|

Ya |

|

Bidang ini diatur Didukung di jalur: Ya Didukung pada penyimpanan data acara: Ya |

|

|

Ya |

|

Bidang ini digunakan untuk memilih jenis sumber daya yang ingin Anda log peristiwa data. Tabel peristiwa Data menunjukkan nilai yang mungkin. Didukung di jalur: Ya Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Ini adalah bidang opsional yang digunakan untuk menyertakan atau mengecualikan peristiwa data berdasarkan Didukung di jalur: Ya Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Ini adalah file opsional yang digunakan untuk menyaring atau menyaring peristiwa data apa pun yang dicatat CloudTrail, seperti atau. Jika Anda menggunakan AWS CLI, Anda dapat menentukan beberapa nilai dengan memisahkan setiap nilai dengan koma. Jika Anda menggunakan konsol, Anda dapat menentukan beberapa nilai dengan membuat kondisi untuk setiap yang ingin Didukung di jalur: Ya Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Ini adalah bidang opsional yang digunakan untuk mengecualikan atau menyertakan peristiwa data untuk sumber daya tertentu dengan menyediakan Jika Anda menggunakan AWS CLI, Anda dapat menentukan beberapa nilai dengan memisahkan setiap nilai dengan koma. Jika Anda menggunakan konsol, Anda dapat menentukan beberapa nilai dengan membuat kondisi untuk setiap yang ingin Didukung di jalur: Ya Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Anda dapat menggunakannya untuk menyertakan atau mengecualikan sumber acara tertentu. Didukung di jalur: Tidak Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

EventType untuk menyertakan atau mengecualikan. Misalnya, Anda dapat mengatur bidang ini Didukung di jalur: Tidak Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Sertakan atau kecualikan acara yang berasal dari AWS Management Console sesi. Bidang ini dapat diatur ke Didukung di jalur: Tidak Didukung pada penyimpanan data acara: Ya |

|

|

Tidak |

|

Sertakan atau kecualikan peristiwa untuk tindakan yang diambil oleh identitas IAM tertentu. Untuk informasi selengkapnya, lihat elemen CloudTrail UserIdentity. Didukung di jalur: Tidak Didukung pada penyimpanan data acara: Ya |

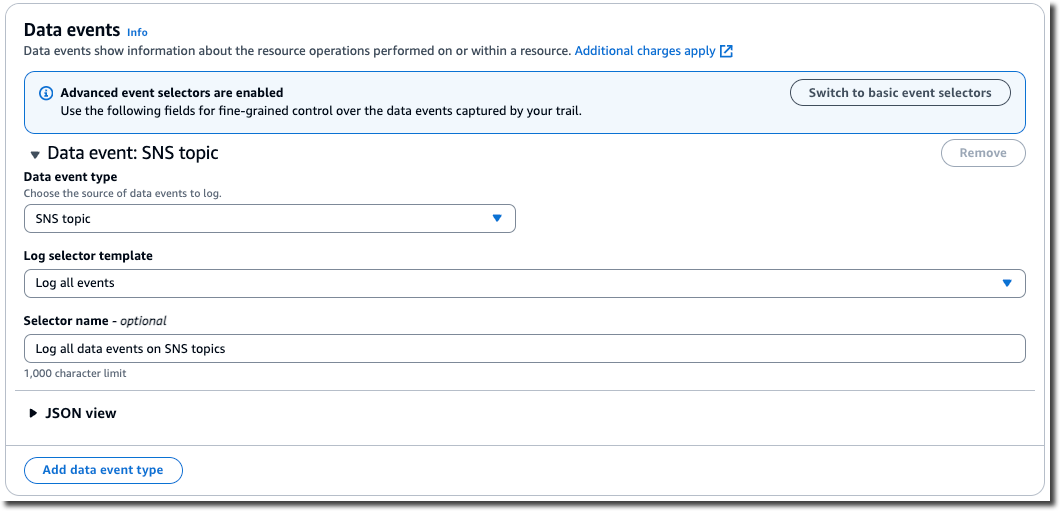

Untuk mencatat peristiwa data menggunakan CloudTrail konsol, Anda memilih opsi Peristiwa data, lalu pilih jenis sumber daya yang diminati saat Anda membuat atau memperbarui penyimpanan data jejak atau peristiwa. Tabel peristiwa data menunjukkan kemungkinan jenis sumber daya yang dapat Anda pilih di CloudTrail konsol.

Untuk mencatat peristiwa data dengan AWS CLI, konfigurasikan --advanced-event-selector parameter untuk mengatur eventCategory sama dengan Data dan resources.type nilai sama dengan nilai tipe sumber daya yang ingin Anda log peristiwa data. Tabel peristiwa Data mencantumkan jenis sumber daya yang tersedia.

Misalnya, jika Anda ingin mencatat peristiwa data untuk semua kumpulan Identitas Cognito, Anda akan mengonfigurasi --advanced-event-selectors parameter agar terlihat seperti ini:

--advanced-event-selectors '[

{

"Name": "Log Cognito data events on Identity pools",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::Cognito::IdentityPool"] }

]

}

]'Contoh sebelumnya mencatat semua peristiwa data Cognito di kumpulan Identity. Anda dapat lebih lanjut menyempurnakan pemilih acara lanjutan untuk memfilter padaeventName,readOnly, dan resources.ARN bidang untuk mencatat peristiwa tertentu yang menarik atau mengecualikan peristiwa yang tidak menarik.

Anda dapat mengonfigurasi pemilih acara lanjutan untuk memfilter peristiwa data berdasarkan beberapa bidang. Misalnya, Anda dapat mengonfigurasi penyeleksi peristiwa lanjutan untuk mencatat semua panggilan Amazon PutObject S3 DeleteObject dan API tetapi mengecualikan pencatatan peristiwa untuk bucket S3 tertentu seperti yang ditunjukkan pada contoh berikut. Ganti amzn-s3-demo-bucket dengan nama bucket Anda.

--advanced-event-selectors

'[

{

"Name": "Log PutObject and DeleteObject events for all but one bucket",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::S3::Object"] },

{ "Field": "eventName", "Equals": ["PutObject","DeleteObject"] },

{ "Field": "resources.ARN", "NotStartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] }

]

}

]'Anda juga dapat menyertakan beberapa kondisi untuk bidang. Untuk informasi tentang bagaimana beberapa kondisi dievaluasi, lihatBagaimana CloudTrail mengevaluasi beberapa kondisi untuk suatu bidang.

Anda dapat menggunakan pemilih acara lanjutan untuk mencatat peristiwa manajemen dan data. Untuk mencatat peristiwa data untuk beberapa jenis sumber daya, tambahkan pernyataan pemilih bidang untuk setiap jenis sumber daya yang ingin Anda log peristiwa data.

catatan

Trails dapat menggunakan penyeleksi acara dasar atau pemilih acara lanjutan, tetapi tidak keduanya. Jika Anda menerapkan penyeleksi acara lanjutan ke jejak, pemilih acara dasar apa pun yang ada akan ditimpa.

Selector tidak mendukung penggunaan wildcard seperti. * Untuk mencocokkan beberapa nilai dengan satu kondisi, Anda dapat menggunakanStartsWith,EndsWith,NotStartsWith, atau NotEndsWith untuk secara eksplisit mencocokkan awal atau akhir bidang acara.

Topik

Bagaimana CloudTrail mengevaluasi beberapa kondisi untuk suatu bidang

Untuk penyeleksi acara tingkat lanjut, CloudTrail evaluasi beberapa kondisi untuk bidang sebagai berikut:

-

Operator DESELECT adalah DAN akan bersama-sama. Jika salah satu kondisi operator DESELECT terpenuhi, acara tidak dikirimkan. Ini adalah operator DESELECT yang valid untuk pemilih acara tingkat lanjut:

-

NotEndsWith -

NotEquals -

NotStartsWith

-

-

Operator SELECT adalah ATAU akan bersama-sama. Ini adalah operator SELECT yang valid untuk pemilih acara tingkat lanjut:

-

EndsWith -

Equals -

StartsWith

-

-

Kombinasi operator SELECT dan DESELECT mengikuti aturan di atas dan kedua grup adalah AND 'd bersama-sama.

Contoh yang menunjukkan beberapa kondisi untuk resources.ARN bidang

Contoh pernyataan pemilih peristiwa berikut mengumpulkan peristiwa data untuk jenis AWS::S3::Object sumber daya dan menerapkan beberapa kondisi di resources.ARN lapangan.

{

"Name": "S3Select",

"FieldSelectors": [

{

"Field": "eventCategory",

"Equals": [

"Data"

]

},

{

"Field": "resources.type",

"Equals": [

"AWS::S3::Object"

]

},

{

"Field": "resources.ARN",

"Equals": [

"arn:aws:s3:::amzn-s3-demo-bucket/object1"

],

"StartsWith": [

"arn:aws:s3:::amzn-s3-demo-bucket/"

],

"EndsWith": [

"object3"

],

"NotStartsWith": [

"arn:aws:s3:::amzn-s3-demo-bucket/deselect"

],

"NotEndsWith": [

"object5"

],

"NotEquals": [

"arn:aws:s3:::amzn-s3-demo-bucket/object6"

]

}

]

}Dalam contoh sebelumnya, peristiwa data Amazon S3 untuk sumber daya akan AWS::S3::Object dikirimkan jika:

-

Tak satu pun dari kondisi operator DESELECT ini terpenuhi:

-

resources.ARNbidangNotStartsWithnilainyaarn:aws:s3:::amzn-s3-demo-bucket/deselect -

resources.ARNbidangNotEndsWithnilainyaobject5 -

resources.ARNbidangNotEqualsnilainyaarn:aws:s3:::amzn-s3-demo-bucket/object6

-

-

Setidaknya satu dari kondisi operator SELECT ini terpenuhi:

-

resources.ARNbidangEqualsnilainyaarn:aws:s3:::amzn-s3-demo-bucket/object1 -

resources.ARNbidangStartsWithnilainyaarn:aws:s3:::amzn-s3-demo-bucket/ -

resources.ARNbidangEndsWithnilainyaobject3

-

Berdasarkan logika evaluasi:

-

Peristiwa data untuk

amzn-s3-demo-bucket/object1akan dikirimkan karena cocok dengan nilai untukEqualsoperator dan tidak cocok dengan nilai apa pun untukNotStartsWith,NotEndsWith, danNotEqualsoperator. -

Peristiwa data untuk

amzn-s3-demo-bucket/object2akan dikirimkan karena cocok dengan nilai untukStartsWithoperator dan tidak cocok dengan nilai apa pun untukNotStartsWith,NotEndsWith, danNotEqualsoperator. -

Peristiwa data untuk

amzn-s3-demo-bucket1/object3akan dikirimkan karena cocok denganEndsWithoperator dan tidak cocok dengan nilai apa pun untukNotStartsWith,NotEndsWith, danNotEqualsoperator. -

Peristiwa data untuk tidak

arn:aws:s3:::amzn-s3-demo-bucket/deselectObject4akan dikirimkan karena cocok dengan kondisi untukNotStartsWithmeskipun sesuai dengan kondisi untukStartsWithoperator. -

Peristiwa data untuk tidak

arn:aws:s3:::amzn-s3-demo-bucket/object5akan dikirimkan karena cocok dengan kondisi untukNotEndsWithmeskipun sesuai dengan kondisi untukStartsWithoperator. -

Peristiwa data untuk tidak

arn:aws:s3:::amzn-s3-demo-bucket/object6akan terkirim karena sesuai dengan kondisiNotEqualsoperator meskipun sesuai dengan kondisiStartsWithoperator.

Memfilter peristiwa data berdasarkan eventName

Menggunakan pemilih acara tingkat lanjut, Anda dapat menyertakan atau mengecualikan peristiwa berdasarkan nilai eventName bidang. Pemfilteran pada eventName dapat membantu mengontrol biaya, karena Anda menghindari mengeluarkan biaya saat Layanan AWS

Anda mencatat peristiwa data untuk menambahkan dukungan untuk data baru. APIs

Anda dapat menggunakan operator apa pun dengan eventName bidang tersebut. Anda dapat menggunakannya untuk menyaring atau menyaring peristiwa data apa pun yang dicatat CloudTrail, seperti atau. PutBucket GetSnapshotBlock

Topik

Memfilter peristiwa data dengan eventName menggunakan AWS Management Console

Ambil langkah-langkah berikut untuk memfilter di eventName bidang menggunakan CloudTrail konsol.

-

Ikuti langkah-langkah dalam prosedur create trail, atau ikuti langkah-langkah dalam prosedur create event data store.

-

Saat Anda mengikuti langkah-langkah untuk membuat penyimpanan data jejak atau acara, buat pilihan berikut:

-

Pilih Peristiwa data.

-

Pilih jenis sumber daya yang ingin Anda catat peristiwa datanya.

-

Untuk template pemilih Log, pilih Kustom.

-

(Opsional) Dalam nama Selector, masukkan nama untuk mengidentifikasi pemilih Anda. Nama pemilih adalah nama deskriptif untuk pemilih peristiwa lanjutan, seperti “Log peristiwa data hanya untuk dua bucket S3”. Nama pemilih terdaftar seperti

Namepada pemilih acara lanjutan dan dapat dilihat jika Anda memperluas tampilan JSON. -

Di Selektor acara lanjutan, lakukan hal berikut untuk memfilter pada

eventName:-

Untuk Field, pilih EventName.

-

Untuk Operator, pilih operator kondisi. Dalam contoh ini, kita akan memilih equals karena kita ingin log panggilan API tertentu.

-

Untuk Nilai, masukkan nama acara yang ingin Anda filter.

-

Untuk memfilter yang lain

eventName, pilih + Kondisi. Untuk informasi tentang cara CloudTrail mengevaluasi beberapa kondisi, lihatBagaimana CloudTrail mengevaluasi beberapa kondisi untuk suatu bidang.

-

-

Pilih +Bidang untuk menambahkan filter pada bidang lain.

-

Memfilter peristiwa data dengan eventName menggunakan AWS CLI

Dengan menggunakan AWS CLI, Anda dapat memfilter di eventName bidang untuk menyertakan atau mengecualikan peristiwa tertentu.

Jika Anda memperbarui penyimpanan data jejak atau peristiwa yang ada untuk mencatat pemilih acara tambahan, dapatkan pemilih acara saat ini dengan menjalankan get-event-selectorsperintah untuk jejak, atau get-event-data-storeperintah untuk penyimpanan data peristiwa. Kemudian, perbarui pemilih acara Anda untuk menambahkan pemilih bidang untuk setiap jenis sumber daya data yang ingin Anda log.

Contoh berikut mencatat peristiwa data S3 pada jejak. --advanced-event-selectorsIni dikonfigurasi untuk hanya mencatat peristiwa data untuk panggilan GetObjectPutObject,, dan DeleteObject API.

aws cloudtrail put-event-selectors \

--trail-name trailName \

--advanced-event-selectors '[

{

"Name": "Log GetObject, PutObject and DeleteObject S3 data events",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::S3::Object"] },

{ "Field": "eventName", "Equals": ["GetObject","PutObject","DeleteObject"] }

]

}

]' Contoh berikutnya membuat penyimpanan data peristiwa baru yang mencatat peristiwa data untuk EBS Direct APIs tetapi mengecualikan panggilan ListChangedBlocks API. Anda dapat menggunakan update-event-data-storeperintah untuk memperbarui penyimpanan data acara yang ada.

aws cloudtrail create-event-data-store \

--name "eventDataStoreName"

--advanced-event-selectors '[

{

"Name": "Log all EBS Direct API data events except ListChangedBlocks",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] },

{ "Field": "eventName", "NotEquals": ["ListChangedBlocks"] }

]

}

]' Memfilter peristiwa data berdasarkan resources.ARN

Menggunakan pemilih acara lanjutan, Anda dapat memfilter nilai resources.ARN bidang.

Anda dapat menggunakan operator apa pun denganresources.ARN, tetapi jika Anda menggunakan Equals atauNotEquals, nilainya harus sama persis dengan ARN sumber daya yang valid untuk resources.type nilai yang telah Anda tentukan. Untuk mencatat semua peristiwa data untuk semua objek dalam bucket S3 tertentu, gunakan StartsWith operator, dan sertakan hanya ARN bucket sebagai nilai yang cocok.

Untuk informasi selengkapnya tentang format ARN sumber daya peristiwa data, lihat Kunci tindakan, sumber daya, dan kondisi Layanan AWS di Referensi Otorisasi Layanan.

catatan

Anda tidak dapat menggunakan resources.ARN bidang untuk memfilter jenis sumber daya yang tidak dimiliki ARNs.

Topik

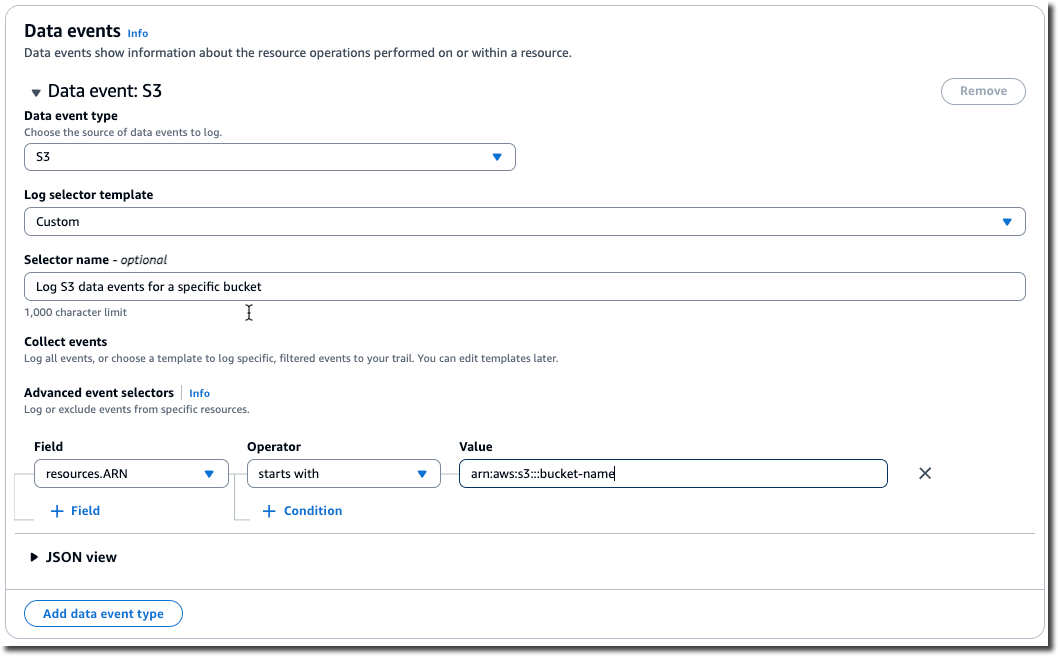

Memfilter peristiwa data dengan resources.ARN menggunakan AWS Management Console

Ambil langkah-langkah berikut untuk memfilter di resources.ARN bidang menggunakan CloudTrail konsol.

-

Ikuti langkah-langkah dalam prosedur create trail, atau ikuti langkah-langkah dalam prosedur create event data store.

-

Saat Anda mengikuti langkah-langkah untuk membuat penyimpanan data jejak atau acara, buat pilihan berikut:

-

Pilih Peristiwa data.

-

Pilih jenis sumber daya yang ingin Anda catat peristiwa datanya.

-

Untuk template pemilih Log, pilih Kustom.

-

(Opsional) Dalam nama Selector, masukkan nama untuk mengidentifikasi pemilih Anda. Nama pemilih adalah nama deskriptif untuk pemilih peristiwa lanjutan, seperti “Log peristiwa data hanya untuk dua bucket S3”. Nama pemilih terdaftar seperti

Namepada pemilih acara lanjutan dan dapat dilihat jika Anda memperluas tampilan JSON. -

Di Selektor acara lanjutan, lakukan hal berikut untuk memfilter pada

resources.ARN:-

Untuk Field, pilih Resources.arn.

-

Untuk Operator, pilih operator kondisi. Dalam contoh ini, kita akan memilih start with karena kita ingin mencatat peristiwa data untuk bucket S3 tertentu.

-

Untuk Nilai, masukkan ARN untuk jenis sumber daya Anda (misalnya,

arn:aws:s3:::amzn-s3-demo-bucket). -

Untuk memfilter yang lain

resources.ARN, pilih + Kondisi. Untuk informasi tentang cara CloudTrail mengevaluasi beberapa kondisi, lihatBagaimana CloudTrail mengevaluasi beberapa kondisi untuk suatu bidang.

-

-

Pilih +Bidang untuk menambahkan filter pada bidang lain.

-

Memfilter peristiwa data dengan resources.ARN menggunakan AWS CLI

Dengan menggunakan AWS CLI, Anda dapat memfilter di resources.ARN bidang untuk mencatat peristiwa untuk ARN tertentu atau mengecualikan logging untuk ARN tertentu.

Jika Anda memperbarui penyimpanan data jejak atau peristiwa yang ada untuk mencatat pemilih acara tambahan, dapatkan pemilih acara saat ini dengan menjalankan get-event-selectorsperintah untuk jejak, atau get-event-data-storeperintah untuk penyimpanan data peristiwa. Kemudian, perbarui pemilih acara Anda untuk menambahkan pemilih bidang untuk setiap jenis sumber daya data yang ingin Anda log.

Contoh berikut menunjukkan cara mengonfigurasi jejak Anda untuk menyertakan semua peristiwa data untuk semua objek Amazon S3 dalam bucket S3 tertentu. Nilai untuk acara S3 untuk resources.type bidang tersebut adalahAWS::S3::Object. Karena nilai ARN untuk objek S3 dan bucket S3 sedikit berbeda, Anda harus menambahkan StartsWith operator untuk resources.ARN menangkap semua peristiwa.

aws cloudtrail put-event-selectors \

--trail-name TrailName \

--region region \

--advanced-event-selectors \

'[

{

"Name": "S3EventSelector",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::S3::Object"] },

{ "Field": "resources.ARN", "StartsWith": ["arn:aws:s3:::amzn-s3-demo-bucket/"] }

]

}

]'Memfilter peristiwa data berdasarkan nilai readOnly

Menggunakan pemilih acara lanjutan, Anda dapat memfilter berdasarkan nilai readOnly bidang.

Anda hanya dapat menggunakan Equals operator dengan readOnly bidang. Anda dapat mengatur readOnly nilainya ke true ataufalse. Jika Anda tidak menambahkan bidang ini, CloudTrail log acara baca dan tulis. Nilai true log hanya membaca peristiwa. Nilai false log hanya menulis peristiwa.

Topik

Memfilter peristiwa data berdasarkan readOnly nilai menggunakan AWS Management Console

Ambil langkah-langkah berikut untuk memfilter di readOnly bidang menggunakan CloudTrail konsol.

-

Ikuti langkah-langkah dalam prosedur create trail, atau ikuti langkah-langkah dalam prosedur create event data store.

-

Saat Anda mengikuti langkah-langkah untuk membuat penyimpanan data jejak atau acara, buat pilihan berikut:

-

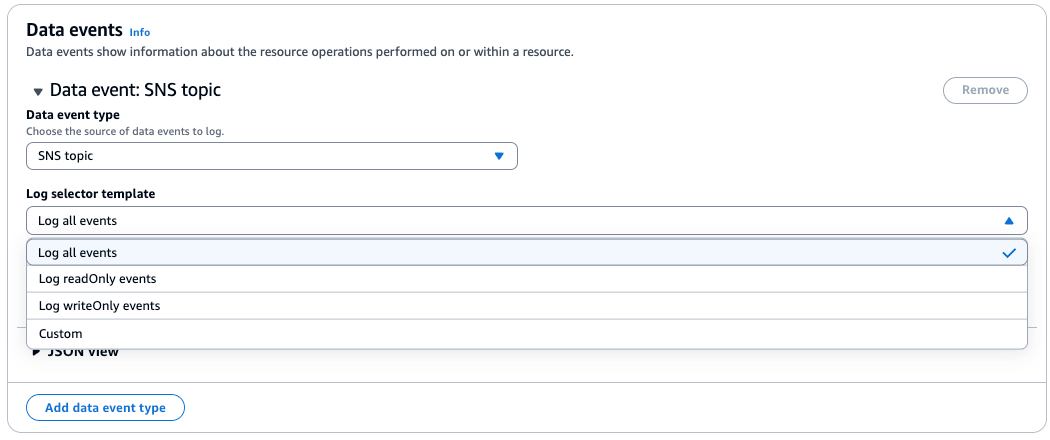

Pilih Peristiwa data.

-

Pilih jenis sumber daya yang ingin Anda catat peristiwa datanya.

-

Untuk template pemilih Log, pilih template yang sesuai untuk kasus penggunaan Anda.

catatan

Templat AWS Management Console peristiwa khusus Log dan Kecualikan peristiwa AWS yang dimulai layanan hanya tersedia untuk penyimpanan data acara.

Jika Anda berencana untuk melakukan ini Pilih templat pemilih log ini Log membaca peristiwa saja dan tidak menerapkan filter lain (misalnya, pada

resources.ARNnilai).Log hanya membaca peristiwa

Log menulis peristiwa saja dan tidak menerapkan filter lain (misalnya, pada

resources.ARNnilai).Log hanya menulis acara

Filter pada

readOnlynilai dan terapkan filter tambahan (misalnya, padaresources.ARNnilai).Kustom

Di Selektor acara lanjutan, lakukan hal berikut untuk memfilter

readOnlynilainya:Untuk mencatat acara tulis

-

Untuk Field, pilih ReadOnly.

-

Untuk Operator, pilih sama.

-

Untuk Nilai, masukkan

false. -

Pilih +Bidang untuk menambahkan filter pada bidang lain.

Untuk mencatat peristiwa baca

-

Untuk Field, pilih ReadOnly.

-

Untuk Operator, pilih sama.

-

Untuk Nilai, masukkan

true. -

Pilih +Bidang untuk menambahkan filter pada bidang lain.

-

-

Memfilter peristiwa data berdasarkan readOnly nilai menggunakan AWS CLI

Dengan menggunakan AWS CLI, Anda dapat memfilter di readOnly lapangan.

Anda hanya dapat menggunakan Equals operator dengan readOnly bidang. Anda dapat mengatur readOnly nilainya ke true ataufalse. Jika Anda tidak menambahkan bidang ini, CloudTrail log acara baca dan tulis. Nilai true log hanya membaca peristiwa. Nilai false log hanya menulis peristiwa.

Jika Anda memperbarui penyimpanan data jejak atau peristiwa yang ada untuk mencatat pemilih acara tambahan, dapatkan pemilih acara saat ini dengan menjalankan get-event-selectorsperintah untuk jejak, atau get-event-data-storeperintah untuk penyimpanan data peristiwa. Kemudian, perbarui pemilih acara Anda untuk menambahkan pemilih bidang untuk setiap jenis sumber daya data yang ingin Anda log.

Contoh berikut menunjukkan cara mengonfigurasi jejak Anda untuk mencatat peristiwa data hanya-baca untuk semua objek Amazon S3.

aws cloudtrail put-event-selectors \

--trail-name TrailName \

--region region \

--advanced-event-selectors '[

{

"Name": "Log read-only S3 data events",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::S3::Object"] },

{ "Field": "readOnly", "Equals": ["true"] }

]

}

]' Contoh berikutnya membuat penyimpanan data peristiwa baru yang hanya mencatat peristiwa data khusus tulis untuk EBS Direct. APIs Anda dapat menggunakan update-event-data-storeperintah untuk memperbarui penyimpanan data acara yang ada.

aws cloudtrail create-event-data-store \

--name "eventDataStoreName" \

--advanced-event-selectors \

'[

{

"Name": "Log write-only EBS Direct API data events",

"FieldSelectors": [

{ "Field": "eventCategory", "Equals": ["Data"] },

{ "Field": "resources.type", "Equals": ["AWS::EC2::Snapshot"] },

{ "Field": "readOnly", "Equals": ["false"] }

]

}

]'