Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS CodeBuild supporta GitHub Enterprise Server come repository di origine. Questo esempio mostra come configurare i CodeBuild progetti quando nel repository di GitHub Enterprise Server è installato un certificato. Mostra anche come abilitare i webhook in modo da CodeBuild ricostruire il codice sorgente ogni volta che una modifica al codice viene inserita nell'archivio di Enterprise Server. GitHub

Argomenti

Prerequisiti

-

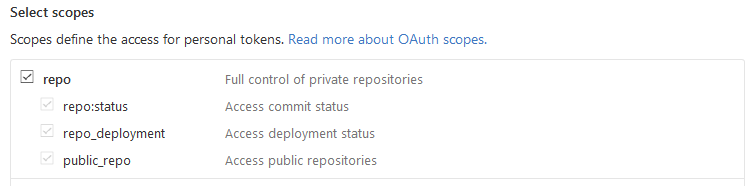

Genera un token di accesso personale per il tuo progetto. CodeBuild Ti consigliamo di creare un utente GitHub Enterprise e generare un token di accesso personale per questo utente. Copialo negli appunti in modo che possa essere utilizzato durante la CodeBuild creazione del progetto. Per ulteriori informazioni, consulta Creazione di un token di accesso personale per la riga di comando sul sito Web

di GitHub Help. Quando si crea il token di accesso personale, includere l'ambito del repo (repository) nella definizione.

-

Scarica il certificato da GitHub Enterprise Server. CodeBuild utilizza il certificato per stabilire una SSL connessione affidabile al repository.

Client Linux/macOS:

Dalla finestra di un terminale, eseguire il comando riportato qui sotto:

echo -n | openssl s_client -connectHOST:PORTNUMBER\ | sed -ne '/-BEGIN CERTIFICATE-/,/-END CERTIFICATE-/p' > /folder/filename.pemSostituire i segnaposto nel comando con i seguenti valori:

HOST. L'indirizzo IP del repository GitHub Enterprise Server.PORTNUMBER. Il numero di porta che stai utilizzando per la connessione (ad esempio, 443).folder. La cartella in cui hai scaricato il certificato.filename. Il nome del file del certificato.Importante

Salva il certificato come file .pem.

Client Windows:

Utilizzate il browser per scaricare il certificato da GitHub Enterprise Server. Per visualizzare i dettagli del certificato del sito, selezionare l'icona a forma di lucchetto. Per informazioni su come esportare il certificato, consultare la documentazione del browser.

Importante

Salva il certificato come file .pem.

-

Caricare il file di certificato in un bucket S3. Per informazioni su come creare un bucket S3, consulta Come creare un bucket S3? Per informazioni sul caricamento di oggetti in un bucket S3, consulta Come caricare file e cartelle in un bucket.

Nota

Questo bucket deve trovarsi nella stessa AWS regione delle tue build. Ad esempio, se si richiede di CodeBuild eseguire una build nella regione Stati Uniti orientali (Ohio), il bucket deve trovarsi nella regione Stati Uniti orientali (Ohio).

Fase 1: Creare un progetto di compilazione con GitHub Enterprise Server e abilitare i webhook

Se viene visualizzata una pagina di CodeBuild informazioni, scegli Crea progetto di compilazione. Altrimenti, nel riquadro di navigazione, espandi Crea, scegli Crea progetti, quindi scegli Crea progetto di compilazione.

In Project name (Nome progetto) immettere un nome per questo progetto di compilazione. I nomi dei progetti di compilazione devono essere univoci per ogni AWS account. Puoi anche includere una descrizione opzionale del progetto di compilazione per aiutare gli altri utenti a capire a cosa serve questo progetto.

-

In Source, in Source provider, scegli GitHub Enterprise.

-

Per Personal Access Token (Token di accesso personale), incollare il token che è stato copiato negli appunti e selezionare Save Token (Salva token). In RepositoryURL, inserisci il repository URL per il tuo GitHub Enterprise Server.

Nota

Devi entrare e salvare il token per l'accesso personale solo una volta. Tutti i AWS CodeBuild progetti futuri utilizzano questo token.

-

In Repository URL, inserisci il percorso del tuo repository, incluso il nome del repository.

-

Espandere Additional configuration (Configurazione aggiuntiva).

-

Selezionare Rebuild every time a code change is pushed to this repository (Ricompila ogni volta che viene inviata una modifica del codice a questo repository) per rieseguire la compilazione ogni volta che viene inviata una modifica del codice a questo repository.

-

Seleziona Enable insecure SSL per ignorare SSL gli avvisi durante la connessione al repository del progetto Enterprise Server. GitHub

Nota

Si consiglia di utilizzare Enable insecure SSL solo a scopo di test. Non deve essere utilizzato in un ambiente di produzione.

-

In Environment (Ambiente):

Per Environment image (Immagine ambiente), procedere in uno dei seguenti modi:

-

Per utilizzare un'immagine Docker gestita da AWS CodeBuild, scegli Immagine gestita, quindi effettua le selezioni tra Sistema operativo, Runtime (s), Image e Image version. Se disponibile, eseguire una selezione da Environment type (Tipo ambiente).

-

Per utilizzare un'altra immagine Docker, selezionare Custom image (Immagine personalizzata). Per il tipo di ambiente ARM, scegli LinuxGPU, Linux o Windows. Se scegli Altro registro, per Registro esterno URL, inserisci il nome e il tag dell'immagine Docker in Docker Hub, utilizzando il formato.

docker repository/docker image name -

Per utilizzare un'immagine Docker privata, scegli Immagine personalizzata. Per Tipo di ambiente ARM, scegli LinuxGPU, Linux o Windows. Per Registro immagini, scegli Altro registro, quindi inserisci le ARN credenziali per l'immagine Docker privata. Le credenziali devono essere create da Secrets Manager. Per ulteriori informazioni, consulta Che cos'è AWS Secrets Manager? nella Guida per l'utente di AWS Secrets Manager .

-

In Service role (Ruolo del servizio), procedere in uno dei seguenti modi:

-

Se non disponi di un ruolo CodeBuild di servizio, scegli Nuovo ruolo di servizio. In Nome ruolo, inserisci un nome per il nuovo ruolo.

-

Se hai un ruolo CodeBuild di servizio, scegli Ruolo di servizio esistente. In Ruolo ARN, scegli il ruolo di servizio.

Nota

Quando utilizzi la console per creare o aggiornare un progetto di build, puoi creare contemporaneamente un ruolo di CodeBuild servizio. Per impostazione predefinita, il ruolo funziona solo con tale progetto di compilazione. Se si utilizza la console per associare questo ruolo del servizio con un altro progetto di compilazione, il ruolo viene aggiornato per funzionare con l'altro progetto. Un ruolo del servizio può funzionare con un massimo di 10 progetti di compilazione.

-

-

Espandere Additional configuration (Configurazione aggiuntiva).

Se vuoi CodeBuild lavorare con il tuoVPC:

-

Per VPC, scegli l'VPCID che CodeBuild utilizza.

-

Per VPCSottoreti, scegli le sottoreti che includono le risorse che utilizza. CodeBuild

-

Per i gruppi VPC di sicurezza, scegli i gruppi di sicurezza da CodeBuild utilizzare per consentire l'accesso alle risorse in. VPCs

Per ulteriori informazioni, consulta Utilizzo AWS CodeBuild con Amazon Virtual Private Cloud.

-

In Buildspec, esegui una delle seguenti operazioni:

-

Scegliete Usa un file buildspec per usare il file buildspec.yml nella directory principale del codice sorgente.

-

Scegli Inserisci comandi di compilazione per utilizzare la console per inserire i comandi di compilazione.

Per ulteriori informazioni, consulta la Riferimento per buildspec.

-

In Artifacts (Artefatti), per Type (Tipo), procedere in uno dei seguenti modi:

-

Se non si desidera creare artefatti di output di compilazione, scegliere No artifacts (Nessun artefatto).

-

Per archiviare l'output della build in un bucket S3, scegli Amazon S3, quindi procedi come segue:

-

Se desideri utilizzare il nome del progetto per il ZIP file o la cartella di output della build, lascia vuoto il campo Nome. In caso contrario, digitare il nome. Per impostazione predefinita, il nome dell'artefatto è quello del progetto. Se si desidera utilizzare un nome diverso, immetterlo nella casella del nome degli artefatti. Se vuoi generare un ZIP file, includi l'estensione zip.

-

Per Bucket name (Nome bucket) selezionare il nome del bucket di output.

-

Se avete scelto Inserisci comandi di compilazione in precedenza in questa procedura, per i file di output, inserite le posizioni dei file della build che desiderate inserire nel ZIP file o nella cartella di output della build. Per più posizioni, separarne ognuna con una virgola (per esempio,

appspec.yml, target/my-app.jar). Per ulteriori informazioni, consultare la descrizione difilesin Sintassi buildspec.

-

-

In Cache type (Tipo di cache), procedere in uno dei modi seguenti:

-

Se non si desidera utilizzare una cache, scegliere No cache (Nessuna cache).

-

Se desideri utilizzare una cache Amazon S3, scegli Amazon S3 e procedi come segue:

-

Per Bucket, selezionare il nome del bucket S3 in cui è archiviata la cache.

-

(Facoltativo) Per il prefisso del percorso della cache, inserisci un prefisso del percorso Amazon S3. Il valore Cache path prefix (Prefisso percorso cache) è simile a un nome di directory. Consente di archiviare la cache sotto la stessa directory in un bucket.

Importante

Non aggiungere una barra finale (/) alla fine del prefisso del percorso.

-

-

Se si desidera utilizzare una cache locale, selezionare Local (Locale), quindi scegliere una o più modalità cache locali.

Nota

La modalità Cache di livello Docker è disponibile solo per Linux. Se la scegli, il progetto deve essere eseguito in modalità privilegiata.

L'utilizzo di una cache consente di risparmiare tempo di compilazione perché alcune parti riutilizzabili dell'ambiente di compilazione vengono memorizzate nella cache e utilizzate in compilazioni diverse. Per informazioni su come specificare una cache nel file di specifiche di compilazione, consulta Sintassi buildspec. Per ulteriori informazioni sul caching, consulta Creazioni di cache per migliorare le prestazioni.

-

-

Scegliere Create build project (Crea progetto di compilazione). Nella pagina di compilazione del progetto, selezionare Start build (Avvia compilazione).

-

Se hai abilitato i webhook in Source, viene visualizzata una finestra di dialogo Crea webhook con i valori per Payload e Secret. URL

Importante

La finestra di dialogo Create webhook (Crea webhook) viene visualizzata solo una volta. Copia il payload e la chiave segretaURL. Ne hai bisogno quando aggiungi un webhook in GitHub Enterprise Server.

Se è necessario generare nuovamente un payload URL e una chiave segreta, è necessario prima eliminare il webhook dal repository di GitHub Enterprise Server. Nel CodeBuild progetto, deselezionare la casella di controllo Webhook e quindi scegliere Salva. È quindi possibile creare o aggiornare un CodeBuild progetto con la casella di controllo Webhook selezionata. Viene visualizzata nuovamente la finestra di dialogo Create webhook (Crea webhook).

-

In GitHub Enterprise Server, scegliete il repository in cui è archiviato il CodeBuild progetto.

-

Selezionare Settings (Impostazioni), quindi Hooks & services (Hook e servizi) e selezionare Add webhook (Aggiungi webhook).

-

Immettete il payload URL e la chiave segreta, accettate le impostazioni predefinite per gli altri campi, quindi scegliete Aggiungi webhook.

-

Tornate al vostro CodeBuild progetto. Chiudere la finestra di dialogo Create webhook (Crea webhook) e scegliere Start build (Avvia build).