Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura una connessione classica quando disponi di connessioni Direct Connect esistenti.

Passaggio 1: iscriviti a AWS

Per utilizzarlo AWS Direct Connect, hai bisogno di un account se non ne hai già uno.

Registrati per un Account AWS

Se non ne hai uno Account AWS, completa i seguenti passaggi per crearne uno.

Per iscriverti a un Account AWS

Apri la https://portal.aws.amazon.com/billing/registrazione.

Segui le istruzioni online.

Nel corso della procedura di registrazione riceverai una telefonata, durante la quale sarà necessario inserire un codice di verifica attraverso la tastiera del telefono.

Quando ti iscrivi a un Account AWS, Utente root dell'account AWSviene creato un. L'utente root dispone dell'accesso a tutte le risorse e tutti i Servizi AWS nell'account. Come best practice di sicurezza, assegna l'accesso amministrativo a un utente e utilizza solo l'utente root per eseguire attività che richiedono l'accesso di un utente root.

AWS ti invia un'email di conferma dopo il completamento della procedura di registrazione. In qualsiasi momento, puoi visualizzare l'attività corrente del tuo account e gestirlo accedendo a https://aws.amazon.com/

Crea un utente con accesso amministrativo

Dopo esserti registrato Account AWS, proteggi Utente root dell'account AWS AWS IAM Identity Center, abilita e crea un utente amministrativo in modo da non utilizzare l'utente root per le attività quotidiane.

Proteggi i tuoi Utente root dell'account AWS

-

Accedi AWS Management Console

come proprietario dell'account scegliendo Utente root e inserendo il tuo indirizzo Account AWS email. Nella pagina successiva, inserisci la password. Per informazioni sull'accesso utilizzando un utente root, consulta la pagina Signing in as the root user della Guida per l'utente di Accedi ad AWS .

-

Abilita l'autenticazione a più fattori (MFA) per l'utente root.

Per istruzioni, consulta Abilitare un dispositivo MFA virtuale per l'utente Account AWS root (console) nella Guida per l'utente IAM.

Crea un utente con accesso amministrativo

-

Abilita Centro identità IAM.

Per istruzioni, consulta Abilitazione di AWS IAM Identity Center nella Guida per l'utente di AWS IAM Identity Center .

-

In IAM Identity Center, assegna l'accesso amministrativo a un utente.

Per un tutorial sull'utilizzo di IAM Identity Center directory come fonte di identità, consulta Configurare l'accesso utente con l'impostazione predefinita IAM Identity Center directory nella Guida per l'AWS IAM Identity Center utente.

Accesso come utente amministratore

-

Per accedere con l'utente IAM Identity Center, utilizza l'URL di accesso che è stato inviato al tuo indirizzo e-mail quando hai creato l'utente IAM Identity Center.

Per informazioni sull'accesso utilizzando un utente IAM Identity Center, consulta AWS Accedere al portale di accesso nella Guida per l'Accedi ad AWS utente.

Assegna l'accesso a ulteriori utenti

-

In IAM Identity Center, crea un set di autorizzazioni conforme alla best practice dell'applicazione di autorizzazioni con il privilegio minimo.

Segui le istruzioni riportate nella pagina Creazione di un set di autorizzazioni nella Guida per l'utente di AWS IAM Identity Center .

-

Assegna al gruppo prima gli utenti e poi l'accesso con autenticazione unica (Single Sign-On).

Per istruzioni, consulta Aggiungere gruppi nella Guida per l'utente di AWS IAM Identity Center .

Fase 2: Richiedere una connessione AWS Direct Connect dedicata

Per le connessioni dedicate, puoi inviare una richiesta di connessione utilizzando la AWS Direct Connect console. Per le connessioni ospitate, collabora con un AWS Direct Connect partner per richiedere una connessione ospitata. Assicurati di disporre delle informazioni riportate di seguito:

-

La velocità di porta richiesta. Dopo aver creato la richiesta di connessione, non potrai modificare la velocità della porta.

-

La AWS Direct Connect posizione in cui deve essere interrotta la connessione.

Nota

Non è possibile utilizzare la AWS Direct Connect console per richiedere una connessione ospitata. Contatta invece un AWS Direct Connect partner, che può creare per te una connessione ospitata, che poi accetti. Ignora la procedura seguente e vai a Accettare una connessione ospitata.

Per creare una nuova AWS Direct Connect connessione

Apri la AWS Direct Connectconsole su https://console.aws.amazon.com/directconnect/v2/home.

-

Nel riquadro di navigazione, scegli Connessioni, quindi Crea connessione.

-

Scegliere Classic.

-

Nel riquadro Create connection (Crea connessione), in Connection settings (Impostazioni di connessione), procedere come segue:

-

In Name (Nome), immettere un nome per la connessione.

-

Per Location (Sede), selezionare la località AWS Direct Connect appropriata.

-

Se applicabile, per Sub Location (Sede secondaria), scegliere il piano più vicino a te o al provider di rete. Questa opzione è disponibile solo se la sede dispone di sale meet-me (MMRs) su più piani dell'edificio.

-

In Port Speed (Velocità porta), scegliere la larghezza di banda per la connessione.

-

Per On-premise, seleziona Connetti tramite un AWS Direct Connect partner quando usi questa connessione per connetterti al tuo data center.

-

Per Service provider, seleziona il AWS Direct Connect Partner. Se utilizzi un partner non presente nell'elenco, seleziona Altro.

-

Se hai selezionato Altro per Provider di servizi, perNome dell'altro provider, immetti il nome del partner utilizzato.

-

(Facoltativo) Aggiunta o rimozione di un tag.

[Aggiungere un tag] Scegliere Add tag (Aggiungi tag) e procedere come segue:

In Chiave, immetti il nome della chiave.

In Valore, immetti il valore della chiave.

[Rimuovere un tag] Accanto al tag, scegliere Remove tag (Rimuovi tag).

-

-

Scegli Crea connessione.

Possono essere necessarie fino a 72 ore AWS per esaminare la richiesta e fornire una porta per la connessione. Durante questo intervallo di tempo, potresti ricevere un'e-mail con una richiesta di ulteriori informazioni sul caso d'uso o sulla sede specificata. L'e-mail viene inviata all'indirizzo e-mail che hai utilizzato al momento della registrazione AWS. Devi rispondere entro 7 giorni o la connessione verrà eliminata.

Per ulteriori informazioni, consulta AWS Direct Connect connessioni dedicate e ospitate.

Accettare una connessione ospitata

È necessario accettare la connessione ospitata nella AWS Direct Connect console prima di poter creare un'interfaccia virtuale. Questo passaggio si applica solo alle connessioni ospitate.

Per accettare un'interfaccia virtuale in hosting

Apri la AWS Direct Connectconsole su https://console.aws.amazon.com/directconnect/v2/home.

-

Nel riquadro di navigazione, scegli Connections (Connessioni).

-

Seleziona la connessione ospitata, quindi scegli Accetta.

Scegliere Accept (Accetta).

(Connessione dedicata) Fase 3: download di LOA-CFA

Dopo aver richiesto una connessione, creiamo una LOA-CFA (Letter of Authorization and Connecting Facility Assignment), disponibile per il download, o ti inviereremo un'e-mail con una richiesta di ulteriori informazioni. Il LOA-CFA è l'autorizzazione alla AWS connessione ed è richiesto dal provider di colocation o dal provider di rete per stabilire la connessione tra reti (cross-connect).

Per scaricare la LOA-CFA

Apri AWS Direct Connect https://console.aws.amazon.com/directconnect/la

console su v2/home. -

Nel riquadro di navigazione, scegli Connections (Connessioni).

-

Selezionare la connessione e scegliere View Details (Visualizza dettagli).

-

Scegliere Download LOA-CFA (Scarica LOA-CFA).

La LOA-CFA viene scaricata sul tuo computer come file PDF.

Nota

Se il collegamento non è abilitato, vuol dire che la LOA-CFA non è ancora disponibile per il download. Controlla l'e-mail per verificare se hai ricevuto una richiesta di ulteriori informazioni. Se non è ancora disponibile, o se non hai ricevuto alcuna e-mail dopo 72 ore, contatta AWS Support

. -

Dopo aver scaricato la LOA-CFA, procedere in uno dei seguenti modi:

-

Se lavori con un AWS Direct Connect partner o un provider di rete, inviagli il LOA-CFA in modo che possano ordinare una connessione incrociata per te presso la sede. AWS Direct Connect Se non riescono a configurare l'interconnessione per tuo conto, puoi contattare direttamente il provider di co-location.

-

Se disponi di apparecchiature in loco, contatta il AWS Direct Connect provider di colocation per richiedere una connessione transrete. È necessario essere un cliente del provider co-location. È inoltre necessario presentare loro il LOA-CFA che autorizza la connessione al AWS router e le informazioni necessarie per connettersi alla rete.

-

AWS Direct Connect le sedi elencate come siti multipli (ad esempio, Equinix DC1 - DC6 & DC1 0-DC11) sono configurate come campus. Se le tue apparecchiature o quelle del tuo provider di rete si trovano in uno di questi siti, potrai richiedere un'interconnessione alla porta assegnata anche se si trova in un altro edificio del campus.

Importante

Un campus viene considerato come un'unica AWS Direct Connect sede. Per ottenere un'elevata disponibilità, configurare le connessioni su diverse aree geografiche AWS Direct Connect .

Se tu o il tuo provider di rete riscontrate dei problemi durante la creazione di una connessione fisica, consulta Risoluzione dei problemi di livello 1 (fisico).

Fase 4: Creazione di un'interfaccia virtuale

Per iniziare a utilizzare la AWS Direct Connect connessione, è necessario creare un'interfaccia virtuale. È possibile creare un'interfaccia virtuale privata per connettersi al tuo VPC. In alternativa, puoi creare un'interfaccia virtuale pubblica per connetterti a AWS servizi pubblici che non si trovano in un VPC. Quando crei un'interfaccia virtuale privata su un VPC, ti servirà un'interfaccia virtuale privata per ogni VPC a cui connetterti. Ad esempio, sono necessarie tre interfacce virtuali private per connettersi a tre. VPCs

Prima di iniziare, assicurati di disporre delle informazioni riportate di seguito:

| Risorsa | Informazioni obbligatorie |

|---|---|

| Connessione | La AWS Direct Connect connessione o il gruppo di aggregazione dei collegamenti (LAG) per cui si sta creando l'interfaccia virtuale. |

| Nome dell'interfaccia virtuale | Un nome per l'interfaccia virtuale. |

| Proprietario dell'interfaccia virtuale | Se stai creando l'interfaccia virtuale per un altro account, hai bisogno dell'ID dell'altro AWS account. |

| (Solo interfaccia virtuale privata) Connessione | Per connetterti a un VPC nella stessa AWS regione, è necessario il gateway privato virtuale per il tuo VPC. L'ASN per il lato Amazon della sessione BGP viene ereditato dal gateway virtuale privato. Quando crei un gateway privato virtuale, puoi specificare il tuo ASN privato. Altrimenti, Amazon fornisce un ASN predefinito. Per ulteriori informazioni, consulta l'articolo relativo alla Creare un gateway virtuale privato nella Guida dell'utente di Amazon VPC. Per la connessione a un VPC tramite un gateway Direct Connect, è necessario il gateway Direct Connect. Per ulteriori informazioni, consulta Gateway Direct Connect. |

| VLAN | Un tag Rete dell'area locale virtuale (VLAN) univoco che non è già in uso sulla tua connessione. Il valore deve essere compreso tra 1 e 4094 e deve essere conforme allo standard Ethernet 802.1Q. Questo tag è necessario per tutto il traffico che attraversa la connessione AWS Direct Connect . Se disponi di una connessione ospitata, il tuo AWS Direct Connect partner offre questo valore. Non è possibile modificare il valore dopo aver creato l'interfaccia virtuale. |

| Indirizzi IP peer | Un'interfaccia virtuale può supportare una sessione di peering BGP per o una sessione per IPv4 ciascuna (dual-stack). IPv6 Non utilizzare Elastic IPs (EIPs) o Bring your own IP address (BYOIP) dal pool Amazon per creare un'interfaccia virtuale pubblica. Non puoi creare più sessioni BGP per la stessa famiglia di indirizzi IP sulla stessa interfaccia virtuale. Gli intervalli di indirizzi IP vengono assegnati a ciascuna estremità dell'interfaccia virtuale per la sessione di peering BGP.

|

| Famiglia di indirizzi | Se la sessione di peering BGP sarà terminata o. IPv4 IPv6 |

| Informazioni BGP |

|

| (Solo interfaccia virtuale pubblica) Prefissi che desideri pubblicizzare | IPv4 Percorsi pubblici o IPv6 percorsi per fare pubblicità tramite BGP. Devi pubblicizzare almeno un prefisso utilizzando BGP, fino a un massimo di 1.000 prefissi.

|

| (Solo interfaccia virtuale privata) Frame jumbo | L'unità di trasmissione massima (MTU) dei pacchetti superati. AWS Direct Connect Il valore predefinito è 1500. L'impostazione della MTU di un'interfaccia virtuale su 9001 (frame jumbo) può causare un aggiornamento della connessione fisica sottostante, se non è stata aggiornata per supportare i frame jumbo. L'aggiornamento della connessione interrompe la connettività di rete per tutte le interfacce virtuali associate alla connessione per un massimo di 30 secondi. I jumbo frame si applicano solo ai percorsi propagati da. AWS Direct Connect Se aggiungi route statiche a una tabella di routing che punta al gateway privato virtuale, il traffico instradato attraverso le route statiche viene inviato utilizzando 1500 MTU. Per verificare se una connessione o un'interfaccia virtuale supporta i jumbo frame, selezionala nella AWS Direct Connect console e trova la funzionalità Jumbo Frame compatibile nella pagina di configurazione generale dell'interfaccia virtuale. |

| (Solo interfaccia virtuale Transit) Frame jumbo | L'unità di trasmissione massima (MTU) dei pacchetti superati. AWS Direct Connect Il valore predefinito è 1500. L'impostazione della MTU di un'interfaccia virtuale su 8500 (frame jumbo) può causare un aggiornamento della connessione fisica sottostante, se non è stata aggiornata per supportare i frame jumbo. L'aggiornamento della connessione interrompe la connettività di rete per tutte le interfacce virtuali associate alla connessione per un massimo di 30 secondi. I frame jumbo sono supportati fino a 8500 MTU per Direct Connect. Le route statiche e le rotte propagate configurate nella Transit Gateway Route Table supporteranno i Jumbo Frame, anche dalle EC2 istanze con voci statiche della tabella di routing VPC al Transit Gateway Attachment. Per verificare se una connessione o un'interfaccia virtuale supporta i jumbo frame, selezionala nella AWS Direct Connect console e trova la funzionalità Jumbo Frame compatibile nella pagina di configurazione generale dell'interfaccia virtuale. |

Ti chiediamo ulteriori informazioni se i tuoi prefissi pubblici o ASNs appartengono a un ISP o a un gestore di rete. Potrebbe trattarsi di un documento con l'intestazione ufficiale dell'azienda o di un'e-mail inviata dal nome di dominio aziendale per verificare che il prefisso di rete/ASN possa essere utilizzato da te.

Per l'interfaccia virtuale privata e le interfacce virtuali pubbliche, l'unità di trasmissione massima (MTU) di una connessione di rete è la dimensione, espressa in byte, del pacchetto più grande ammissibile che può essere passato sulla connessione. La MTU di un'interfaccia virtuale privata può essere 1500 o 9001 (frame jumbo). La MTU di un'interfaccia virtuale di transito può essere 1500 o 8500 (frame jumbo). Puoi specificare la MTU quando crei l'interfaccia o la aggiorni dopo la creazione. L'impostazione della MTU di un'interfaccia virtuale su 8500 (frame jumbo) o 9001 (frame jumbo) può causare un aggiornamento della connessione fisica sottostante, se non è stata aggiornata per supportare i frame jumbo. L'aggiornamento della connessione interrompe la connettività di rete per tutte le interfacce virtuali associate alla connessione per un massimo di 30 secondi. Per verificare se una connessione o un'interfaccia virtuale supporta i jumbo frame, selezionala nella AWS Direct Connect console e trova Jumbo Frame Capable nella scheda Riepilogo.

Quando crei un'interfaccia virtuale pubblica, possono essere necessarie fino a 72 ore per AWS esaminare e approvare la richiesta.

Per effettuare il provisioning di un'interfaccia virtuale pubblica su servizi non-VPC

Apri la AWS Direct Connectconsole su https://console.aws.amazon.com/directconnect/v2/home

. -

Nel riquadro di navigazione, scegli Virtual Interfaces (Interfacce virtuali).

-

Scegliere Create virtual interface (Crea interfaccia virtuale).

-

In Virtual interface type (Tipo di interfaccia virtuale), per Type (Tipo) scegliere Public (Pubblico).

-

In Public virtual interface settings (Impostazioni interfaccia virtuale pubblica), procedere come segue:

-

In Nome interfaccia virtuale, immetti il nome dell'interfaccia virtuale.

-

In Connection (Connessione), scegliere la connessione Direct Connect che si intende utilizzare per questa interfaccia.

-

In VLAN, immettere il numero ID della rete LAN virtuale (VLAN).

-

Per BGP ASN, immettere il Border Gateway Protocol Autonomous System Number del router peer locale per la nuova interfaccia virtuale.

I valori validi sono 1-2147483647.

-

-

In Additional settings (Impostazioni aggiuntive), procedere come segue:

-

Per configurare un IPv4 BGP o un IPv6 peer, procedi come segue:

[IPv4] Per configurare un peer IPv4 BGP, scegli IPv4ed esegui una delle seguenti operazioni:

-

Per specificare personalmente questi indirizzi IP, in Your router peer ip, inserisci l'indirizzo IPv4 CIDR di destinazione a cui Amazon deve inviare il traffico.

-

Per l'IP peer del router Amazon, inserisci l'indirizzo IPv4 CIDR a cui inviare il traffico. AWS

[IPv6] Per configurare un peer IPv6 BGP, scegli. IPv6 Gli IPv6 indirizzi peer vengono assegnati automaticamente dal pool di indirizzi di Amazon. IPv6 Non è possibile specificare IPv6 indirizzi personalizzati.

-

-

Per fornire la tua chiave BGP, inserisci la tua chiave MD5 BGP.

Se non si inserisce un valore, procederemo a generare una chiave BGP.

-

Per pubblicizzare i prefissi su Amazon, per i prefissi che desideri pubblicizzare, inserisci gli indirizzi di destinazione IPv4 CIDR (separati da virgole) a cui indirizzare il traffico tramite l'interfaccia virtuale.

-

(Facoltativo) Aggiunta o rimozione di un tag.

[Aggiungere un tag] Scegliere Add tag (Aggiungi tag) e procedere come segue:

-

In Chiave, immetti il nome della chiave.

-

In Valore, immetti il valore della chiave.

[Rimuovere un tag] Accanto al tag, scegliere Remove tag (Rimuovi tag).

-

-

-

Scegliere Create virtual interface (Crea interfaccia virtuale).

Per effettuare il provisioning di un'interfaccia virtuale privata su un VPC

AWS Direct ConnectApri https://console.aws.amazon.com/directconnect/la

console su v2/home. -

Nel riquadro di navigazione, scegli Virtual Interfaces (Interfacce virtuali).

-

Scegliere Create virtual interface (Crea interfaccia virtuale).

-

In Tipo di interfaccia virtuale, per Tipo scegli Pubblico.

-

In Impostazioni dell'interfaccia virtuale pubblica, procedi come segue:

-

In Nome interfaccia virtuale, immetti il nome dell'interfaccia virtuale.

-

In Connection (Connessione), scegliere la connessione Direct Connect che si intende utilizzare per questa interfaccia.

-

Per il Tipo di gateway, scegli Gateway privato virtuale oGateway Direct Connect.

-

Per Proprietario dell'interfaccia virtuale, scegli Altro AWS account, quindi inserisci l' AWS account.

-

Per Gateway virtuale privato, scegli il gateway virtuale privato da usare per l'interfaccia.

-

In VLAN, immettere il numero ID della rete LAN virtuale (VLAN).

-

Per BGP ASN, immetti il Numero di sistema autonomo del border gateway protocol del router peer on-premise per la nuova interfaccia virtuale.

I valori validi sono compresi tra 1 e 2147483647.

-

-

In Impostazioni aggiuntive, procedi come segue:

-

Per configurare un IPv4 BGP o un IPv6 peer, procedi come segue:

[IPv4] Per configurare un peer IPv4 BGP, scegli IPv4ed esegui una delle seguenti operazioni:

-

Per specificare personalmente questi indirizzi IP, in Your router peer ip, inserisci l'indirizzo IPv4 CIDR di destinazione a cui Amazon deve inviare il traffico.

-

Per Amazon router peer ip, inserisci l'indirizzo IPv4 CIDR a cui inviare il traffico. AWS

Importante

Quando si configurano le interfacce virtuali AWS Direct Connect, è possibile specificare i propri indirizzi IP utilizzando RFC 1918, utilizzare altri schemi di indirizzamento o optare per indirizzi CIDR IPv4 /29 AWS assegnati allocati dall'intervallo RFC 3927 169.254.0.0/16 Link-Local per la connettività. IPv4 point-to-point Queste point-to-point connessioni devono essere utilizzate esclusivamente per il peering eBGP tra il router gateway del cliente e l'endpoint Direct Connect. Per scopi di traffico VPC o tunneling, ad esempio AWS Site-to-Site Private IP VPN o Transit Gateway Connect, AWS consiglia di utilizzare un'interfaccia di loopback o LAN sul router gateway del cliente come indirizzo di origine o destinazione anziché le connessioni. point-to-point

-

Per ulteriori informazioni su RFC 1918, consulta Address Allocation for Private Internets

.

-

[IPv6] Per configurare un peer IPv6 BGP, scegliete. IPv6 Gli IPv6 indirizzi peer vengono assegnati automaticamente dal pool di indirizzi di Amazon. IPv6 Non è possibile specificare IPv6 indirizzi personalizzati.

-

-

Per modificare l'unità di trasmissione massima (MTU) da 1500 (predefinito) a 9001 (frame jumbo), seleziona Jumbo MTU (MTU size 9001) (MTU jumbo - dimensione della MTU 9001).

(Facoltativo) In Abilita SiteLink, scegli Abilitato per abilitare la connettività diretta tra i punti di presenza Direct Connect.

-

(Facoltativo) Aggiunta o rimozione di un tag.

[Aggiungere un tag] Scegliere Add tag (Aggiungi tag) e procedere come segue:

In Chiave, immetti il nome della chiave.

In Valore, immetti il valore della chiave.

[Rimuovere un tag] Accanto al tag, scegliere Remove tag (Rimuovi tag).

-

-

Scegliere Create virtual interface (Crea interfaccia virtuale).

-

È necessario utilizzare il dispositivo BGP per pubblicizzare la rete utilizzata per la connessione VIF pubblica.

Fase 5: Download della configurazione del router

Dopo aver creato un'interfaccia virtuale per la AWS Direct Connect connessione, puoi scaricare il file di configurazione del router. Il file contiene i comandi necessari per configurare il router per l'uso con l'interfaccia virtuale privata o pubblica.

Per scaricare la configurazione di un router

Apri la AWS Direct Connectconsole su https://console.aws.amazon.com/directconnect/v2/home.

-

Nel riquadro di navigazione, scegli Virtual Interfaces (Interfacce virtuali).

-

Selezionare la connessione e scegliere View Details (Visualizza dettagli).

-

Scegliere Download router configuration (Scarica configurazione router).

-

In Download Router Configuration (Scarica configurazione router), procedere come segue:

-

Per Vendor (Fornitore), selezionare il produttore del router.

-

Per Platform (Piattaforma), selezionare il modello del router.

-

Per Software, selezionare la versione software del router.

-

-

Scegliere Download (Scarica), quindi utilizzare la configurazione del router appropriata per assicurare la connettività ad AWS Direct Connect.

Per ulteriori informazioni sulla configurazione manuale del router, vedere. Download del file di configurazione del router

Dopo aver configurato il router, lo stato dell'interfaccia virtuale passa su UP. Se l'interfaccia virtuale rimane inattiva e non è possibile eseguire il ping dell'indirizzo IP peer del AWS Direct Connect dispositivo, consulta. Risoluzione dei problemi di livello 2 (collegamento dati) Se riesci a effettuare il ping dell'indirizzo IP peer, consulta Risoluzione dei problemi di livello 3/4 (rete/trasporto). Se la sessione di peering BGP viene stabilita, ma non riesci a instradare il traffico, consulta Risoluzione dei problemi di instradamento.

Fase 6: Verifica dell'interfaccia virtuale

Dopo aver stabilito le interfacce virtuali verso il AWS Cloud o Amazon VPC, puoi verificare AWS Direct Connect la connessione utilizzando le seguenti procedure.

Per verificare la connessione dell'interfaccia virtuale al Cloud AWS

-

Esegui

traceroutee verifica che l' AWS Direct Connect identificatore sia presente nella traccia di rete.

Per verificare la tua connessione interfaccia+interfaccia virtuale ad Amazon VPC

-

Utilizzando un'AMI con funzionalità ping, ad esempio un'AMI Amazon Linux, avvia un' EC2 istanza nel VPC collegato al tuo gateway privato virtuale. Amazon Linux AMIs è disponibile nella scheda Quick Start quando utilizzi la procedura guidata di avvio dell'istanza nella EC2 console Amazon. Per ulteriori informazioni, consulta Launch an Instance nella Amazon EC2 User Guide. Assicurati che il gruppo di sicurezza associato all'istanza includa una regola che consenta il traffico ICMP in entrata (per la richiesta di ping).

-

Dopo l'esecuzione dell'istanza, ottieni il suo IPv4 indirizzo privato (ad esempio, 10.0.0.4). La EC2 console Amazon visualizza l'indirizzo come parte dei dettagli dell'istanza.

-

Esegui il ping IPv4 dell'indirizzo privato e ottieni una risposta.

(Consigliato) Passaggio 7: Configurare le connessioni ridondanti

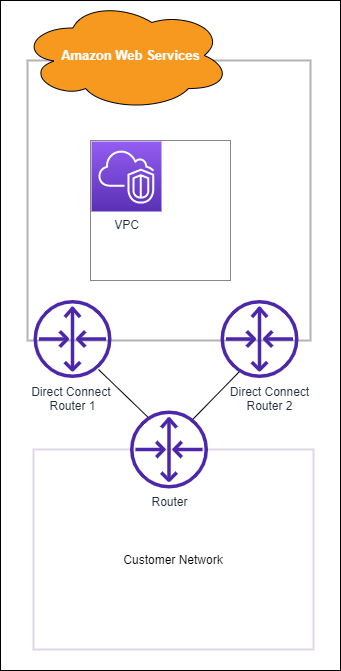

Per consentire il failover, si consiglia di richiedere e configurare due connessioni dedicate a AWS, come illustrato nella figura seguente. Queste connessioni possono terminare su uno o due router nella tua rete.

Puoi scegliere tra diverse opzioni di configurazione quando effettui il provisioning di due connessioni dedicate:

-

Attiva/Attiva (percorso multiplo BGP). Questa è la configurazione predefinita, in cui entrambe le connessioni sono attive. AWS Direct Connect supporta percorsi multipli verso più interfacce virtuali all'interno della stessa posizione e il traffico viene condiviso tra le interfacce in base al flusso. Se una connessione non è più disponibile, tutto il traffico viene instradato attraverso l'altra connessione.

-

Attiva/Passiva (failover). Una connessione gestisce il traffico e l'altra è in standby. Se la connessione attiva non è più disponibile, tutto il traffico viene instradato attraverso la connessione passiva. Occorre anteporre il percorso AS agli instradamenti su uno dei collegamenti per rendere passivo il collegamento selezionato.

La modalità di configurazione delle connessioni non influisce sulla ridondanza, ma pregiudica le policy che determinano la modalità di instradamento dei dati su entrambe le connessioni. Ti consigliamo di configurare entrambe le connessioni come attive.

Se utilizzi una connessione VPN per la ridondanza, assicurati di implementare un meccanismo di controllo dello stato e di failover. Se utilizzi una delle seguenti configurazioni, devi controllare il routing della tabella di routing per l'instradamento alla nuova interfaccia di rete.

-

Puoi utilizzare le tue istanze per l'instradamento, ad esempio il firewall.

-

Puoi utilizzare la tua istanza che termina una connessione VPN.

Per ottenere un'elevata disponibilità, consigliamo vivamente di configurare le connessioni verso posizioni diverse. AWS Direct Connect

Per ulteriori informazioni sulla AWS Direct Connect resilienza, consulta Raccomandazioni sulla AWS Direct Connect resilienza.