Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Migliaia di clienti stanno costruendo data lake su scala petabyte. AWS Molti di questi clienti lo utilizzano AWS Lake Formation per creare e condividere facilmente i propri data lake all'interno dell'organizzazione. Con l'aumento del numero di tabelle e utenti, i data steward e gli amministratori sono alla ricerca di modi per gestire le autorizzazioni sui data lake in modo semplice e su larga scala. Il controllo degli accessi basato su Lake Formation Tag (LF-TBAC) risolve questo problema consentendo ai data steward di creare tag LF (in base alla classificazione e all'ontologia dei dati) che possono quindi essere collegati alle risorse.

LF-TBAC è una strategia di autorizzazione che definisce le autorizzazioni in base agli attributi. In Lake Formation, questi attributi sono chiamati LF-tag. Puoi allegare i tag LF alle risorse del Data Catalog e ai principali di Lake Formation. Gli amministratori del Data Lake possono assegnare e revocare le autorizzazioni sulle risorse di Lake Formation utilizzando i tag LF. Per ulteriori informazioni su see,. Controllo degli accessi basato su tag Lake Formation

Questo tutorial dimostra come creare una politica di controllo degli accessi basata su tag Lake Formation utilizzando un set di dati AWS pubblico. Inoltre, mostra come interrogare tabelle, database e colonne a cui sono associate politiche di accesso basate su tag Lake Formation.

È possibile utilizzare LF-TBAC per i seguenti casi d'uso:

Hai un gran numero di tabelle e principali a cui l'amministratore del data lake deve concedere l'accesso

Vuoi classificare i tuoi dati in base a un'ontologia e concedere le autorizzazioni in base alla classificazione

L'amministratore del data lake desidera assegnare le autorizzazioni in modo dinamico, in modo vagamente accoppiato

Di seguito sono riportati i passaggi di alto livello per la configurazione delle autorizzazioni utilizzando LF-TBAC:

-

Il data steward definisce l'ontologia dei tag con due tag LF: e.

ConfidentialSensitiveData withConfidential=Trueha controlli di accesso più rigorosi. I datiSensitive=Truerichiedono un'analisi specifica da parte dell'analista. -

Il data steward assegna diversi livelli di autorizzazione al data engineer per creare tabelle con tag LF diversi.

-

L'ingegnere dei dati crea due database: e.

tag_databasecol_tag_databaseTutte le tabelletag_databasesono configurate conConfidential=True. Tutte le tabelle dicol_tag_databasesono configurate conConfidential=False. Alcune colonne della tabellacol_tag_databasesono contrassegnate con tagSensitive=Trueper esigenze di analisi specifiche. L'ingegnere dei dati concede il permesso di lettura all'analista per le tabelle con condizioni di espressione specifiche

Confidential=TrueeConfidential=False,.Sensitive=True-

Con questa configurazione, l'analista di dati può concentrarsi sull'esecuzione dell'analisi con i dati giusti.

Argomenti

Destinatari principali

Questo tutorial è destinato a amministratori di dati, ingegneri di dati e analisti di dati. Per quanto riguarda la gestione AWS Glue Data Catalog e l'amministrazione delle autorizzazioni in Lake Formation, gli amministratori dei dati all'interno degli account di produzione hanno la proprietà funzionale in base alle funzioni che supportano e possono concedere l'accesso a vari consumatori, organizzazioni esterne e account.

La tabella seguente elenca i ruoli utilizzati in questo tutorial:

| Ruolo | Descrizione |

|---|---|

| Data steward (amministratore) | L'lf-data-stewardutente dispone dei seguenti accessi:

|

| Ingegnere dei dati |

|

| Analista dei dati | L'lf-data-analystutente ha il seguente accesso:

|

Prerequisiti

Prima di iniziare questo tutorial, è necessario disporre di un file Account AWS da utilizzare per accedere come utente amministrativo con le autorizzazioni corrette. Per ulteriori informazioni, consulta Completa le attività AWS di configurazione iniziali.

Il tutorial presuppone che tu abbia familiarità con IAM. Per informazioni su IAM, consulta la IAM User Guide.

Fase 1: Fornisci le tue risorse

Questo tutorial include un AWS CloudFormation modello per una configurazione rapida. Puoi rivederlo e personalizzarlo in base alle tue esigenze. Il modello crea tre ruoli diversi (elencati inDestinatari principali) per eseguire questo esercizio e copia il nyc-taxi-data set di dati nel bucket Amazon S3 locale.

Un bucket Amazon S3

Le impostazioni appropriate di Lake Formation

Le EC2 risorse Amazon appropriate

Tre ruoli IAM con credenziali

Crea le tue risorse

Accedi alla AWS CloudFormation console all'indirizzo https://console.aws.amazon.com/cloudformation

nella regione Stati Uniti orientali (Virginia settentrionale). -

Scegli Next (Successivo).

-

Nella sezione Configurazione utente, inserisci la password per tre ruoli:

DataStewardUserPassword,DataEngineerUserPasswordeDataAnalystUserPassword. Controlla i dettagli nella pagina finale e seleziona Riconosco che AWS CloudFormation potrebbe creare risorse IAM.

Scegli Create (Crea) .

La creazione dello stack può richiedere fino a cinque minuti.

Nota

Dopo aver completato il tutorial, potresti voler eliminare lo stack per evitare di continuare AWS CloudFormation a incorrere in addebiti. Verifica che le risorse siano state eliminate correttamente nello stato dell'evento per lo stack.

Fase 2: Registrare la posizione dei dati, creare un'ontologia LF-tag e concedere le autorizzazioni

In questo passaggio, l'utente Data Steward definisce l'ontologia dei tag con due LF-Tag: Confidential e Sensitive fornisce a specifici principi IAM la possibilità di allegare tag LF appena creati alle risorse.

Registra una posizione dei dati e definisci l'ontologia LF-Tag

Esegui il primo passaggio come utente amministratore dei dati (

lf-data-steward) per verificare i dati in Amazon S3 e nel Data Catalog in Lake Formation.Accedi alla console di Lake Formation

lf-data-stewardcon la https://console.aws.amazon.com/lakeformation/stessa password utilizzata durante la distribuzione dello AWS CloudFormation stack. Nel riquadro di navigazione, in Autorizzazioni, scegli Ruoli e attività amministrative.

Scegli Aggiungi nella sezione Amministratori di Data Lake.

Nella pagina Aggiungi amministratore, per gli utenti e i ruoli IAM, scegli l'utente

lf-data-steward.Scegli Salva per aggiungerlo

lf-data-stewardcome amministratore di Lake Formation.

-

Successivamente, aggiorna le impostazioni del Data Catalog per utilizzare l'autorizzazione Lake Formation per controllare le risorse del catalogo anziché il controllo degli accessi basato su IAM.

Nel pannello di navigazione, in Amministrazione, scegli Impostazioni Data Catalog.

Deseleziona Usa solo il controllo di accesso IAM per i nuovi database.

Deseleziona Usa solo il controllo di accesso IAM per nuove tabelle in nuovi database.

Fai clic su Save (Salva).

Quindi, registra la posizione dei dati per il data lake.

Nel riquadro di navigazione, in Amministrazione, scegli Posizioni dei data lake.

Scegli Registra posizione.

Nella pagina Registra posizione, per il percorso Amazon S3, inserisci.

s3://lf-tagbased-demo-Account-IDPer il ruolo IAM, lascia il valore predefinito

AWSServiceRoleForLakeFormationDataAccesscosì com'è.Scegli Lake Formation come modalità di autorizzazione.

Scegli Registra posizione.

-

Quindi, crea l'ontologia definendo un tag LF.

In Autorizzazioni nel riquadro di navigazione, scegli LF-tags e permessi. .

Scegli Aggiungi tag LF.

In Chiave, inserire

Confidential.Per Valori, aggiungi

Truee.FalseScegli Aggiungi tag LF.

-

Ripeti i passaggi per creare il tag LF

Sensitivecon il valore.True

Avete creato tutti i tag LF necessari per questo esercizio.

Concedi le autorizzazioni agli utenti IAM

-

Successivamente, offri a specifici principi IAM la possibilità di allegare tag LF appena creati alle risorse.

In Autorizzazioni nel pannello di navigazione, scegli LF-tags e permessi.

Nella sezione Autorizzazioni LF-Tag, scegli Concedi autorizzazioni.

Per Tipo di autorizzazione, scegli le autorizzazioni per la coppia chiave-valore LF-Tag.

Seleziona utenti e ruoli IAM.

Per gli utenti e i ruoli IAM, cerca e scegli il

lf-data-engineerruolo.Nella sezione LF-Tags, aggiungi la chiave

Confidentialcon valoriTrueeFalseekeySensitivewith value.TrueIn Autorizzazioni, seleziona Descrivi e associa per le autorizzazioni e le autorizzazioni concedibili.

Scegli Concessione.

-

Successivamente, concedi le autorizzazioni

lf-data-engineerper creare database nel nostro catalogo dati e nel bucket Amazon S3 sottostante creato da. AWS CloudFormationIn Amministrazione nel riquadro di navigazione, scegli Ruoli e attività amministrative.

Nella sezione Creatori di database, scegli Concedi.

Per gli utenti e i ruoli IAM, scegli il

lf-data-engineerruolo.Per le autorizzazioni del catalogo, seleziona Crea database.

Scegli Concessione.

-

Successivamente, concedi all'utente le autorizzazioni sul

(s3://lf-tagbased-demo-bucket Amazon S3.Account-ID)lf-data-engineerNel riquadro di navigazione, in Autorizzazioni, scegli Posizioni dei dati.

Scegli Concessione.

Seleziona Il mio account.

Per gli utenti e i ruoli IAM, scegli il

lf-data-engineerruolo.Per le posizioni di archiviazione, inserisci il bucket Amazon S3 creato dal modello. AWS CloudFormation

(s3://lf-tagbased-demo-Account-ID)Scegli Concessione.

-

Successivamente, concedi autorizzazioni

lf-data-engineerconcedibili sulle risorse associate all'espressione LF-Tag.Confidential=TrueNel riquadro di navigazione, sotto Autorizzazioni, scegli Autorizzazioni Data lake.

Scegli Concessione.

Seleziona utenti e ruoli IAM.

Scegli il ruolo

lf-data-engineer.Nella sezione LF-tags o risorse del catalogo, seleziona Risorse abbinate ai tag LF.

Scegliete Aggiungi coppia chiave-valore LF-Tag.

Aggiungi la chiave con i valori

Confidential.TrueNella sezione Autorizzazioni del database, seleziona Descrivi per le autorizzazioni del database e le autorizzazioni concedibili.

Nella sezione Autorizzazioni per la tabella, seleziona Descrivi, Seleziona e Alter sia per le autorizzazioni Table che per le autorizzazioni Grantable.

Scegli Concessione.

-

Successivamente, concedi autorizzazioni

lf-data-engineerconcedibili sulle risorse associate all'espressione LF-Tag.Confidential=FalseNel riquadro di navigazione, sotto Autorizzazioni, scegli Autorizzazioni Data lake.

Scegli Concessione.

Seleziona utenti e ruoli IAM.

Scegli il ruolo

lf-data-engineer.Seleziona Risorse abbinate ai tag LF.

Scegli Aggiungi tag LF.

Aggiungi la chiave

Confidentialcon il valore.FalseNella sezione Autorizzazioni del database, seleziona Descrivi per le autorizzazioni del database e le autorizzazioni concedibili.

Nella sezione Autorizzazioni per tabelle e colonne, non selezionare nulla.

Scegli Concessione.

-

Successivamente, concediamo autorizzazioni

lf-data-engineerconcedibili sulle risorse associate alle coppie chiave-valore del tag LF e.Confidential=FalseSensitive=TrueNel pannello di navigazione, in Autorizzazioni, scegli Autorizzazioni dati.

Scegli Concessione.

Seleziona utenti e ruoli IAM.

Scegli il ruolo

lf-data-engineer.Nella sezione LF-tags o nella sezione delle risorse del catalogo, seleziona Risorse abbinate ai tag LF.

Scegli Aggiungi tag LF.

Aggiungi la chiave

Confidentialcon il valore.FalseScegli Aggiungi coppia chiave-valore del tag LF.

Aggiungi la chiave con il valore

Sensitive.TrueNella sezione Autorizzazioni del database, seleziona Descrivi per le autorizzazioni del database e le autorizzazioni concedibili.

Nella sezione Autorizzazioni per la tabella, seleziona Descrivi, Seleziona e Alter sia per le autorizzazioni Table che per le autorizzazioni Grantable.

Scegli Concessione.

Fase 3: Creare database Lake Formation

In questo passaggio, create due database e allegate i tag LF ai database e a colonne specifiche a scopo di test.

Crea i tuoi database e le tue tabelle per l'accesso a livello di database

-

Innanzitutto, crea il database

tag_database, la tabella e allega i tagsource_dataLF appropriati.Nella console Lake Formation (https://console.aws.amazon.com/lakeformation/

), in Data Catalog, scegli Databases. Scegliere Crea database.

Per Nome, immetti

tag_database.Per Posizione, inserisci la posizione Amazon S3 creata dal AWS CloudFormation modello.

(s3://lf-tagbased-demo-Account-ID/tag_database/)Deseleziona Usa solo il controllo di accesso IAM per le nuove tabelle in questo database.

Scegliere Crea database.

-

Quindi, crea una nuova tabella all'interno

tag_databasedi.Nella pagina Database, seleziona il database

tag_database.Scegliete Visualizza tabelle e fate clic su Crea tabella.

Per Nome, immetti

source_data.Per Database (Database), scegli il database

tag_database.Per Formato tabella, scegli AWS Glue Tabella standard.

Se i dati si trovano in, seleziona Percorso specificato nel mio account.

In Includi percorso, inserisci il percorso

tag_databasecreato dal AWS CloudFormation modello(s3://lf-tagbased-demo.Account-ID/tag_database/)Per Formato dati, seleziona CSV.

In Upload schema, inserisci la seguente matrice JSON di struttura di colonne per creare uno schema:

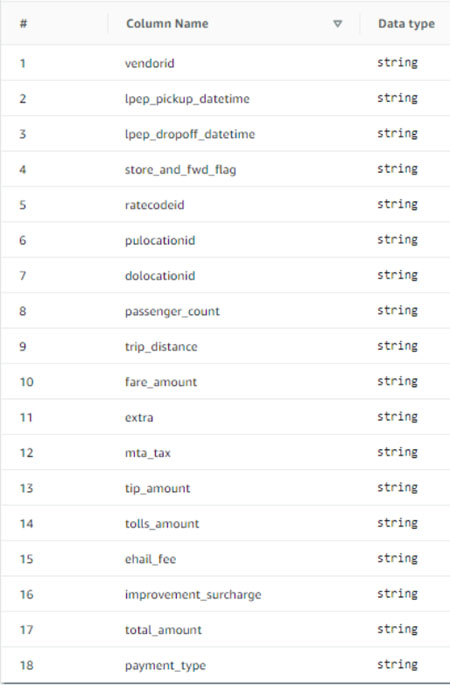

[ { "Name": "vendorid", "Type": "string" }, { "Name": "lpep_pickup_datetime", "Type": "string" }, { "Name": "lpep_dropoff_datetime", "Type": "string" }, { "Name": "store_and_fwd_flag", "Type": "string" }, { "Name": "ratecodeid", "Type": "string" }, { "Name": "pulocationid", "Type": "string" }, { "Name": "dolocationid", "Type": "string" }, { "Name": "passenger_count", "Type": "string" }, { "Name": "trip_distance", "Type": "string" }, { "Name": "fare_amount", "Type": "string" }, { "Name": "extra", "Type": "string" }, { "Name": "mta_tax", "Type": "string" }, { "Name": "tip_amount", "Type": "string" }, { "Name": "tolls_amount", "Type": "string" }, { "Name": "ehail_fee", "Type": "string" }, { "Name": "improvement_surcharge", "Type": "string" }, { "Name": "total_amount", "Type": "string" }, { "Name": "payment_type", "Type": "string" } ]Scegli Carica. Dopo aver caricato lo schema, lo schema della tabella dovrebbe apparire come nella schermata seguente:

Scegli Invia.

-

Successivamente, allega i tag LF a livello di database.

Nella pagina Database, trova e seleziona.

tag_databaseNel menu Azioni, scegliete Modifica tag LF.

Scegliete Assegna nuovo LF-tag.

Per le chiavi assegnate, scegliete il tag

ConfidentialLF che avete creato in precedenza.Per Valori, scegliete.

TrueSeleziona Salva.

Questo completa l'assegnazione del tag LF al database tag_database.

Crea il tuo database e la tua tabella per l'accesso a livello di colonna

Ripetete i seguenti passaggi per creare il database col_tag_database e la tabella e allegare source_data_col_lvl i tag LF a livello di colonna.

Nella pagina Database, scegli Crea database.

-

Per Nome, immetti

col_tag_database. -

Per Posizione, inserisci la posizione Amazon S3 creata dal AWS CloudFormation modello.

(s3://lf-tagbased-demo-Account-ID/col_tag_database/) -

Deseleziona Usa solo il controllo di accesso IAM per le nuove tabelle in questo database.

-

Scegliere Crea database.

Nella pagina Database, seleziona il tuo nuovo database

(col_tag_database).Scegli Visualizza tabelle e fai clic su Crea tabella.

Per Nome, immetti

source_data_col_lvl.Per Database, scegli il tuo nuovo database

(col_tag_database).Per Formato tabella, scegli AWS Glue Tabella standard.

Se i dati si trovano in, seleziona Percorso specificato nel mio account.

Inserisci il percorso Amazon S3 per.

col_tag_database(s3://lf-tagbased-demo-Account-ID/col_tag_database/)Per Formato dei dati, seleziona

CSV.In

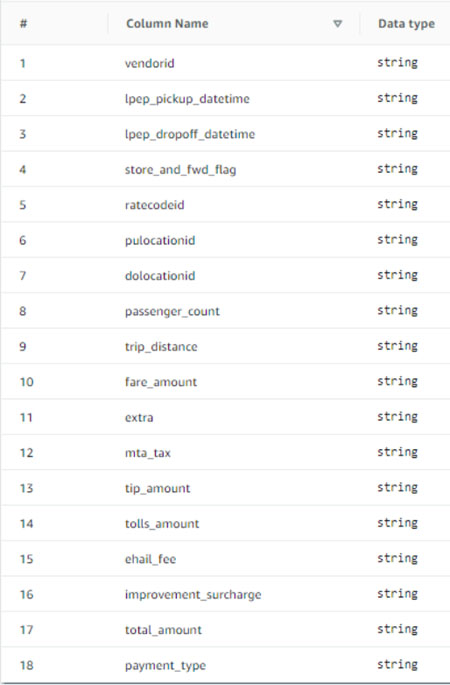

Upload schema, inserisci il seguente schema JSON:[ { "Name": "vendorid", "Type": "string" }, { "Name": "lpep_pickup_datetime", "Type": "string" }, { "Name": "lpep_dropoff_datetime", "Type": "string" }, { "Name": "store_and_fwd_flag", "Type": "string" }, { "Name": "ratecodeid", "Type": "string" }, { "Name": "pulocationid", "Type": "string" }, { "Name": "dolocationid", "Type": "string" }, { "Name": "passenger_count", "Type": "string" }, { "Name": "trip_distance", "Type": "string" }, { "Name": "fare_amount", "Type": "string" }, { "Name": "extra", "Type": "string" }, { "Name": "mta_tax", "Type": "string" }, { "Name": "tip_amount", "Type": "string" }, { "Name": "tolls_amount", "Type": "string" }, { "Name": "ehail_fee", "Type": "string" }, { "Name": "improvement_surcharge", "Type": "string" }, { "Name": "total_amount", "Type": "string" }, { "Name": "payment_type", "Type": "string" } ]Scegli

Upload. Dopo aver caricato lo schema, lo schema della tabella dovrebbe apparire come nella schermata seguente.

Scegli Invia per completare la creazione della tabella.

-

Ora, associa il

Sensitive=Truetag LF alle colonnevendoride.fare_amountNella pagina Tabelle, seleziona la tabella che hai creato.

(source_data_col_lvl)Nel menu Azioni, scegli Schema.

Selezionate la colonna

vendoride scegliete Modifica tag LF.Per Chiavi assegnate, scegliete Sensibile.

Per Valori, scegli True.

Seleziona Salva.

-

Quindi, associa il

Confidential=Falsetag LF a.col_tag_databaseQuesto è necessario per poterlf-data-analystdescrivere il databasecol_tag_databasequando si effettua l'accesso da. Amazon AthenaNella pagina Database, trova e seleziona

col_tag_database.Nel menu Azioni, scegliete Modifica tag LF.

Scegliete Assegna nuovo LF-tag.

Per Tasti assegnati, scegli il tag

ConfidentialLF che hai creato in precedenza.Per Valori, scegliete.

FalseSeleziona Salva.

Passaggio 4: concedere le autorizzazioni per la tabella

Concedi le autorizzazioni agli analisti di dati per l'utilizzo dei database tag_database e della tabella col_tag_database utilizzando i tag LF e. Confidential Sensitive

-

Segui questi passaggi per concedere all'

lf-data-analystutente le autorizzazioni sugli oggetti associati al tag LFConfidential=True(Database:TAG_database) per avere il database e l'autorizzazione sulle tabelle.DescribeSelectAccedi alla console Lake Formation all'indirizzo https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.In Autorizzazioni, seleziona Autorizzazioni Data lake.

Scegli Concessione.

In Principali, seleziona Utenti e ruoli IAM.

Per gli utenti e i ruoli IAM, scegli

lf-data-analyst.In LF-tags o catalog resources, seleziona Risorse abbinate a LF-Tags.

Scegli Aggiungi tag LF.

Per Key, scegli.

ConfidentialPer Valori, scegli

True.Per le autorizzazioni del database, selezionare

Describe.Per le autorizzazioni relative alle tabelle, scegli Seleziona e descrivi.

Scegli Concessione.

-

Quindi, ripeti i passaggi per concedere le autorizzazioni agli analisti di dati per l'espressione LF-tag for.

Confidential=FalseQuesto tag LF viene utilizzato per descrivere la tabellacol_tag_databasee la tabellasource_data_col_lvlquando si effettua l'accesso da Amazonlf-data-analystAthena.Accedi alla console Lake Formation all'indirizzo https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.Nella pagina Database, seleziona il database

col_tag_database.Scegli Azione e Concedi.

In Principi, seleziona Utenti e ruoli IAM.

Per gli utenti e i ruoli IAM, scegli

lf-data-analyst.Seleziona Risorse abbinate ai tag LF.

Scegli Aggiungi tag LF.

Per Key, scegli.

ConfidentialPer Valori, scegli

False.Per le autorizzazioni del database, seleziona

Describe.Per le autorizzazioni relative alle tabelle, non selezionate nulla.

Scegli Concessione.

-

Quindi, ripeti i passaggi per concedere le autorizzazioni agli analisti di dati per l'espressione LF-tag per e.

Confidential=FalseSensitive=TrueQuesto tag LF viene utilizzato per descrivere la tabellacol_tag_databaseesource_data_col_lvl(a livello di colonna) quando si effettua l'accesso da Amazon Athena.lf-data-analystAccedi alla console di Lake Formation all'indirizzo https://console.aws.amazon.com/lakeformation/

as lf-data-engineer.Nella pagina Database, seleziona il database

col_tag_database.Scegli Azione e Concedi.

In Principi, seleziona Utenti e ruoli IAM.

Per gli utenti e i ruoli IAM, scegli

lf-data-analyst.Seleziona Risorse abbinate ai tag LF.

Scegli Aggiungi tag LF.

Per Key, scegli.

ConfidentialPer Valori, scegli

False.Scegli Aggiungi tag LF.

Per Key, scegli.

SensitivePer Valori, scegli

True.Per le autorizzazioni del database, seleziona

Describe.Per le autorizzazioni relative alle tabelle, seleziona

Selecte.DescribeScegli Concessione.

Passaggio 5: esegui una query in Amazon Athena per verificare le autorizzazioni

Per questo passaggio, usa Amazon Athena per eseguire SELECT query sulle due tabelle. (source_data and source_data_col_lvl) Usa il percorso Amazon S3 come posizione dei risultati della query. (s3://lf-tagbased-demo-Account-ID/athena-results/)

-

Accedi alla console Athena all'indirizzo https://console.aws.amazon.com/athena/

as. lf-data-analyst Nell'editor di query Athena, scegli

tag_databasenel pannello a sinistra.Scegliete l'icona delle opzioni di menu aggiuntive (tre punti verticali) accanto

source_datae scegliete la tabella di anteprima.Scegli Esegui query.

L'esecuzione della query dovrebbe richiedere alcuni minuti. La query visualizza tutte le colonne dell'output perché il tag LF è associato a livello di database e la

source_datatabella lo eredita automaticamenteLF-tagdal database.tag_databaseEsegui un'altra query utilizzando e.

col_tag_databasesource_data_col_lvlLa seconda query restituisce le due colonne contrassegnate come

Non-ConfidentialeSensitive.Puoi anche controllare il comportamento della politica di accesso basata sui tag di Lake Formation nelle colonne per le quali non hai concessioni politiche. Quando viene selezionata una colonna senza tag dalla tabella,

source_data_col_lvlAthena restituisce un errore. Ad esempio, puoi eseguire la seguente query per scegliere colonne senza tag:geolocationidSELECT geolocationid FROM "col_tag_database"."source_data_col_lvl" limit 10;

Fase 6: Pulizia delle risorse AWS

Per evitare addebiti indesiderati Account AWS, puoi eliminare le AWS risorse che hai utilizzato per questo tutorial.

-

Accedi alla console di Lake Formation come

lf-data-engineered elimina i databasetag_databaseecol_tag_database. -

Successivamente, accedi come

lf-data-stewarde ripulisci tutte le autorizzazioni LF-Tag, le autorizzazioni per i dati e le autorizzazioni per la localizzazione dei dati concesse in precedenza e che sono state concesse e.lf-data-engineerlf-data-analyst. -

Accedi alla console Amazon S3 come proprietario dell'account utilizzando le credenziali IAM che hai usato per distribuire lo stack. AWS CloudFormation

-

Elimina i seguenti bucket:

lf-tagbased-demo-accesslogs-

acct-idlf-tagbased-demo-

acct-id

-

Accedi alla AWS CloudFormation console all'indirizzo https://console.aws.amazon.com/cloudformation

ed elimina lo stack che hai creato. Attendi che lo stato dello stack cambi a. DELETE_COMPLETE