翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

WorkSpaces Personal を使用して専用の Microsoft Entra ID ディレクトリを作成する

このチュートリアルでは、Microsoft Entra ID が参加し、Microsoft Intune に登録 WorkSpaces されている Bring Your Own License (BYOL) Windows 10 および 11 の個人を作成します。このような を作成する前に WorkSpaces、まず Entra ID 参加 専用の WorkSpaces Personal ディレクトリを作成する必要があります WorkSpaces。

注記

Microsoft Entra 参加の個人 WorkSpaces は WorkSpaces 、アフリカ (ケープタウン)、イスラエル (テルアビブ)、中国 (寧夏) を除く、Amazon が提供されているすべての AWS リージョンで利用できます。

内容

- 概要

- 要件と制限

- ステップ 1: IAM Identity Center を有効にして Microsoft Entra ID と同期する

- ステップ 2: Microsoft Entra ID アプリケーションを登録して Windows Autopilot のアクセス許可を付与する

- ステップ 3: Windows Autopilot ユーザー駆動モードを設定する

- ステップ 4: AWS Secrets Manager シークレットを作成する

- ステップ 5: 専用の Microsoft Entra ID WorkSpaces ディレクトリを作成する

- WorkSpaces ディレクトリの IAM Identity Center アプリケーションを設定する (オプション)

概要

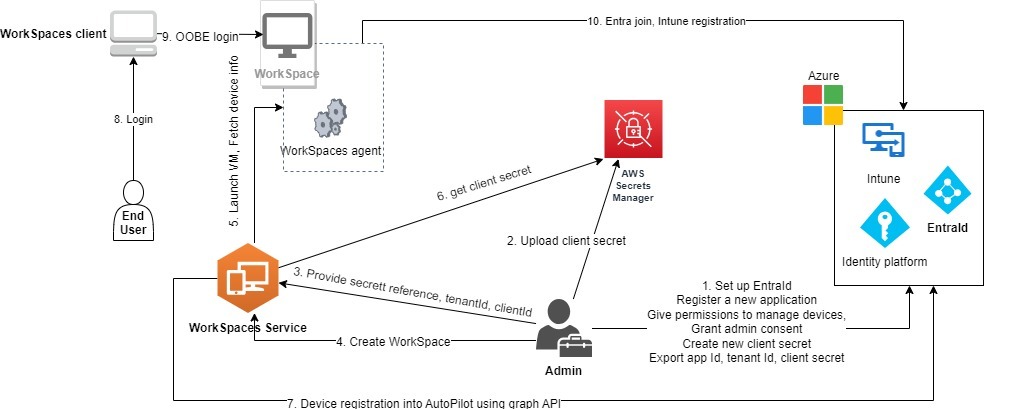

Microsoft Entra ID パーソナル WorkSpaces ディレクトリには、Microsoft Entra ID で管理 WorkSpaces されているユーザーに割り当てられた Microsoft Entra ID 参加の起動に必要なすべての情報が含まれています。ユーザー情報は Identity Center WorkSpaces を通じて AWS IAM で利用可能になります。Identity Center は、従業員 ID を Entra ID から に持ち込む ID ブローカーとして機能します AWS。Microsoft Windows Autopilot ユーザー駆動モードは、Intune WorkSpaces 登録と Entra 結合を実行するために使用されます。次の図は、Autopilot プロセスを示しています。

要件と制限

-

Microsoft Entra ID P1 プラン以上。

-

Microsoft Entra ID と Intune は有効になっており、ロールの割り当てがあります。

-

Intune 管理者 - Autopilot デプロイプロファイルの管理に必要です。

-

グローバル管理者 - ステップ 3 で作成したアプリケーションに割り当てられたAPIアクセス許可について管理者に承諾を付与するために必要です。アプリケーションは、このアクセス許可なしで作成できます。ただし、グローバル管理者はアプリケーションのアクセス許可について管理者の同意を提供する必要があります。

-

EVDAE3/E5 ユーザーサブスクリプションライセンスをユーザーに割り当てて、Windows 10 または 11 を Entra ID に参加 WorkSpaces できるようにします。

-

Entra ID ディレクトリは、Windows 10 または 11 Bring Your Own License personal のみをサポートします WorkSpaces。サポートされているバージョンは次のとおりです。

Windows 10 バージョン 21H2 (2021 年 12 月更新)

Windows 10 バージョン 22H2 (2022 年 11 月更新)

Windows 11 Enterprise 23H2 (2023 年 10 月リリース)

Windows 11 Enterprise 22H2 (2022 年 10 月リリース)

-

Bring Your Own License (BYOL) が AWS アカウントで有効になっており、有効な Windows 10 または 11 BYOLイメージがアカウントにインポートされています。詳細については、「での独自の Windows デスクトップライセンスの持ち込み WorkSpaces」を参照してください。

-

Microsoft Entra ID ディレクトリは、Windows 10 または 11 のBYOL個人用 のみをサポートします WorkSpaces。

-

Microsoft Entra ID ディレクトリはDCVプロトコルのみをサポートします。

ステップ 1: IAM Identity Center を有効にして Microsoft Entra ID と同期する

Microsoft Entra ID 参加の個人を作成し、Entra ID ユーザー WorkSpaces に割り当てるには、IAMIdentity Center AWS を介してユーザー情報を に利用可能にする必要があります。IAM Identity Center は、 AWS リソースへのユーザーアクセスを管理するための推奨 AWS サービスです。詳細については、IAM「アイデンティティセンターとは」を参照してください。これは 1 回限りのセットアップです。

注記

Personal WorkSpaces ディレクトリとそれに関連付けられた IAM Identity Center インスタンスは、同じ AWS リージョンにある必要があります。

-

特にマルチアカウント環境を使用している場合は、 AWS 組織で IAM Identity Center を有効にします。IAM Identity Center のアカウントインスタンスを作成することもできます。詳細については、「アイデンティティセンターの有効化 AWS IAM」を参照してください。各 WorkSpaces ディレクトリは、1 つの IAM Identity Center インスタンス、組織、またはアカウントに関連付けることができます。

組織インスタンスを使用していて、メンバーアカウントの 1 つに WorkSpaces ディレクトリを作成しようとする場合は、次の IAM Identity Center のアクセス許可があることを確認してください。

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

詳細については、IAM「Identity Center リソースへのアクセス許可の管理の概要」を参照してください。また、サービスコントロールポリシー (SCPs) がこれらのアクセス許可をブロックしていないことを確認してください。の詳細についてはSCPs、「サービスコントロールポリシー (SCPs)」を参照してください。

-

IAM Entra ID テナントから選択したユーザーまたはすべてのユーザーを Identity Center インスタンスに自動的に同期するように IAM Identity Center と Microsoft Entra ID を設定します。詳細については、「Microsoft Entra ID と IAM Identity Center SCIMで SAML と を設定する」および「チュートリアル: ユーザーの自動プロビジョニング用に Identity Center を設定する AWS IAM

」を参照してください。 -

Microsoft Entra ID で設定したユーザーが Identity Center インスタンスに AWS IAM正しく同期されていることを確認します。Microsoft Entra ID からエラーメッセージが表示される場合、「Request が解析不能、構文的に正しくない、またはスキーマに違反している」とすると、Entra ID のユーザーが IAM Identity Center がサポートしていないように設定されていることを示します。例えば、Entra ID のユーザーオブジェクトには、名、姓、および/または表示名がありません。詳細については、「特定のユーザーが外部SCIMプロバイダー から IAM Identity Center に同期できない」を参照してください。

注記

WorkSpaces は Entra ID UserPrincipalName (UPN) 属性を使用して個々のユーザーを識別します。その制限は次のとおりです。

UPNs は 63 文字を超えることはできません。

WorkSpace をユーザーに割り当てUPNた後に を変更した場合、以前の状態UPNに戻さない限り、ユーザーは WorkSpace に接続できません。

ステップ 2: Microsoft Entra ID アプリケーションを登録して Windows Autopilot のアクセス許可を付与する

WorkSpaces Personal は、Microsoft Windows Autopilot ユーザー駆動モードを使用して Microsoft Intune WorkSpaces に登録し、Microsoft Entra ID に結合します。

Amazon WorkSpaces が WorkSpaces Personal を Autopilot に登録できるようにするには、必要な Microsoft Graph アクセスAPI許可を付与する Microsoft Entra ID アプリケーションを登録する必要があります。Entra ID アプリケーションの登録の詳細については、「クイックスタート: Microsoft ID プラットフォーム でアプリケーションを登録する

Entra ID アプリケーションで次のAPIアクセス許可を提供することをお勧めします。

-

Entra ID に参加 WorkSpace する必要がある新しい個人を作成するには、次のAPIアクセス許可が必要です。

DeviceManagementServiceConfig.ReadWrite.All

-

個人用を終了 WorkSpace または再構築すると、次のアクセス許可が使用されます。

注記

これらのアクセス許可を指定しない場合、 WorkSpace は終了しますが、Intune および Entra ID テナントからは削除されず、個別に削除する必要があります。

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

これらのアクセス許可には管理者の同意が必要です。詳細については、「アプリケーション へのテナント全体の管理者同意を付与する

」を参照してください。

次に、Entra ID アプリケーションのクライアントシークレットを追加する必要があります。詳細については、「認証情報の追加

ステップ 3: Windows Autopilot ユーザー駆動モードを設定する

Intune の Windows Autopilot ユーザー主導の Microsoft Entra 結合のステップバイステップチュートリアル

Microsoft Intune for Autopilot を設定するには

-

Microsoft Intune 管理センターにサインインする

-

個人用 の新しい Autopilot デバイスグループを作成します WorkSpaces。詳細については、「Windows Autopilot 用のデバイスグループを作成する

」を参照してください。 グループ 、新しいグループを選択する

[Group type] (グループの種類) で、[Security] (セキュリティ) を選択します。

メンバーシップタイプ では、動的デバイス を選択します。

-

動的メンバーシップルールを作成するには、動的クエリの編集 を選択します。ルールは、次の形式である必要があります。

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))重要

WorkSpacesDirectoryNameは、ステップ 5 で作成した Entra ID WorkSpaces Personal ディレクトリのディレクトリ名と一致する必要があります。これは、 が仮想デスクトップを Autopilot に登録するときに WorkSpaces 、ディレクトリ名文字列がグループタグとして使用されるためです。さらに、グループタグは Microsoft Entra デバイスのOrderID属性にマッピングされます。

デバイス、Windows、登録 を選択します。登録オプション で、自動登録 を選択します。MDM ユーザースコープでは、すべて を選択します。

-

Autopilot デプロイプロファイルを作成します。詳細については、「Autopilot デプロイプロファイルの作成

」を参照してください。 -

Windows Autopilot の場合は、デプロイプロファイル 、プロファイルの作成 を選択します。

-

Windows Autopilot デプロイプロファイル画面で、プロファイルの作成ドロップダウンメニューを選択し、Windows PC を選択します。

-

プロファイルの作成画面で、 エクスペリエンス (OOBE) Out-of-boxページ。デプロイモード で、ユーザー駆動 を選択します。Microsoft Entra ID に参加する には、Microsoft Entra に参加する を選択します。Entra ID に参加している個人のコンピュータ名をカスタマイズするには、「はい」の「デバイス名テンプレートを適用 WorkSpaces 」を選択して、登録時にデバイスに名前を付けるときに使用するテンプレートを作成します。

-

割り当てページで、 に割り当てる で、選択したグループ を選択します。を含めるグループを選択を選択し、2 で作成した Autopilot デバイスグループを選択します。

-

ステップ 4: AWS Secrets Manager シークレットを作成する

で作成した Entra ID アプリケーションのアプリケーション ID やクライアントシークレットなどの情報を安全に保存 AWS Secrets Manager するには、 にシークレットを作成する必要がありますステップ 2: Microsoft Entra ID アプリケーションを登録して Windows Autopilot のアクセス許可を付与する。これは 1 回限りのセットアップです。

AWS Secrets Manager シークレットを作成するには

-

でカスタマーマネージドキーを作成しますAWS Key Management Service

。キーは後でシー AWS Secrets Manager クレットの暗号化に使用されます。 WorkSpaces サービスではデフォルトキーにアクセスできないため、デフォルトキーを使用してシークレットを暗号化しないでください。キーを作成するには、以下のステップに従います。 -

AWS KMS コンソールを https://console.aws.amazon.com/kms

で開きます。 -

を変更するには AWS リージョン、ページの右上隅にあるリージョンセレクタを使用します。

-

[Create key] (キーの作成) を選択します。

-

キーの設定ページで、キータイプ で対称 を選択します。キー使用状況 で、暗号化 と復号 を選択します。

-

レビューページのキーポリシーエディタで、キーポリシーに次のアクセス許可を含めることで、 WorkSpaces サービスのキーへのプリンシパル

workspaces.amazonaws.comアクセスを許可していることを確認します。{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

前のステップで作成した AWS KMS キーを使用して AWS Secrets Manager、 でシークレットを作成します。

で Secrets Manager コンソールを開きますhttps://console.aws.amazon.com/secretsmanager/

。 [新しいシークレットを保存] を選択します。

[シークレットタイプの選択] ページの[シークレットタイプ] で[その他のシークレットタイプ] を選択します。

キーと値のペア の場合、キーボックスに「application_id」と入力し、ステップ 2 の Entra ID アプリケーション ID をコピーして値ボックスに貼り付けます。

キーボックスに行 を追加 を選択し、「application_password」と入力し、ステップ 2 から Entra ID アプリケーションクライアントのシークレットをコピーして、値ボックスに貼り付けます。

暗号化 AWS KMS キードロップダウンリストから、前のステップで作成したキーを選択します。

[Next (次へ)] を選択します。

シークレットの設定ページで、シークレット名 と説明 を入力します。

リソースアクセス許可 セクションで、アクセス許可の編集 を選択します。

リソース

workspaces.amazonaws.comアクセス許可に次のリソースポリシーを含めることで、 WorkSpaces サービスのプリンシパルにシークレットへのアクセスを許可してください。{ "Version" : "2012-10-17", "Statement" : [ { "Effect" : "Allow", "Principal" : { "Service" : [ "workspaces.amazonaws.com"] }, "Action" : "secretsmanager:GetSecretValue", "Resource" : "*" } ] }

ステップ 5: 専用の Microsoft Entra ID WorkSpaces ディレクトリを作成する

Microsoft Entra ID 参加ユーザー WorkSpaces と Entra ID ユーザーに関する情報を保存する専用 WorkSpaces ディレクトリを作成します。

Entra ID WorkSpaces ディレクトリを作成するには

で WorkSpaces コンソールを開きますhttps://console.aws.amazon.com/workspaces/

。 -

ナビゲーションペインで [ディレクトリ] を選択します。

-

ディレクトリの作成ページで、 WorkSpaces タイプ に Personal を選択します。WorkSpace デバイス管理 では、Microsoft Entra ID を選択します。

-

Microsoft Entra テナント ID の場合は、ディレクトリの参加 WorkSpace 先となる Microsoft Entra ID テナント ID を入力します。ディレクトリの作成後にテナント ID を変更することはできません。

-

Entra ID アプリケーション ID とパスワード の場合、ステップ 4 で作成した AWS Secrets Manager シークレットをドロップダウンリストから選択します。ディレクトリの作成後に、ディレクトリに関連付けられたシークレットを変更することはできません。ただし、 コンソールから Entra ID アプリケーション ID とそのパスワードなど、シークレットの内容を常に更新できます AWS Secrets Manager https://console.aws.amazon.com/secretsmanager/

。 -

ユーザー ID ソース の場合、ドロップダウンリストからステップ 1 で設定した IAM Identity Center インスタンスを選択します。ディレクトリの作成後に、ディレクトリに関連付けられた IAM Identity Center インスタンスを変更することはできません。

-

ディレクトリ名 には、ディレクトリの一意の名前を入力します (例:

WorkSpacesDirectoryName)。重要

ディレクトリ名は、ステップ 3 で Microsoft Intune で作成した Autopilot デバイスグループの動的クエリの構築

OrderIDに使用される と一致する必要があります。ディレクトリ名文字列は、個人を WorkSpaces Windows Autopilot に登録するときにグループタグとして使用されます。グループタグは、Microsoft Entra デバイスのOrderID属性にマッピングされます。 -

(オプション)[Description] に、ディレクトリの説明を入力します。

-

ではVPC、 の起動VPCに使用した を選択します WorkSpaces。詳細については、「VPC WorkSpaces 個人用 を設定する」を参照してください。

-

サブネット では、同じアベイラビリティーゾーンからではない のサブネットVPCを 2 つ選択します。これらのサブネットは、個人の を起動するために使用されます WorkSpaces。詳細については、「 WorkSpaces Personal のアベイラビリティーゾーン」を参照してください。

重要

サブネットで WorkSpaces 起動された にインターネットアクセスがあることを確認します。これは、ユーザーが Windows デスクトップにログインするときに必要です。詳細については、「 WorkSpaces Personal にインターネットアクセスを提供する」を参照してください。

-

設定 で、専用 を有効にする WorkSpaceを選択します。Bring Your Own License (BYOL) Windows 10 または 11 WorkSpaces personal を起動するための専用の Personal ディレクトリの作成を有効にする必要があります WorkSpaces。

注記

設定 に専用オプションを有効にする WorkSpaceが表示されない場合、アカウントは に対して有効になっていませんBYOL。アカウントBYOLで を有効にするには、「」を参照してくださいでの独自の Windows デスクトップライセンスの持ち込み WorkSpaces。

(オプション) タグ には、ディレクトリ WorkSpaces で個人用に使用するキーペアの値を指定します。

-

ディレクトリの概要を確認し、ディレクトリの作成 を選択します。ディレクトリが接続されるには数分かかります。ディレクトリの最初のステータスは

Creatingです。ディレクトリの作成が完了すると、ステータスがActiveに変わります。

また、ディレクトリが作成されると、ユーザーに代わって IAM Identity Center アプリケーションが自動的に作成されます。アプリケーションの を検索するには、 ディレクトリの概要ページARNに移動します。

ディレクトリを使用して、Microsoft Intune WorkSpaces に登録され、Microsoft Entra ID に参加している Windows 10 または 11 パーソナルを起動できるようになりました。詳細については、「Personal WorkSpace で WorkSpaces を作成する」を参照してください。

Personal WorkSpaces ディレクトリを作成したら、個人用 を作成できます WorkSpace。詳細については、「Personal WorkSpace で WorkSpaces を作成する」を参照してください

WorkSpaces ディレクトリの IAM Identity Center アプリケーションを設定する (オプション)

ディレクトリが作成されると、対応する IAM Identity Center アプリケーションが自動的に作成されます。アプリケーションの は、ディレクトリの詳細ページのサマリーセクションARNにあります。デフォルトでは、Identity Center インスタンスのすべてのユーザーは、対応する Identity Center アプリケーションを設定 WorkSpaces せずに、割り当てられた にアクセスできます。ただし、IAMIdentity Center アプリケーションのユーザー割り当てを設定することで、 ディレクトリ WorkSpaces 内の へのユーザーアクセスを管理できます。

IAM Identity Center アプリケーションのユーザー割り当てを設定するには

でIAMコンソールを開きますhttps://console.aws.amazon.com/iam/

。 AWS マネージドアプリケーションタブで、 WorkSpaces ディレクトリのアプリケーションを選択します。アプリケーション名は、 の形式です。ここで

WorkSpaces.wsd-xxxxx、wsd-xxxxxは WorkSpaces ディレクトリ ID です。アクション を選択し、詳細を編集します。

ユーザーとグループの割り当て方法を、割り当てを必要としない から割り当てを要求する に変更します。

[Save changes] (変更の保存) をクリックします。

この変更を行うと、Identity Center インスタンスのユーザーは、アプリケーションに割り当てられ WorkSpaces ていない限り、その割り当てにアクセスできなくなります。ユーザーをアプリケーションに割り当てるには、 AWS CLI コマンドを使用してユーザーまたはグループをアプリケーションにcreate-application-assignment割り当てます。詳細については、『AWS CLI コマンドリファレンス』を参照してください。