기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

이 주제에서는 클러스터 또는 네임스페이스 초대를 수락하고, 페더레이션 다단계 카탈로그를 생성하고, 다른 보안 주체에게 권한을 부여하기 위해 따라야 하는 단계를 설명합니다. Lake Formation 콘솔, AWS Command Line Interface (AWS CLI) 또는 APIs/SDKs. 이 주제의 예제는 생산자 클러스터/네임스페이스, 데이터 카탈로그 및 동일한 계정의 데이터 소비자를 보여줍니다.

Lake Formation 크로스 계정 기능에 대해 자세히 알아보려면 Lake Formation에서의 교차 계정 데이터 공유 섹션을 참조하세요.

데이터 카탈로그에서 Amazon Redshift 네임스페이스를 관리하려면

-

네임스페이스 초대를 검토하고 수락합니다.

-

https://console.aws.amazon.com/lakeformation/

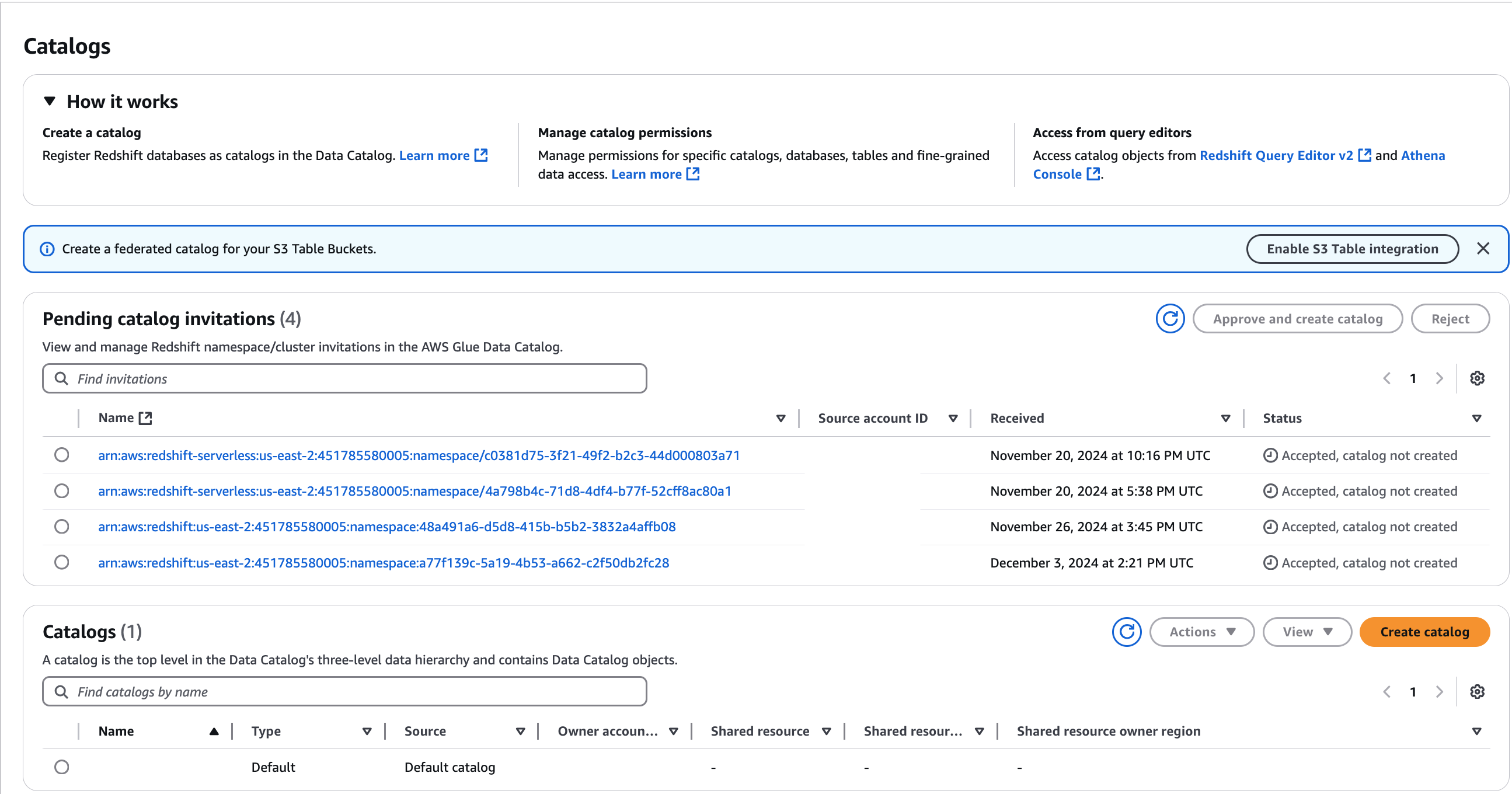

에서 데이터 레이크 관리자로 Lake Formation 콘솔에 로그인합니다. 데이터 카탈로그 아래의 카탈로그 페이지로 이동합니다. -

액세스 권한이 있는 네임스페이스 초대를 검토합니다. 상태 열은 네임스페이스의 현재 참여 상태를 나타냅니다. 수락되지 않음 상태는 네임스페이스에 추가되었지만 아직 수락하지 않았거나 초대를 거부했음을 나타냅니다.

-

네임스페이스 또는 클러스터 초대에 응답하려면 초대 이름을 선택하고 초대 검토를 선택합니다. 초대 수락 또는 거부에서 초대 세부 정보를 검토합니다. 초대를 수락하려면 수락을, 초대를 거부하려면 거부를 선택합니다. 초대를 거부하면 네임스페이스에 액세스할 수 없습니다.

-

페더레이션 카탈로그를 생성합니다.

초대를 수락한 후에는 Amazon Redshift 네임스페이스의 객체를 데이터 카탈로그에 매핑하는 데이터 카탈로그에서 페더레이션 카탈로그를 생성해야 합니다. 데이터 레이크 관리자이거나 카탈로그를 생성하는 데 필요한 권한이 있는 사용자 또는 역할이어야 합니다.

-

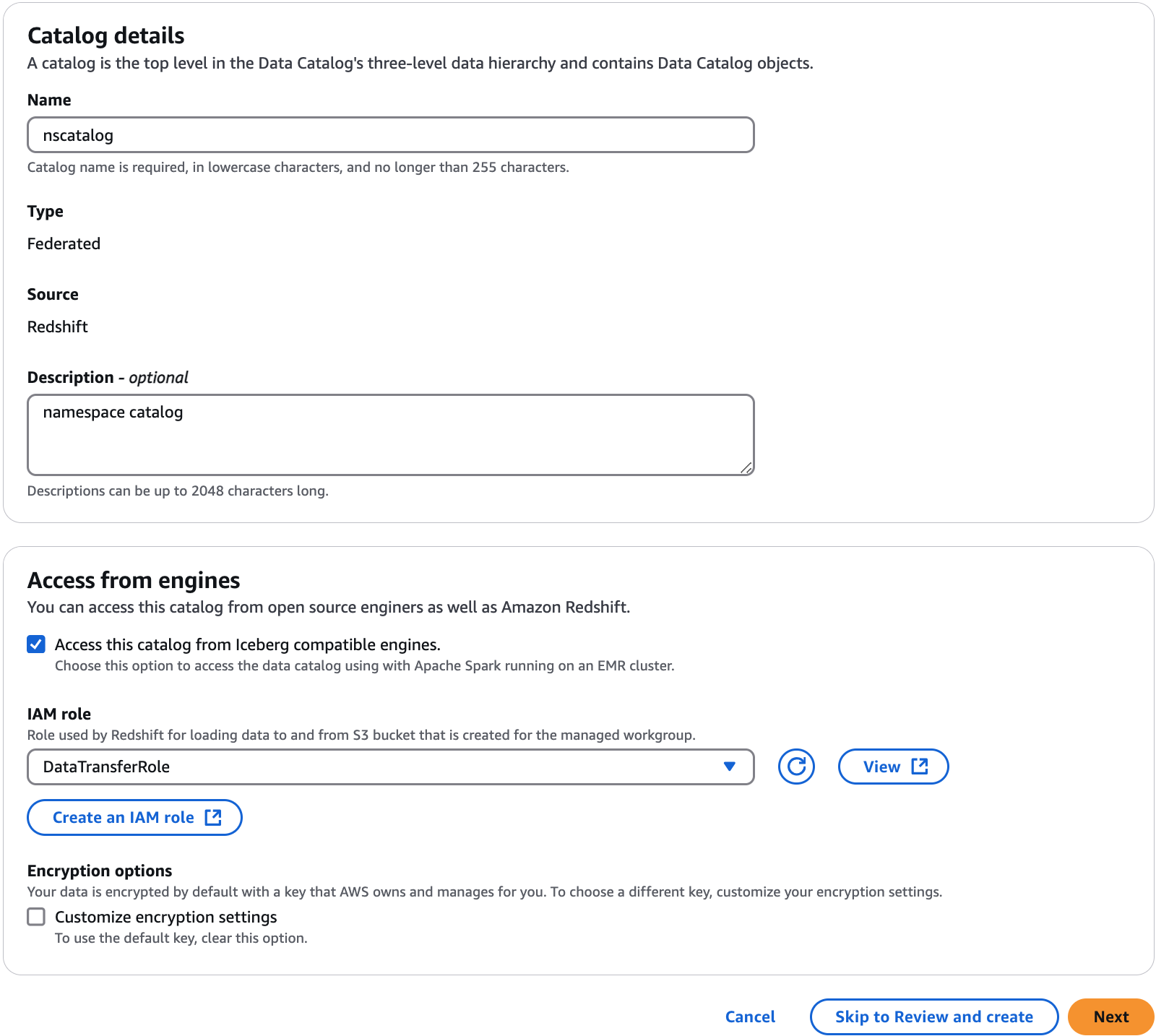

네임스페이스 초대를 수락하면 카탈로그 세부 정보 설정 페이지가 표시됩니다.

-

카탈로그 세부 정보 설정 페이지에서 카탈로그의 고유한 이름을 입력합니다. 카탈로그 이름에는 소문자를 사용합니다. 카탈로그 이름은 255자 이하여야 합니다. 메타데이터 계층 구조(catalogid.dbName.schema.table).

-

카탈로그에 대한 설명을 입력합니다. 설명은 2048자 이하여야 합니다.

그런 다음 Iceberg 호환 엔진에서이 카탈로그 액세스 확인란을 선택하여 Athena 및 Amazon EMR의 Apache Spark와 같은 Apache Iceberg 호환 분석 엔진을 사용하여 Amazon Redshift 리소스에 액세스할 수 있도록 합니다.

Amazon Redshift를 사용하여 페더레이션 카탈로그에 액세스하기 위해 데이터 레이크 액세스를 활성화할 필요가 없습니다.

-

이러한 쿼리 엔진이 Amazon Redshift 네임스페이스를 읽고 쓸 수 있도록 하기 위해는 Amazon Redshift 데이터 웨어하우스 워크로드에 영향을 주지 않고 읽기 및 쓰기 작업을 수행하는 데 필요한 컴퓨팅 및 스토리지 리소스가 포함된 관리형 Amazon Redshift 클러스터를 AWS Glue 생성합니다.

또한 Amazon S3 버킷과 데이터를 주고 받는 데 필요한 권한을 IAM 역할에 제공해야 합니다.

-

기본적으로 Amazon Redshift 클러스터의 데이터는 AWS 관리형 키를 사용하여 암호화됩니다. Lake Formation은 암호화를 위한 사용자 지정 KMS 키를 생성하는 옵션을 제공합니다. 고객 관리형 키를 사용하는 경우 키에 특정 키 정책을 추가해야 합니다.

고객 관리형 키를 사용하여 Amazon Redshift 클러스터/네임스페이스의 데이터를 암호화하는 경우 암호화 설정 사용자 지정을 선택합니다. 사용자 지정 키를 사용하려면 KMS 키에 사용자 지정 관리형 키 정책을 추가해야 합니다. 자세한 내용은 에서 Amazon Redshift 네임스페이스를 관리하기 위한 사전 조건 AWS Glue Data Catalog 단원을 참조하십시오.

-

계정 또는 외부 계정의 사용자에게 권한을 부여합니다.

-

다음을 선택하여 공유 카탈로그, 데이터베이스 및 테이블의 다른 사용자에게 권한을 부여합니다.

-

권한 추가 화면에서 부여할 보안 주체와 권한 유형을 선택합니다.

-

보안 주체 섹션에서 보안 주체 유형을 선택한 다음 권한을 부여할 보안 주체를 지정합니다.

-

IAM 사용자 및 역할 - IAM 사용자 및 역할 목록에서 하나 이상의 사용자 또는 역할을 선택합니다.

-

SAML 사용자 및 그룹 - SAML 및 Amazon QuickSight 사용자 및 그룹의 경우 SAML을 통해 페더레이션된 사용자 또는 그룹의 경우 하나 이상의 Amazon 리소스 이름(ARNs)을 입력하고 Amazon QuickSight 사용자 또는 그룹의 경우 ARNs 입력합니다. 각 ARN을 입력한 후에 Enter 키를 누릅니다.

ARNs. AWS CLI AWS CLI

-

외부 계정 - , AWS AWS organization 또는 IAM 보안 주체에 IAM 사용자 또는 역할에 유효한 AWS 계정 IDs, 조직 IDs, 조직 단위 IDs 또는 ARN을 하나 이상 입력합니다. 각 ID를 입력한 후에 Enter 키를 누릅니다. 조직 ID는 'o-'와 10~32개의 소문자 또는 숫자로 구성됩니다. 조직 단위 ID는 'ou-'로 시작하고 뒤에 4~32개의 소문자 또는 숫자가 옵니다(OU가 포함된 루트의 ID). 이 문자열 뒤에는 두 번째 '-' 대시와 8~32개의 추가 소문자 또는 숫자가 옵니다.

-

-

권한 섹션에서 권한 및 부여 가능한 권한을 선택합니다.

카탈로그 권한에서 부여할 권한을 하나 이상 선택합니다. 부여 가능한 권한에서 권한 부여 수신자가 AWS 계정의 다른 보안 주체에게 부여할 수 있는 권한을 선택합니다. 외부 계정에서 IAM 보안 주체에 권한을 부여하는 경우에는 이 옵션이 지원되지 않습니다.

슈퍼 사용자를 선택하여 사용자에게 카탈로그 내의 리소스(데이터베이스, 테이블, 뷰)에 대한 무제한 권한을 부여합니다.

-

-

추가를 선택합니다.

다음을 선택하여 카탈로그 세부 정보를 검토하고 페더레이션 카탈로그를 생성합니다. 새로 생성된 페더레이션 카탈로그와 카탈로그 객체가 카탈로그 페이지에 나타납니다.

Amazon Redshift 페더레이션 카탈로그는에서 참조됩니다

catalogID = 123456789012:Redshift-federated catalog id.