Importante

Conceder permissões a perfis do IAM é uma prática mais adequada do que conceder permissões a usuários individuais. Consulte mais informações sobre como conceder permissões a perfis do IAM em Noções básicas de permissões entre contas e do uso de perfis do IAM.

Tópicos

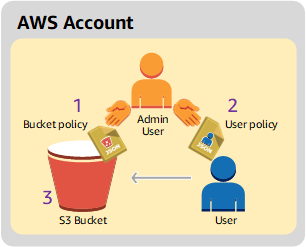

Nessa demonstração, uma Conta da AWS possui um bucket e a conta inclui um usuário do IAM. Por padrão, o usuário não tem permissões. Para que o usuário realize execute qualquer tarefa, a conta pai deve conceder permissão a ele. O proprietário do bucket e a conta pai são os mesmos. Portanto, para conceder ao usuário permissões no bucket, a Conta da AWS pode usar uma política de bucket, uma política de usuário ou ambas. O proprietário da conta concederá algumas permissões usando uma política de bucket e outras permissões usando uma política de usuário.

Os passos a seguir resumem as etapas de demonstração:

-

O administrador da conta cria uma política do bucket concedendo um conjunto de permissões ao usuário.

-

O administrador da conta anexa uma política de usuário ao usuário concedendo permissões adicionais.

-

O usuário então testa as permissões concedidas por política do bucket e por política de usuário.

Neste exemplo, você precisará de uma Conta da AWS. Em vez de usar as credenciais do usuário raiz da conta, você criará um usuário administrador (consulte Sobre o uso de um usuário administrador para criar recursos e conceder permissões). Fazemos referência à Conta da AWS e ao usuário administrador conforme indicado na tabela a seguir.

| ID da conta | Conta referida como | Usuário administrador na conta |

|---|---|---|

|

|

Conta A |

AccountAadmin |

nota

O usuário administrador neste exemplo é AccountaAdmin, que se refere à conta A, e não à AccountAdmin.

Todas as tarefas de criar usuários e conceder permissões são feitas no AWS Management Console. Para verificar permissões, a demonstração usa as ferramentas de linha de comando, a AWS Command Line Interface (AWS CLI), e o AWS Tools for Windows PowerShell. Portanto, você não precisa escrever nenhum código.

Preparar para a demonstração

-

Verifique se você tem uma Conta da AWS que tenha um usuário com privilégios de administrador.

-

Cadastre-se para obter uma Conta da AWS, se necessário. Nós nos referimos a essa conta como conta A.

-

Acesse https://aws.amazon.com/s3

e selecione Criar uma conta da AWS. -

Siga as instruções da tela.

A AWS notificará você por e-mail quando sua conta estiver ativa e disponível para uso.

-

-

Na Conta A, crie um usuário administrador

AccountAadmin. Usando as credenciais da conta A, faça login no console do IAMe faça o seguinte: -

Crie um usuário

AccountAadmine anote as credenciais de segurança do usuário.Consulte instruções em Criar um usuário do IAM na sua Conta da AWS no Guia do usuário do IAM.

-

Conceda privilégios de administrador a AccountAadmin anexando uma política de usuário com pleno acesso.

Consulte instruções em Gerenciar políticas do IAM no Guia do usuário do IAM.

-

Anote o URL de login de usuário do IAM de AccountAadmin. Você precisará usar esse URL para fazer login no AWS Management Console. Consulte mais informações sobre onde encontrar o URL de login em Sign in to the AWS Management Console as an IAM user no Guia do usuário do IAM. Anote o URL de cada uma das contas.

-

-

-

Configure a AWS CLI ou o AWS Tools for Windows PowerShell. Salve as credenciais de usuário do administrador da seguinte maneira:

-

Se estiver usando a AWS CLI, crie um perfil,

AccountAadmin, no arquivo de configuração. -

Se estiver usando o AWS Tools for Windows PowerShell, armazene as credenciais da sessão como

AccountAadmin.

Para obter instruções, consulte Configurar as ferramentas para as demonstrações.

-

Etapa 1: criar recursos na Conta A e conceder permissões

Com as credenciais do usuário AccountAadmin na Conta A e o URL especial de login do usuário do IAM, faça login no AWS Management Console e execute o seguinte:

-

Crie recursos de um bucket e um usuário do IAM

-

No console do Amazon S3, crie um bucket. Anote a Região da AWS na qual você criou o bucket. Para obter instruções, consulte Criação de um bucket.

-

No console do IAM

, faça o seguinte: -

Crie um usuário chamado Dave.

Para obter instruções passo a passo, consulte Criação de usuários do IAM (console) no Guia do usuário do IAM.

-

Anote as credenciais de

UserDave. -

Anote o nome do recurso da Amazon (ARN) do usuário Dave. No console do IAM

, selecione o usuário para que a guia Resumo fornece o ARN do usuário.

-

-

-

Conceder permissões

Como o proprietário do bucket e a conta pai a que o usuário pertence são iguais, a Conta da AWS pode conceder permissões de usuário usando uma política do bucket, uma política de usuário ou ambas. Neste exemplo, você faz ambos. Se o objeto também for de propriedade da mesma conta, o proprietário do bucket pode conceder permissões de objeto na política do bucket (ou em uma política do IAM).

-

No console do Amazon S3, anexe a seguinte política do bucket a

awsexamplebucket1.A política tem duas instruções.

-

A primeira instrução concede a Dave as permissões de operação dos buckets

s3:GetBucketLocationes3:ListBucket. -

A segunda instrução concede a permissão

s3:GetObject. Como a Conta A também possui o objeto, o administrador da conta pode conceder a permissãos3:GetObject.

Na instrução

Principal, Dave é identificado por seu ARN de usuário. Para obter mais informações sobre elementos de política, consulte Políticas e permissões no Amazon S3.{ "Version": "2012-10-17", "Statement": [ { "Sid": "statement1", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountA-ID:user/Dave" }, "Action": [ "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::awsexamplebucket1" ] }, { "Sid": "statement2", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountA-ID:user/Dave" }, "Action": [ "s3:GetObject" ], "Resource": [ "arn:aws:s3:::awsexamplebucket1/*" ] } ] } -

-

Crie uma política inline para o usuário Dave usando as seguintes políticas. A política concede a Dave a permissão

s3:PutObject. Você precisa atualizar a política, fornecendo o nome de seu bucket.{ "Version": "2012-10-17", "Statement": [ { "Sid": "PermissionForObjectOperations", "Effect": "Allow", "Action": [ "s3:PutObject" ], "Resource": [ "arn:aws:s3:::awsexamplebucket1/*" ] } ] }Consulte instruções em Gerenciamento de políticas do IAM no Guia do usuário do IAM. Observe que você precisa fazer login no console usando as credenciais da Conta A.

-

Etapa 2: Testar permissões

Com as credenciais de Dave, verifique se as permissões funcionam. Você pode usar um dos dois procedimentos a seguir.

Testar as permissões usando a AWS CLI

-

Atualize o arquivo de configuração da AWS CLI adicionando o perfil

UserDaveAccountAa seguir. Para ter mais informações, consulte Configurar as ferramentas para as demonstrações.[profile UserDaveAccountA] aws_access_key_id =access-keyaws_secret_access_key =secret-access-keyregion =us-east-1 -

Verifique se Dave pode executar as operações conforme concedido na política de usuário. Carregue um objeto de exemplo usando o comando

put-objectda AWS CLI a seguir.O parâmetro

--bodyno comando identifica o arquivo de origem para fazer upload. Por exemplo, se o arquivo estiver na raiz da unidade C: de um computador Windows, você deve especificarc:\HappyFace.jpg. O parâmetro--keyfornece o nome de chave para o objeto.aws s3api put-object --bucketawsexamplebucket1--keyHappyFace.jpg--bodyHappyFace.jpg--profile UserDaveAccountAExecute o comando da AWS CLI a seguir para obter o objeto.

aws s3api get-object --bucket awsexamplebucket1 --keyHappyFace.jpgOutputFile.jpg--profile UserDaveAccountA

Testar as permissões usando o AWS Tools for Windows PowerShell

-

Armazene as credenciais de Dave como

AccountADave. Depois, use essas credenciais paraPUTeGETum objeto.set-awscredentials -AccessKeyAccessKeyID-SecretKeySecretAccessKey-storeas AccountADave -

Carregue um objeto de exemplo usando o comando

Write-S3Objectdo AWS Tools for Windows PowerShell com as credenciais armazenadas do usuário Dave.Write-S3Object -bucketnameawsexamplebucket1-keyHappyFace.jpg-fileHappyFace.jpg-StoredCredentials AccountADaveFaça download do objeto anteriormente carregado.

Read-S3Object -bucketnameawsexamplebucket1-keyHappyFace.jpg-fileOutput.jpg-StoredCredentials AccountADave