As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usar aplicações de terceiros no espaço de trabalho do atendente do Amazon Connect

Requisitos

Se você estiver usando políticas personalizadas do IAM para gerenciar o acesso a aplicações de terceiros, seus usuários precisarão das seguintes permissões do IAM para integrar uma aplicação de terceiros usando o Console da AWS. Além de AmazonConnect_FullAccess, os usuários precisam:

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "app-integrations:CreateApplication", "app-integrations:GetApplication", "iam:GetRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*", "Effect": "Allow" } ] }

Como integrar uma aplicação de terceiros

nota

Para integrar aplicações de terceiros às suas instâncias, a instância deve estar usando uma função vinculada ao serviço (SLR). Se sua instância atualmente não usa uma SLR, mas você deseja integrar aplicações de terceiros, você precisará migrar para uma SLR. As aplicações de terceiros só podem ser integradas e usadas em instâncias que estão usando uma SLR. Para obter mais informações, consulte Para instâncias criadas antes de outubro de 2018.

-

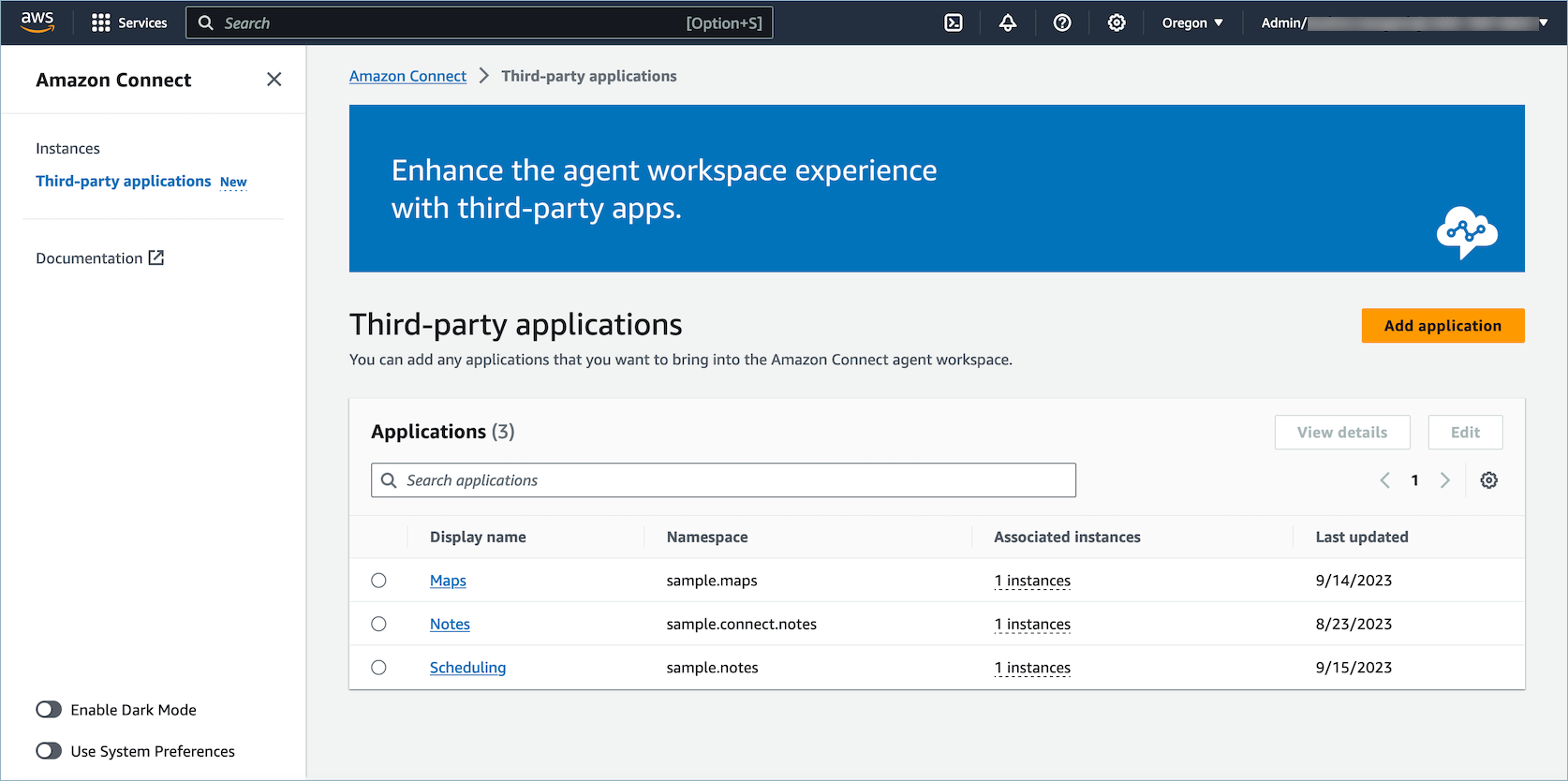

Abra o Amazon Connect console

(https://console.aws.amazon.com/connect/). -

No painel de navegação esquerdo, escolha Aplicações de terceiros. Se você não vir esse menu, isso significa que ele não está disponível na sua região. Para verificar as regiões em que esse recurso está disponível, consulte Disponibilidade de Amazon Connect recursos por região.

-

Na página Aplicações de terceiros, escolha Adicionar aplicação.

-

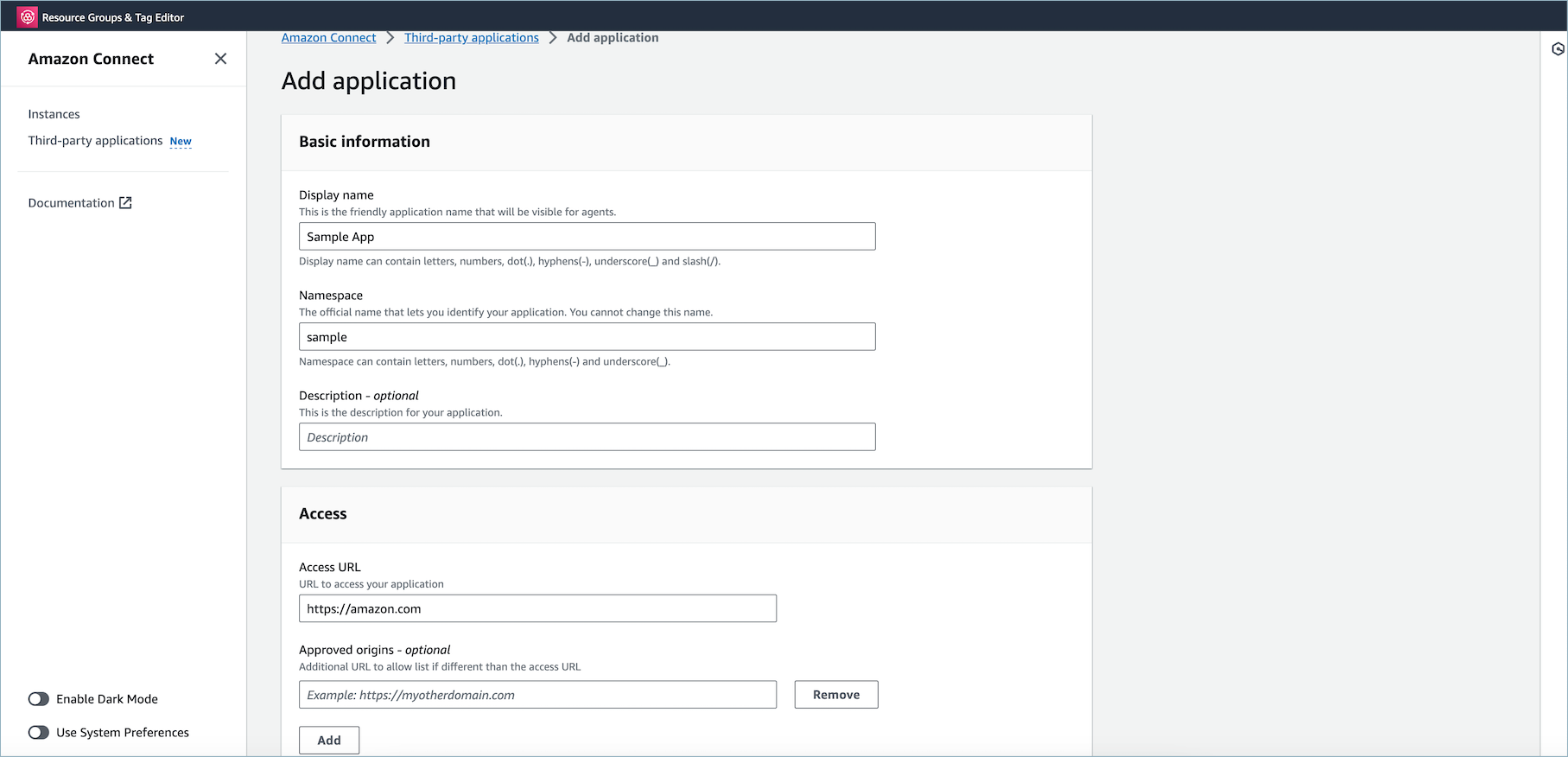

Na página Adicionar aplicação, digite:

-

Informações básicas

-

Nome de exibição: um nome fácil para a aplicação. Esse nome será exibido nos perfis de segurança e para os atendentes na guia do espaço de trabalho do atendente. Você pode voltar e alterar esse nome.

-

Namespace: o nome oficial exclusivo da aplicação. Se você tiver apenas uma aplicação por URL de acesso, recomendamos usar a origem do URL de acesso. Você não pode alterar esse nome.

-

Descrição (opcional): opcionalmente, você pode fornecer qualquer descrição para essa aplicação. Essa descrição não será exibida para os atendentes.

-

-

Acesso

-

URL de acesso: é o URL em que a aplicação está hospedada. O URL deve ser seguro, começando com https, a menos que seja um host local.

nota

Nem tudo URLs pode ser emoldurado. Confira duas maneiras de verificar se o URL pode ser iframe:

-

Há uma ferramenta de terceiros disponível, chamada Iframe Tester

, para ajudar a verificar se um URL pode ser iframe. -

Se um URL puder ser iframe, ele será renderizado em uma prévia nesta página.

-

Se um URL não puder ser iframe, ele será renderizado em uma prévia nessa página.

-

É possível que esse site exiba um erro e a aplicação ainda possa ser iframe no espaço de trabalho do atendente. Isso ocorre porque o desenvolvedor pode bloquear a aplicação para que possa ser incorporada apenas ao espaço de trabalho e em nenhum outro lugar. Se você recebeu essa aplicação de um desenvolvedor, recomendamos que ainda tente integrá-la ao espaço de trabalho do atendente.

-

-

-

Para usuários técnicos: verifique o conteúdo da política de segurança da aplicação que você está tentando integrar.

-

Firefox: menu Hamburger > Mais ferramentas > Ferramentas para desenvolvedores Web > Rede

-

Chrome: menu de três pontos > Mais ferramentas > Ferramentas para desenvolvedores > Rede

-

Outros navegadores: localize as configurações de rede nas ferramentas para desenvolvedores.

-

A diretiva Content-Security-Policy de ancestrais de estrutura deveria ser.

https://your-instance.my.connect.aws-

Se a diretiva for

same originoudeny, esse URL não poderá ser iframe pelo AWS/Amazon Connect

-

-

Veja o que você pode fazer se a aplicação não puder ser iframe:

-

Se você controlar a aplicação/URL, poderá atualizar a política de segurança do respectivo conteúdo. Siga as práticas recomendadas para desenvolvedores de aplicações. Garanta que as aplicações só possam ser incorporadas na seção do espaço de trabalho do atendente do Connect aqui.

-

Se você não controla a aplicação e o URL, tente entrar em contato com o desenvolvedor da aplicação e pedir que atualize a política de segurança de conteúdo da aplicação.

-

-

Origens aprovadas (opcional): lista de permissões URLs que deve ser permitida, se for diferente da URL de acesso. O URL deve ser seguro, começando com https, a menos que seja um host local.

-

-

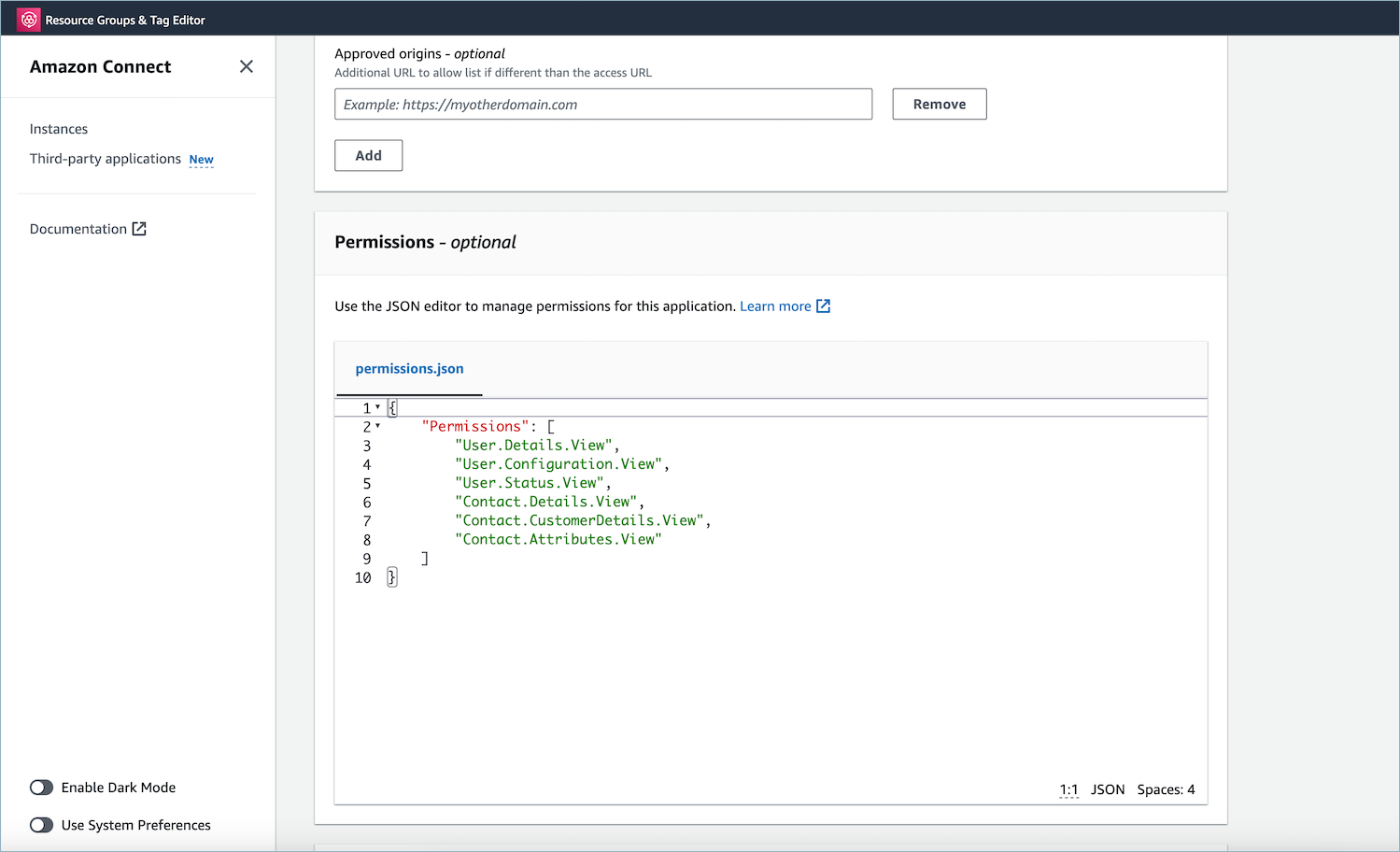

Adicione permissões a eventos e solicitações.

Este é um exemplo de como você pode integrar uma nova aplicação e atribuir permissões a ela usando o console AWS . Neste exemplo, seis permissões diferentes são atribuídas à aplicação.

Fornecimento de informações básicas e detalhes de acesso

-

Associação de instâncias

-

Você pode conceder acesso a essa aplicação a qualquer instância dentro dessa região da conta.

-

Embora associar a aplicação a uma instância seja opcional, você não poderá usá-la até associá-la às instâncias.

-

Concessão de permissões à aplicação para integração de dados do espaço de trabalho

-

-

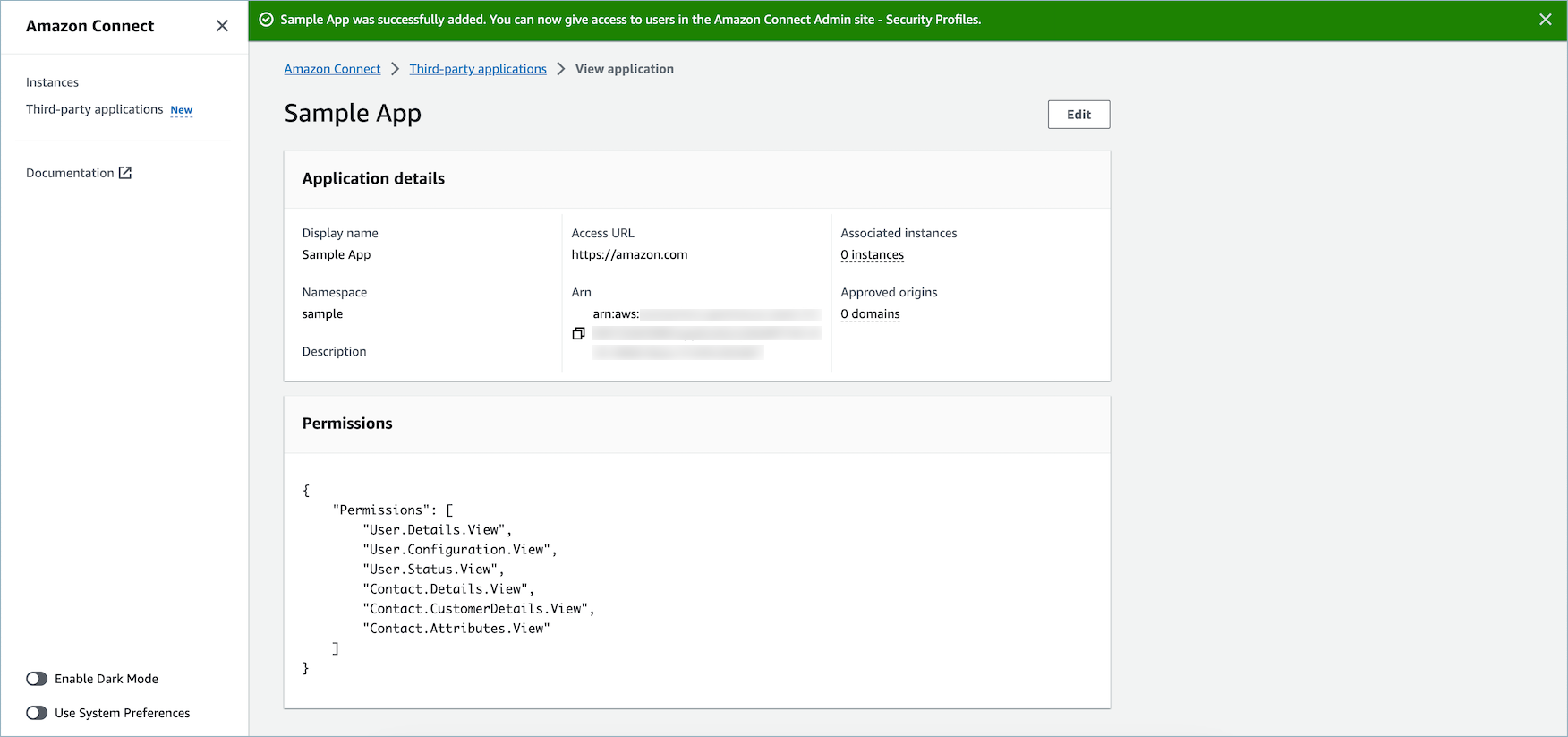

Escolha Salvar.

-

Se a aplicação tiver sido criada com sucesso, você retornará à página Aplicações de terceiros, verá um banner de sucesso e deverá ver a aplicação na lista.

Você pode editar determinados atributos de uma aplicação existente, como nome de exibição, URL de acesso e permissões.

-

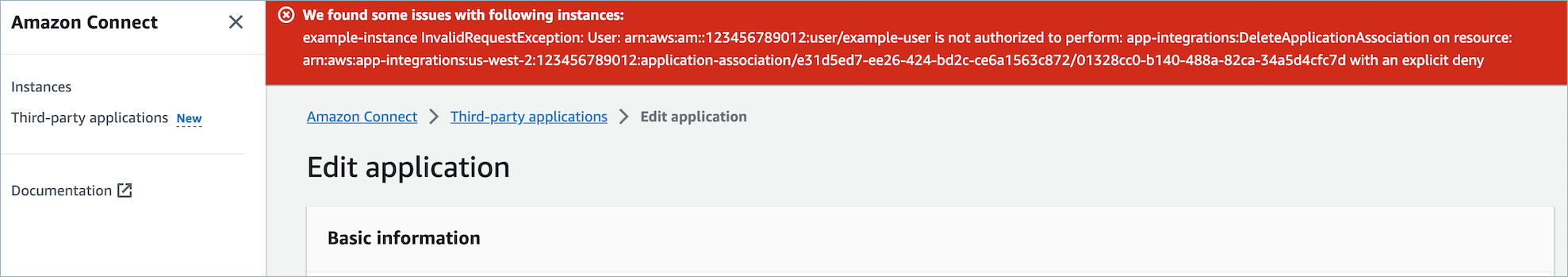

Se tiver havido um erro na criação ou na associação da aplicação a uma instância, você verá uma mensagem de erro e poderá realizar a ação correspondente para corrigir o problema.

-

Excluir aplicações de terceiros

Caso não queira mais usar uma aplicação de terceiros no futuro próximo, você pode excluí-la. Se você quiser parar de usá-la temporariamente, mas talvez queira usá-la novamente em um futuro próximo, será recomendável desassociá-la de uma instância para evitar a necessidade de adicioná-la novamente. Para excluir aplicativos de terceiros, navegue até o AWS console, selecione um aplicativo e escolha Excluir.

Solução de problemas

-

A operação falhará se a aplicação estiver associada a alguma instância. Primeiro, você precisará desassociar a aplicação de qualquer instância. Depois, você poderá voltar e excluir.

dica

Se tiver criado uma aplicação antes de 15 de dezembro de 2023, você poderá enfrentar problemas ao atualizar a associação da aplicação às instâncias. Isso ocorre porque você precisa fazer atualizações na política do IAM.

A política do IAM precisará ser atualizada para incluir as seguintes permissões:

-

app-integrations:CreateApplicationAssociation -

app-integrations:DeleteApplicationAssociation

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "app-integrations:CreateApplication", "app-integrations:GetApplication" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*", "Effect": "Allow" }, { "Action": [ "app-integrations:CreateApplicationAssociation", "app-integrations:DeleteApplicationAssociation" ], "Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application-association/*", "Effect": "Allow" }, { "Action": [ "iam:GetRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy" ], "Resource": "arn:aws:iam::<aws-account-Id>:role/aws-service-role/connect.amazonaws.com/AWSServiceRoleForAmazonConnect_*", "Effect": "Allow" } ] }