本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

如果您有多个 AWS Site-to-Site VPN 连接,则可以使用 AWS VPN 在站点之间提供安全的通信 CloudHub。这可使您的站点彼此进行通信,而不只是与 VPC 中的资源进行通信。VPN 的 CloudHub 运行 hub-and-spoke模式很简单,无论是否有 VPC,您都可以使用。如果您有多个分支机构和现有的互联网连接,并且希望为这些站点之间的主连接或备用连接实施一种方便、可能低成本的 hub-and-spoke模式,则此设计非常适合。

概览

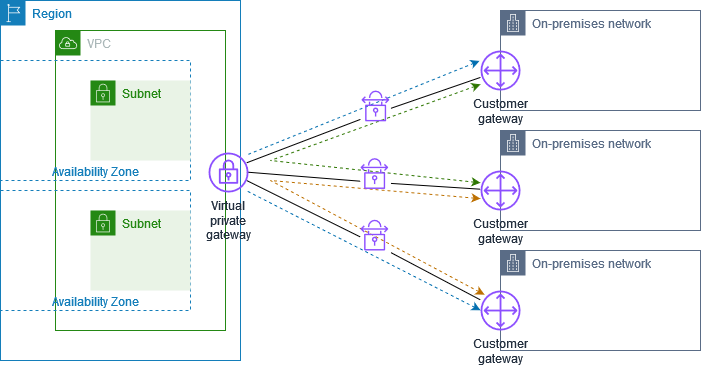

下图显示了 VPN CloudHub 架构。虚线显示远程站点之间通过 VPN 连接路由的网络流量。站点的 IP 范围不得重叠。

对于此场景,请执行以下操作:

-

创建单个虚拟私有网关。

-

创建多个客户网关,每个网关都使用该网关的公有 IP 地址。您必须为每个客户网关使用唯一的边界网关协议 (BGP) 自治系统编号 (ASN)。

-

创建从每个客户网关到公共虚拟专用网关的动态路由 Site-to-Site VPN 连接。

-

配置客户网关设备以向虚拟私有网关通告特定于站点的前缀(例如 10.0.0.0/24、10.0.1.0/24)。路由通告会被每个 BGP 对等体接收并重新通告,使每个站点都可以向其他站点发送或接受数据。这是使用 VPN 连接的 VPN 配置文件中的网络语句完成的 Site-to-Site。根据您使用的路由类型,网络声明可能会有稍许不同。

-

在子网路由表中配置路由以使 VPC 中的实例能够与站点通信。有关更多信息,请参阅 (虚拟私有网关)在路由表中启用路由传播。您可以在路由表中配置聚合路由(例如,10.0.0.0/16)。在客户网关设备和虚拟私有网关之间使用更具体的前缀。

使用虚拟专用网关 AWS Direct Connect 连接的站点也可以成为 AWS VPN 的一部分 CloudHub。例如,您在纽约的公司总部可以与 VPC 建立 AWS Direct Connect 连接,而您的分支机构可以使用 Site-to-Site VPN 连接到 VPC。洛杉矶和迈阿密的分支机构可以相互发送和接收数据,也可以与您的公司总部发送和接收数据,所有这些都使用 AWS VPN CloudHub。

定价

要使用 AWS VPN CloudHub,您需要支付典型的亚马逊 V Site-to-Site PC VPN 连接费率。您需要按小时承担 VPN 与虚拟专用网关的连接费用。当您使用 AWS VPN 将数据从一个站点发送到另一个站点时 CloudHub,将数据从您的站点发送到虚拟专用网关是免费的。对于从虚拟私有网关转继到您的端点的数据,您仅需支付标准 AWS 数据传输费用即可。

例如,如果您在洛杉矶有一个站点,在纽约有一个站点,并且两个站点都与虚拟专用网关有 Site-to-Site VPN连接,则您需要为每个 Site-to-Site VPN 连接支付每小时费率(因此,如果费率为每小时 0.05 美元,则总共为每小时 0.10 美元)。您还需要为通过每个 Site-to-Site VPN 连接从洛杉矶发送到纽约(反之亦然)的所有数据支付标准 AWS 数据传输费率。通过 Site-to-Site VPN 连接发送到虚拟专用网关的网络流量是免费的,但是通过 Site-to-Site VPN 连接从虚拟专用网关发送到终端节点的网络流量按标准 AWS 数据传输费率计费。

有关更多信息,请参阅 Site-to-Site VPN 连接定价