本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

客户网关设备是您在本地网络中拥有或管理的物理设备或软件设备(在 Site-to-Site VPN 连接的您这边)。您或您的网络管理员必须将设备配置为使用 Site-to-Site VPN 连接。

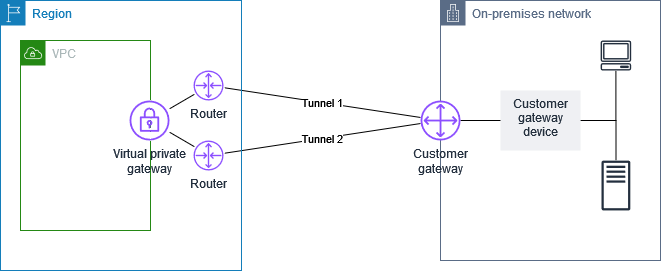

下面的示意图显示您的网络、客户网关设备以及通往虚拟私有网关(挂载到您的 VPC)的 VPN 连接。客户网关和虚拟私有网关之间的两条线代表 VPN 连接的隧道。如果里面有设备故障 AWS,你的 VPN 连接会自动故障转移到第二条隧道,这样你的访问就不会中断。 AWS 还会不时对 VPN 连接执行例行维护,这可能会短暂禁用 VPN 连接的两个隧道中的一个。有关更多信息,请参阅 AWS Site-to-Site VPN 隧道端点替换。因此,当您配置客户网关设备时,务必将设备配置为使用这两条隧道。

有关设置 VPN 连接的步骤,请参阅开始使用 AWS Site-to-Site VPN。在此过程中,您可以在中创建客户网关资源 AWS,该资源可向您的设备提供 AWS 有关您的设备的信息,例如其面向公众的 IP 地址。有关更多信息,请参阅 您的 AWS Site-to-Site VPN 连接的客户网关选项。中的客户网关资源 AWS 不配置或创建客户网关设备。您必须自行配置设备。

您还可以在 AWS Marketplace