本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用个人版创建专用的 Microsoft Entra ID 目录 WorkSpaces

在本教程中,我们创建了自带许可证 (BYOL) Windows 10 和 11 个人版 WorkSpaces ,它们是加入并注册微软 Intune 的微软 Entra ID。在创建此类目录之前 WorkSpaces,您需要先为 Entra ID- WorkSpaces joined 创建一个专用的 WorkSpaces 个人目录。

注意

除非洲(开普敦)、以色列(特拉维夫)和中国(宁夏)外,Microsoft Entra 已加入个人 WorkSpaces 版可在亚马逊 WorkSpaces 提供服务的所有 AWS 地区推出。

内容

概览

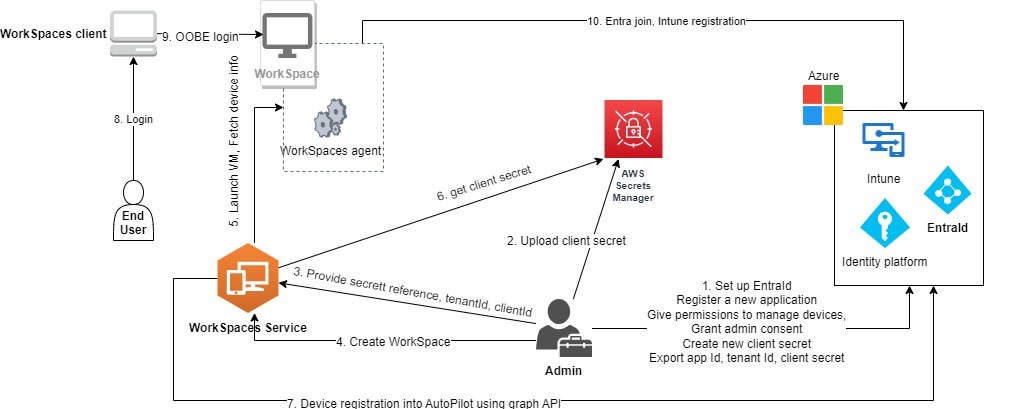

微软 Entra ID 个人 WorkSpaces 目录包含启动已加入的 Microsoft Entra ID 所需的所有信息 WorkSpaces ,这些信息已分配给使用微软 Entra ID 管理的用户。用户信息 WorkSpaces 通过 AWS IAM Identity Center 提供,IAM 身份中心充当身份代理,将您的员工身份从 Entra ID 带到 AWS。微软 Windows Autopilot 用户驱动模式用于完成 WorkSpaces Intune 注册和 Entra 加入。下图说明了 Autopilot 过程。

要求和限制

-

Microsoft Entra ID P1 计划或更高版本。

-

Microsoft Entra ID 和 Intune 已启用并具有角色分配。

-

Intune 管理员 - 管理 Autopilot 部署配置文件所必需的。

-

全局管理员 - 为分配给步骤 3 中创建的应用程序的 API 权限授予管理员同意所必需的。无需此权限即可创建应用程序。但是,全局管理员需要提供管理员对应用程序权限的同意。

-

向你的用户分配 Windows 10/11 VDA E3 或 E5 用户订阅许可证。 WorkSpaces

-

Entra ID 目录仅支持 Windows 10 或 11 个人 WorkSpaces自带许可证。以下是受支持的版本。

Windows 10 版本 21H2(2021 年 12 月更新)

Windows 10 版本 22H2(2022 年 11 月更新)

Windows 11 Enterprise 23H2(2023 年 10 月发布)

Windows 11 Enterprise 22H2(2022 年 10 月发布)

-

您的帐户已启用自带许可证 (BYOL),并且您的 AWS 帐户中已导入有效的 Windows 10 或 11 BYOL 映像。有关更多信息,请参阅 带上你自己的 Windows 桌面许可证 WorkSpaces。

-

微软 Entra ID 目录仅支持 Windows 10 或 11 BYOL 个人版。 WorkSpaces

-

Microsoft Entra ID 目录仅支持 DCV 协议。

步骤 1:启用 IAM Identity Center 并与 Microsoft Entra ID 同步

要创建加入 Microsoft Entra ID 的个人信息 WorkSpaces 并将其分配给你的 Entra ID 用户,你必须 AWS 通过 IAM Identity Center 向其提供用户信息。推荐使用 AWS IAM 身份中心来管理用户对 AWS 资源的访问权限。有关更多信息,请参阅什么是 IAM Identity Center?。这是一次性设置。

如果您没有可与您的集成的现有 IAM Identity Center 实例 WorkSpaces,我们建议您在与您的相同区域创建一个 WorkSpaces。如果您在其他地区拥有现有的 AWS Identity Center 实例,则可以设置跨区域集成。有关跨区域设置的更多信息,请参阅 创建跨区域 IAM 身份中心集成(可选)。

注意

中不支持 WorkSpaces 和 IAM 身份中心之间的跨区域集成。 AWS GovCloud (US) Region

-

在您 AWS 的 Organizations 中启用 IAM Identity Center,尤其是在您使用多账户环境的情况下。您还可以创建 IAM Identity Center 账户实例。要了解更多信息,请参阅启用 AWS IAM 身份中心。每个 WorkSpaces 目录可以与一个 IAM Identity Center 实例、组织或账户相关联。

如果您正在使用组织实例并尝试在其中一个成员账户中创建 WorkSpaces 目录,请确保您拥有以下 IAM Identity Center 权限。

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

有关更多信息,请参阅管理对 IAM Identity Center 资源的访问权限概览。此外,请确保没有服务控制策略 (SCPs) 阻止这些权限。要了解更多信息 SCPs,请参阅服务控制策略 (SCPs)。

-

配置 IAM Identity Center 和 Microsoft Entra ID,自动将您 Entra ID 租户中的选定或所有用户同步到 IAM Identity Center 实例。有关更多信息,请参阅使用 Microsoft Entra ID 和 IAM 身份中心配置 SAML 和 SCIM 和教程:配置 AWS IAM 身份中心以实现自动

用户配置。 -

验证你在 Microsoft Entra ID 上配置的用户是否已正确同步到 AWS IAM 身份中心实例。如果您在 Microsoft Entra ID 中看到错误消息,则表明 Entra ID 中用户的配置方式是 IAM Identity Center 不支持的方式。该错误消息将会识别出此问题。例如,如果 Entra ID 中的用户对象缺少名字、姓氏和/或显示名称,则您将收到类似

"2 validation errors detected: Value at 'name.givenName' failed to satisfy constraint: Member must satisfy regular expression pattern: [\\p{L}\\p{M}\\p{S}\\p{N}\\p{P}\\t\\n\\r ]+; Value at 'name.givenName' failed to satisfy constraint: Member must have length greater than or equal to 1"的错误消息。相关详情,请参阅特定用户无法从外部 SCIM 提供者同步到 IAM Identity Center。

注意

WorkSpaces 使用 Entra ID UserPrincipalName (UPN) 属性来识别单个用户,其局限性如下:

UPNs 长度不能超过 63 个字符。

如果您在为用户分配后更改 UPN,则 WorkSpace 除非您 WorkSpace 将 UPN 更改回以前的状态,否则用户将无法连接到他们的 UPN。

步骤 2:注册 Microsoft Entra ID 应用程序以授予 Windows Autopilot 权限

WorkSpaces Personal 使用微软 Windows Autopilot 用户驱动模式注册 WorkSpaces 微软 Intune 并加入微软 Entra ID。

要允许亚马逊 WorkSpaces 在 Autopilot 中注册 WorkSpaces 个人版,你必须注册一个授予必要的 Microsoft Graph API 权限的微软 Entra ID 应用程序。有关注册 Entra ID 应用程序的更多信息,请参阅 Quickstart: Register an application with the Microsoft identity platform

我们建议在您的 Entra ID 应用程序中提供以下 API 权限。

-

要创建需要加入 Entra ID 的新个人 WorkSpace ,需要获得以下 API 权限。

DeviceManagementServiceConfig.ReadWrite.All

-

当您终止个人 WorkSpace 或重建个人时,将使用以下权限。

注意

如果您不提供这些权限,则 WorkSpace 会被终止,但不会从您的 Intune 和 Entra ID 租户中移除这些权限,您必须分别将其删除。

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

这些权限需要管理员同意。有关更多信息,请参阅 Grant tenant-wide admin consent to an application

。

接下来,您必须为 Entra ID 应用程序添加客户端密钥。有关更多信息,请参阅 Add credentials

步骤 3:配置 Windows Autopilot 用户驱动模式

确保您熟悉 Step by step tutorial for Windows Autopilot user-driven Microsoft Entra join in Intune

为 Autopilot 配置 Microsoft Intune

-

登录 Microsoft Intune 管理中心

-

为个人 WorkSpaces创建新的自动驾驶设备组。有关更多信息,请参阅 Create device groups for Windows Autopilot

。 依次选择组、新组

对于 Group type,选择 Security。

对于会员类型,选择动态设备。

-

选择编辑动态查询,以创建动态会员规则。该规则应采用以下格式:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))重要

WorkSpacesDirectoryName应与您在步骤 5 中创建的 Entra ID WorkSpaces 个人目录的目录名相匹配。这是因为在将虚拟桌面 WorkSpaces 注册到 Autopilot 时,目录名称字符串用作组标签。此外,组标签会映射到 Microsoft Entra 设备上的OrderID属性。

依次选择设备、Windows、注册。在注册选项中,选择自动注册。对于 MDM 用户范围,选择全部。

-

创建 Autopilot 部署配置文件。有关更多信息,请参阅 Create an Autopilot deployment profile

。 -

对于 Windows Autopilot,依次选择部署配置文件、创建配置文件。

-

在 Windows Autopilot 部署配置文件屏幕中,选择创建配置文件下拉菜单,然后选择 Windows PC。

-

在 “创建个人资料” 屏幕中,在 Out-of-box体验 (OOBE) 页面上。对于部署模式,选择用户驱动。对于加入 Microsoft Entra ID,选择加入 Microsoft Entra。您可以为已加入 Entra ID 的个人 WorkSpaces 自定义计算机名称,方法是在 “应用设备名称模板” 中选择 “是”,创建在注册期间命名设备时使用的模板。

-

在分配页面上,对于分配至,选择选定的组。选择选择要包含的组,然后选择您刚刚在 2 中创建的 Autopilot 设备组。

-

步骤 4:创建 AWS Secrets Manager 密钥

您必须在中创建密钥 AWS Secrets Manager 才能安全地存储您在中创建的 Entra ID 应用程序的信息,包括应用程序 ID 和客户端密钥。步骤 2:注册 Microsoft Entra ID 应用程序以授予 Windows Autopilot 权限这是一次性设置。

创建密 AWS Secrets Manager 钥

-

在 AWS Key Management Service

中创建客户自主管理型密钥。稍后将使用该密钥来加密 AWS Secrets Manager 密钥。请勿使用默认密钥来加密您的密钥,因为 WorkSpaces 服务无法访问默认密钥。按照以下步骤创建密钥。 -

在 https://console.aws.amazon.com/km AWS KMS

s 处打开控制台。 -

要更改 AWS 区域,请使用页面右上角的区域选择器。

-

选择创建密钥。

-

在配置密钥页面上,为密钥类型选择对称。对于密钥用法,选择加密和解密。

-

在 “查看” 页面的密钥策略编辑器中,通过在密钥策略中包含以下权限,确保允许 WorkSpaces 服务的委托人

workspaces.amazonaws.com访问密钥。{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

使用上 AWS Secrets Manager一步中创建的密 AWS KMS 钥在上创建密钥。

打开 Secrets Manager 控制台,网址为https://console.aws.amazon.com/secretsmanager/

。 选择存储新密钥。

在选择密钥类型页面上,为密钥类型选择其他密钥类型。

对于键/值对,在密钥框中输入“application_id”,然后复制步骤 2 中的 Entra ID 应用程序 ID,并将其粘贴到值框中。

选择添加行,在密钥框中输入“application_password”,然后复制步骤 2 中的 Entra ID 应用程序客户端密钥,并将其粘贴到值框中。

从加密 AWS KMS 密钥下拉列表中选择您在上一步中创建的密钥。

选择下一步。

在配置密钥页面,输入密钥名称和描述。

在资源权限部分,选择编辑权限。

通过在资源权限中包含以下资源策略,确保允许 WorkSpaces 服务委托人

workspaces.amazonaws.com访问密钥。{ "Version" : "2012-10-17", "Statement" : [ { "Effect" : "Allow", "Principal" : { "Service" : [ "workspaces.amazonaws.com"] }, "Action" : "secretsmanager:GetSecretValue", "Resource" : "*" } ] }

第 5 步:创建专用的微软 Entra ID 目录 WorkSpaces

创建一个专门的 WorkSpaces 目录,用于存储已加入 Microsoft Entra ID WorkSpaces 和 Entra ID 的用户的信息。

创建 Entra ID 目录 WorkSpaces

打开 WorkSpaces 控制台,网址为https://console.aws.amazon.com/workspaces/

。 -

在导航窗格中,选择目录。

-

在 “创建目录” 页面上,为WorkSpaces 类型选择 “个人”。要进行WorkSpace 设备管理,请选择微软 Entra ID。

-

对于 Microsoft Entra 租户 ID,请输入你希望目录加入的 WorkSpaces 微软 Entra ID 租户 ID。创建目录后,您将无法更改租户 ID。

-

对于 Entra ID 应用程序 ID 和密码,请从下拉列表中选择您在步骤 4 中创建的 AWS Secrets Manager 密钥。创建目录后,您将无法更改与目录关联的密钥。但是,您可以随时通过 AWS Secrets Manager 控制台更新密钥的内容,包括 Entra ID 应用程序 ID 及其密码,网址为https://console.aws.amazon.com/secretsmanager/

。 -

如果您的 IAM Identity Center 实例与您的 WorkSpaces目录位于同一 AWS 区域,则对于用户身份源,请从下拉列表中选择您在步骤 1 中配置的 IAM 身份中心实例。创建目录后,您将无法更改与目录关联的 IAM Identity Center 实例。

如果您的 IAM Identity Center 实例与您的 WorkSpaces 目录位于不同的 AWS 区域,请选择启用跨区域,然后从下拉列表中选择该区域。

注意

如果您在其他地区拥有现有的 IAM Identity Center 实例,则必须选择加入才能设置跨区域集成。有关跨区域设置的更多信息,请参阅 创建跨区域 IAM 身份中心集成(可选)。

-

对于目录名称,输入目录的唯一名称(例如,

WorkSpacesDirectoryName)。重要

目录名称应与

OrderID一致,为您在步骤 3 中使用 Microsoft Intune 创建的 Autopilot 设备组构建动态查询时使用过它。将个人注册 WorkSpaces 到 Windows Autopilot 时,目录名称字符串用作群组标签。组标签会映射到 Microsoft Entra 设备上的OrderID属性。 -

(可选)对于描述,输入目录的描述。

-

对于 VP C,请选择您用来启动的 VPC WorkSpaces。有关更多信息,请参阅 为 WorkSpaces 个人配置 VPC。

-

对于子网,选择来自不同可用区的 VPC 的两个子网。这些子网将用于启动您的个人 WorkSpaces网络。有关更多信息,请参阅 WorkSpaces 个人可用区。

重要

确保子网中 WorkSpaces 启动的用户可以访问互联网,这是用户登录到 Windows 桌面时所必需的。有关更多信息,请参阅 为 WorkSpaces 个人提供互联网接入。

-

在 “配置” 中,选择 “启用专用” WorkSpace。你必须启用它才能创建专用的 WorkSpaces 个人目录才能启动 Windows 10 或 11 个人 WorkSpaces版自带许可证 (BYOL)。

注意

如果您未在 “配置 WorkSpace” 下看到 “启用专用” 选项,则说明您的账户尚未启用 BYOL。要为账户启用 BYOL,请参阅带上你自己的 Windows 桌面许可证 WorkSpaces。

(可选)在 “标签” 中,指定要在目录 WorkSpaces 中用于个人的 key pair 值。

-

查看目录摘要,然后选择创建目录。连接目录需要几分钟时间。目录的初始状态是

Creating。目录创建完毕后,状态会变为Active。

创建目录后,系统还会自动代表您创建 IAM Identity Center 应用程序。要查找应用程序的 ARN,请转到目录的摘要页面。

现在,你可以使用该目录启动已注册微软 Intune 并加入微软 Entra ID 的 Windows 10 或 11 个人 WorkSpaces 版。有关更多信息,请参阅 WorkSpace 在 WorkSpaces 个人版中创建。

创建 WorkSpaces 个人目录后,您可以创建个人目录 WorkSpace。有关更多信息,请参阅 WorkSpace 在 WorkSpaces 个人版中创建

为 WorkSpaces 目录配置 IAM 身份中心应用程序(可选)

创建目录后,系统还会自动创建相应的 IAM Identity Center 应用程序。您可以在目录详细信息页面的“摘要”部分,找到应用程序的 ARN。默认情况下,Identity Center 实例中的所有用户 WorkSpaces 无需配置相应的 Identity Center 应用程序即可访问其分配的用户。但是,您可以通过为 IAM Identity Center 应用程序配置用户分配来管理用户对目录的访问权限。 WorkSpaces

为 IAM Identity Center 应用程序配置用户分配

使用 https://console.aws.amazon.com/iam/

打开 IAM 控制台。 在AWS 托管应用程序选项卡上,为 WorkSpaces 目录选择应用程序。应用程序名称采用以下格式:

WorkSpaces.wsd-xxxxx,其中wsd-xxxxx是 WorkSpaces 目录 ID。依次选择操作、编辑详细信息。

将用户和组分配方法从不需要分配更改为需要分配。

选择 Save changes(保存更改)。

在您进行此更改后,Identity Center 实例中的用户将失去其分配的访问权限, WorkSpaces 除非他们被分配给应用程序。要将用户分配给应用程序,请使用 AWS CLI 命令create-application-assignment将用户或组分配给应用程序。有关更多信息,请参阅 AWS CLI 命令参考。

创建跨区域 IAM 身份中心集成(可选)

我们建议您的实例 WorkSpaces 和关联的 IAM Identity Center 实例位于同一 AWS 区域。但是,如果您已经在与您所在区域不同的区域配置了 IAM Identity Center 实例,则可以创建跨区域集成。 WorkSpaces 创建跨区域 WorkSpaces 和 IAM Identity Center 集成时,您可以进行跨区域调用 WorkSpaces ,以访问和存储来自您的 IAM Identity Center 实例的信息,例如用户和群组属性。

重要

Amazon 仅 WorkSpaces 支持组织级实例的跨区域 IAM 身份中心和 WorkSpaces 集成。 WorkSpaces 不支持账户级实例的跨区域 IAM 身份中心集成。有关 IAM Identity Center 实例类型及其用例的更多信息,请参阅了解 IAM 身份中心实例的类型。

如果您在 WorkSpaces 目录和 IAM Identity Center 实例之间创建跨区域集成,则由于跨区域调用,您在部署时 WorkSpaces 和登录期间可能会遇到更高的延迟。延迟的增加与您所在 WorkSpaces 地区和 IAM 身份中心区域之间的距离成正比。我们建议您针对您的特定用例进行延迟测试。

在创建跨区域 IAM Identity Center 集成之前,您必须完成允许您的 AWS 账户使用此功能的选择加入流程。要开始使用,请联系您的 AWS 客户经理、销售代表或 Su AWS pport Center

注意

此选择加入流程至少需要一个工作日才能完成。

选择加入后,您可以在步骤 5:创建专用 Microsoft Entra ID WorkSpaces 目录期间启用跨区域 IAM 身份中心连接。对于用户身份来源,请步骤 1:启用 IAM Identity Center 并与 Microsoft Entra ID 同步从下拉菜单中选择您在中配置的 IAM Identity Center 实例。

重要

创建目录后,您无法更改与该目录关联的 IAM 身份中心实例。