Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sie können die Informationen auf dieser Seite verwenden, um häufig auftretende Probleme mit Kontrollen in Audit Manager zu lösen.

Allgemeine Probleme

AWS Config -Integrationsprobleme

Ich kann in meiner Bewertung keine Kontrollen oder Kontrollsätze sehen

Kurz gesagt, um die Kontrollen für eine Bewertung anzeigen zu können, müssen Sie als Audit-Verantwortlichen für diese Bewertung angegeben sein. Darüber hinaus benötigen Sie die erforderlichen IAM-Berechtigungen, um die zugehörigen Audit Manager-Ressourcen anzuzeigen und zu verwalten.

Wenn Sie Zugriff auf die Kontrollen in einer Bewertung benötigen, bitten Sie einen der Audit-Verantwortlichen, Sie als Audit-Verantwortlichen anzugeben. Wenn Sie eine Bewertung erstellen oder bearbeiten, können Sie gleichzeitig auch die Audit-Verantwortlichen angeben.

Stellen Sie außerdem sicher, dass Sie über die erforderlichen Berechtigungen verfügen, um die Bewertung zu verwalten. Wir empfehlen den Prüfinhabern, die AWSAuditManagerAdministratorAccessRichtlinie zu verwenden. Wenn Sie Hilfe zu IAM-Berechtigungen benötigen, wenden Sie sich an Ihren Administrator oder AWS -Support

Ich kann keine manuellen Beweise in eine Kontrolle hochladen

Wenn Sie Beweise nicht manuell zu einer Kontrolle hochladen können, liegt das wahrscheinlich daran, dass sich die Kontrolle im Status Inaktiv befindet.

Um manuelle Beweise in eine Kontrolle hochzuladen, müssen Sie zunächst den Kontrollstatus entweder in Wird geprüft oder Geprüft ändern. Detaillierte Anweisungen finden Sie unter Den Status einer Bewertungskontrolle ändern in AWS Audit Manager.

Wichtig

Jeder AWS-Konto kann täglich nur bis zu 100 Nachweisdateien manuell auf eine Kontrolle hochladen. Eine Überschreitung dieses täglichen Kontingents führt dazu, dass alle zusätzlichen manuellen Uploads für diese Kontrolle fehlschlagen. Wenn Sie eine große Menge manueller Beweise auf eine einzelne Kontrolle hochladen müssen, laden Sie Ihre Beweise stapelweise über mehrere Tage hinweg hoch.

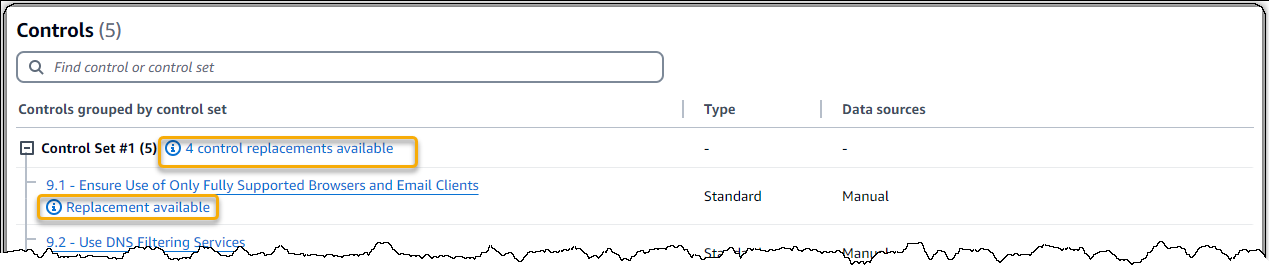

Was bedeutet es, wenn auf einer Kontrolle „Ersatz verfügbar“ angezeigt wird?

Wenn Sie diese Meldung sehen, bedeutet dies, dass eine aktualisierte Kontrolldefinition für eine oder mehrere der Standardsteuerelemente in Ihrem benutzerdefinierten Framework verfügbar ist. Wir empfehlen Ihnen, diese Kontrollen zu ersetzen, damit Sie von den verbesserten Beweisquellen profitieren können, die Audit Manager jetzt bietet.

Anweisungen zum weiteren Vorgehen finden Sie unterAuf der Detailseite meines benutzerdefinierten Frameworks werde ich aufgefordert, mein benutzerdefiniertes Framework neu zu erstellen.

Ich muss mehrere AWS Config Regeln als Datenquelle für ein einzelnes Steuerelement verwenden

Sie können für eine einzelne Kontrolle eine Kombination aus verwalteten und benutzerdefinierten Regeln verwenden. Definieren Sie dazu mehrere Beweisquellen für das Steuerelement und wählen Sie für jede einzelne Ihren bevorzugten Regeltyp aus. Sie können bis zu 100 vom Kunden verwaltete Datenquellen für ein einzelnes benutzerdefiniertes Steuerelement definieren.

Die Option für benutzerdefinierte Regeln ist nicht verfügbar, wenn ich eine Kontrolldatenquelle konfiguriere

Das bedeutet, dass Sie nicht berechtigt sind, benutzerdefinierte Regeln für Ihre AWS-Konto oder Ihre Organisation einzusehen. Insbesondere sind Sie nicht berechtigt, den DescribeConfigRulesVorgang in der Audit Manager Manager-Konsole auszuführen.

Wenden Sie sich an Ihren AWS Administrator, um Hilfe zu erhalten, um dieses Problem zu beheben. Wenn Sie ein AWS -Administrator sind, können Sie Ihren Benutzern oder Gruppen Berechtigungen gewähren, indem Sie Ihre IAM-Richtlinien verwalten.

Die Option für benutzerdefinierte Regeln ist zwar verfügbar, aber in der Dropdownliste werden keine Regeln angezeigt

Das bedeutet, dass keine benutzerdefinierten Regeln aktiviert sind und für die Verwendung in Ihrer AWS-Konto oder Ihrer Organisation verfügbar sind.

Wenn Sie noch keine benutzerdefinierten Regeln eingerichtet haben AWS Config, können Sie eine erstellen. Anweisungen dazu finden Sie unter benutzerdefinierte AWS Config -Rollen im AWS Config -Entwicklerhandbuch.

Wenn Sie erwarten, dass eine benutzerdefinierte Regel angezeigt wird, überprüfen Sie den folgenden Punkt zur Fehlerbehebung.

Einige benutzerdefinierte Regeln sind verfügbar, aber ich kann die Regel, die ich verwenden möchte, nicht sehen

Wenn Sie die benutzerdefinierte Regel, die Sie voraussichtlich finden werden, nicht sehen können, könnte dies an einem der folgenden Probleme liegen.

- Ihr Konto ist von der Regel ausgeschlossen

-

Es ist möglich, dass das von Ihnen verwendete delegierte Administratorkonto von der Regel ausgeschlossen ist.

Das Verwaltungskonto Ihrer Organisation (oder eines der AWS Config delegierten Administratorkonten) kann mithilfe von AWS Command Line Interface (AWS CLI) benutzerdefinierte Organisationsregeln erstellen. In diesem Fall können sie eine Liste von Konten angeben, die von der Regel ausgeschlossen werden sollen. Wenn Ihr Konto auf dieser Liste steht, ist die Regel in Audit Manager nicht verfügbar.

Wenden Sie sich an Ihren AWS Config Administrator, um Hilfe zu erhalten, um dieses Problem zu beheben. Wenn Sie ein AWS Config Administrator sind, können Sie die Liste der ausgeschlossenen Konten aktualisieren, indem Sie den put-organization-config-ruleBefehl ausführen.

- Die Regel wurde nicht erfolgreich erstellt und in AWS Config aktiviert

-

Es ist auch möglich, dass die benutzerdefinierte Regel nicht erfolgreich erstellt und aktiviert wurde. Wenn beim Erstellen der Regel ein Fehler aufgetreten ist oder die Regel nicht aktiviert ist, wird sie nicht in der Liste der verfügbaren Regeln in Audit Manager angezeigt.

Wir empfehlen, sich an Ihren AWS Config -Administrator zu wenden, um Hilfe bei diesem Problem zu erhalten.

- Die Regel ist eine verwaltete Regel

-

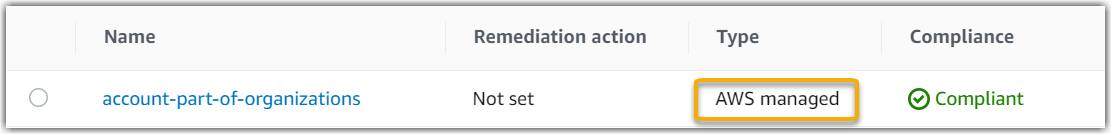

Wenn Sie die Regel, nach der Sie suchen, nicht in der Dropdownliste der benutzerdefinierten Regeln finden können, ist es möglich, dass es sich bei der Regel um eine verwaltete Regel handelt.

Sie können die AWS Config -Konsole

verwenden, um zu überprüfen, ob es sich bei einer Regel um eine verwaltete Regel handelt. Wählen Sie dazu im linken Navigationsmenü Regeln aus und suchen Sie in der Tabelle nach der Regel. Wenn es sich bei der Regel um eine verwaltete Regel handelt, wird in der Spalte Typ der Eintrag AWS -verwaltet angezeigt.

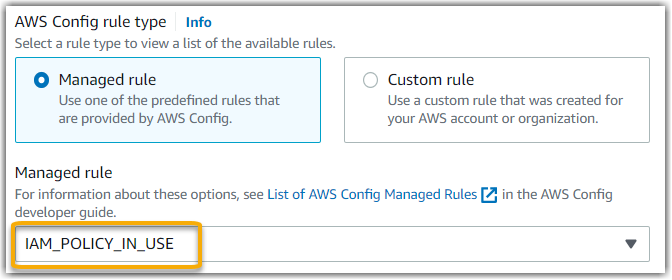

Nachdem Sie bestätigt haben, dass es sich um eine verwaltete Regel handelt, kehren Sie zu Audit Manager zurück und wählen als Regeltyp Verwaltete Regel aus. Suchen Sie dann in der Dropdownliste der verwalteten Regeln nach dem Schlüsselwort für die verwaltete Regel-ID.

Ich kann die verwaltete Regel, die ich verwenden möchte, nicht sehen

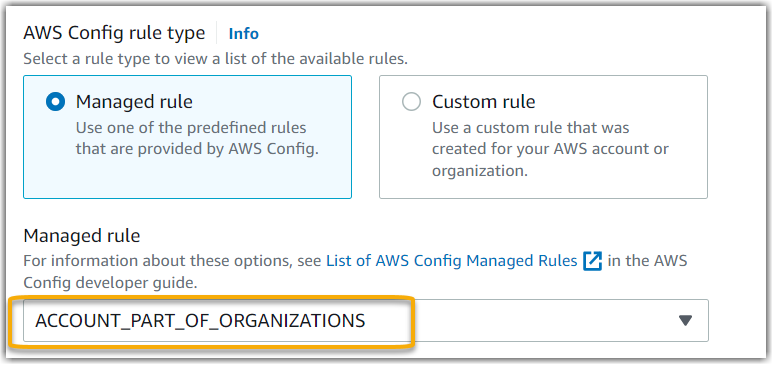

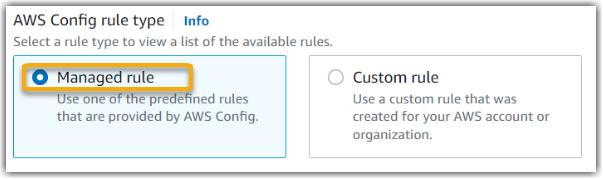

Bevor Sie eine Regel aus der Dropdownliste in der Audit Manager-Konsole auswählen, stellen Sie sicher, dass Sie Verwaltete Regel als Regeltyp ausgewählt haben.

Wenn Sie die erwartete verwaltete Regel immer noch nicht sehen können, suchen Sie vielleicht nach dem Regelnamen. Stattdessen müssen Sie nach der Regel-ID suchen.

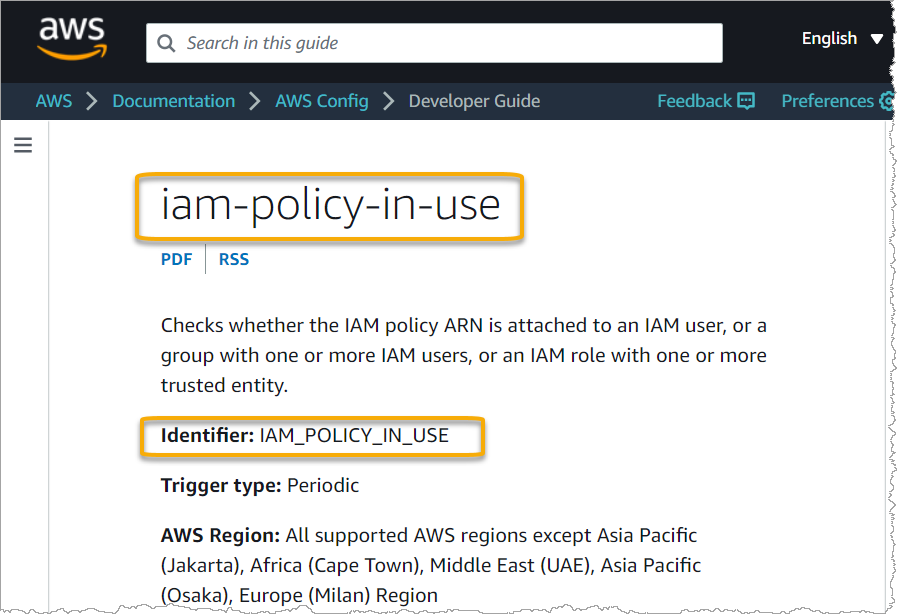

Wenn Sie eine verwaltete Standardregel verwenden, ähneln sich Name und ID. Der Name wird in Kleinbuchstaben geschrieben und verwendet Bindestriche (z. B. iam-policy-in-use). Die ID ist in Großbuchstaben geschrieben und verwendet Unterstriche (z. B. IAM_POLICY_IN_USE). Um den Bezeichner für eine verwaltete Standardregel zu finden, überprüfen Sie die Liste der unterstützten Schlüsselwörter für AWS Config verwaltete Regeln und folgen Sie dem Link für die Regel, die Sie verwenden möchten. Dadurch gelangen Sie zur AWS Config Dokumentation für diese verwaltete Regel. Von hier aus können Sie sowohl den Namen als auch die Kennung sehen. Suchen Sie in der Audit Manager-Dropdownliste nach der Schlüsselwort-ID.

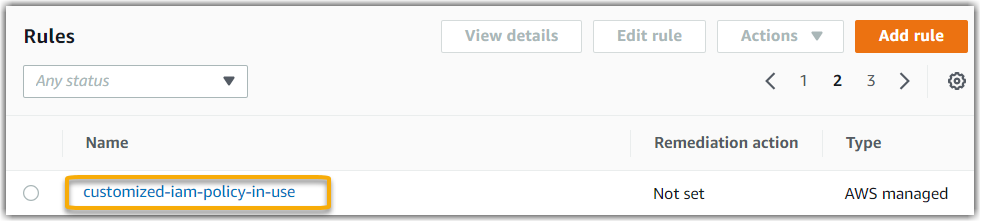

Wenn Sie eine benutzerdefinierte verwaltete Regel verwenden, können Sie die Regel-ID mithilfe der AWS Config Konsolecustomized-iam-policy-in-use verwenden. Um die ID für diese Regel zu finden, gehen Sie zur AWS Config Konsole, wählen Sie im linken Navigationsmenü Regeln und wählen Sie die Regel in der Tabelle aus.

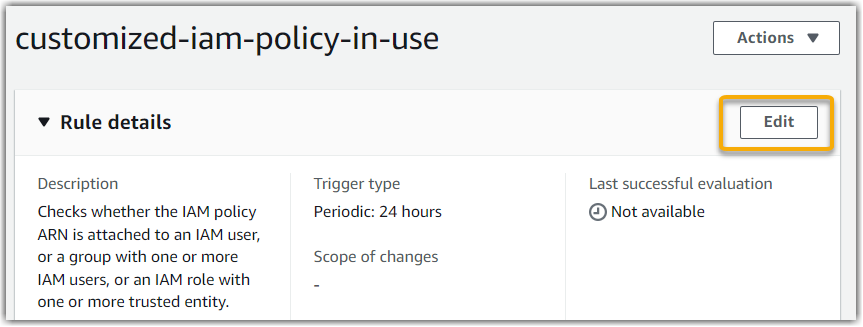

Wählen Sie Bearbeiten, um Details zur verwalteten Regel zu öffnen.

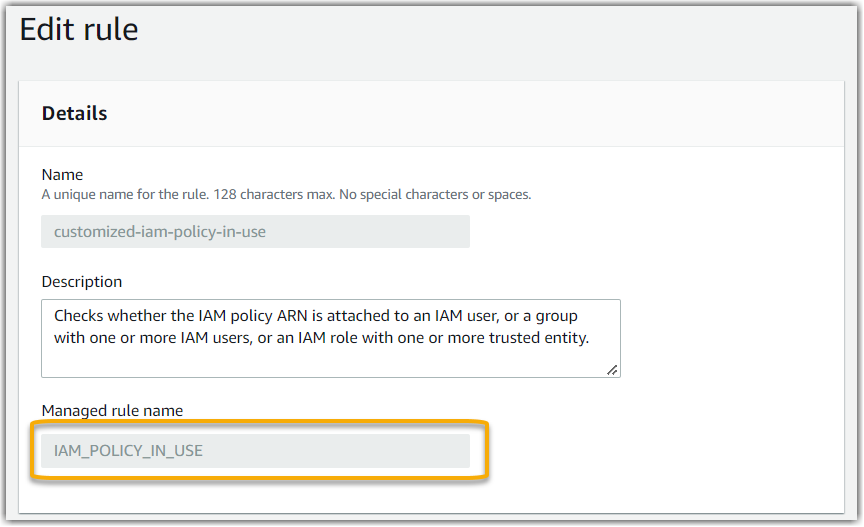

Im Abschnitt Details finden Sie die Quell-ID, aus der die verwaltete Regel erstellt wurde (IAM_POLICY_IN_USE).

Sie können jetzt zur Audit Manager-Konsole zurückkehren und dasselbe ID-Schlüsselwort aus der Dropdownliste auswählen.

Ich möchte ein benutzerdefiniertes Framework teilen, aber es enthält Steuerelemente, die benutzerdefinierte AWS Config Regeln als Datenquelle verwenden. Kann der Empfänger Beweise für diese Kontrollen sammeln?

Ja, der Empfänger kann Beweise für diese Kontrollen sammeln, aber dazu sind einige Schritte erforderlich.

Damit Audit Manager mithilfe einer AWS Config Regel als Datenquellenzuordnung Beweise sammeln kann, muss Folgendes zutreffen. Dies gilt sowohl für verwaltete als auch für benutzerdefinierte Regeln.

-

Die Regel muss in der AWS Umgebung des Empfängers vorhanden sein

-

Die Regel muss in der AWS Umgebung des Empfängers aktiviert sein

Denken Sie daran, dass die benutzerdefinierten AWS Config Regeln in Ihrem Konto wahrscheinlich nicht bereits in der AWS Umgebung des Empfängers existieren. Wenn der Empfänger die Freigabeanfrage akzeptiert, erstellt Audit Manager außerdem keine Ihrer benutzerdefinierten Regeln in seinem Konto neu. Damit der Empfänger anhand Ihrer benutzerdefinierten Regeln als Datenquellenzuordnung Beweise sammeln kann, muss er dieselben benutzerdefinierten Regeln in seiner Instanz von erstellen AWS Config. Nachdem der Empfänger die Regeln erstellt und anschließend aktiviert hat, kann Audit Manager Beweise aus dieser Datenquelle sammeln.

Wir empfehlen Ihnen, mit dem Empfänger zu kommunizieren, um ihn darüber zu informieren, ob in seiner Instance von AWS Config benutzerdefinierte Regeln erstellt werden müssen.

Was passiert, wenn eine benutzerdefinierte Regel in AWS Config aktualisiert wird? Muss ich in Audit Manager irgendwelche Aktionen durchführen?

Für Regelaktualisierungen in Ihrer AWS Umgebung

Wenn Sie eine benutzerdefinierte Regel in Ihrer AWS Umgebung aktualisieren, ist in Audit Manager keine Aktion erforderlich. Audit Manager erkennt und verarbeitet die Regelaktualisierungen wie in der folgenden Tabelle beschrieben. Audit Manager benachrichtigt Sie nicht, wenn ein Regel-Update erkannt wird.

| Szenario | Was Audit Manager macht | Wichtige Informationen |

|---|---|---|

|

Eine benutzerdefinierte Regel wird in Ihrer Instanz von aktualisiert AWS Config |

Audit Manager berichtet weiterhin anhand der aktualisierten Regeldefinition über Ergebnisse für diese Regel. | Keine Aktion erforderlich. |

|

Eine benutzerdefinierte Regel wird in Ihrer Instanz von gelöscht AWS Config |

Audit Manager meldet keine Ergebnisse mehr für die gelöschte Regel. |

Keine Aktion erforderlich. Wenn Sie möchten, können Sie die benutzerdefinierten Kontrollen bearbeiten, die die gelöschte Regel als Datenquellenzuordnung verwendet haben. Auf diese Weise, d. h. indem Sie die gelöschte Regel entfernen, können Sie Ihre Datenquelleneinstellungen bereinigen. Andernfalls bleibt der Name der gelöschten Regel als unbenutzte Datenquellenzuordnung erhalten. |

Für Regelaktualisierungen außerhalb Ihrer AWS Umgebung

Wenn eine benutzerdefinierte Regel außerhalb Ihrer AWS Umgebung aktualisiert wird, erkennt Audit Manager die Regelaktualisierung nicht. Dies sollten Sie berücksichtigen, wenn Sie gemeinsam genutzte benutzerdefinierte Frameworks verwenden. Das liegt daran, dass in diesem Szenario der Absender und der Empfänger jeweils in unterschiedlichen AWS Umgebungen arbeiten. Die folgende Tabelle enthält empfohlene Aktionen für dieses Szenario.

| Ihre Rolle | Szenario | Empfohlene Aktion |

|---|---|---|

|

Absender |

|

Informieren Sie den Empfänger über Ihr Update. Auf diese Weise können sie dasselbe Update anwenden und mit der neuesten Regeldefinition synchron bleiben. |

| Empfänger |

|

Führen Sie die entsprechende Regelaktualisierung in Ihrer eigenen Instance von AWS Config durch. |