Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

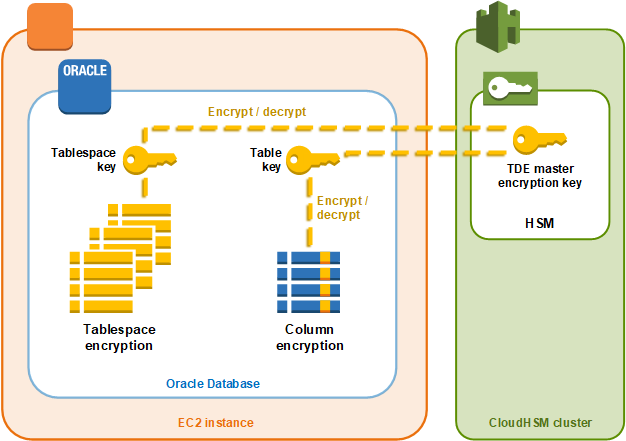

El cifrado de datos transparente (TDE) se usa para cifrar archivos de bases de datos. Con TDE, el software de base de datos cifra los datos antes de almacenarlos en el disco. Los datos de las columnas de la tabla o de los espacios de tabla de la base de datos se cifran con una clave de tabla o de espacio de tabla. Algunas versiones del software de bases de datos de Oracle ofrecen TDE. En Oracle TDE, estas claves se cifran con la clave de cifrado maestra de TDE. Puede lograr una mayor seguridad almacenando la clave de cifrado maestra de TDE HSMs en su AWS CloudHSM clúster.

En esta solución, utiliza Oracle Database instalada en una EC2 instancia de Amazon. Oracle Database se integra con la biblioteca de AWS CloudHSM software de PKCS #11 para almacenar la clave maestra de TDE HSMs en su clúster.

importante

-

Recomendamos instalar Oracle Database en una EC2 instancia de Amazon.

Siga los pasos que se describen a continuación para realizar la integración del cifrado TDE de Oracle en AWS CloudHSM.

Temas

Paso 1. Configurar los requisitos previos

Para lograr la integración de Oracle TDE con AWS CloudHSM, necesita lo siguiente:

Un AWS CloudHSM clúster activo con al menos un HSM.

Una EC2 instancia de Amazon que ejecute el sistema operativo Amazon Linux con el siguiente software instalado:

El AWS CloudHSM cliente y las herramientas de línea de comandos.

La biblioteca AWS CloudHSM de software para PKCS #11.

Base de datos Oracle. AWS CloudHSM admite la integración de Oracle TDE. La versión del SDK 5.6 de cliente y las versiones posteriores admiten el cifrado TDE de Oracle para la versión 19c de Oracle Database. El SDK 3 de cliente es compatible con el cifrado TDE de Oracle para las versiones 11g y 12c de Oracle Database.

-

Un usuario criptográfico (CU) para poseer y administrar la clave de cifrado maestra de TDE en su clúster HSMs .

Complete los siguientes pasos para configurar todos los requisitos previos.

Para configurar los requisitos previos para la integración de Oracle TDE con AWS CloudHSM

-

Realice los pasos que se indican en Introducción. A continuación, tendrá un clúster activo con un HSM. También dispondrá de una EC2 instancia de Amazon que ejecute el sistema operativo Amazon Linux. El AWS CloudHSM cliente y las herramientas de línea de comandos también se instalarán y configurarán.

-

(Opcional) Añada más HSMs al clúster. Para obtener más información, consulte Añadir un HSM a un clúster AWS CloudHSM.

-

Conéctate a tu instancia de EC2 cliente de Amazon y haz lo siguiente:

-

Instale la biblioteca AWS CloudHSM de software para PKCS #11.

-

Instale Oracle Database. Para obtener más información, consulte la documentación de Oracle Database

. La versión del SDK 5.6 de cliente y las versiones posteriores admiten el cifrado TDE de Oracle para la versión 19c de Oracle Database. El SDK 3 de cliente es compatible con el cifrado TDE de Oracle para las versiones 11g y 12c de Oracle Database. -

Utilice la herramienta de línea de comandos cloudhsm_mgmt_util para crear un usuario criptográfico (CU) en su clúster. Para obtener más información sobre la creación de un CU, consulte Cómo administrar a los usuarios de HSM con una CMU y Usuarios de HSM.

-

Paso 3: generar la clave de cifrado maestra del TDE de Oracle

Para generar la clave maestra TDE de Oracle HSMs en su clúster, complete los pasos del siguiente procedimiento.

Para generar la clave maestra

-

Utilice el siguiente comando para abrir Oracle SQL*Plus. Cuando se le solicite, escriba la contraseña del sistema que configuró cuando instaló Oracle Database.

sqlplus / as sysdbanota

Para SDK 3 de cliente, debe establecer la variable de entorno

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSEcada vez que genere una clave maestra. Esta variable solo es necesaria para generar claves maestras. Para obtener más información, consulte "Problemas: Oracle establece el atributoCKA_MODIFIABLEde PCKS #11 durante la generación de claves maestras, pero HSM no admite esto" en Problemas conocidos para integrar aplicaciones de terceros. -

Ejecute la instrucción SQL que crea la clave de cifrado maestra tal y como se muestra en los siguientes ejemplos. Utilice la declaración que se corresponde con la versión de Oracle Database.

<CU user name>Sustitúyala por el nombre de usuario del usuario criptográfico (CU).<password>Sustitúyala por la contraseña de la CU.importante

Ejecute el siguiente comando solo una vez. Cada vez que se ejecuta el comando, se crea una nueva clave de cifrado maestra.

-

Para Oracle Database versión 11, ejecute la siguiente instrucción SQL.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Para Oracle Database versión 12 y versión 19c, ejecute la siguiente instrucción SQL.

SQL>administer key management set key identified by "<CU user name>:<password>";

Si la respuesta es

System alteredokeystore altered, entonces ha generado correctamente y establecido la clave maestra para Oracle TDE. -

-

(Opcional) Ejecute el siguiente comando para comprobar el estado del monedero de Oracle.

SQL>select * from v$encryption_wallet;Si el wallet no está abierto, utilice uno de los siguientes comandos para abrirlo.

<CU user name>Sustitúyala por el nombre del usuario criptográfico (CU).<password>Sustitúyala por la contraseña de la CU.-

Para Oracle 11, ejecute el siguiente comando para abrir el wallet.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Para cerrar manualmente el wallet, ejecute el siguiente comando.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

Para Oracle 12 y Oracle 19c, ejecute el siguiente comando para abrir el wallet.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Para cerrar manualmente el wallet, ejecute el siguiente comando.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-