Amazon Inspector

El soporte de Amazon Inspector proporciona evaluaciones de vulnerabilidades de seguridad continuas y automatizadas para las capas y funciones de Lambda. Amazon Inspector ofrece dos tipos de análisis para Lambda:

-

Análisis estándar de Lambda (predeterminado): examina las dependencias de aplicaciones en una función de Lambda y sus capas en busca de vulnerabilidades de paquetes.

-

Análisis de código de Lambda: analiza el código personalizado de la aplicación en las funciones y sus capas en busca de vulnerabilidades de código. Puede activar solo el análisis estándar de Lambda o activar este junto al análisis de código de Lambda.

Para activar Amazon Inspector, diríjase a la consola de Amazon Inspector

Puede activar Amazon Inspector para varias cuentas y otorgar permisos para gestionar Amazon Inspector para la organización en cuentas específicas mientras configura Amazon Inspector. Mientras se habilita, debe otorgar permisos a Amazon Inspector creando el rol: AWSServiceRoleForAmazonInspector2. La consola de Amazon Inspector le permite crear este rol con una opción de un solo clic.

Para el análisis estándar de Lambda, Amazon Inspector inicia análisis de funciones de Lambda en busca de vulnerabilidades en las siguientes situaciones:

-

En cuanto Amazon Inspector detecta una función de Lambda.

-

Al implementar una nueva función de Lambda.

-

cuando implementa una actualización en el código de la aplicación o las dependencias de una función de Lambda o sus capas,

-

siempre que Amazon Inspector añade un nuevo elemento de vulnerabilidades y riesgos comunes (CVE) a su base de datos y ese elemento de CVE es relevante para la función.

Para el análisis de código de Lambda, Amazon Inspector evalúa el código de la aplicación de la función de Lambda mediante razonamiento automatizado y machine learning de conformidad con los estándares generales de seguridad. Si Amazon Inspector detecta una vulnerabilidad en el código de la aplicación de la función de Lambda, Amazon Inspector genera un resultado detallado del Vulnerabilidad de código. Para consultar una lista de posibles detecciones, vaya a la Biblioteca de detectores de Amazon CodeGuru.

Para ver los resultados, vaya a la Consola de Amazon Inspector

Para excluir una función de Lambda del análisis estándar, etiquete la función con el siguiente par clave-valor:

-

Key:InspectorExclusion -

Value:LambdaStandardScanning

Para excluir una función de Lambda de los análisis de código, etiquete la función con el siguiente par de clave y valor:

-

Key:InspectorCodeExclusion -

Value:LambdaCodeScanning

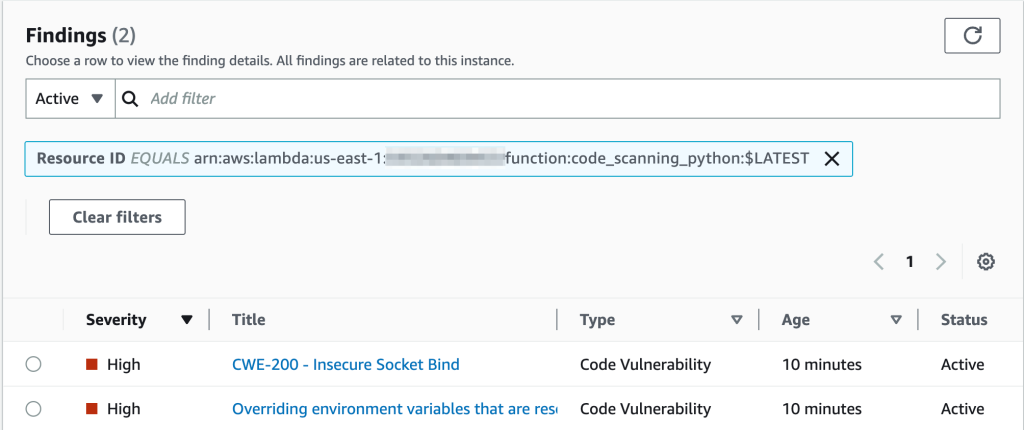

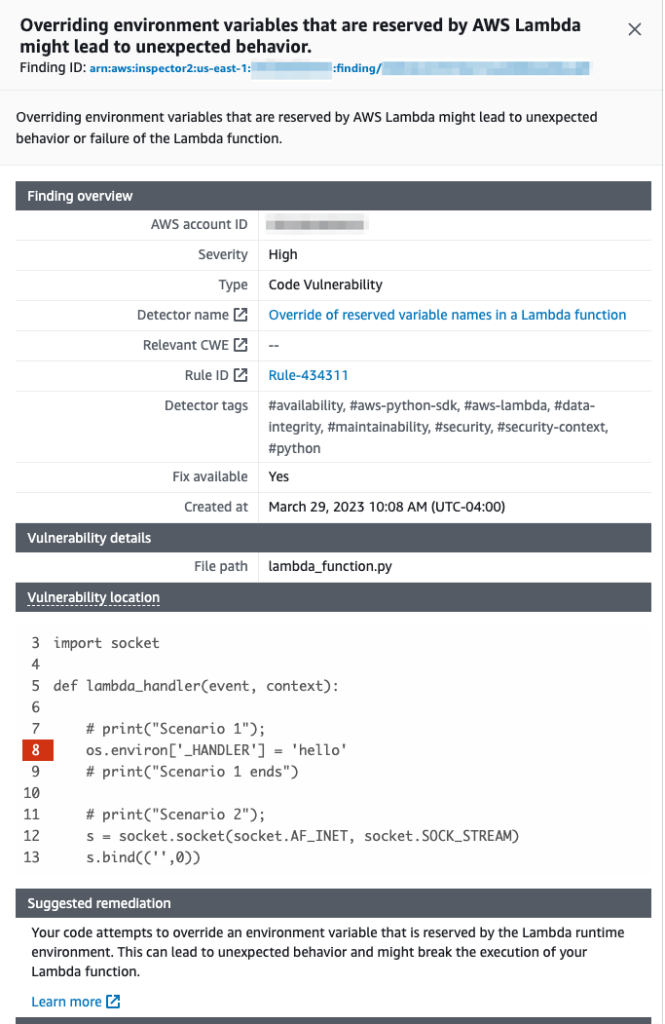

Por ejemplo, como se muestra en la siguiente imagen, Amazon Inspector detecta automáticamente las vulnerabilidades y clasifica los resultados del tipo Code Vulnerability, lo que indica que la vulnerabilidad está en el código de la función y no en una de las bibliotecas dependientes del código. Puede comprobar estos detalles para una función específica o para varias funciones a la vez.

Puede profundizar en cada uno de estos resultados y aprender cómo solucionar el problema.

Mientras trabaja con las funciones de Lambda, asegúrese de cumplir con las convenciones de nomenclatura de las funciones de Lambda. Para obtener más información, consulte Trabajar con variables de entorno de Lambda.

El usuario se hace responsable de las sugerencias de corrección que acepta. Revise las sugerencias de corrección antes de aceptarlas. Es posible que deba modificar dichas sugerencias para garantizar que el código lleve a cabo las acciones previstas.