A continuación se muestran ejemplos de registros de logs de flujo que capturan flujos de tráfico específicos.

Para obtener información sobre el formato de entradas de registro de flujo, consulte Registros de log de flujo. Para obtener información sobre cómo crear registros de flujo, consulte Trabajo con registros de flujo.

Contenido

Tráfico aceptado y rechazado

Los siguientes ejemplos son registros de logs de flujo predeterminados.

En este ejemplo, se permitió el tráfico SSH (puerto de destino 22, protocolo TCP) desde la dirección IP 172.31.16.139 a la interfaz de red con la dirección IP privada 172.31.16.21 y el ID eni-1235b8ca123456789 en la cuenta 123456789010.

2 123456789010 eni-1235b8ca123456789 172.31.16.139 172.31.16.21 20641 22 6 20 4249 1418530010 1418530070 ACCEPT OKEn este ejemplo, se ha rechazado el tráfico RDP (puerto de destino 3389, protocolo TCP) a la interfaz de red eni-1235b8ca123456789 en la cuenta 123456789010.

2 123456789010 eni-1235b8ca123456789 172.31.9.69 172.31.9.12 49761 3389 6 20 4249 1418530010 1418530070 REJECT OKRegistros sin datos y omitidos

Los siguientes ejemplos son registros de logs de flujo predeterminados.

En este ejemplo, no se registraron datos durante el intervalo de agregación.

2 123456789010 eni-1235b8ca123456789 - - - - - - - 1431280876 1431280934 - NODATAEn este ejemplo, se omitieron los registros durante el intervalo de agregación. Los registros de flujo de la VPC omite registros cuando no puede capturar datos del registro de flujo durante un intervalo de integración porque supera la capacidad interna. Un único registro que se omita puede representar varios flujos que no se capturaron para la interfaz de red durante el intervalo de integración.

2 123456789010 eni-11111111aaaaaaaaa - - - - - - - 1431280876 1431280934 - SKIPDATAnota

Pueden omitirse algunos informes de registros de flujo durante el intervalo de agregación (consulte log-status en Campos disponibles). Esto puede deberse a una restricción de capacidad interna de AWS o a un error interno. Si utiliza AWS Cost Explorer para ver los cargos de los registros de flujo de la VPC y se omitieron algunos registros de flujo durante el intervalo de agregación de estos registros, el número de registros en el informe de AWS Cost Explorer será mayor que el número de registros de flujo que informe Amazon VPC.

Reglas de grupos de seguridad y ACL de red

Si va a utilizar logs de flujo para diagnosticar reglas excesivamente restrictivas o permisivas de grupos de seguridad o ACL de red, tenga en cuenta el estado de estos recursos. Los grupos de seguridad son grupos con estado: esto significa que las respuestas al tráfico permitido también están permitidas, incluso si las reglas del grupo de seguridad no lo permiten. Por otro lado, las ACL de red son sin estado, y por lo tanto las respuestas al tráfico permitido están sujetas a las reglas de la ACL de red.

Por ejemplo, supongamos que utiliza el comando ping desde su equipo doméstico (la dirección IP es 203.0.113.12) hasta su instancia (la dirección IP privada de la interfaz de red es 172.31.16.139). Las reglas entrantes del grupo de seguridad permiten el tráfico ICMP, pero las reglas salientes no permiten el tráfico ICMP. Dado que los grupos de seguridad son grupos con estado, se permite el ping de respuesta de su instancia. Su ACL de red permite el tráfico ICMP entrante, pero no permite el tráfico ICMP saliente. Puesto que las ACL de red son sin estado, se descarta el ping de respuesta y no llegará a su equipo doméstico. En un log de flujo predeterminado, esto se muestra como dos registros de logs de flujo:

-

Un registro de ACCEPT para el ping de origen que han permitido tanto la ACL de red como el grupo de seguridad, y que por tanto puede llegar a su instancia.

-

Un registro de REJECT para el ping de respuesta que ha denegado la ACL de red.

2 123456789010 eni-1235b8ca123456789 203.0.113.12 172.31.16.139 0 0 1 4 336 1432917027 1432917142 ACCEPT OK2 123456789010 eni-1235b8ca123456789 172.31.16.139 203.0.113.12 0 0 1 4 336 1432917094 1432917142 REJECT OKSi su ACL de red permite el tráfico ICMP saliente, el log de flujo muestra dos registros ACCEPT (uno para el ping de origen y otro para el ping de respuesta). Si su grupo de seguridad deniega el tráfico ICMP entrante, el log de flujo mostrará un único recurso REJECT, ya que el tráfico no tiene permiso para llegar a su instancia.

Tráfico IPv6

A continuación se muestra un ejemplo de un registro de log de flujo predeterminado. En el ejemplo, se permitió el tráfico SSH (puerto 22) desde la dirección IPv6 2001:db8:1234:a100:8d6e:3477:df66:f105 a la interfaz de red eni-1235b8ca123456789 en la cuenta 123456789010.

2 123456789010 eni-1235b8ca123456789 2001:db8:1234:a100:8d6e:3477:df66:f105 2001:db8:1234:a102:3304:8879:34cf:4071 34892 22 6 54 8855 1477913708 1477913820 ACCEPT OKSecuencia de marca TCP

Esta sección contiene ejemplos de registros de flujo personalizados que capturan los siguientes campos en el orden que se indica a continuación.

version vpc-id subnet-id instance-id interface-id account-id type srcaddr dstaddr srcport dstport pkt-srcaddr pkt-dstaddr protocol bytes packets start end action tcp-flags log-statusLa tcp-flags de los ejemplos de esta sección están representados por el segundo al último valor del registro de flujo. Los marcadores TCP pueden ayudarlo a identificar la dirección del tráfico, por ejemplo, el servidor que inició la conexión.

nota

Para obtener más información sobre las opciones de tcp-flags y una explicación de cada uno de los marcadores TCP, consulte Campos disponibles.

En los registros siguientes (empezando a las 7:47:55 PM y terminando a las 7:48:53 PM), un cliente inició dos conexiones a un servidor que se ejecuta en el puerto 5001. El servidor recibió dos marcas SYN (2) del cliente desde puertos de origen distintos en el cliente (43416 y 43418). Para cada SYN, se envió una marca SYN-ACK desde el servidor al cliente (18) en el puerto correspondiente.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43416 5001 52.213.180.42 10.0.0.62 6 568 8 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43416 10.0.0.62 52.213.180.42 6 376 7 1566848875 1566848933 ACCEPT 18 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 100701 70 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 632 12 1566848875 1566848933 ACCEPT 18 OKEn el segundo intervalo de agregación, una de las conexiones que se estableció durante el flujo anterior ahora está cerrada. El cliente envió una marca FIN (1) al servidor para la conexión en el puerto 43418. El servidor envió una marca FIN al cliente en el puerto 43418.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 63388 1219 1566848933 1566849113 ACCEPT 1 OK 3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 23294588 15774 1566848933 1566849113 ACCEPT 1 OK

En las conexiones breves (de unos cuantos segundos, por ejemplo) que se abren y cierran en un mismo intervalo de agregación, las marcas podrían establecerse en la misma línea del registro del flujo de tráfico que tiene lugar en la misma dirección. En el ejemplo siguiente, la conexión se establece y termina en el mismo intervalo de agregación. En la primera línea, el valor de la marca TCP es 3, que indica que se envió SYN y un mensaje FIN desde el cliente al servidor. En la segunda línea, el valor de la marca TCP es 19, que indica que se envió SYN-ACK y un mensaje FIN desde el servidor al cliente

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43638 5001 52.213.180.42 10.0.0.62 6 1260 17 1566933133 1566933193 ACCEPT 3 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43638 10.0.0.62 52.213.180.42 6 967 14 1566933133 1566933193 ACCEPT 19 OKTráfico a través de una puerta de enlace NAT

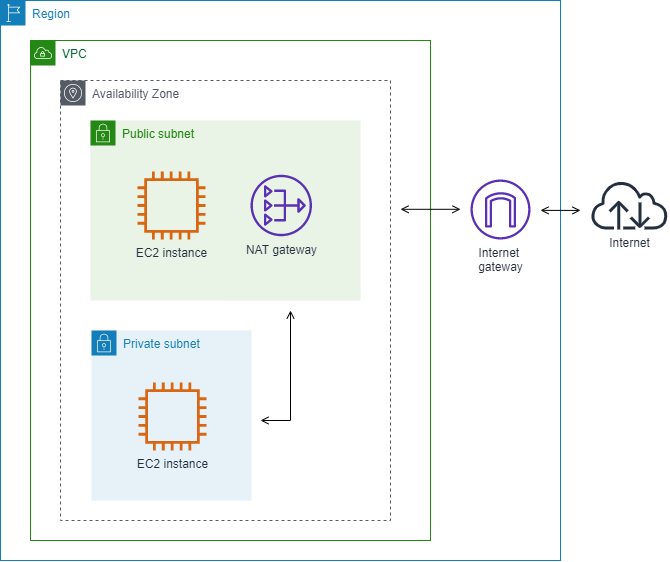

En este ejemplo, una instancia en una subred privada accede a Internet a través de una puerta de enlace NAT que está en una subred pública.

El siguiente log de flujo personalizado para la interfaz de red de puerta de enlace de NAT captura los campos siguientes en el orden siguiente.

instance-id interface-id srcaddr dstaddr pkt-srcaddr pkt-dstaddrEl log de flujo muestra el flujo de tráfico desde la dirección IP de la instancia (10.0.1.5) a través de la interfaz de red de la puerta de enlace de NAT a un host en Internet (203.0.113.5). La interfaz de red de puerta de enlace de NAT es una interfaz de red administrada por el solicitante, por tanto, el registro de logs de flujo muestra un símbolo «-» para el campo instance-id. La línea siguiente muestra tráfico desde la instancia de origen a la interfaz de red de la puerta de enlace de NAT. Los valores para los campos dstaddr y pkt-dstaddr son distintos. El campo dstaddr muestra la dirección IP privada de la interfaz de red de la puerta de enlace de NAT y el campo pkt-dstaddr muestra la dirección IP de destino final del host en Internet.

- eni-1235b8ca123456789 10.0.1.5 10.0.0.220 10.0.1.5 203.0.113.5Las dos líneas siguientes muestra el tráfico desde la interfaz red de puerta de enlace de NAT al host de destino en Internet y el tráfico de respuesta desde el host a la interfaz de red de la puerta de enlace de NAT.

- eni-1235b8ca123456789 10.0.0.220 203.0.113.5 10.0.0.220 203.0.113.5

- eni-1235b8ca123456789 203.0.113.5 10.0.0.220 203.0.113.5 10.0.0.220La línea siguiente muestra tráfico de respuesta desde la interfaz de red de la puerta de enlace de NAT a la instancia de origen. Los valores para los campos srcaddr y pkt-srcaddr son distintos. El campo srcaddr muestra la dirección IP privada de la interfaz de red de la puerta de enlace de NAT y el campo pkt-srcaddr muestra la dirección IP del host en Internet.

- eni-1235b8ca123456789 10.0.0.220 10.0.1.5 203.0.113.5 10.0.1.5Puede crear otro log de flujo personalizado utilizando el mismo conjunto de campos que con anterioridad. Puede crear el log de flujo para la interfaz de red para la instancia en la subred privada. En este caso, el campo instance-id devuelve el ID de la instancia que está asociado a la interfaz de red y no hay ninguna diferencia entre los campos dstaddr y pkt-dstaddr y los campos srcaddr y pkt-srcaddr. A diferencia de la interfaz de red para la puerta de enlace de NAT, esta interfaz de red no es una interfaz de red intermedia para el tráfico.

i-01234567890123456 eni-1111aaaa2222bbbb3 10.0.1.5 203.0.113.5 10.0.1.5 203.0.113.5 #Traffic from the source instance to host on the internet

i-01234567890123456 eni-1111aaaa2222bbbb3 203.0.113.5 10.0.1.5 203.0.113.5 10.0.1.5 #Response traffic from host on the internet to the source instanceTráfico a través de una transit puerta de enlace

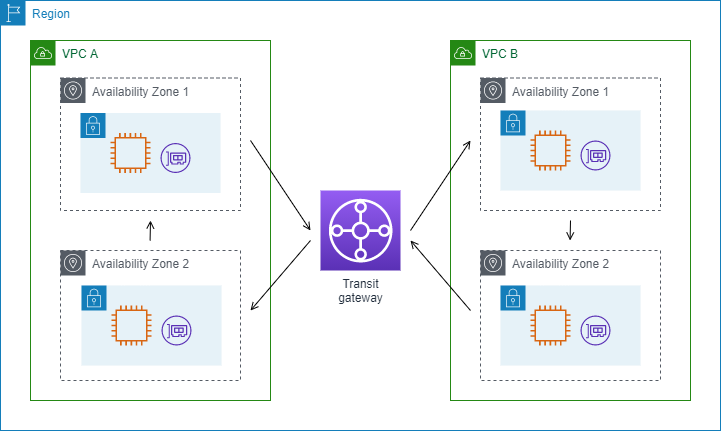

En este ejemplo, un cliente en VPC A se conecta a un servidor web en VPC B a través de una transit puerta de enlace. El cliente y el servidor están en zonas de disponibilidad distintas. El tráfico llega al servidor de la VPC B utilizando un ID de interfaz de red elástica (en este ejemplo, supongamos que el ID es eni-11111111111111111) y deja la VPC B usando otro (por ejemplo, eni-22222222222222222).

Puede crear un log de flujo personalizado para VPC B con el formato siguiente.

version interface-id account-id vpc-id subnet-id instance-id srcaddr dstaddr srcport dstport protocol tcp-flags type pkt-srcaddr pkt-dstaddr action log-statusLas líneas siguientes de los registros de logs de flujo muestran el flujo de tráfico en la interfaz de red para el servidor web. La primera línea es el tráfico de solicitudes del cliente y la última línea es el tráfico de respuesta del servidor web.

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.20.33.164 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OK

...

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.40.2.236 10.20.33.164 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKLa línea siguiente es el tráfico de solicitudes en eni-11111111111111111, una interfaz de red administrada el por solicitante para la transit puerta de enlace en la subred subnet-11111111aaaaaaaaa. El registro de logs de flujo por tanto muestra un símbolo «-» para el campo instance-id. El campo srcaddr muestra la dirección IP privada de la interfaz de red de transit puerta de enlace y el campo pkt-srcaddr muestra la dirección IP de origen del cliente en VPC A.

3 eni-11111111111111111 123456789010 vpc-abcdefab012345678 subnet-11111111aaaaaaaaa - 10.40.1.175 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OKLa línea siguiente es el tráfico de respuesta en eni-22222222222222222, una interfaz de red administrada por el solicitante para la transit puerta de enlace en la subred subnet-22222222bbbbbbbbb. El campo dstaddr muestra la dirección IP privada de la interfaz de red de transit puerta de enlace y el campo pkt-dstaddr muestra la dirección IP del cliente en VPC A.

3 eni-22222222222222222 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb - 10.40.2.236 10.40.2.31 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKNombre del servicio, ruta de tráfico y dirección del flujo

A continuación se presenta un ejemplo de los campos para un registro de log de flujo personalizado.

version srcaddr dstaddr srcport dstport protocol start end type packets bytes account-id vpc-id subnet-id instance-id interface-id region az-id sublocation-type sublocation-id action tcp-flags pkt-srcaddr pkt-dstaddr pkt-src-aws-service pkt-dst-aws-service traffic-path flow-direction log-statusEn el ejemplo siguiente, la versión es 5 porque los registros incluyen campos de la versión 5. Una instancia EC2 llama al servicio Amazon S3. Los logs de flujo se capturan en la interfaz de red de la instancia. El primer registro tiene una dirección de flujo de ingress y el segundo registro tiene una dirección de flujo de egress. Para el registro egress, traffic-path es 8, lo que indica que el tráfico pasa a través de un puerta de enlace de Internet. El campo traffic-path no es compatible con el tráfico de ingress. Cuando pkt-srcaddr o pkt-dstaddr es una dirección IP pública, se muestra el nombre del servicio.

5 52.95.128.179 10.0.0.71 80 34210 6 1616729292 1616729349 IPv4 14 15044 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 19 52.95.128.179 10.0.0.71 S3 - - ingress OK 5 10.0.0.71 52.95.128.179 34210 80 6 1616729292 1616729349 IPv4 7 471 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 3 10.0.0.71 52.95.128.179 - S3 8 egress OK