Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS Config Rules soutenu par AWS Audit Manager

Vous pouvez utiliser Audit Manager pour saisir les AWS Config évaluations comme preuves pour les audits. Lorsque vous créez ou modifiez un contrôle personnalisé, vous pouvez spécifier une ou plusieurs AWS Config règles en tant que mappage des sources de données pour la collecte de preuves. AWS Config effectue des contrôles de conformité sur la base de ces règles, et Audit Manager rapporte les résultats à titre de preuve du contrôle de conformité.

Outre les règles gérées, vous pouvez également mapper vos règles personnalisées à une source de données de contrôle.

Table des matières

Points clés

-

Audit Manager ne collecte pas d’éléments probants à partir des règles AWS Config liées aux services, à l’exception des règles liées aux services issues des packs de conformité et de AWS Organizations.

-

Audit Manager ne gère pas les AWS Config règles à votre place. Avant de commencer la collecte de preuves, nous vous recommandons de revoir les paramètres de vos AWS Config règles actuelles. Ensuite, validez ces paramètres par rapport aux exigences du framework que vous avez choisi. Si nécessaire, vous pouvez mettre à jour les paramètres d’une règle AWS Config afin qu’elle soit conforme aux exigences du framework. Vous pouvez ainsi garantir que vos évaluations collectent les éléments probants de contrôle de conformité corrects pour ce framework.

Supposons, par exemple, que vous créez une évaluation pour CIS v1.2.0. Ce framework dispose d'un contrôle appelé « Assurez-vous que la politique de mot de passe IAM nécessite une longueur minimale de 14 ou plus ». Dans AWS Config, la iam-password-policyrègle comporte un

MinimumPasswordLengthparamètre qui vérifie la longueur du mot de passe. La valeur par défaut de ce paramètre est de 14 caractères. Par conséquent, la règle s’aligne sur les exigences de contrôle. Si vous n’utilisez pas la valeur de paramètre par défaut, assurez-vous que la valeur que vous utilisez est égale ou supérieure aux 14 caractères requis par CIS v1.2.0. Vous trouverez les détails des paramètres par défaut pour chaque règle gérée dans la documentation AWS Config. -

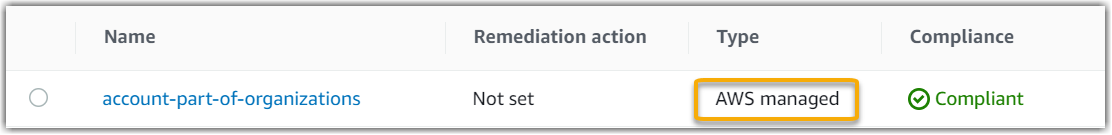

Si vous devez vérifier si une AWS Config règle est une règle gérée ou personnalisée, vous pouvez le faire à l'aide de la AWS Config console

. Dans le menu de navigation de gauche, choisissez Règles et recherchez la règle dans le tableau. S’il s’agit d’une règle gérée, la colonne Type indique gérée AWS .

Règles AWS Config gérées prises en charge

Les règles AWS Config gérées suivantes sont prises en charge par Audit Manager. Vous pouvez utiliser l’un des mots clés suivants d’identification de règles gérées lorsque vous configurez une source de données pour un contrôle personnalisé. Pour plus d’informations sur les règles gérées répertoriées ci-dessous, choisissez un élément dans la liste ou consultez la section Règles gérées AWS Config dans le guide de l’utilisateur AWS Config .

Astuce

Quand vous choisissez une règle gérée dans la console Audit Manager lors de la création d’un contrôle personnalisé, assurez-vous de rechercher l’un des mots clés suivants d’identification de règle, et non le nom de la règle. Pour plus d’informations sur la différence entre le nom de la règle et l’identifiant de la règle, et sur la manière de trouver l’identifiant d’une règle gérée, consultez la section Dépannage de ce guide de l’utilisateur.

| Mots clés de règles AWS Config gérées pris en charge |

|---|

|

|

Utilisation de règles AWS Config personnalisées avec Audit Manager

Vous pouvez utiliser AWS Config des règles personnalisées comme source de données pour les rapports d'audit. Lorsqu'un contrôle possède une source de données mappée à une AWS Config règle, Audit Manager ajoute l'évaluation créée par la AWS Config règle.

Les règles personnalisées que vous pouvez utiliser dépendent de l'appareil avec Compte AWS lequel vous vous connectez à Audit Manager. Si vous pouvez accéder à une règle personnalisée dans AWS Config, vous pouvez l'utiliser comme mappage de source de données dans Audit Manager.

-

Pour les particuliers Comptes AWS : vous pouvez utiliser n'importe laquelle des règles personnalisées que vous avez créées avec votre compte.

-

Pour les comptes faisant partie d’une organisation : vous pouvez également utiliser n’importe laquelle de vos règles personnalisées au niveau des membres. Vous pouvez également utiliser n’importe laquelle des règles personnalisées mises à votre disposition au niveau dans AWS Config.

Après avoir mappé vos règles personnalisées en tant que source de données pour un contrôle, vous pouvez ajouter ce contrôle à un framework personnalisé dans Audit Manager.

Ressources supplémentaires

-

Pour obtenir de l'aide sur les problèmes liés à ce type de source de données, consultez Mon évaluation ne collecte pas de preuves de contrôle de conformité auprès de AWS Config la section Problèmes AWS Config d'intégration.

-

Pour créer un contrôle personnalisé à l'aide de ce type de source de données, consultezCréation d'un contrôle personnalisé dans AWS Audit Manager.

-

Pour créer une structure personnalisée qui utilise votre contrôle personnalisé, voirCréation d'un framework personnalisé dans AWS Audit Manager.

-

Pour ajouter votre contrôle personnalisé à un cadre personnalisé existant, voirModification d'un framework personnalisé dans AWS Audit Manager.

-

Pour créer une règle personnalisée dans AWS Config, consultez la section Développement d'une règle personnalisée AWS Config dans le Guide du AWS Config développeur.