Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS DMS crée toujours l'instance de réplication dans un VPC basé sur Amazon VPC. Vous spécifiez le VPC dans lequel votre instance de réplication est située. Vous pouvez utiliser votre VPC par défaut pour votre compte et votre AWS région, ou vous pouvez créer un nouveau VPC.

Veillez à ce que l’interface réseau Elastic allouée pour le VPC de votre instance de réplication soit associée à un groupe de sécurité. Veillez également à ce que les règles de ce groupe de sécurité autorisent tout le trafic sur tous les ports à quitter (sortir) le VPC. Cette approche permet la communication de l’instance de réplication vers vos points de terminaison de base de données source et cible, si les bonnes règles de trafic sortant sont activées sur les points de terminaison. Nous recommandons l'utilisation des paramètres par défaut pour les points de terminaison, qui autorisent le trafic sortant sur tous les ports vers toutes les adresses.

Les points de terminaison source et cible accèdent à l'instance de réplication située à l'intérieur du VPC en se connectant au VPC ou en étant à l'intérieur du VPC. Les points de terminaison de base de données doivent inclure des listes de contrôle d'accès réseau (ACLs) et des règles de groupe de sécurité (le cas échéant) qui autorisent l'accès entrant depuis l'instance de réplication. La façon dont vous configurez cela dépend de la configuration réseau que vous utilisez. Vous pouvez utiliser le groupe de sécurité de VPC de l’instance de réplication, l’adresse IP privée ou publique de l’instance de réplication ou l’adresse IP publique de la passerelle NAT. Ces connexions forment un réseau que vous utilisez pour la migration des données.

Note

Comme une adresse IP peut changer à la suite de modifications apportées à l’infrastructure sous-jacente, nous vous recommandons d’utiliser la plage d’adresses CIDR d’un VPC ou de router le trafic sortant de votre instance de réplication via une adresse IP Elastic associée à une passerelle NAT. Pour plus d'informations sur la création d'un VPC, y compris d'un bloc CIDR, consultez Work with VPCs and subnets dans le guide de l'utilisateur d'Amazon Virtual Private Cloud. Pour plus d’informations sur les adresses IP Elastic, consultez Adresses IP Elastic dans le Guide de l’utilisateur Amazon Elastic Compute Cloud.

Configurations réseau pour la migration de base de données

Vous pouvez utiliser différentes configurations réseau avec AWS Database Migration Service. Voici quelques configurations courantes pour un réseau utilisé pour la migration de base de données.

Rubriques

Dans la mesure du possible, nous vous recommandons de créer une instance de réplication DMS dans la même région que votre point de terminaison cible, et dans le même VPC ou sous-réseau que votre point de terminaison cible.

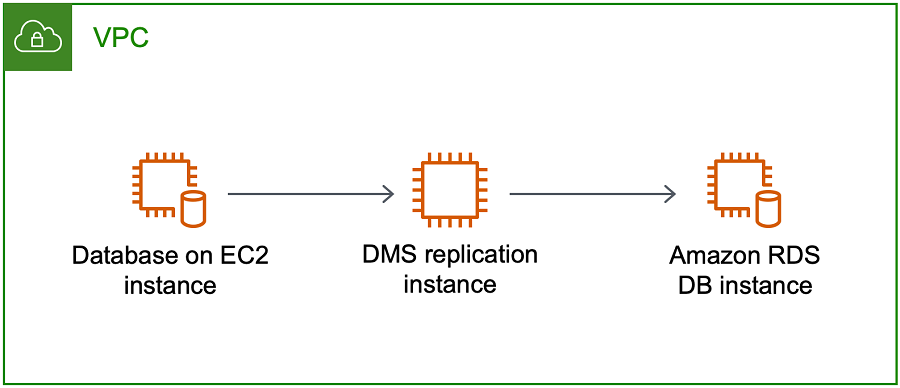

Configuration avec tous les composants de migration de base de données dans un VPC

Le réseau le plus simple pour la migration de base de données consiste à rassembler le point de terminaison source, l'instance de réplication et le point de terminaison cible dans le même VPC. Cette configuration est idéale si vos points de terminaison source et cible se trouvent sur une instance de base de données Amazon RDS ou une instance Amazon EC2 .

L'illustration suivante montre une configuration dans laquelle une base de données d'une EC2 instance Amazon se connecte à l'instance de réplication et les données sont migrées vers une instance de base de données Amazon RDS.

Le groupe de sécurité du VPC utilisé dans cette configuration doit autoriser le trafic entrant sur le port de base de données à partir de l'instance de réplication. Vous pouvez effectuer cette opération de plusieurs manières. Vous pouvez vous assurer que le groupe de sécurité utilisé par l’instance de réplication ait accès aux points de terminaison. Vous pouvez également autoriser la plage CIDR du VPC, l’adresse IP Elastic de la passerelle NAT ou l’adresse IP privée de l’instance de réplication si vous en utilisez une. Toutefois, nous vous déconseillons d’utiliser l’adresse IP privée de l’instance de réplication, car elle peut interrompre la réplication en cas de modification de l’adresse IP de réplication.

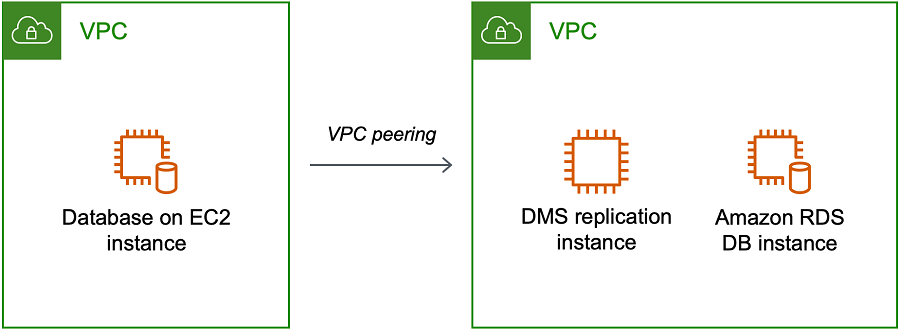

Configuration avec plusieurs VPCs

Si votre point de terminaison source et votre point de terminaison cible sont différents VPCs, vous pouvez créer votre instance de réplication dans l'un des. VPCs Vous pouvez ensuite lier les deux VPCs en utilisant le peering VPC.

Une connexion d'appairage VPC est une connexion réseau entre deux VPC VPCs qui permet le routage en utilisant les adresses IP privées de chaque VPC comme s'ils se trouvaient sur le même réseau. Vous pouvez créer une connexion d'appairage VPC entre votre propre compte VPCs, avec un VPC d'un autre AWS compte ou avec un VPC d'une autre région. AWS Pour de plus amples informations sur l'appairage de VPC, veuillez consulter la section Appairage de VPC dans le Guide de l'utilisateur Amazon VPC.

L'illustration suivante présente un exemple de configuration utilisant l'appairage de VPC. Ici, la base de données source d'une EC2 instance Amazon dans un VPC se connecte par peering VPC à un VPC. Ce VPC contient l’instance de réplication et la base de données cible sur une instance de base de données Amazon RDS.

Pour mettre en œuvre l’appairage de VPC, suivez les instructions figurant dans Utilisation de connexions d’appairage de VPC, dans la documentation Amazon Virtual Private Cloud – Appairage de VPC. Assurez-vous que la table de routage d’un VPC contient le bloc CIDR de l’autre. Par exemple, si le VPC A utilise la destination 10.0.0.0/16 et que le VPC B utilise la destination 172.31.0.0, la table de routage du VPC A doit contenir 172.31.0.0 et la table de routage du VPC B doit contenir 10.0.0.0/16. Pour en savoir plus, consultez Mise à jour de vos tables de routage pour une connexion d’appairage de VPC dans la documentation Amazon Virtual Private Cloud – Appairage de VPC.

Les groupes de sécurité de VPC utilisés dans cette configuration doivent autoriser le trafic entrant sur le port de base de données à partir de l’instance de réplication, ou doivent autoriser le trafic entrant sur le bloc CIDR du VPC en cours d’appairage.

Configuration avec partage VPCs

AWS DMS traite les sous-réseaux partagés avec un compte client participant au sein d'une organisation comme les sous-réseaux ordinaires d'un même compte. Vous trouverez ci-dessous une description du mode de gestion AWS DMS VPCs, des sous-réseaux et de la manière dont vous pouvez utiliser le partage VPCs.

Vous pouvez configurer votre configuration réseau pour qu'elle fonctionne dans des sous-réseaux personnalisés ou VPCs en créant ReplicationSubnetGroup des objets. Lorsque vous créez un ReplicationSubnetGroup, vous pouvez choisir de spécifier des sous-réseaux d’un VPC spécifique dans votre compte. La liste des sous-réseaux que vous spécifiez doit inclure au moins deux sous-réseaux situés dans des zones de disponibilité distinctes, et tous les sous-réseaux doivent se trouver dans le même VPC. Lors de la création d'unReplicationSubnetGroup, les clients spécifient uniquement des sous-réseaux. AWS DMS déterminera le VPC en votre nom, car chaque sous-réseau est lié à exactement un VPC.

Lorsque vous créez un AWS DMS ReplicationInstance ou un AWS DMS ReplicationConfig, vous pouvez choisir de spécifier un ReplicationSubnetGroup et/ou un groupe de sécurité VPC dans lequel la ReplicationInstance réplication sans serveur fonctionne. S'il n'est pas spécifié, AWS DMS choisit le client par défaut ReplicationSubnetGroup (qui est AWS DMS créé en votre nom s'il n'est pas spécifié pour tous les sous-réseaux du VPC par défaut) et le groupe de sécurité VPC par défaut.

Vous pouvez choisir d’exécuter vos migrations dans une zone de disponibilité que vous spécifiez ou dans l’une des zones de disponibilité de votre élément ReplicationSubnetGroup. Lorsque vous AWS DMS tentez de créer une instance de réplication ou de démarrer une réplication sans serveur, les zones de disponibilité de vos sous-réseaux sont converties en zones de disponibilité dans le compte de service principal, afin de garantir le lancement des instances dans la bonne zone de disponibilité, même si les mappages de zones de disponibilité ne sont pas identiques entre les deux comptes.

Si vous utilisez un VPC partagé, vous devez vous assurer de créer des objets ReplicationSubnetGroup qui correspondent aux sous-réseaux que vous souhaitez utiliser à partir d’un VPC partagé. Lorsque vous créez un élément ReplicationInstance ou ReplicationConfig, vous devez spécifier un élément ReplicationSubnetGroup pour le VPC partagé et spécifier un groupe de sécurité de VPC que vous avez créé pour votre VPC partagé avec votre demande de création.

Notez ce qui suit à propos de l’utilisation d’un VPC partagé :

Le propriétaire du VPC ne peut pas partager une ressource avec un participant, mais celui-ci peut créer une ressource de service dans le sous-réseau du propriétaire.

Le propriétaire du VPC ne peut pas accéder à une ressource (telle qu’une instance de réplication) créée par le participant, car toutes les ressources sont spécifiques au compte. Toutefois, tant que vous créez l’instance de réplication dans le VPC partagé, elle peut accéder aux ressources du VPC quel que soit le compte propriétaire, à condition que le point de terminaison ou la tâche de réplication dispose des autorisations appropriées.

Les ressources étant spécifiques à un compte, les autres participants ne peuvent pas accéder aux ressources appartenant à d’autres comptes. Vous ne pouvez accorder aucune autorisation à d’autres comptes pour leur permettre d’accéder aux ressources créées dans le VPC partagé avec votre compte.

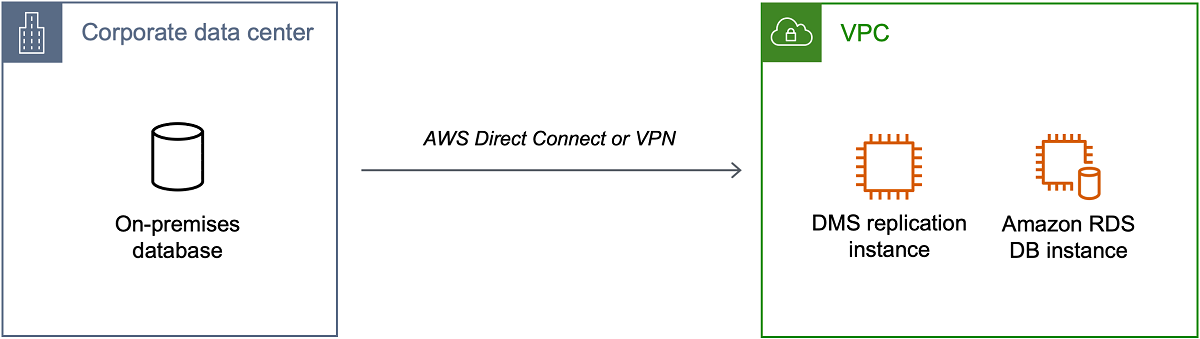

Configuration d'un réseau vers un VPC à l'aide AWS Direct Connect d'un VPN

Les réseaux distants peuvent se connecter à un VPC à l'aide de plusieurs options telles que AWS Direct Connect ou une connexion VPN logicielle ou matérielle. Ces options sont souvent utilisées pour intégrer des services sur site existants, comme la surveillance, l’authentification, la sécurité, les données ou d’autres systèmes, en étendant un réseau interne dans le cloud AWS . Grâce à ce type d’extension de réseau, vous pouvez en toute transparence vous connecter à des ressources hébergées par AWS, telles qu’un VPC.

L'illustration suivante présente une configuration dans laquelle le point de terminaison source est une base de données sur site dans un centre de données d'entreprise. Il est connecté via AWS Direct Connect ou un VPN à un VPC qui contient l’instance de réplication et une base de données cible sur une instance de base de données Amazon RDS.

Dans cette configuration, le groupe de sécurité de VPC doit inclure une règle de routage qui envoie à un hôte le trafic destiné à la plage CIDR d’un VPC ou à une adresse IP spécifique. Cet hôte doit être en mesure d'acheminer le trafic du VPC vers le VPN sur site. Dans ce cas, l’hôte NAT inclut ses propres paramètres de groupe de sécurité. Ces paramètres doivent autoriser le trafic provenant de la plage CIDR de VPC de l’instance de réplication, d’une adresse IP privée ou du groupe de sécurité dans l’instance NAT. Toutefois, nous vous déconseillons d’utiliser l’adresse IP privée de l’instance de réplication, car elle peut interrompre la réplication en cas de modification de l’adresse IP de réplication.

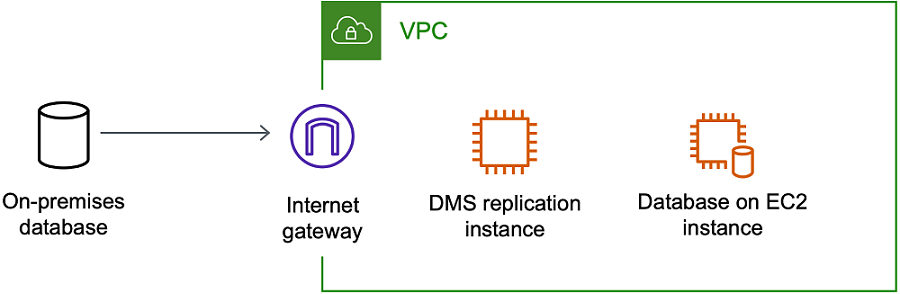

Configuration d'un réseau à un VPC avec Internet

Si vous n'utilisez pas de VPN ou AWS Direct Connect si vous ne vous connectez pas à AWS des ressources, vous pouvez utiliser Internet pour migrer votre base de données. Dans ce cas, vous pouvez migrer vers une EC2 instance Amazon ou vers une instance de base de données Amazon RDS. Cette configuration implique une instance de réplication publique dans un VPC avec une passerelle Internet qui contient le point de terminaison cible et l'instance de réplication.

Pour ajouter une passerelle Internet à votre VPC, veuillez consulter Attachement d'une passerelle Internet dans le Guide de l'utilisateur Amazon VPC.

La table de routage du VPC doit inclure des règles de routage qui envoient par défaut le trafic non destiné au VPC vers la passerelle Internet. Dans cette configuration, la connexion au point de terminaison semble venir de l'adresse IP publique de l'instance de réplication et non pas de l'adresse IP privée. Pour plus d’informations, consultez Tables de routage de VPC dans le Guide de l’utilisateur Amazon VPC.

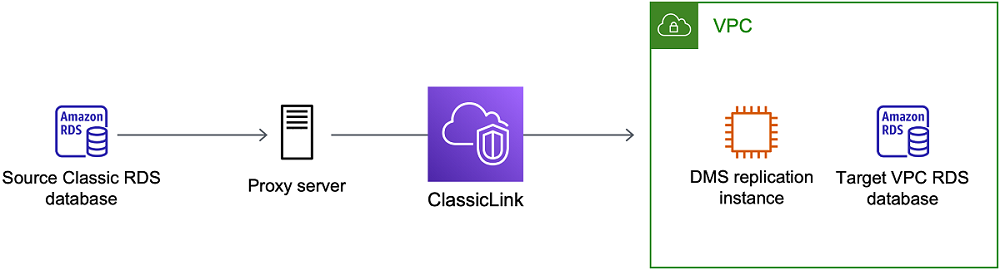

Configuration avec une instance de base de données RDS ne figurant pas dans un VPC vers une instance de base de données dans un VPC en utilisant ClassicLink

| Nous retirons EC2 -Classic le 15 août 2022. Nous vous recommandons de migrer de EC2 -Classic vers un VPC. Pour plus d'informations, consultez Migrer de EC2 -Classic vers un VPC dans le guide de l'utilisateur EC2 Amazon et sur le EC2blog -Classic Networking is Retiring — Here's |

Pour connecter une instance de base de données Amazon RDS ne se trouvant pas dans un VPC à un serveur de réplication DMS et une instance de base de données dans un VPC, vous pouvez ClassicLink utiliser un serveur proxy.

ClassicLink vous permet de lier une instance de base de données EC2 -Classic à un VPC de votre compte, dans la AWS même région. Une fois que vous avez créé le lien, l'instance DB source peut communiquer avec l'instance de réplication à l'intérieur du VPC à l'aide de leurs adresses IP privées.

Étant donné que l'instance de réplication dans le VPC ne peut pas accéder directement à l'instance de base de données source sur la plate-forme EC2 -Classic ClassicLink, vous utilisez un serveur proxy. Le serveur proxy connecte l'instance de base de données source au VPC contenant l'instance de réplication et l'instance de base de données cible. Le serveur proxy est utilisé ClassicLink pour se connecter au VPC. Le réacheminement de port sur le serveur proxy permet la communication entre l'instance de base de données source et l'instance de base de données cible dans le VPC.

Utilisation ClassicLink avec AWS Database Migration Service

Vous pouvez connecter une instance de base de données Amazon RDS qui ne se trouve pas dans un VPC à un serveur de réplication DMS et AWS une instance de base de données qui se trouve dans un VPC. Pour ce faire, vous pouvez utiliser Amazon EC2 ClassicLink avec un serveur proxy.

La procédure suivante indique comment l'utiliser ClassicLink à cette fin. Cette procédure connecte une instance de base de données source Amazon RDS qui ne se trouve pas dans un VPC à un VPC contenant une instance de réplication DMS et AWS une instance de base de données cible.

Créez une instance de réplication AWS DMS dans un VPC. (Toutes les instances de réplication sont créées dans VPCs.)

Associez un groupe de sécurité de VPC à l’instance de réplication et à l’instance de base de données cible. Lorsque deux instances partagent un groupe de sécurité VPC, elles peuvent communiquer l'une avec l'autre par défaut.

Configurez un serveur proxy sur une instance EC2 classique.

Créez une connexion ClassicLink entre le serveur proxy et le VPC.

Créez des points de terminaison AWS DMS pour les bases de données source et cible.

Créez une tâche AWS DMS.

À utiliser pour ClassicLink migrer une base de données sur une instance de base de données n'appartenant pas à un VPC vers une base de données sur une instance de base de données dans un VPC

-

Créez une instance de réplication AWS DMS et attribuez un groupe de sécurité VPC :

-

Connectez-vous à la AWS DMS console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/dms/v2/

. Si vous êtes connecté en tant qu'utilisateur AWS Identity and Access Management (IAM), assurez-vous de disposer des autorisations d'accès AWS DMS appropriées. Pour plus d'informations sur les autorisations requises pour la migration de base de données, consultez Autorisations IAM nécessaires pour utiliser AWS DMS.

-

Sur la page Tableau de bord, sélectionnez Instance de réplication. Suivez les instructions de la page Étape 1 : créer une instance de réplication à l'aide de la AWS DMS console pour créer une instance de réplication.

-

Après avoir créé l'instance de réplication AWS DMS, ouvrez la console de EC2 service. Choisissez Interfaces réseau dans le volet de navigation.

-

Choisissez l'DMSNetworkinterface, puis choisissez Modifier les groupes de sécurité dans le menu Actions.

-

Choisissez le groupe de sécurité que vous voulez utiliser pour l’instance de réplication et l’instance de base de données cible.

-

-

Associez le groupe de sécurité de la dernière étape à l’instance de base de données cible.

Ouvrez la console de service Amazon RDS. Choisissez Instances dans le panneau de navigation.

Choisissez l’instance de base de données cible. Pour Actions d’instance, choisissez Modifier.

Pour le paramètre Groupe de sécurité, choisissez le groupe de sécurité que vous avez utilisé à l’étape précédente.

Choisissez Continuer, puis Modifier l’instance de base de données.

-

Étape 3 : configurer un serveur proxy sur une instance EC2 classique à l'aide de NGINX. Utilisez l'AMI de votre choix pour lancer une instance EC2 classique. L'exemple suivant est basée sur l'AMI Ubuntu Server 14.04 LTS (HVM).

Pour configurer un serveur proxy sur une instance EC2 classique

-

Connectez-vous à l'instance EC2 Classic et installez NGINX à l'aide des commandes suivantes :

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

Modifiez le fichier de démon NGINX

/etc/init/nginx.conf, en utilisant le code suivant :# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

Créez un fichier de configuration NGINX à l'adresse

/usr/local/nginx/conf/nginx.conf. Dans le fichier de configuration, ajoutez les éléments suivants :# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

À partir de la ligne de commande, démarrez NGINX à l'aide des commandes suivantes :

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

Créez une ClassicLink connexion entre le serveur proxy et le VPC cible qui contient l'instance de base de données cible et l'instance de réplication :

Ouvrez la EC2 console et choisissez l'instance EC2 classique qui exécute le serveur proxy.

Pour Actions, choisissez ClassicLink, puis choisissez Lier au VPC.

-

Choisissez le groupe de sécurité que vous avez utilisé précédemment dans cette procédure.

Choisissez Lien vers le VPC.

-

Étape 5 : Créez des points de terminaison AWS DMS à l'aide de la procédure décrite à. Étape 2 : Spécifier les points de terminaison sources et cibles Assurez-vous d'utiliser le nom d'hôte EC2 DNS interne du proxy comme nom de serveur lorsque vous spécifiez le point de terminaison source.

-

Créez une tâche AWS DMS à l'aide de la procédure décrite dansÉtape 3 : Créer une tâche et migrer les données.

Créer groupe de sous-réseaux de réplication

Dans le cadre du réseau à utiliser pour la migration de bases de données, vous devez spécifier les sous-réseaux de votre cloud privé virtuel (VPC) que vous avez l’intention d’utiliser. Ce VPC doit être basé sur le service Amazon VPC. Un sous-réseau est une plage d'adresses IP dans votre VPC dans une Zone de disponibilité donnée. Ces sous-réseaux peuvent être répartis entre les zones de disponibilité de la AWS région où se trouve votre VPC.

Lorsque vous créez une instance de réplication ou un profil d'instance dans la console AWS DMS, vous pouvez utiliser le sous-réseau de votre choix.

Vous créez un groupe de sous-réseaux de réplication pour définir les sous-réseaux à utiliser. Vous devez spécifier les sous-réseaux dans au moins deux zones de disponibilité.

Pour créer un groupe de sous-réseaux de réplication

-

Connectez-vous à la AWS DMS console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/dms/v2/

. Si vous êtes connecté en tant qu’utilisateur IAM, vous devez détenir les autorisations appropriées pour accéder à AWS DMS. Pour plus d'informations sur les autorisations requises pour la migration de base de données, consultez Autorisations IAM nécessaires pour utiliser AWS DMS.

-

Dans le panneau de navigation, choisissez Subnet groups (Groupes de sous-réseaux).

-

Choisissez Créer groupe de sous-réseaux.

-

Sur la page Créer un groupe de sous-réseaux de réplication, spécifiez les informations de votre groupe de sous-réseaux de réplication. Le tableau suivant décrit les paramètres.

Option Action Nom

Entrez un nom pour le groupe de sous-réseaux de réplication, contenant entre 8 et 16 caractères ASCII imprimables (à l’exception de /, " et @). Le nom de votre compte doit être unique pour la AWS région que vous avez sélectionnée. Vous pouvez choisir d'ajouter une touche d'intelligence au nom, par exemple en incluant la AWS région et la tâche que vous effectuez

DMS-default-VPC.Description

Entrez une brève description du groupe de sous-réseaux de réplication.

VPC

Choisissez le VPC que vous voulez utiliser pour la migration des bases de données. Gardez à l'esprit que le VPC doit avoir au moins un sous-réseau dans au moins deux Zones de disponibilité.

Ajouter des sous-réseaux

Choisissez les sous-réseaux à inclure dans le groupe de sous-réseau de réplication. Vous devez choisir des sous-réseaux dans au moins deux zones de disponibilité.

Choisissez Créer groupe de sous-réseaux.

Résolution des points de terminaison de domaine à l’aide de DNS

Généralement, une instance de AWS DMS réplication utilise le résolveur DNS (Domain Name System) d'une EC2 instance Amazon pour résoudre les points de terminaison du domaine. Si vous avez besoin d’une résolution DNS, vous pouvez utiliser Amazon Route 53 Resolver. Pour plus d’informations sur l’utilisation du résolveur DNS Route 53, consultez Mise en route avec Route 53 Resolver.

Pour en savoir plus sur la façon d’utiliser votre propre serveur de noms sur site pour résoudre certains points de terminaison à l’aide d’Amazon Route 53 Resolver, consultez Utilisation de votre propre serveur de noms sur site.