Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Regole di AWS Config supportato da AWS Audit Manager

È possibile utilizzare Audit Manager per acquisire le AWS Config valutazioni come prove per gli audit. Quando si crea o si modifica un controllo personalizzato, è possibile specificare una o più AWS Config regole come mappatura della fonte di dati per la raccolta delle prove. AWS Config esegue controlli di conformità in base a queste regole e Audit Manager riporta i risultati come prova del controllo di conformità.

Oltre alle regole gestite, puoi anche mappare le regole personalizzate a una fonte di dati di controllo.

Indice

Punti chiave

-

Gestione audit non raccoglie prove dalle regole AWS Config collegate ai servizi, ad eccezione delle regole collegate ai servizi dei Pacchetti di conformità e di AWS Organizations.

-

Audit Manager non gestisce AWS Config le regole per te. Prima di iniziare la raccolta delle prove, ti consigliamo di rivedere i parametri delle AWS Config regole correnti. Quindi, convalida tali parametri in base ai requisiti del framework prescelto. Se necessario, puoi aggiornare i parametri di una regola in AWS Configaffinché sia allineata ai requisiti del framework. Ciò contribuirà a garantire che le valutazioni raccolgano le prove di verifica della conformità corrette per quel framework.

Ad esempio, supponiamo che tu stia creando una valutazione per CIS v1.2.0. Questo framework ha un controllo denominato Ensure IAM Password Policy che richiede una lunghezza minima di 14 o più. In AWS Config, la iam-password-policyregola ha un

MinimumPasswordLengthparametro che controlla la lunghezza della password. Il valore predefinito per questo parametro è 14 caratteri. Di conseguenza, la regola è conforme ai requisiti di controllo. Se non utilizzi il valore del parametro predefinito, assicurati che il valore che stai utilizzando sia uguale o superiore ai 14 caratteri richiesti dal CIS v1.2.0. Puoi trovare i dettagli dei parametri predefiniti per ogni regola gestita nella documentazione AWS Config. -

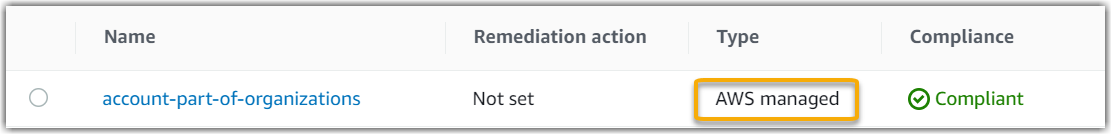

Se devi verificare se una AWS Config regola è una regola gestita o una regola personalizzata, puoi farlo utilizzando la AWS Config console

. Dal menu di navigazione a sinistra, scegli Regole e cerca la regola nella tabella. Se si tratta di una regola gestita, la colonna Tipo mostra AWS gestita.

Regole AWS Config gestite supportate

Le seguenti regole AWS Config gestite sono supportate da Audit Manager. Puoi utilizzare una delle seguenti parole chiave di identificazione delle regole gestite quando configuri un'origine dati per un controllo personalizzato. Per ulteriori informazioni sulle regole gestite elencate di seguito, scegli un elemento dall'elenco o consulta AWS Config Regole gestite nella Guida per l'utente AWS Config .

Suggerimento

Quando scegli una regola gestita nella console Gestione audit durante la creazione di controlli personalizzati, assicurati di cercare una delle seguenti parole chiave identificative delle regole e non il nome della regola. Per informazioni sulla differenza tra il nome della regola e l'identificatore della regola e su come trovare l'identificatore per una regola gestita, consulta la sezione Risoluzione dei problemi di questa guida per l'utente.

| Parole chiave AWS Config gestite supportate |

|---|

|

|

Utilizzo di regole AWS Config personalizzate con Audit Manager

È possibile utilizzare regole AWS Config personalizzate come fonte di dati per i report di audit. Quando un controllo ha un'origine dati mappata su una AWS Config regola, Audit Manager aggiunge la valutazione creata dalla AWS Config regola.

Le regole personalizzate che è possibile utilizzare dipendono dal dispositivo con Account AWS cui si accede all'Audit Manager. Se è possibile accedere a una regola personalizzata in AWS Config, è possibile utilizzarla come mappatura dell'origine dati in Audit Manager.

-

Per uso individuale Account AWS: puoi utilizzare qualsiasi regola personalizzata creata con il tuo account.

-

Per gli account che fanno parte di un'organizzazione: in entrambi i casi, puoi utilizzare qualsiasi regola personalizzata a livello di membro. In alternativa, puoi utilizzare una qualsiasi delle regole personalizzate a livello di organizzazione disponibili in AWS Config.

Dopo aver mappato le regole personalizzate come origine dati per un controllo, puoi aggiungere quel controllo a un framework personalizzato in Audit Manager.

Risorse aggiuntive

-

Per trovare assistenza sui problemi relativi a questo tipo di origine dati, consulta La mia valutazione non sta raccogliendo prove di verifica della conformità da AWS Config e problemi di AWS Config integrazione.

-

Per creare un controllo personalizzato utilizzando questo tipo di origine dati, vedereCreazione di un controllo personalizzato in AWS Audit Manager.

-

Per creare un framework personalizzato che utilizzi il tuo controllo personalizzato, consultaCreazione di un framework personalizzato in AWS Audit Manager.

-

Per aggiungere il controllo personalizzato a un framework personalizzato esistente, vedereModifica di un framework personalizzato in AWS Audit Manager.

-

Per creare una regola personalizzata in AWS Config, consulta Sviluppo di una regola personalizzata AWS Config nella Guida per gli AWS Config sviluppatori.