Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo di provider di SAML identità con un pool di utenti

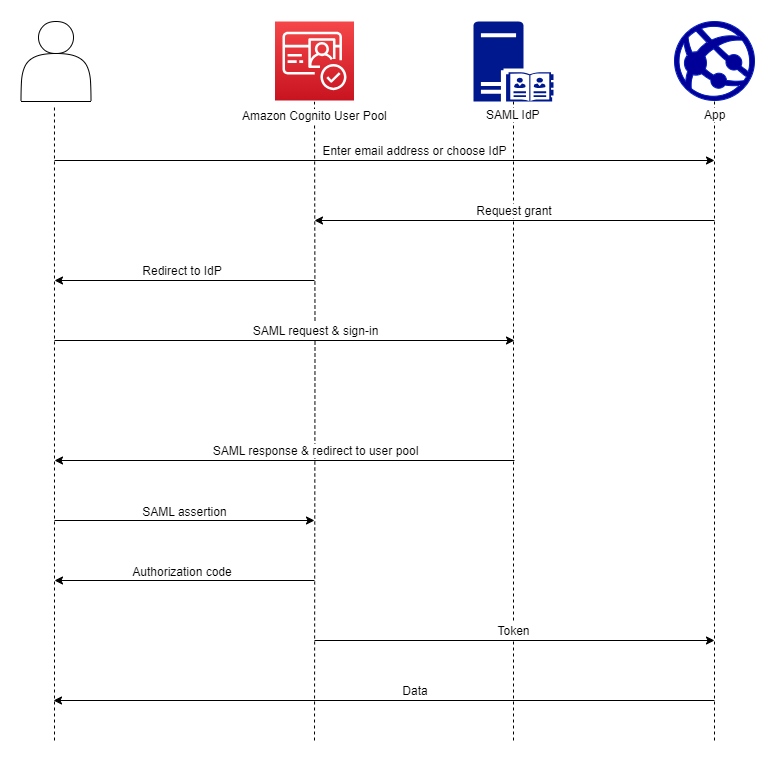

Puoi scegliere di fare in modo che gli utenti delle tue app Web e mobili accedano tramite un provider di SAML identità (IdP) come Microsoft Active Directory Federation Services (ADFS)

Con l'interfaccia utente ospitata e gli endpoint federativi, Amazon Cognito autentica gli utenti IdP locali e di terze parti ed emette token web (). JSON JWTs Con i token emessi da Amazon Cognito, puoi consolidare più fonti di identità in uno standard OpenID Connect OIDC () universale per tutte le tue app. Amazon Cognito è in grado di elaborare SAML le asserzioni dei tuoi fornitori di terze parti in quello standard. SSO Puoi creare e gestire un SAML IdP all'interno AWS Management Console, tramite o con i pool AWS CLI di utenti di Amazon Cognito. API Per creare il tuo primo SAML IdP in AWS Management Console, vedi. Aggiungere e gestire i provider di SAML identità in un pool di utenti

Nota

La federazione con accesso tramite un IdP di terze parti è una funzionalità dei pool di utenti di Amazon Cognito. I pool di identità di Amazon Cognito, a volte chiamati identità federate di Amazon Cognito, sono un'implementazione della federazione che devi configurare separatamente in ogni pool di identità. Un pool di utenti può essere un IdP di terze parti per un pool di identità. Per ulteriori informazioni, consulta Pool di identità di Amazon Cognito.

Riferimento rapido per la configurazione IdP

Devi configurare il tuo SAML IdP per accettare la richiesta e inviare risposte al tuo pool di utenti. La documentazione per il tuo SAML IdP conterrà informazioni su come aggiungere il tuo pool di utenti come relying party o applicazione per il tuo IdP 2.0SAML. La documentazione che segue fornisce i valori da fornire per l'ID dell'entità SP e l'assertion consumer service (). ACS URL

Riferimento rapido SAML ai valori del pool di utenti

- ID dell'entità SP

-

urn:amazon:cognito:sp:us-east-1_EXAMPLE - ACS URL

-

https://Your user pool domain/saml2/idpresponse

È necessario configurare il pool di utenti per supportare il provider di identità. I passaggi di alto livello per aggiungere un SAML IdP esterno sono i seguenti.

-

Scarica SAML i metadati dal tuo IdP o recuperali sul tuo endpoint di URL metadati. Per informazioni, consulta Configurazione del provider di identità di terze parti SAML.

-

Aggiungi un nuovo IdP al tuo pool di utenti. Carica i SAML metadati o fornisci i metadati. URL Per informazioni, consulta Aggiungere e gestire i provider di SAML identità in un pool di utenti.

-

Assegna l'IdP ai client della tua app. Consulta la sezione Impostazioni specifiche dell'applicazione con client di app

Argomenti

- Cose da sapere sui pool SAML IdPs di utenti di Amazon Cognito

- Distinzione tra maiuscole e SAML minuscole

- Configurazione del provider di identità di terze parti SAML

- Aggiungere e gestire i provider di SAML identità in un pool di utenti

- SAMLavvio della sessione nei pool di utenti di Amazon Cognito

- Disconnessione degli utenti con accesso singolo SAML

- SAMLfirma e crittografia

- SAMLnomi e identificatori dei provider di identità

Distinzione tra maiuscole e SAML minuscole

Quando un utente federato tenta di accedere, il provider di SAML identità (IdP) trasmette un messaggio NameId univoco ad Amazon Cognito nell'asserzione dell'utente. SAML Amazon Cognito identifica un utente SAML federato in base alla sua dichiarazione. NameId Indipendentemente dalle impostazioni relative alla distinzione tra maiuscole e minuscole del tuo pool di utenti, Amazon Cognito riconosce un utente federato ricorrente da un SAML IdP quando trasmette una dichiarazione univoca con distinzione tra maiuscole e minuscole. NameId Se mappi un attributo come email a NameId e l'utente modifica il proprio indirizzo e-mail, non può accedere alla tua app.

Inserisci NameId le tue SAML asserzioni da un attributo IdP con valori che non cambiano.

Ad esempio, Carlos ha un profilo utente nel pool di utenti che non fa distinzione tra maiuscole e minuscole derivante da un'SAMLasserzione Active Directory Federation Services (ADFS) che ha passato un valore di. NameId Carlos@example.com La prossima volta che Carlos tenta di accedere, il tuo ADFS IdP passa un NameId valore di. carlos@example.com Poiché NameId deve rispettare esattamente la distinzione tra maiuscole e minuscole, l'accesso non ha esito positivo.

Se gli utenti non riescono ad accedere dopo la modifica di NameID, elimina i profili utente dal bacino d'utenza. Amazon Cognito crea nuovi profili utente la prossima volta che viene eseguito l'accesso.

Argomenti

- Configurazione del provider di identità di terze parti SAML

- Aggiungere e gestire i provider di SAML identità in un pool di utenti

- SAMLavvio della sessione nei pool di utenti di Amazon Cognito

- Disconnessione degli utenti con accesso singolo SAML

- SAMLfirma e crittografia

- SAMLnomi e identificatori dei provider di identità