翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Config ルール でサポートされる AWS Audit Manager

Audit Manager を使用して、 AWS Config 評価を監査の証拠としてキャプチャできます。カスタムコントロールを作成または編集するときは、証拠収集のデータソースマッピングとして 1 つ以上の AWS Config ルールを指定できます。 はこれらのルールに基づいてコンプライアンスチェック AWS Config を実行し、Audit Manager は結果をコンプライアンスチェックの証拠として報告します。

マネージドルールに加えて、カスタムルールをコントロールデータソースにマッピングすることもできます。

重要ポイント

-

Audit Manager は、コンフォーマンスパックおよび AWS Organizationsからのサービスにリンクされたルールを除いて、サービスにリンクされた AWS Config ルールから証拠を収集しません。

-

Audit Manager は AWS Config ルールを管理しません。証拠収集を開始する前に、現在の AWS Config ルールパラメータを確認することをお勧めします。次に、選択したフレームワークの要件に対してそれらのパラメータを検証します。必要に応じて、フレームワークの要件に合うようにAWS Configのルールのパラメータを更新できます。これにより、評価によってそのフレームワークに関する正しいコンプライアンスチェックの証拠が確実に収集されるようになります。

例えば、CIS v1.2.0 の評価を作成するとします。このフレームワークには IAM パスワードポリシーで 14 文字以上の長さが要求されていることを確認と命名されたコントロールがあります。では AWS Config、iam-password-policy ルールにパスワードの長さを確認する

MinimumPasswordLengthパラメータがあります。このパラメータのデフォルト値は 14 文字です。その結果、このルールは統制要件と一致しています。デフォルトのパラメータ値を使用していない場合は、使用する値が CIS v1.2.0 の 14 文字要件以上であることを確認してください。各マネージドルールのデフォルトパラメータの詳細は、AWS Config ドキュメントに記載されています。 -

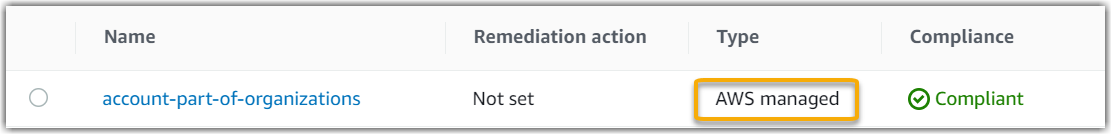

AWS Config ルールがマネージドルールかカスタムルールかを確認する必要がある場合は、 AWS Config コンソール

を使用してこれを行うことができます。左のナビゲーションメニューから[ルール] を選択し、テーブルでルールを探します。マネージドルールの場合、「タイプ」列には「AWS マネージド」と表示されます。

サポートされている AWS Config マネージドルール

Audit Manager では、次の AWS Config マネージドルールがサポートされています。カスタムコントロールのデータソースを設定するときは、以下のマネージドルール識別子キーワードのいずれかを使用できます。以下にリストされているルールの詳細については、リストから項目を選択するか、「AWS Config ユーザーガイド」の「AWS Config マネージドルール」を参照してください。

ヒント

カスタムコントロールの作成中に Audit Manager コンソールでマネージドルールを選択するときは、ルール名ではなく、以下のルール識別キーワードのいずれかを探してください。ルール名とルール識別子の違い、およびマネージドルールの識別子の検索方法については、このユーザーガイドの「トラブルシューティング」セクションを参照してください。

| サポートされている AWS Config マネージドルールキーワード |

|---|

|

|

Audit Manager での AWS Config カスタムルールの使用

AWS Config カスタムルールは、監査レポートのデータソースとして使用できます。コントロールに AWS Config ルールにマッピングされたデータソースがある場合、Audit Manager は AWS Config ルールによって作成された評価を追加します。

使用できるカスタムルールは、Audit Manager にサインイン AWS アカウント する によって異なります。でカスタムルールにアクセスできる場合は AWS Config、Audit Manager のデータソースマッピングとして使用できます。

-

個人 – AWS アカウント アカウントで作成した任意のカスタムルールを使用できます。

-

組織に属するアカウントの場合 — いずれも、メンバーレベルのカスタムルールならどれでも使用できます。または、 AWS Configで利用できる組織レベルのカスタムルールを使用することもできます。

カスタムルールをコントロールのデータソースとしてマップした後、そのコントロールを Audit Manager のカスタムフレームワークに追加することができます。

その他のリソース

-

このデータソースタイプの問題に関するヘルプについては、「評価が からコンプライアンスチェックの証拠を収集していない AWS Config」および「AWS Config integration issues」を参照してください。

-

このデータソースタイプを使用してカスタムコントロールを作成するには、「でのカスタムコントロールの作成 AWS Audit Manager」を参照してください。

-

カスタムコントロールを使用するカスタムフレームワークを作成するには、「でのカスタムフレームワークの作成 AWS Audit Manager」を参照してください。

-

カスタムコントロールを既存のカスタムフレームワークに追加するには、「でのカスタムフレームワークの編集 AWS Audit Manager」を参照してください。

-

でカスタムルールを作成するには AWS Config、「 デベロAWS Config ッパーガイド」の「 のカスタムルールの開発 AWS Config」を参照してください。