AWS Local Zones를 사용하면 리소스를 최종 사용자에게 가까이 배치하고 친숙한 API 및 도구 세트를 사용하여 AWS 리전의 모든 서비스에 원할하게 연결할 수 있습니다. 로컬 영역에 서브넷을 생성하면 VPC가 해당 로컬 영역으로 확장됩니다.

로컬 영역을 사용하려면 다음과 같은 프로세스를 사용합니다.

-

로컬 영역에 옵트인합니다.

-

로컬 영역에서 서브넷을 만듭니다.

-

애플리케이션이 최종 사용자에게 더 가까이 접근하도록 로컬 영역 서브넷에서 리소스를 시작합니다.

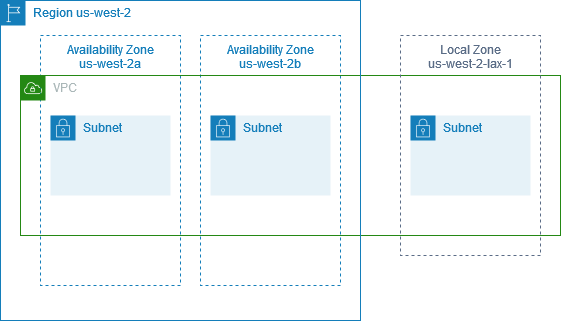

다음 다이어그램은 여러 가용 영역과 하나의 로컬 영역을 아우르는 미국 서부(오레곤)(us-west-2) 리전의 VPC를 보여줍니다.

VPC 를생성할 때 Amazon에서 제공하는 퍼블릭 IP 주소를 VPC 할당하도록 선택할 수 있습니다. 주소를 그룹으로 제한하는 주소에 대한 네트워크 경계 그룹을 설정하도록 설정할 수도 있습니다. 네트워크 경계 그룹을 설정하면 IP 주소가 네트워크 경계 그룹 간에 이동할 수 없습니다. 로컬 영역 네트워크 트래픽은 로컬 영역의 상위 리전을 통과하지 않고 인터넷이나 접속 지점(POP)으로 직접 이동하므로 대기 시간이 짧은 컴퓨팅에 액세스할 수 있습니다. 로컬 영역 및 해당 상위 리전의 모든 목록을 확인하려면 AWS 로컬 영역 사용 설명서의 가용 로컬 영역 섹션을 참조하세요.

로컬 영역에는 다음 규칙이 적용됩니다.

-

로컬 영역 서브넷은 라우팅 테이블, 보안 그룹, 네트워크 ACL 등의 가용 영역 서브넷과 동일한 라우팅 규칙을 따릅니다.

-

아웃바운드 인터넷 트래픽은 로컬 영역을 떠납니다.

-

로컬 영역에서 사용할 퍼블릭 IP 주소를 프로비저닝해야 합니다. 주소를 할당할 때 IP 주소가 공고되는 위치를 지정할 수 있습니다. 이를 네트워크 경계 그룹이라고 하며 이 파라미터를 설정하여 주소를 이 위치로 제한할 수 있습니다. IP 주소를 프로비저닝한 후에는 로컬 영역과 상위 리전(예:

us-west-2-lax-1a에서us-west-2로) 간에 IP 주소를 이동할 수 없습니다. -

로컬 영역에서 IPv6를 지원하는 경우, Amazon에서 제공한 IPv6 IP 주소를 요청하여 새 VPC 또는 기존 VPC의 네트워크 경계 그룹과 연결할 수 있습니다. IPv6이 지원되는 로컬 영역의 목록을 확인하려면 AWS 로컬 영역 사용 설명서의 고려 사항을 참조하세요.

-

로컬 영역 서브넷에서는 VPC 엔드포인트를 만들 수 없습니다.

로컬 영역 작업에 대한 자세한 내용은 AWS 로컬 영역 사용 설명서를 참조하세요.

인터넷 게이트웨이에 대한 고려 사항

Local Zones에서 상위 리전의 인터넷 게이트웨이를 사용할 때 다음 사항을 고려하세요.

-

탄력적 IP 주소 또는 Amazon 자동 할당 퍼블릭 IP 주소가 있는 Local Zones에서 인터넷 게이트웨이를 사용할 수 있습니다. 연결하는 탄력적 IP 주소에는 로컬 영역의 네트워크 경계 그룹이 포함되어야 합니다. 자세한 내용은 탄력적 IP 주소를 VPC의 리소스와 연결 단원을 참조하십시오.

리전에 설정된 탄력적 IP 주소를 연결할 수 없습니다.

-

Local Zones에서 사용되는 탄력적 IP 주소는 리전의 탄력적 IP 주소와 동일한 할당량을 갖습니다. 자세한 내용은 탄력적 IP 주소 단원을 참조하십시오.

-

로컬 영역 리소스와 연결된 라우팅 테이블에서 인터넷 게이트웨이를 사용할 수 있습니다. 자세한 내용은 인터넷 게이트웨이로 라우팅 단원을 참조하십시오.

Direct Connect 게이트웨이를 사용하여 Local Zones에 액세스

온프레미스 데이터 센터에서 로컬 영역에 있는 리소스에 액세스하는 시나리오를 생각해보세요. 로컬 영역과 연결된 VPC에 가상 프라이빗 게이트웨이를 사용하여 로컬 영역을 Direct Connect 게이트웨이에 연결합니다. Direct Connect 게이트웨이는 리전의 AWS Direct Connect 위치에 연결됩니다. 온프레미스 데이터 센터에 해당 AWS Direct Connect 위치에 대한 AWS Direct Connect 연결이 있습니다.

참고

Direct Connect를 사용하여 로컬 영역의 서브넷으로 전송되는 트래픽은 로컬 영역의 상위 리전을 통과하지 않습니다. 그 대신에 트래픽에서는 로컬 영역까지 최단 경로를 이용합니다. 그러면 대기 시간이 감소하고 애플리케이션의 응답성 향상에 도움이 됩니다.

이 구성에 대해 다음 리소스를 구성합니다.

-

로컬 영역 서브넷과 연결된 VPC의 가상 프라이빗 게이트웨이. Amazon Virtual Private Cloud Console의 서브넷 세부 정보 페이지에서 서브넷의 VPC를 보거나 describe-subnets

명령을 사용합니다. 가상 프라이빗 게이트웨이를 만드는 자세한 방법은 AWS Site-to-Site VPN 사용 설명서의 대상 게이트웨이 생성을 참조하세요.

-

Direct Connect 연결. 최고의 대기 시간 성능을 위해 AWS는 서브넷을 확장할 로컬 영역에 가장 가까운 Direct Connect 위치를 사용할 것을 권장합니다.

연결 순서 지정 방법에 대한 자세한 내용은 AWS Direct Connect 사용 설명서의 교차 연결을 참조하세요.

-

Direct Connect 게이트웨이 Direct Connect 게이트웨이를 만드는 자세한 방법은 AWS Direct Connect 사용 설명서의 Direct Connect 게이트웨이 생성을 참조하세요.

-

VPC를 Direct Connect 게이트웨이에 연결하기 위한 가상 프라이빗 게이트웨이 연결입니다. 가상 프라이빗 게이트웨이 연결을 생성하는 자세한 방법은 AWS Direct Connect 사용 설명서의 가상 프라이빗 게이트웨이 연결 및 연결 해제를 참조하세요.

-

AWS Direct Connect 위치에서 온프레미스 데이터 센터로의 연결에 대한 프라이빗 가상 인터페이스입니다. Direct Connect 게이트웨이를 만드는 자세한 방법은 AWS Direct Connect 사용 설명서의 Direct Connect 게이트웨이에 대한 프라이빗 가상 인터페이스 생성을 참조하세요.

Transit Gateway에 로컬 영역 서브넷 연결

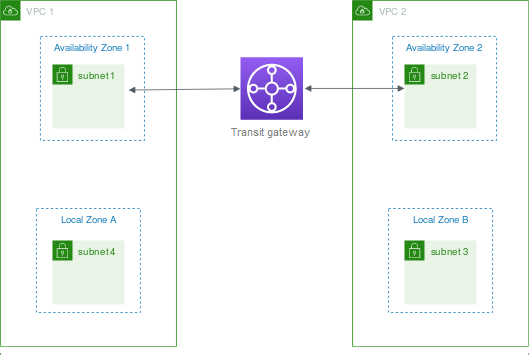

로컬 영역의 서브넷에 대해서는 Transit Gateway Attachment를 생성할 수 없습니다. 다음 다이어그램에서는 로컬 영역의 서브넷이 상위 가용 영역을 통해 전송 게이트웨이에 연결되도록 네트워크를 구성하는 방법을 보여 줍니다. Local Zones에 서브넷을 만들고 상위 가용 영역에서 서브넷을 생성합니다. 상위 가용 영역의 서브넷을 전송 게이트웨이에 연결한 다음 다른 VPC CIDR로 향하는 트래픽을 Transit Gateway Attachment에 대한 네트워크 인터페이스로 라우팅하는 각 VPC의 라우팅 테이블에 경로를 만듭니다.

참고

Transit Gateway에서 시작하는 로컬 영역의 서브넷으로 향하는 트래픽은 먼저 상위 리전을 통과합니다.

이 시나리오에서는 다음 리소스를 생성합니다.

-

각 상위 가용 영역에 있는 서브넷입니다. 자세한 내용은 서브넷 생성 단원을 참조하십시오.

-

Transit Gateway. 자세한 내용은 Amazon VPC Transit Gateway의 전송 게이트웨이 생성을 참조하세요.

-

상위 가용 영역을 사용하는 각 VPC에 대한 Transit Gateway Attachment입니다. 자세한 내용은 Amazon VPC Transit Gateway의 VPC에 Transit Gateway Attachment 생성을 참조하세요.

-

Transit Gateway Attachment와 연결된 전송 게이트웨이 라우팅 테이블입니다. 자세한 내용은 Amazon VPC Transit Gateways의 Transit Gateway 라우팅 테이블을 참조하세요.

-

각 VPC에 대해 다른 VPC CIDR이 대상으로 있고 Transit Gateway Attachment에 대한 네트워크 인터페이스 ID가 대상으로 있는 로컬 영역 서브넷 라우팅 테이블의 항목입니다. Transit Gateway Attachment의 네트워크 인터페이스를 찾으려면 네트워크 인터페이스 설명에서 Transit Gateway Attachment의 ID를 검색합니다. 자세한 내용은 전송 게이트웨이에 대한 라우팅 섹션을 참조하세요.

다음은 VPC 1의 라우팅 테이블의 예입니다.

| 대상 주소 | 대상 |

|---|---|

|

|

|

|

|

|

다음은 VPC 2의 라우팅 테이블의 예입니다.

| 대상 주소 | 대상 |

|---|---|

|

|

|

|

|

vpc2-attachment-network-interface-id |

다음은 Transit Gateway 라우팅 테이블의 예입니다. 각 VPC의 CIDR 블록이 Transit Gateway 라우팅 테이블에 전파됩니다.

| CIDR | 연결 | 경로 유형 |

|---|---|---|

|

|

|

전파 |

|

|

|

전파 |