As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

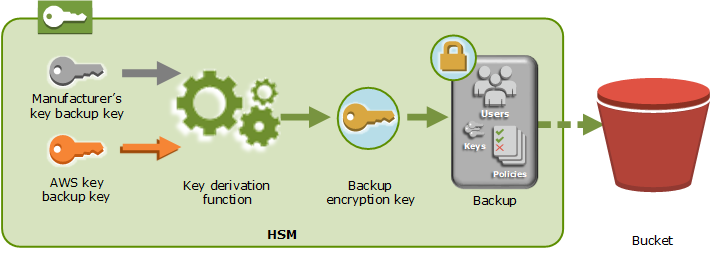

Ao fazer AWS CloudHSM um backup do HSM, o HSM criptografa todos os seus dados antes de enviá-los para. AWS CloudHSM Os dados nunca saem do HSM em formato de texto simples. Além disso, os backups não podem ser descriptografados AWS porque AWS não tem acesso à chave usada para descriptografar os backups.

Para criptografar os dados, o HSM usa uma chave de criptografia temporária exclusiva como chave de backup temporária (EBK). O EBK é uma chave de criptografia AES de 256 bits gerada dentro do HSM ao AWS CloudHSM fazer um backup. O HSM gera a EBK e, em seguida, a utiliza para criptografar os dados do HSM com um método de encapsulamento de chave AES aprovado pelo FIPS e que está em conformidade com a publicação especial do NIST 800-38F

Para criptografar a EBK, o HSM usa outra chave de criptografia conhecida como chave de backup persistente (PBK). A PBK também é uma chave de criptografia AES de 256 bits. Para gerar a PBK, o HSM usa uma função de derivação de chaves (KDF) aprovada pelo FIPS no modo de contador compatível com a publicação especial 800-108 do NIST

-

Uma chave de backup da chave de fabricante (MKBK), permanentemente incorporada no hardware do HSM pelo fabricante.

-

Uma AWS chave de backup de chave (AKBK), instalada com segurança no HSM quando inicialmente configurada pelo. AWS CloudHSM

Os processos de criptografia estão resumidos na figura a seguir. A chave de criptografia de backup representa a chave de backup persistente (PBK) e a chave de backup efêmera (EBK).

AWS CloudHSM pode restaurar backups exclusivos AWS HSMs feitos pelo mesmo fabricante. Como cada backup contém todos os usuários, chaves e configuração do HSM original, o HSM restaurado contém as mesmas proteções e controles de acesso do original. Os dados restaurados substituem todos os outros dados que possam ter estado no HSM antes da restauração.

Um backup consiste apenas em dados criptografados. Antes de o serviço armazenar um backup no Amazon S3, o serviço criptografa o backup novamente usando AWS Key Management Service ().AWS KMS