As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

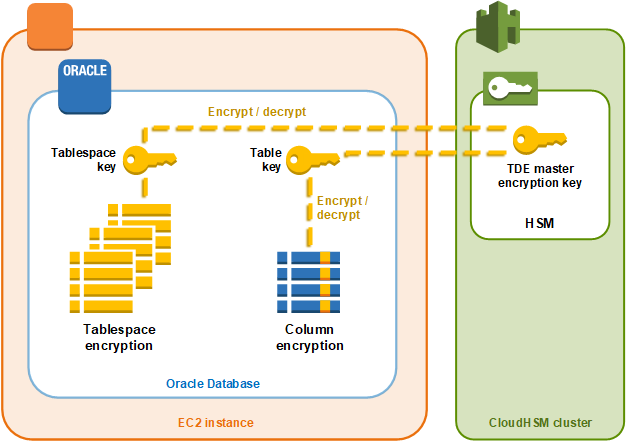

Transparent Data Encryption [criptografia de dados transparente (TDE)] é usada para criptografar arquivos de banco de dados. Com o TDE, o servidor de banco de dados criptografa os dados antes de armazená-los no disco. Os dados nas colunas ou tablespaces da tabela do banco de dados são criptografados com uma chave de tabela ou chave de tablespace. Algumas versões do software de banco de dados da Oracle oferecem TDE. No Oracle TDE, essas chaves são criptografadas com a chave mestre de criptografia TDE. Você pode obter maior segurança armazenando a chave mestra de criptografia do TDE HSMs no seu AWS CloudHSM cluster.

Nessa solução, você usa o Oracle Database instalado em uma EC2 instância da Amazon. O Oracle Database se integra à biblioteca de AWS CloudHSM software do PKCS #11 para armazenar a chave mestra do TDE HSMs no seu cluster.

Importante

-

Recomendamos instalar o Oracle Database em uma EC2 instância da Amazon.

Complete as seguintes etapas para realizar a integração do Oracle TDE com o AWS CloudHSM.

Tópicos

Etapa 1. Configurar os pré-requisitos

Para realizar a integração do Oracle TDE com AWS CloudHSM, você precisa do seguinte:

Um AWS CloudHSM cluster ativo com pelo menos um HSM.

Uma EC2 instância da Amazon executando o sistema operacional Amazon Linux com o seguinte software instalado:

O AWS CloudHSM cliente e as ferramentas da linha de comando.

A biblioteca AWS CloudHSM de software para PKCS #11.

Banco de dados Oracle. AWS CloudHSM oferece suporte à integração com o Oracle TDE. O Client SDK 5.6 e versões superiores oferecem suporte ao Oracle TDE para o Oracle Database 19c. O Client SDK 3 oferece suporte ao Oracle TDE para o Oracle Database versões 11g e 12c.

-

Um usuário criptográfico (UC) para possuir e gerenciar a chave de criptografia mestra do TDE HSMs no seu cluster.

Conclua as seguintes etapas para configurar todos os pré-requisitos.

Para configurar os pré-requisitos para a integração do Oracle TDE com AWS CloudHSM

-

Siga as etapas em Conceitos básicos. Depois de fazer isso, você terá um cluster ativo com um HSM. Você também terá uma EC2 instância da Amazon executando o sistema operacional Amazon Linux. As ferramentas AWS CloudHSM do cliente e da linha de comando também serão instaladas e configuradas.

-

(Opcional) Adicione mais HSMs ao seu cluster. Para obter mais informações, consulte Adicionar um HSM a um cluster AWS CloudHSM.

-

Conecte-se à sua instância EC2 cliente da Amazon e faça o seguinte:

-

Instale a biblioteca AWS CloudHSM de software para PKCS #11.

-

Instale o Oracle Database. Para obter mais informações, consulte a documentação do Oracle Database

. O Client SDK 5.6 e versões superiores oferecem suporte ao Oracle TDE para o Oracle Database 19c. O Client SDK 3 oferece suporte ao Oracle TDE para o Oracle Database versões 11g e 12c. -

Use a ferramenta da linha de comando cloudhsm_mgmt_util para criar um usuário de criptografia (CU) no seu cluster. Para obter mais informações sobre a criação de um CU, consulte Como gerenciar usuários do HSM com CMU e Usuários do HSM.

-

Etapa 3: gerar a chave de criptografia mestra do Oracle TDE

Para gerar a chave mestra do Oracle TDE HSMs no seu cluster, conclua as etapas do procedimento a seguir.

Para gerar a chave-mestra

-

Use o comando a seguir para abrir o Oracle SQL*Plus. Quando solicitado, digite a senha do sistema que você definiu quando instalou o Oracle Database.

sqlplus / as sysdbanota

Para Client SDK 3, é necessário definir a variável de ambiente

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSEsempre que você gerar uma chave mestra. Essa variável é necessária apenas para a geração de chave mestra. Para obter mais informações, consulte "Problema: Oracle define o atributo PCKS #11CKA_MODIFIABLEdurante a geração da chave mestra, mas o HSM não oferece suporte a ele" em Problemas conhecidos para integração de aplicativos de terceiros. -

Execute a instrução SQL que cria a chave de criptografia mestra, conforme mostrado nos exemplos a seguir. Use a instrução que corresponda à sua versão do Oracle Database.

<CU user name>Substitua pelo nome de usuário do usuário criptográfico (UC).<password>Substitua pela senha da UC.Importante

Execute o seguinte comando apenas uma vez. Cada vez que o comando é executado, ele cria uma nova chave de criptografia mestra.

-

Para o Oracle Database versão 11, execute a seguinte instrução SQL.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Para o Oracle Database versão 12 e versão 19c, execute a seguinte instrução SQL.

SQL>administer key management set key identified by "<CU user name>:<password>";

Se a resposta for

System alteredoukeystore altered, você gerou e definiu com êxito a chave-mestra do Oracle TDE. -

-

(Opcional) Execute o seguinte comando para verificar o status da Oracle wallet.

SQL>select * from v$encryption_wallet;Se a carteira não estiver aberta, use um dos seguintes comandos para abri-lo.

<CU user name>Substitua pelo nome do usuário criptográfico (UC).<password>Substitua pela senha da UC.-

Para o Oracle 11, execute o seguinte comando para abrir a wallet.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Para fechar manualmente a carteira, execute o seguinte comando.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

Para o Oracle 12 e Oracle 19c, execute o seguinte comando para abrir a wallet.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Para fechar manualmente a carteira, execute o seguinte comando.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-