AWS IoT Greengrass Version 1 entrou na fase de vida útil prolongada em 30 de junho de 2023. Para obter mais informações, consulte política de manutenção do AWS IoT Greengrass V1. Após essa data, AWS IoT Greengrass V1 não lançaremos atualizações que forneçam recursos, aprimoramentos, correções de erros ou patches de segurança. Os dispositivos que funcionam AWS IoT Greengrass V1 não serão interrompidos e continuarão operando e se conectando à nuvem. É altamente recomendável que você migre para AWS IoT Greengrass Version 2, o que adiciona novos recursos significativos e suporte para plataformas adicionais.

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

O que AWS IoT Greengrassé

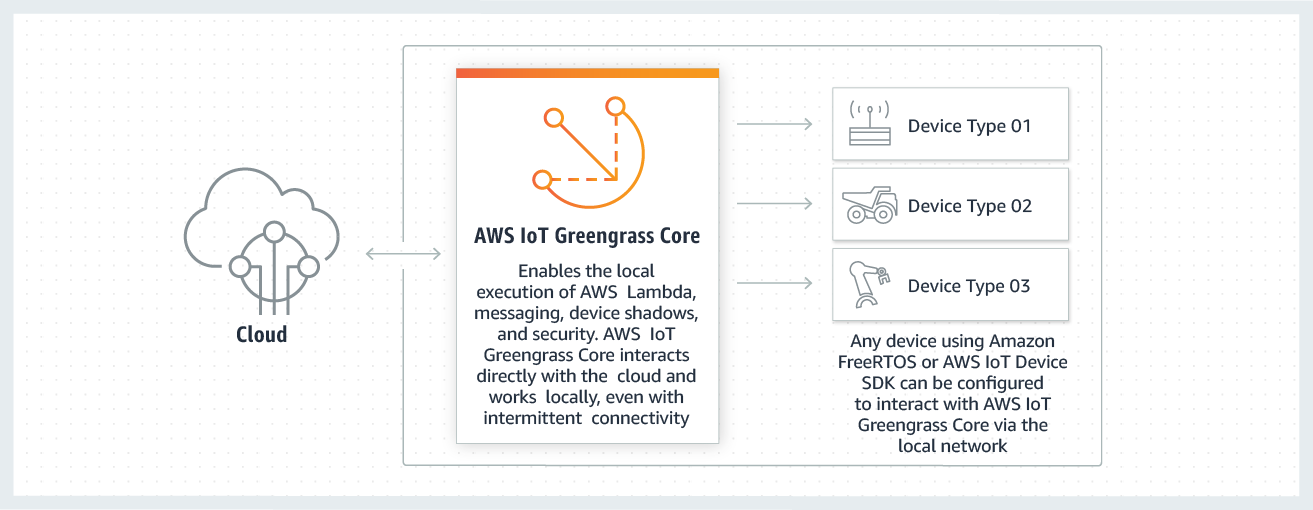

AWS IoT Greengrass é um software que estende os recursos da nuvem para dispositivos locais. Isso permite que os dispositivos coletem e analisem dados mais próximos da fonte de informações, reajam de maneira autônoma a eventos locais e se comuniquem com segurança uns com os outros em redes locais. Os dispositivos locais também podem se comunicar com segurança AWS IoT Core e exportar dados de IoT para o. Nuvem AWS AWS IoT Greengrass os desenvolvedores podem usar AWS Lambda funções e conectores pré-construídos para criar aplicativos sem servidor que são implantados em dispositivos para execução local.

O diagrama a seguir mostra a arquitetura básica do AWS IoT Greengrass.

AWS IoT Greengrass possibilita que os clientes criem dispositivos de IoT e lógica de aplicativos. Especificamente, AWS IoT Greengrass fornece gerenciamento baseado em nuvem da lógica do aplicativo que é executada em dispositivos. As funções do Lambda e os conectores implantados localmente são acionados por eventos locais, mensagens na nuvem ou outras origens.

Em AWS IoT Greengrass, os dispositivos se comunicam com segurança em uma rede local e trocam mensagens entre si sem precisar se conectar à nuvem. AWS IoT Greengrass fornece um gerenciador de mensagens pub/sub local que pode armazenar mensagens em buffer de forma inteligente se a conectividade for perdida, para que as mensagens de entrada e saída para a nuvem sejam preservadas.

AWS IoT Greengrass protege os dados do usuário:

-

Por meio da autenticação e autorização seguras dos dispositivos.

-

Por meio da conectividade segura na rede local.

-

Entre dispositivos locais e a nuvem.

As credenciais de segurança de dispositivos funcionam em um grupo até que sejam revogadas, mesmo se a conectividade com a nuvem for interrompida, para que os dispositivos possam continuar se comunicando com segurança localmente.

AWS IoT Greengrass fornece over-the-air atualizações seguras das funções do Lambda.

AWS IoT Greengrass consiste em:

AWS IoT Greengrass Software principal

O software AWS IoT Greengrass Core fornece as seguintes funcionalidades:

-

Implantação e execução local de conectores e funções do Lambda.

-

Processe fluxos de dados localmente com exportações automáticas para o. Nuvem AWS

-

Mensagens MQTT pela rede local entre dispositivos, conectores e funções do Lambda usando assinaturas gerenciadas.

-

Mensagens MQTT entre dispositivos, conectores AWS IoT e funções Lambda usando assinaturas gerenciadas.

-

Conexões seguras entre dispositivos e o Nuvem AWS uso da autenticação e autorização do dispositivo.

-

Sincronização da shadow local de dispositivos. As shadows podem ser configuradas para serem sincronizadas com a Nuvem AWS.

-

Acesso controlado ao dispositivo local e recursos de volume.

-

Implantação de modelos de machine learning treinados em nuvem para executar inferência local.

-

Detecção automática de endereço IP que permite aos dispositivos descobrirem o dispositivo de núcleo do Greengrass.

-

Implantação central de configuração de grupo nova ou atualizada. Depois que os dados de configuração forem obtidos por download, o dispositivo de núcleo será reiniciado automaticamente.

-

Atualizações de software seguras over-the-air (OTA) de funções Lambda definidas pelo usuário.

-

Armazenamento criptografado e seguro de segredos locais e acesso controlado por conectores e funções do Lambda.

AWS IoT Greengrass as instâncias principais são configuradas por meio de AWS IoT Greengrass APIs que criam e atualizam definições de AWS IoT Greengrass grupo armazenadas na nuvem.

AWS IoT Greengrass Versões principais do software

AWS IoT Greengrass fornece várias opções para instalar o software AWS IoT Greengrass Core, incluindo arquivos de download tar.gz, um script de início rápido e apt instalações em plataformas Debian suportadas. Para ter mais informações, consulte Instalar o software do AWS IoT Greengrass Core.

As guias a seguir descrevem o que há de novo e o que mudou nas versões AWS IoT Greengrass do software Core.

- GGC v1.11

-

- 1.11.6

-

Correções de bugs e melhorias:

-

Aprimoramento da resiliência se ocorrer uma queda repentina de energia durante uma implantação.

-

Corrigido um problema em que a corrupção de dados do gerenciador de fluxo poderia impedir a inicialização do software AWS IoT Greengrass Core.

-

Correção de um problema em que novos dispositivos cliente não conseguiam se conectar ao núcleo em determinados cenários.

-

Correção de um problema em que os nomes do fluxo do gerenciador de fluxo não podiam conter .log.

- 1.11.5

-

Correções de bugs e melhorias:

- 1.11.4

-

Correções de bugs e melhorias:

-

Corrigido um problema com o gerenciador de streams que impedia atualizações para o software AWS IoT Greengrass Core v1.11.3. Se você estiver usando o gerenciador de stream para exportar dados para a nuvem, agora você pode usar uma atualização OTA para atualizar uma versão anterior v1.x do software AWS IoT Greengrass Core para a v1.11.4.

-

Melhorias no desempenho geral e correções de erros.

- 1.11.3

-

Correções de bugs e melhorias:

-

Foi corrigido um problema que fazia com que o software AWS IoT Greengrass Core executado em um piscar de olhos em um dispositivo Ubuntu parasse de responder após uma perda repentina de energia no dispositivo.

-

Correção de um problema que causava atrasos na entrega de mensagens MQTT para funções do Lambda de longa duração.

-

Correção de um problema que fazia com que as mensagens MQTT não fossem enviadas corretamente quando o valor maxWorkItemCount era definido como maior que 1024.

-

Correção de um problema que fazia com que o atendente de atualização OTA ignorasse o período KeepAlive do MQTT especificado na propriedade keepAlive no config.json.

-

Melhorias no desempenho geral e correções de erros.

Se você estiver usando o gerenciador de stream para exportar dados para a nuvem, não atualize para o software AWS IoT Greengrass Core v1.11.3 de uma versão anterior v1.x. Se você estiver ativando o gerenciador de streaming pela primeira vez, é altamente recomendável instalar primeiro a versão mais recente do software AWS IoT Greengrass Core.

- 1.11.1

-

Correções de bugs e melhorias:

-

Correção de um problema que causava um aumento na utilização da memória do gerenciador de fluxo.

-

Corrigido um problema que fazia com que o gerenciador de stream redefinisse o número de sequência do stream para 0 se o dispositivo principal do Greengrass estivesse desligado por mais tempo do que o período especificado time-to-live (TTL) dos dados do stream.

-

Correção de um problema que impedia o gerenciador de fluxo de interromper corretamente as tentativas de exportar dados para o Nuvem AWS.

- 1.11.0

-

Novos atributos:

-

Um agente de telemetria no núcleo do Greengrass coleta dados de telemetria locais e os publica no. Nuvem AWS Para recuperar os dados de telemetria para processamento adicional, os clientes podem criar uma EventBridge regra da Amazon e assinar um alvo. Para obter mais informações, consulte Coleta de dados de telemetria de integridade do sistema de dispositivos AWS IoT Greengrass principais.

-

Uma API HTTP local retorna um instantâneo do estado atual dos processos de trabalho locais iniciados por AWS IoT Greengrass. Para obter mais informações, consulte Chamada da API de verificação de integridade local.

-

Um gerenciador de stream exporta dados automaticamente para o Amazon S3 e. AWS IoT SiteWise

Os novos parâmetros do gerenciador de fluxo permitem que você atualize os fluxos existentes e pause ou retome a exportação de dados.

-

Suporte para execução Python 3.8.x core das funções do Lambda no núcleo.

-

Uma nova propriedade ggDaemonPort no config.json usada para configurar o número da porta do IPC do núcleo do Greengrass. O número da porta padrão é 8000.

Uma nova propriedade systemComponentAuthTimeout no config.json que você usa para configurar o tempo limite para a autenticação do IPC do núcleo do Greengrass. O padrão de tempo de saída é 5000 milissegundos.

-

Aumentamos o número máximo de AWS IoT dispositivos por AWS IoT Greengrass grupo de 200 para 2500.

Aumento do número máximo de assinaturas por grupo, de 1.000 para 10.000.

Para obter mais informações, consulte AWS IoT Greengrass

Endpoints e cotas.

Correções de bugs e melhorias:

-

Otimização geral que pode reduzir a utilização da memória dos processos de serviço do Greengrass.

-

Um novo parâmetro de configuração de runtime (mountAllBlockDevices) permite que o Greengrass use montagens bind para montar todos os dispositivos de blocos em um contêiner após configurar o OverlayFS. Esse atributo resolveu um problema que causava a falha na implantação do Greengrass se /usr não estivesse sob a hierarquia /.

-

Corrigido um problema que causava falha no AWS IoT Greengrass núcleo /tmp se fosse um link simbólico.

-

Correção de um problema que permitia que o atendente de implantação do Greengrass removesse artefatos do modelo de machine learning não utilizados da pasta mlmodel_public.

-

Melhorias no desempenho geral e correções de erros.

- Extended life versions

-

- 1.10.5

-

Correções de bugs e melhorias:

- 1.10.4

-

Correções de bugs e melhorias:

-

Foi corrigido um problema que fazia com que o software AWS IoT Greengrass Core executado em um piscar de olhos em um dispositivo Ubuntu parasse de responder após uma perda repentina de energia no dispositivo.

-

Correção de um problema que causava atrasos na entrega de mensagens MQTT para funções do Lambda de longa duração.

-

Correção de um problema que fazia com que as mensagens MQTT não fossem enviadas corretamente quando o valor maxWorkItemCount era definido como maior que 1024.

-

Correção de um problema que fazia com que o atendente de atualização OTA ignorasse o período KeepAlive do MQTT especificado na propriedade keepAlive no config.json.

-

Melhorias no desempenho geral e correções de erros.

- 1.10.3

-

Correções de bugs e melhorias:

-

Uma nova propriedade systemComponentAuthTimeout no config.json que você usa para configurar o tempo limite para a autenticação do IPC do núcleo do Greengrass. O padrão de tempo de saída é 5000 milissegundos.

-

Correção de um problema que causava um aumento na utilização da memória do gerenciador de fluxo.

- 1.10.2

-

Correções de bugs e melhorias:

-

Uma nova mqttOperationTimeout propriedade em config.json que você usa para definir o tempo limite para operações de publicação, assinatura e cancelamento de assinatura em conexões MQTT com. AWS IoT Core

-

Melhorias no desempenho geral e correções de erros.

- 1.10.1

-

Correções de bugs e melhorias:

-

O gerenciador de fluxos é mais resiliente a danos nos dados dos arquivos.

-

Correção de um problema que causa uma falha de montagem sysfs em dispositivos que usam o kernel Linux 5.1 e posterior.

-

Melhorias no desempenho geral e correções de erros.

- 1.10.0

-

Novos atributos:

- 1.9.4

-

Correções de bugs e melhorias:

- 1.9.3

-

Novos atributos:

-

Support para ARMv6l. AWS IoT Greengrass O software principal v1.9.3 ou posterior pode ser instalado em distribuições Raspbian em arquiteturas ARMv6L (por exemplo, em dispositivos Raspberry Pi Zero).

-

Atualizações OTA na porta 443 com ALPN. Os núcleos do Greengrass que usam a porta 443 para tráfego MQTT agora oferecem suporte a atualizações de software over-the-air (OTA). AWS IoT Greengrass usa a extensão TLS da Application Layer Protocol Network (ALPN) para habilitar essas conexões. Para obter mais informações, consulte Atualizações OTA do software do AWS IoT Greengrass Core e Conectar-se à porta 443 ou por meio de um proxy de rede.

Correções de bugs e melhorias:

- 1.9.2

-

Novos atributos:

- 1.9.1

-

Correções de bugs e melhorias:

- 1.9.0

-

Novos atributos:

-

Compatível com runtimes Python 3.7 e Node.js 8.10 do Lambda. As funções do Lambda que usam os tempos de execução do Python 3.7 e do Node.js 8.10 agora podem ser executadas em um núcleo. AWS IoT Greengrass (AWS IoT Greengrass continua oferecendo suporte aos tempos de execução do Python 2.7 e do Node.js 6.10.)

-

Conexões MQTT otimizadas. O núcleo do Greengrass estabelece um número menor de conexões com o AWS IoT Core. Essa alteração pode reduzir os custos operacionais para cobranças com base no número de conexões.

-

Chave de curva elíptica (EC) para o servidor MQTT local. O servidor MQTT local oferece suporte a chaves EC, além de chaves RSA. O certificado do servidor MQTT tem uma assinatura SHA-256 RSA, independentemente do tipo de chave. Para ter mais informações, consulte AWS IoT Greengrass princípios básicos de segurança.

Correções de bugs e melhorias:

- 1.8.4

-

Corrigido um problema com sincronização de shadow e reconexão do gerenciador de certificados de dispositivo.

Melhorias no desempenho geral e correções de erros.

- 1.8.3

-

Melhorias no desempenho geral e correções de erros.

- 1.8.2

-

Melhorias no desempenho geral e correções de erros.

- 1.8.1

-

Melhorias no desempenho geral e correções de erros.

- 1.8.0

-

Novos atributos:

-

Identidade de acesso padrão configurável para as funções do Lambda no grupo. Essa configuração no nível de grupo determina as permissões padrão que são usadas para executar as funções do Lambda. Você pode definir o ID de usuário, ID de grupo, ou ambos. As funções do Lambda individuais podem substituir a identidade de acesso padrão de seu grupo. Para ter mais informações, consulte Definir a identidade de acesso padrão para as funções do Lambda em um grupo.

-

Tráfego HTTPS pela porta 443. A comunicação HTTPS pode ser configurada para viajar pela porta 443, em vez da porta padrão 8443. Isso complementa o AWS IoT Greengrass suporte à extensão TLS da Application Layer Protocol Network (ALPN) e permite que todo o tráfego de mensagens do Greengrass — tanto MQTT quanto HTTPS — use a porta 443. Para ter mais informações, consulte Conectar-se à porta 443 ou por meio de um proxy de rede.

-

IDs de cliente com nomes previsíveis para AWS IoT conexões. Essa alteração permite oferecer suporte para AWS IoT Device Defender e Eventos de ciclo de vida do AWS IoT, para que você possa receber notificações para se conectar, desconectar, assinar e cancelar a assinatura de eventos. A nomenclatura previsível também facilita a criação lógica em torno de IDs de conexão (por exemplo, para criar modelos de política de assinatura com base em atributos de certificado). Para ter mais informações, consulte IDs de cliente para conexões MQTT com o AWS IoT.

Correções de bugs e melhorias:

- 1.7.1

-

Novos atributos:

-

Os conectores Greengrass fornecem integração integrada com infraestrutura local, AWS protocolos de dispositivos e outros serviços em nuvem. Para ter mais informações, consulte Integrar a serviços e protocolos usando conectores do Greengrass.

-

AWS IoT Greengrass se estende AWS Secrets Manager aos dispositivos principais, o que disponibiliza suas senhas, tokens e outros segredos para conectores e funções Lambda. Os segredos são criptografados em repouso e em trânsito. Para ter mais informações, consulte Implantar segredos no núcleo do AWS IoT Greengrass.

-

Suporte para um hardware raiz da opção de segurança de confiança. Para ter mais informações, consulte Integração de segurança de hardware.

-

Configurações de permissões e isolamento que permitem que funções do Lambda sejam executadas sem contêineres do Greengrass e usem as permissões de um usuário e grupo especificado. Para ter mais informações, consulte Controlar a execução de funções do Lambda do Greengrass usando a configuração específica do grupo.

-

Você pode executar AWS IoT Greengrass em um contêiner Docker (no Windows, macOS ou Linux) configurando seu grupo do Greengrass para ser executado sem conteinerização. Para ter mais informações, consulte Como executar o AWS IoT Greengrass em um contêiner do Docker.

-

O sistema de mensagens MQTT na porta 443 com Negociação de protocolo da camada de aplicativos (ALPN) ou conexão por meio de um proxy de rede. Para ter mais informações, consulte Conectar-se à porta 443 ou por meio de um proxy de rede.

-

O tempo de execução de aprendizado profundo SageMaker Neo, que oferece suporte a modelos de aprendizado de máquina que foram otimizados pelo compilador de aprendizado profundo SageMaker Neo. Para obter informações sobre runtime de aprendizado profundo do Neo, consulte Tempos de execução e bibliotecas para inferência de ML.

-

Suporte para Raspbian Stretch (27-06-2018) nos dispositivos de núcleo Raspberry Pi.

Correções de bugs e melhorias:

Além disso, os seguintes atributos estão disponíveis nesta versão:

-

O AWS IoT Device Tester for AWS IoT Greengrass, que você pode usar para verificar se a arquitetura da CPU, a configuração do kernel e os drivers funcionam com. AWS IoT Greengrass Para ter mais informações, consulte Usando o AWS IoT Device Tester para AWS IoT Greengrass V1.

-

Os pacotes AWS IoT Greengrass Core software, AWS IoT Greengrass Core SDK e AWS IoT Greengrass Machine Learning SDK estão disponíveis para download na Amazon. CloudFront Para ter mais informações, consulte AWS IoT Greengrass downloads.

- 1.6.1

-

Novos atributos:

Correções de bugs e melhorias:

-

Melhoria de desempenho para publicar mensagens no núcleo do Greengrass e entre dispositivos e o núcleo.

-

Redução nos recursos de computação exigidos para processar logs gerados por funções do Lambda definidas pelo usuário.

- 1.5.0

-

Novos atributos:

-

AWS IoT Greengrass A inferência de Machine Learning (ML) está disponível ao público em geral. Você pode realizar a inferência de ML localmente nos dispositivos do AWS IoT Greengrass usando modelos que são criados e treinados na nuvem. Para ter mais informações, consulte Executar a inferência de machine learning.

-

As funções do Lambda para Greengrass já oferecem suporte a dados binários como carga de entrada, além de JSON. Para usar esse recurso, você deve atualizar para a versão 1.1.0 do AWS IoT Greengrass Core SDK, que pode ser baixada na página de downloads do AWS IoT Greengrass Core SDK.

Correções de bugs e melhorias:

-

Reduziu o espaço geral de memória.

-

Melhorias no desempenho para enviar mensagens para a nuvem.

-

Melhorias de desempenho e estabilidade para o atendente de download, o Device Certificate Manager e o atendente de atualização OTA.

-

Correções de erros secundárias.

- 1.3.0

-

Novos atributos:

- 1.1.0

-

Novos atributos:

-

AWS IoT Greengrass Os grupos implantados podem ser redefinidos excluindo funções, assinaturas e configurações do Lambda. Para ter mais informações, consulte Redefinir implantações.

-

Compatível com runtimes Node.js 6.10 e Java 8 do Lambda, além de Python 2.7.

Para migrar da versão anterior do AWS IoT Greengrass núcleo:

-

Copie os certificados da pasta /greengrass/configuration/certs em /greengrass/certs.

-

Copie /greengrass/configuration/config.json para /greengrass/config/config.json.

-

Execute /greengrass/ggc/core/greengrassd em vez de /greengrass/greengrassd.

-

Implante o grupo no novo núcleo.

- 1.0.0

-

Versão inicial

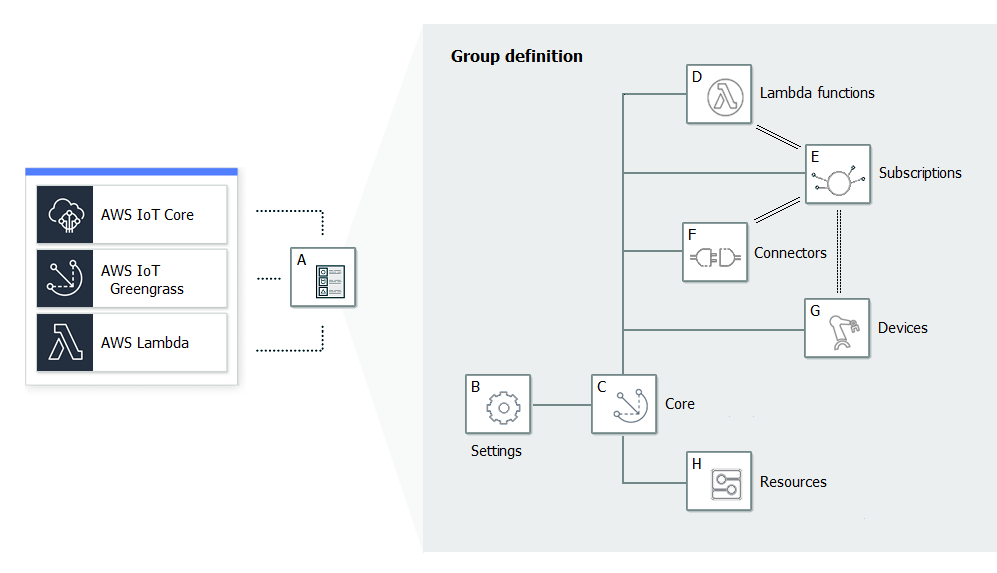

AWS IoT Greengrass grupos

Um grupo do Greengrass é uma coleção de configurações e componentes, como núcleo do Greengrass, dispositivos e assinaturas. Os grupos são usados para definir um escopo de interação. Por exemplo, um grupo pode representar um andar de um prédio, um caminhão ou um site de mineração inteiro. O diagrama a seguir mostra os componentes que podem formar um grupo do Greengrass.

No diagrama anterior:

- A: Definição do grupo do Greengrass

-

Informações sobre configurações e componentes do grupo.

- B: Configurações do grupo do Greengrass

-

Isso inclui:

- C: Núcleo do Greengrass

-

A AWS IoT coisa (dispositivo) que representa o núcleo do Greengrass. Para ter mais informações, consulte Configurar o núcleo do AWS IoT Greengrass.

- D: Definição de função do Lambda

-

Uma lista das funções do Lambda que são executadas localmente no núcleo, com os dados de configuração associados. Para ter mais informações, consulte Execute funções do Lambda no núcleo do AWS IoT Greengrass.

- E: Definição de assinatura

-

Uma lista de assinaturas que permitem comunicação usando mensagens MQTT. Uma inscrição define:

-

A origem e o destino da mensagem. Eles podem ser dispositivos clientes, funções Lambda, conectores e o AWS IoT Core serviço paralelo local.

-

Um tópico (ou assunto) que é usado para filtrar mensagens.

Para ter mais informações, consulte Assinaturas gerenciadas no fluxo de trabalho de mensagens MQTT.

- F: Definição do connector

-

Uma lista dos conectores que são executados localmente no núcleo, com os dados de configuração associados. Para ter mais informações, consulte Integrar a serviços e protocolos usando conectores do Greengrass.

- G: definição do dispositivo

-

Uma lista de AWS IoT itens (conhecidos como dispositivos clientes ou dispositivos) que são membros do grupo Greengrass, com dados de configuração associados. Para ter mais informações, consulte Dispositivos em AWS IoT Greengrass.

- H: definição do recurso

-

Uma lista dos recursos locais, recursos de machine learning e recursos de segredos no núcleo do Greengrass, com os dados de configuração associados. Para obter mais informações, consulte Acesso aos recursos locais com funções e conectores do Lambda, Executar a inferência de machine learning e Implantar segredos no núcleo do AWS IoT Greengrass.

Quando implantados, a definição do grupo do Greengrass, as funções do Lambda, os conectores, os recursos e a tabela de assinaturas são copiados para um dispositivo do núcleo. Para ter mais informações, consulte Implantar grupos do AWS IoT Greengrass em um núcleo do AWS IoT Greengrass.

Dispositivos em AWS IoT Greengrass

Um grupo do Greengrass pode conter dois tipos de AWS IoT dispositivos:

- Núcleo do Greengrass

-

Um núcleo do Greengrass é um dispositivo que executa o software AWS IoT Greengrass Core, o que permite que ele se comunique diretamente com o AWS IoT Core AWS IoT Greengrass serviço. Um núcleo tem seu próprio certificado de dispositivo usado para autenticação com AWS IoT Core. Ele tem uma sombra de dispositivo e uma entrada no AWS IoT Core registro. Os núcleos do Greengrass executam um runtime Lambda local, um agente de implantação e um rastreador de endereço IP que envia informações de endereço IP ao AWS IoT Greengrass serviço para permitir que os dispositivos clientes descubram automaticamente suas informações de grupo e conexão principal. Para ter mais informações, consulte Configurar o núcleo do AWS IoT Greengrass.

Um grupo do Greengrass deve conter exatamente um núcleo.

- Dispositivo cliente

-

Os dispositivos cliente (também chamados dispositivos conectados, dispositivos Greengrass ou dispositivos) se conectam a um núcleo do Greengrass por meio do MQTT. Eles têm seu próprio certificado de dispositivo para AWS IoT Core autenticação, uma sombra de dispositivo e uma entrada no AWS IoT Core registro. Os dispositivos cliente do Greengrass podem executar FreeRTOS ou usar o SDK do dispositivo da AWS IoT ou a API de descoberta do AWS IoT Greengrass para obter informações de descoberta usadas para conexão e autenticação com o núcleo no mesmo grupo do Greengrass. Para saber como usar o AWS IoT console para criar e configurar um dispositivo cliente para AWS IoT Greengrass, consulteMódulo 4: Interagir com dispositivos cliente em um grupo do AWS IoT Greengrass. Ou, para obter exemplos que mostram como usar o AWS CLI para criar e configurar um dispositivo cliente para AWS IoT Greengrass, consulte create-device-definitionna Referência de AWS CLI Comandos.

Em um grupo do Greengrass, você pode criar assinaturas que permitem que dispositivos cliente se comuniquem pelo MQTT com funções, conectores e outros dispositivos clientes do grupo do Lambda e com o serviço paralelo local. AWS IoT Core As mensagens MQTT são roteadas por meio do núcleo. Se o dispositivo de núcleo perder a conectividade com a nuvem, os dispositivos poderão continuar a comunicação por meio da rede local. Os dispositivos podem ter vários tamanhos, de dispositivos pequenos baseados em microcontroladores a grandes dispositivos. Atualmente, um grupo do Greengrass pode conter até 2500 dispositivos de clientes. Um dispositivo cliente pode ser membro de até 10 grupos.

A tabela a seguir mostra como esses tipos de dispositivo estão relacionados.

O dispositivo AWS IoT Greengrass principal armazena certificados em dois locais:

-

Certificado de dispositivo de núcleo em /greengrass-root/certs. Normalmente, o certificado de dispositivo de núcleo é nomeado hash.cert.pem86c84488a5.cert.pem). Esse certificado é usado pelo AWS IoT cliente para autenticação mútua quando o núcleo se conecta aos AWS IoT Greengrass serviços AWS IoT Core

e.

-

Certificado do servidor MQTT em /greengrass-root/ggc/var/state/server. O certificado de servidor MQTT é nomeado server.crt. Este certificado é usado para autenticação mútua entre o servidor MQTT local (no núcleo do Greengrass) e Dispositivos Greengrass.

greengrass-root representa o caminho em que o software AWS IoT Greengrass Core é instalado em seu dispositivo. Normalmente, esse é o diretório /greengrass.

SDKs

Os seguintes SDKs AWS fornecidos são usados para trabalhar com: AWS IoT Greengrass

- AWS SDK

-

Use o AWS SDK para criar aplicativos que interajam com qualquer AWS serviço, incluindo Amazon S3, Amazon DynamoDB,, e muito mais. AWS IoT AWS IoT Greengrass No contexto de AWS IoT Greengrass, você pode usar o AWS SDK em funções Lambda implantadas para fazer chamadas diretas para qualquer serviço. AWS Para ter mais informações, consulte SDKs da AWS.

- AWS IoT SDK do dispositivo

-

O AWS IoT Device SDK ajuda os dispositivos a se conectarem a AWS IoT Core e. AWS IoT Greengrass Para obter mais informações, consulte Dispositivos SDK AWS IoT no Guia do desenvolvedor do AWS IoT .

Os dispositivos cliente podem usar qualquer uma das plataformas do AWS IoT Device SDK v2 para descobrir informações de conectividade para um núcleo do Greengrass. As informações de conectividade incluem o seguinte:

-

As IDs dos grupos do Greengrass aos quais o dispositivo cliente pertence.

-

Os endereços IP do núcleo do Greengrass em cada grupo. Eles também são chamados endpoints de núcleo.

-

O certificado CA do grupo, que os dispositivos usam para autenticação mútua com o núcleo. Para ter mais informações, consulte Fluxo de trabalho de conexão de dispositivo.

Na v1 dos AWS IoT Device SDKs, somente as plataformas C++ e Python oferecem suporte de descoberta integrado.

- AWS IoT Greengrass SDK principal

-

O SDK AWS IoT Greengrass principal permite que as funções do Lambda interajam com o núcleo do Greengrass, publiquem mensagens AWS IoT, interajam com o serviço paralelo local, invoquem outras funções do Lambda implantadas e acessem recursos secretos. Este SDK é usado por funções do Lambda executadas em um AWS IoT Greengrass core. Para ter mais informações, consulte SDK do AWS IoT GreengrassCore.

- AWS IoT Greengrass SDK de Machine Learning

-

O SDK do AWS IoT Greengrass Machine Learning permite que as funções do Lambda consumam modelos de aprendizado de máquina que são implantados no núcleo do Greengrass como recursos de aprendizado de máquina. Esse SDK é usado por funções Lambda que são executadas em AWS IoT Greengrass um núcleo e interagem com um serviço de inferência local. Para ter mais informações, consulte SDK do AWS IoT Greengrass de Machine learning.

As guias a seguir listam as plataformas e os requisitos compatíveis com o software AWS IoT Greengrass Core.

- GGC v1.11

-

Plataformas compatíveis:

Requisitos:

-

Espaço mínimo de 128 MB em disco disponível para o software AWS IoT Greengrass Core. Se você usa o atendente de atualização OTA, o mínimo é 400 MB.

-

Mínimo de 128 MB de RAM alocados para o software AWS IoT Greengrass Core. Com o gerenciador de fluxo habilitado, o mínimo é de 198 MB de RAM.

O gerenciador de streams é ativado por padrão se você usar a opção de criação de grupo padrão no AWS IoT console para criar seu grupo do Greengrass.

-

Versão do kernel do Linux:

-

A versão 4.4 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass com contêineres.

-

A versão 3.17 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass sem contêineres. Nessa configuração, a conteinerização da função do Lambda padrão para o grupo do Greengrass deve ser definida como Sem contêiner. Para obter instruções, consulte Definir a conteinerização padrão para funções do Lambda em um grupo.

-

Biblioteca GNU C (glibc) versão 2.14 ou posterior. OpenWrt as distribuições requerem a musl C Library versão 1.1.16 ou posterior.

-

O diretório /var/run precisa estar presente no dispositivo.

-

Os arquivos /dev/stdin, /dev/stdout e /dev/stderr devem estar disponíveis.

-

A proteção hardlink e softlink deve ser ativada no dispositivo. Caso contrário, só AWS IoT Greengrass pode ser executado no modo inseguro, usando o -i sinalizador.

-

As seguintes configurações do kernel do Linux precisam ser ativadas no dispositivo:

-

O certificado raiz do Amazon S3 e AWS IoT deve estar presente no armazenamento confiável do sistema.

-

O Stream Manager requer o tempo de execução do Java 8 e um mínimo de 70 MB de RAM, além do requisito básico de memória do software AWS IoT Greengrass Core. O gerenciador de streaming é ativado por padrão quando você usa a opção de criação de grupo padrão no AWS IoT console. O gerenciador de streams não é suportado em OpenWrt distribuições.

-

Bibliotecas que oferecem suporte ao runtime do AWS Lambda exigido pelas funções do Lambda que você deseja executar localmente. As bibliotecas obrigatórias devem ser instaladas no núcleo e adicionadas à variável de ambiente PATH. Várias bibliotecas podem ser instaladas no mesmo núcleo.

-

Python versão 3.8 para funções que usam o runtime Python 3.8.

-

Python versão 3.7 para funções que usam o runtime Python 3.7.

-

Python versão 2.7 para funções que usam o runtime Python 2.7.

-

Node.js versão 12.x para funções que usam o runtime Node.js 12.x.

-

Java versão 8 ou posterior para funções que usam o runtime Java 8.

A execução do Java em uma OpenWrt distribuição não é oficialmente suportada. No entanto, se sua OpenWrt compilação tiver suporte a Java, você poderá executar funções Lambda criadas em Java em seus dispositivos. OpenWrt

Para obter mais informações sobre o AWS IoT Greengrass suporte para tempos de execução do Lambda, consulte. Execute funções do Lambda no núcleo do AWS IoT Greengrass

-

Os seguintes comandos de shell (não as BusyBox variantes) são exigidos pelo agente de atualização over-the-air (OTA):

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.10

-

Plataformas compatíveis:

Requisitos:

-

Espaço mínimo de 128 MB em disco disponível para o software AWS IoT Greengrass Core. Se você usa o atendente de atualização OTA, o mínimo é 400 MB.

-

Mínimo de 128 MB de RAM alocados para o software AWS IoT Greengrass Core. Com o gerenciador de fluxo habilitado, o mínimo é de 198 MB de RAM.

O gerenciador de streams é ativado por padrão se você usar a opção de criação de grupo padrão no AWS IoT console para criar seu grupo do Greengrass.

-

Versão do kernel do Linux:

-

A versão 4.4 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass com contêineres.

-

A versão 3.17 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass sem contêineres. Nessa configuração, a conteinerização da função do Lambda padrão para o grupo do Greengrass deve ser definida como Sem contêiner. Para obter instruções, consulte Definir a conteinerização padrão para funções do Lambda em um grupo.

-

Biblioteca GNU C (glibc) versão 2.14 ou posterior. OpenWrt as distribuições requerem a musl C Library versão 1.1.16 ou posterior.

-

O diretório /var/run precisa estar presente no dispositivo.

-

Os arquivos /dev/stdin, /dev/stdout e /dev/stderr devem estar disponíveis.

-

A proteção hardlink e softlink deve ser ativada no dispositivo. Caso contrário, só AWS IoT Greengrass pode ser executado no modo inseguro, usando o -i sinalizador.

-

As seguintes configurações do kernel do Linux precisam ser ativadas no dispositivo:

-

O certificado raiz do Amazon S3 e AWS IoT deve estar presente no armazenamento confiável do sistema.

-

O Stream Manager requer o tempo de execução do Java 8 e um mínimo de 70 MB de RAM, além do requisito básico de memória do software AWS IoT Greengrass Core. O gerenciador de streaming é ativado por padrão quando você usa a opção de criação de grupo padrão no AWS IoT console. O gerenciador de streams não é suportado em OpenWrt distribuições.

-

Bibliotecas que oferecem suporte ao runtime do AWS Lambda exigido pelas funções do Lambda que você deseja executar localmente. As bibliotecas obrigatórias devem ser instaladas no núcleo e adicionadas à variável de ambiente PATH. Várias bibliotecas podem ser instaladas no mesmo núcleo.

-

Python versão 3.7 para funções que usam o runtime Python 3.7.

-

Python versão 2.7 para funções que usam o runtime Python 2.7.

-

Node.js versão 12.x para funções que usam o runtime Node.js 12.x.

-

Java versão 8 ou posterior para funções que usam o runtime Java 8.

A execução do Java em uma OpenWrt distribuição não é oficialmente suportada. No entanto, se sua OpenWrt compilação tiver suporte a Java, você poderá executar funções Lambda criadas em Java em seus dispositivos. OpenWrt

Para obter mais informações sobre o AWS IoT Greengrass suporte para tempos de execução do Lambda, consulte. Execute funções do Lambda no núcleo do AWS IoT Greengrass

-

Os seguintes comandos de shell (não as BusyBox variantes) são exigidos pelo agente de atualização over-the-air (OTA):

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

-

/bin/bash

- GGC v1.9

-

Plataformas compatíveis:

Requisitos:

-

Espaço mínimo de 128 MB em disco disponível para o software AWS IoT Greengrass Core. Se você usa o atendente de atualização OTA, o mínimo é 400 MB.

-

Mínimo de 128 MB de RAM alocados para o software AWS IoT Greengrass Core.

-

Versão do kernel do Linux:

-

A versão 4.4 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass com contêineres.

-

A versão 3.17 ou posterior do kernel Linux é necessária para suportar a execução AWS IoT Greengrass sem contêineres. Nessa configuração, a conteinerização da função do Lambda padrão para o grupo do Greengrass deve ser definida como Sem contêiner. Para obter instruções, consulte Definir a conteinerização padrão para funções do Lambda em um grupo.

-

Biblioteca GNU C (glibc) versão 2.14 ou posterior. OpenWrt as distribuições requerem a musl C Library versão 1.1.16 ou posterior.

-

O diretório /var/run precisa estar presente no dispositivo.

-

Os arquivos /dev/stdin, /dev/stdout e /dev/stderr devem estar disponíveis.

-

A proteção hardlink e softlink deve ser ativada no dispositivo. Caso contrário, só AWS IoT Greengrass pode ser executado no modo inseguro, usando o -i sinalizador.

-

As seguintes configurações do kernel do Linux precisam ser ativadas no dispositivo:

-

O certificado raiz do Amazon S3 e AWS IoT deve estar presente no armazenamento confiável do sistema.

-

Bibliotecas que oferecem suporte ao runtime do AWS Lambda exigido pelas funções do Lambda que você deseja executar localmente. As bibliotecas obrigatórias devem ser instaladas no núcleo e adicionadas à variável de ambiente PATH. Várias bibliotecas podem ser instaladas no mesmo núcleo.

-

Python versão 2.7 para funções que usam o runtime Python 2.7.

-

Python versão 3.7 para funções que usam o runtime Python 3.7.

-

Node.js versão 6.10 ou posterior para funções que usam o tempo de execução Node.js 6.10.

-

Node.js versão 8.10 ou posterior para funções que usam o tempo de execução Node.js 8.10.

-

Java versão 8 ou posterior para funções que usam o runtime Java 8.

A execução do Java em uma OpenWrt distribuição não é oficialmente suportada. No entanto, se sua OpenWrt compilação tiver suporte a Java, você poderá executar funções Lambda criadas em Java em seus dispositivos. OpenWrt

Para obter mais informações sobre o AWS IoT Greengrass suporte para tempos de execução do Lambda, consulte. Execute funções do Lambda no núcleo do AWS IoT Greengrass

-

Os seguintes comandos de shell (não as BusyBox variantes) são exigidos pelo agente de atualização over-the-air (OTA):

-

wget

-

realpath

-

tar

-

readlink

-

basename

-

dirname

-

pidof

-

df

-

grep

-

umount

-

mv

-

gzip

-

mkdir

-

rm

-

ln

-

cut

-

cat

- GGC v1.8

-

Para obter informações sobre AWS IoT Greengrass cotas (limites), consulte Service Quotas no. Referência geral da Amazon Web Services

Para obter informações sobre definição de preço, consulte Definição de preços do AWS IoT Greengrass e Definição de preços do AWS IoT Core.

AWS IoT Greengrass downloads

Você pode usar as seguintes informações para localizar e fazer download do software para uso com o AWS IoT Greengrass.

AWS IoT Greengrass Software principal

O software AWS IoT Greengrass Core estende a AWS funcionalidade a um dispositivo AWS IoT Greengrass principal, possibilitando que dispositivos locais atuem localmente nos dados que geram.

- v1.11

-

- 1.11.6

-

Correções de bugs e melhorias:

-

Aprimoramento da resiliência se ocorrer uma queda repentina de energia durante uma implantação.

-

Corrigido um problema em que a corrupção de dados do gerenciador de fluxo poderia impedir a inicialização do software AWS IoT Greengrass Core.

-

Correção de um problema em que novos dispositivos cliente não conseguiam se conectar ao núcleo em determinados cenários.

-

Correção de um problema em que os nomes do fluxo do gerenciador de fluxo não podiam conter .log.

- 1.11.5

-

Correções de bugs e melhorias:

- 1.11.4

-

Correções de bugs e melhorias:

-

Corrigido um problema com o gerenciador de streams que impedia atualizações para o software AWS IoT Greengrass Core v1.11.3. Se você estiver usando o gerenciador de stream para exportar dados para a nuvem, agora você pode usar uma atualização OTA para atualizar uma versão anterior v1.x do software AWS IoT Greengrass Core para a v1.11.4.

-

Melhorias no desempenho geral e correções de erros.

- 1.11.3

-

Correções de bugs e melhorias:

-

Foi corrigido um problema que fazia com que o software AWS IoT Greengrass Core executado em um piscar de olhos em um dispositivo Ubuntu parasse de responder após uma perda repentina de energia no dispositivo.

-

Correção de um problema que causava atrasos na entrega de mensagens MQTT para funções do Lambda de longa duração.

-

Correção de um problema que fazia com que as mensagens MQTT não fossem enviadas corretamente quando o valor maxWorkItemCount era definido como maior que 1024.

-

Correção de um problema que fazia com que o atendente de atualização OTA ignorasse o período KeepAlive do MQTT especificado na propriedade keepAlive no config.json.

-

Melhorias no desempenho geral e correções de erros.

Se você estiver usando o gerenciador de stream para exportar dados para a nuvem, não atualize para o software AWS IoT Greengrass Core v1.11.3 de uma versão anterior v1.x. Se você estiver ativando o gerenciador de streaming pela primeira vez, é altamente recomendável instalar primeiro a versão mais recente do software AWS IoT Greengrass Core.

- 1.11.1

-

Correções de bugs e melhorias:

-

Correção de um problema que causava um aumento na utilização da memória do gerenciador de fluxo.

-

Corrigido um problema que fazia com que o gerenciador de stream redefinisse o número de sequência do stream para 0 se o dispositivo principal do Greengrass estivesse desligado por mais tempo do que o período especificado time-to-live (TTL) dos dados do stream.

-

Correção de um problema que impedia o gerenciador de fluxo de interromper corretamente as tentativas de exportar dados para o Nuvem AWS.

- 1.11.0

-

Novos atributos:

-

Um agente de telemetria no núcleo do Greengrass coleta dados de telemetria locais e os publica no. Nuvem AWS Para recuperar os dados de telemetria para processamento adicional, os clientes podem criar uma EventBridge regra da Amazon e assinar um alvo. Para obter mais informações, consulte Coleta de dados de telemetria de integridade do sistema de dispositivos AWS IoT Greengrass principais.

-

Uma API HTTP local retorna um instantâneo do estado atual dos processos de trabalho locais iniciados por AWS IoT Greengrass. Para obter mais informações, consulte Chamada da API de verificação de integridade local.

-

Um gerenciador de stream exporta dados automaticamente para o Amazon S3 e. AWS IoT SiteWise

Os novos parâmetros do gerenciador de fluxo permitem que você atualize os fluxos existentes e pause ou retome a exportação de dados.

-

Suporte para execução Python 3.8.x core das funções do Lambda no núcleo.

-

Uma nova propriedade ggDaemonPort no config.json usada para configurar o número da porta do IPC do núcleo do Greengrass. O número da porta padrão é 8000.

Uma nova propriedade systemComponentAuthTimeout no config.json que você usa para configurar o tempo limite para a autenticação do IPC do núcleo do Greengrass. O padrão de tempo de saída é 5000 milissegundos.

-

Aumentamos o número máximo de AWS IoT dispositivos por AWS IoT Greengrass grupo de 200 para 2500.

Aumento do número máximo de assinaturas por grupo, de 1.000 para 10.000.

Para obter mais informações, consulte AWS IoT Greengrass

Endpoints e cotas.

Correções de bugs e melhorias:

-

Otimização geral que pode reduzir a utilização da memória dos processos de serviço do Greengrass.

-

Um novo parâmetro de configuração de runtime (mountAllBlockDevices) permite que o Greengrass use montagens bind para montar todos os dispositivos de blocos em um contêiner após configurar o OverlayFS. Esse atributo resolveu um problema que causava a falha na implantação do Greengrass se /usr não estivesse sob a hierarquia /.

-

Corrigido um problema que causava falha no AWS IoT Greengrass núcleo /tmp se fosse um link simbólico.

-

Correção de um problema que permitia que o atendente de implantação do Greengrass removesse artefatos do modelo de machine learning não utilizados da pasta mlmodel_public.

-

Melhorias no desempenho geral e correções de erros.

Para instalar o software AWS IoT Greengrass Core em seu dispositivo principal, baixe o pacote para sua arquitetura e sistema operacional (SO) e siga as etapas no Guia de introdução.

Arquitetura |

Sistema operacional |

Link |

Armv8 (AArch64) |

Linux |

Baixar |

Armv8 (AArch64) |

Linux (OpenWrt) |

Baixar |

Armv7l |

Linux |

Baixar |

Armv7l |

Linux (OpenWrt) |

Baixar |

Armv6l |

Linux |

Baixar |

x86_64 |

Linux |

Baixar |

- Extended life versions

-

- 1.10.5

-

Novos atributos na versão 1.10:

Correções de bugs e melhorias:

-

As atualizações O ver-the-air (OTA) com integração de segurança de hardware podem ser configuradas com o OpenSSL 1.1.

-

O gerenciador de fluxos é mais resiliente a danos nos dados dos arquivos.

-

Correção de um problema que causa uma falha de montagem sysfs em dispositivos que usam o kernel Linux 5.1 e posterior.

-

Uma nova mqttOperationTimeout propriedade em config.json que você usa para definir o tempo limite para operações de publicação, assinatura e cancelamento de assinatura em conexões MQTT com. AWS IoT Core

-

Correção de um problema que causava um aumento na utilização da memória do gerenciador de fluxo.

-

Uma nova propriedade systemComponentAuthTimeout no config.json que você usa para configurar o tempo limite para a autenticação do IPC do núcleo do Greengrass. O padrão de tempo de saída é 5000 milissegundos.

-

Correção de um problema que fazia com que o atendente de atualização OTA ignorasse o período KeepAlive do MQTT especificado na propriedade keepAlive no config.json.

-

Correção de um problema que fazia com que as mensagens MQTT não fossem enviadas corretamente quando o valor maxWorkItemCount era definido como maior que 1024.

-

Correção de um problema que causava atrasos na entrega de mensagens MQTT para funções do Lambda de longa duração.

-

Foi corrigido um problema que fazia com que o software AWS IoT Greengrass Core executado em um piscar de olhos em um dispositivo Ubuntu parasse de responder após uma perda repentina de energia no dispositivo.

-

Melhorias no desempenho geral e correções de erros.

Para instalar o software AWS IoT Greengrass Core em seu dispositivo principal, baixe o pacote para sua arquitetura e sistema operacional (SO) e siga as etapas no Guia de introdução.

Arquitetura |

Sistema operacional |

Link |

Armv8 (AArch64) |

Linux |

Baixar |

Armv8 (AArch64) |

Linux (OpenWrt) |

Baixar |

Armv7l |

Linux |

Baixar |

Armv7l |

Linux (OpenWrt) |

Baixar |

Armv6l |

Linux |

Baixar |

x86_64 |

Linux |

Baixar |

- 1.9.4

-

Novos atributos na versão 1.9:

-

Compatível com runtimes Python 3.7 e Node.js 8.10 do Lambda. As funções do Lambda que usam os tempos de execução do Python 3.7 e do Node.js 8.10 agora podem ser executadas em um núcleo. AWS IoT Greengrass (AWS IoT Greengrass continua oferecendo suporte aos tempos de execução do Python 2.7 e do Node.js 6.10.)

-

Conexões MQTT otimizadas. O núcleo do Greengrass estabelece um número menor de conexões com o AWS IoT Core. Essa alteração pode reduzir os custos operacionais para cobranças com base no número de conexões.

-

Chave de curva elíptica (EC) para o servidor MQTT local. O servidor MQTT local oferece suporte a chaves EC, além de chaves RSA. O certificado do servidor MQTT tem uma assinatura SHA-256 RSA, independentemente do tipo de chave. Para ter mais informações, consulte AWS IoT Greengrass princípios básicos de segurança.

-

Support for OpenWrt. AWS IoT Greengrass O software principal v1.9.2 ou posterior pode ser instalado em OpenWrt distribuições com arquiteturas Armv8 (AArch64) e ARMv7l. Atualmente, OpenWrt não oferece suporte à inferência de ML.

-

Support para ARMv6l. AWS IoT Greengrass O software principal v1.9.3 ou posterior pode ser instalado em distribuições Raspbian em arquiteturas ARMv6L (por exemplo, em dispositivos Raspberry Pi Zero).

-

Atualizações OTA na porta 443 com ALPN. Os núcleos do Greengrass que usam a porta 443 para tráfego MQTT agora oferecem suporte a atualizações de software over-the-air (OTA). AWS IoT Greengrass usa a extensão TLS da Application Layer Protocol Network (ALPN) para habilitar essas conexões. Para obter mais informações, consulte Atualizações OTA do software do AWS IoT Greengrass Core e Conectar-se à porta 443 ou por meio de um proxy de rede.

Para instalar o software AWS IoT Greengrass Core em seu dispositivo principal, baixe o pacote para sua arquitetura e sistema operacional (SO) e siga as etapas no Guia de introdução.

Arquitetura |

Sistema operacional |

Link |

Armv8 (AArch64) |

Linux |

Baixar |

Armv8 (AArch64) |

Linux (OpenWrt) |

Baixar |

Armv7l |

Linux |

Baixar |

Armv7l |

Linux (OpenWrt) |

Baixar |

Armv6l |

Linux |

Baixar |

x86_64 |

Linux |

Baixar |

- 1.8.4

-

Para instalar o software AWS IoT Greengrass Core em seu dispositivo principal, baixe o pacote para sua arquitetura e sistema operacional (SO) e siga as etapas no Guia de introdução.

Arquitetura |

Sistema operacional |

Link |

Armv8 (AArch64) |

Linux |

Baixar |

Armv7l |

Linux |

Baixar |

x86_64 |

Linux |

Baixar |

Ao fazer download desse software, você concorda com o Contrato de licença do software do Greengrass Core.

Para obter informações sobre outras opções para instalar o software AWS IoT Greengrass Core em seu dispositivo, consulteInstalar o software do AWS IoT Greengrass Core.

AWS IoT Greengrass software snap

AWS IoT Greengrass O snap 1.11.x permite que você execute uma versão limitada AWS IoT Greengrass por meio de pacotes de software convenientes, junto com todas as dependências necessárias, em um ambiente em contêineres.

O AWS IoT Greengrass snap está disponível para o software AWS IoT Greengrass Core v1.11.x. AWS IoT Greengrass não fornece um snap para a v1.10.x. Versões não compatíveis não recebem correções de bugs ou atualizações.

O AWS IoT Greengrass snap não suporta conectores e inferência de aprendizado de máquina (ML).

Para ter mais informações, consulte Executar o AWS IoT Greengrass em um snap.

AWS IoT Greengrass Software Docker

AWS fornece um Dockerfile e imagens do Docker que facilitam a execução AWS IoT Greengrass em um contêiner do Docker.

- Dockerfile

-

Os Dockerfiles contêm código-fonte para criar imagens de AWS IoT Greengrass contêiner personalizadas. As imagens podem ser modificadas para funcionar com diferentes arquiteturas de plataforma ou para reduzir o tamanho da imagem. Para obter instruções, consulte o arquivo README.

Baixe sua versão de destino do software AWS IoT Greengrass Core.

- v1.11

-

- Extended life versions

-

- Docker image (Imagem do Docker)

-

As imagens do Docker têm o software AWS IoT Greengrass principal e as dependências instaladas nas imagens básicas do Amazon Linux 2 (x86_64) e do Alpine Linux (x86_64, ARMv7l ou AArch64). É possível usar imagens pré-compiladas para começar a testar o AWS IoT Greengrass.

Em 30 de junho de 2022, AWS IoT Greengrass encerrou a manutenção das imagens Docker AWS IoT Greengrass do software Core v1.x que são publicadas no Amazon Elastic Container Registry (Amazon ECR) e no Docker Hub. Você pode continuar baixando essas imagens do Docker do Amazon ECR e do Docker Hub até 30 de junho de 2023, ou seja, um ano após o término da manutenção. No entanto, as imagens do Docker do software AWS IoT Greengrass Core v1.x não recebem mais patches de segurança ou correções de erros após o término da manutenção em 30 de junho de 2022. Se você executa uma carga de trabalho de produção que depende dessas imagens do Docker, recomendamos que você crie suas próprias imagens do Docker usando os Dockerfiles fornecidos. AWS IoT Greengrass Para ter mais informações, consulte Política de manutenção do AWS IoT Greengrass Version 1.

Faça download de uma imagem pré-criada do Docker Hub ou do Amazon Elastic Container Registry (Amazon ECR).

-

No Docker Hub, use a tag de versão para baixar uma versão específica da imagem do Docker do Greengrass. Para encontrar tags para todas as imagens disponíveis, verifique a página Tags no Hub do Docker.

-

No Amazon ECR, use a tag latest para baixar a versão mais recente disponível da imagem do Docker do Greengrass. Para obter mais informações sobre como listar versões de imagens disponíveis e baixar imagens do Amazon ECR, consulte Como executar o AWS IoT Greengrass em um contêiner do Docker.

A partir da versão 1.11.6 do software AWS IoT Greengrass Core, as imagens do Greengrass Docker não incluem mais o Python 2.7, porque o Python 2.7 chegou em 2020 e não recebe mais atualizações de segurança. end-of-life Se você optar por atualizar essas imagens do Docker, recomendamos verificar se seus aplicativos funcionam com as novas imagens do Docker antes de implantar as atualizações nos dispositivos de produção. Se você precisar do Python 2.7 para seu aplicativo que usa uma imagem do Docker do Greengrass, poderá modificar o Dockerfile do Greengrass para incluir o Python 2.7 em seu aplicativo.

AWS IoT Greengrass não fornece imagens Docker para o software AWS IoT Greengrass Core v1.11.1.

Por padrão, as imagens alpine-aarch64 e alpine-armv7l podem ser executadas somente em hosts baseados em ARM. Para executar essas imagens em um host x86, é possível instalar QEMU e montar as bibliotecas QEMU no host. Por exemplo: .

docker run --rm --privileged multiarch/qemu-user-static --reset -p yes

AWS IoT Greengrass SDK principal

As funções Lambda usam o SDK principal para interagir com o AWS IoT Greengrass AWS IoT Greengrass núcleo localmente. Isso permite que as funções do Lambda implantadas:

-

Troque mensagens MQTT com AWS IoT Core.

-

Troque mensagens MQTT com conectores, dispositivos cliente e outras funções do Lambda no grupo do Greengrass.

-

Interaja com o serviço de shadow local.

-

Invoque outras funções locais do Lambda.

-

Acesse recursos secretos.

-

Interaja com o gerenciador de fluxo.

Baixe o SDK AWS IoT Greengrass principal para seu idioma ou plataforma em. GitHub

Para ter mais informações, consulte SDK do AWS IoT GreengrassCore.

Bibliotecas e tempos de execução de machine learning compatíveis

Para executar inferência em um núcleo do Greengrass, você deve instalar a biblioteca ou o tempo de execução de machine learning para o tipo de modelo de ML.

AWS IoT Greengrass é compatível com os seguintes tipos de modelo de ML. Use esses links para encontrar informações sobre como instalar o tempo de execução ou a biblioteca para seu tipo de modelo e plataforma de dispositivo.

Exemplos de machine learning

AWS IoT Greengrass fornece exemplos que você pode usar com bibliotecas e tempos de execução de ML compatíveis. Esses exemplos são liberados de acordo com o Contrato de licença de software do Greengrass Core.

- Deep learning runtime (DLR)

-

Faça download do exemplo para a plataforma do dispositivo:

Para obter um tutorial que usa o exemplo de DLR, consulte Como configurar a inferência otimizada de Machine Learning usando o AWS Management Console.

- MXNet

-

Faça download do exemplo para a plataforma do dispositivo:

Para obter um tutorial que usa o exemplo de MXNet, consulte Como configurar a inferência de machine learning usando o AWS Management Console.

- TensorFlow

-

Faça download do Exemplo de Tensorflow para a plataforma do seu dispositivo. Este exemplo funciona com Raspberry Pi, NVIDIA Jetson TX2 e Intel Atom.

AWS IoT Greengrass Software ML SDK

O SDK do AWS IoT Greengrass de Machine learning permite que as funções que você criar consumam um modelo de machine learning local e enviem dados ao conector ML Feedback para upload e publicação.

- v1.1.0

-

- v1.0.0

-

Os seus comentários são bem-vindos. Para entrar em contato conosco, acesse AWS ref: Post e use a tag AWS IoT Greengrass.