本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AWS Config 規則 支持 AWS Audit Manager

您可以使用 Audit Manager 來擷取 AWS Config 評估作為稽核的證據。建立或編輯自訂控制項時,您可以指定一或多個 AWS Config 規則作為證據收集的資料來源對應。 AWS Config 根據這些規則執行符合性檢查,「Audit Manager」會將結果報告為符合性檢查證據。

除了受管規則之外,您還可以將自訂規則映射至控制項資料來源。

重點

-

Audit Manager 不會從服務連結 AWS Config 規則中收集證據,但來自一致性套件和來源的服務連結規則除外。 AWS Organizations

-

Audit Manager 不會為您管理 AWS Config 規則。開始收集證據之前,建議您先檢閱目前的 AWS Config 規則參數。然後,根據所選架構的要求來驗證這些參數。如果需要,您可以更新 AWS Config中的規則參數,使其符合架構需求。這將有助於確保您的評估為該架構收集正確的合規檢查證據。

例如,假設您正在為 CIS v1.2.0 建立評估。此架構具有名為「確保 IAM 密碼政策」的控制項,長度至少需要 14 或更高。在中 AWS Config,iam-password-policy規則具有檢查密碼長度的

MinimumPasswordLength參數。此參數的預設值為 14 字元。因此,該規則符合控制項的需求。如果您沒有使用預設參數值,請確保您使用的值等於或大於 CIS v1.2.0 的 14 個字元要求。您可以在 AWS Config 文件中找到每個受管規則的預設參數詳細資訊。 -

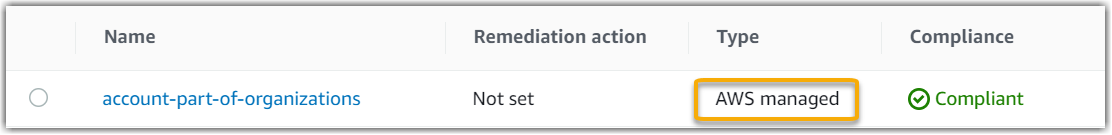

如果您需要驗證 AWS Config 規則是受管規則還是自訂規則,可以使用AWS Config 主控台

執行此操作。從左側導覽功能表中選擇規則,然後在表格中尋找規則。如果是受管規則,類型欄會顯示AWS 受管規則。

支援的 AWS Config 受管規則

稽核 AWS Config 管理員支援下列受管理規則。當您為自訂控制項設定資料來源時,您可以使用下列任何一個受管規則識別碼關鍵字。如需有關下列任何受管規則的詳細資訊,請從清單中選擇項目,或參閱AWS Config 使用者指南中的AWS Config 受管規則。

提示

當您在建立自訂控制項期間在 Audit Manager 主控台中選擇受管規則時,請確定您尋找下列其中一個規則識別碼關鍵字,而非規則名稱。如需規則名稱和規則識別碼之間的差異,以及如何尋找受管規則識別碼的詳細資訊,請參閱本使用手冊的疑難排解一節。

搭配 Audit Manager 使用 AWS Config 自訂規則

您可以使用 AWS Config 自訂規則做為稽核報告的資料來源。當控制項具有對應至 AWS Config 規則的資料來源時,Audit Manager 會新增 AWS Config 規則所建立的評估。

您可以使用的自訂規則取決於 AWS 帳戶 您登入 Audit Manager 時使用的規則。如果您可以在中存取自訂規則 AWS Config,則可以在「Audit Manager」中將其用作資料來源對映。

-

對於個人 AWS 帳戶 — 您可以使用您在帳戶中創建的任何自定義規則。

-

對於屬於組織的帳戶 — 您可以使用任何成員層級的自訂規則。或者,您可以在 AWS Config中使用任何可用的組織層級自訂規則。

將自訂規則對應為控制項的資料來源之後,您可以將該控制項新增至 Audit Manager 中的自訂架構。

其他資源

-

若要尋找此資料來源類型問題的說明,請參閱我的評估不會從中收集合規性檢查證據 AWS Config和AWS Config 整合問題。

-

若要使用此資料來源類型建立自訂控制項,請參閱在中建立自訂控制項 AWS Audit Manager。

-

若要建立使用自訂控制項的自訂架構,請參閱在中建立自訂架構 AWS Audit Manager。

-

若要將您的自訂控制項新增至現有的自訂架構,請參閱編輯自訂架構 AWS Audit Manager。

-

若要在中建立自訂規則 AWS Config,請參閱AWS Config 開發人員指南 AWS Config中的〈開發自訂規則〉。