AWS Cloud9 不再提供給新客戶。的現有客戶 AWS Cloud9 可以繼續正常使用服務。進一步了解

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

共用環境是邀請多個使用者參與的 AWS Cloud9 開發環境。本主題提供在 中共用環境 AWS Cloud9 以及如何參與共用環境的指示。

若要邀請使用者參與您擁有的環境,請遵循下列其中一組程序進行。根據您要邀請的使用者類型選擇。

如果您是與環境 AWS 帳戶 相同的使用者,您應該邀請與環境相同帳戶中的使用者。

如果您是與環境 AWS 帳戶 相同的 AWS Cloud9 管理員,特別是 AWS 帳戶 根使用者、管理員使用者或已

AWSCloud9Administrator連接 AWS 受管政策的使用者,則應該自行邀請 AWS Cloud9 管理員,請參閱在與環境相同的帳戶中邀請使用者,或讓 AWS Cloud9 管理員邀請自己 (或相同 中的其他使用者 AWS 帳戶),請參閱讓與環境邀請自己或其他人相同的帳戶中的 AWS Cloud9 管理員。

共用環境使用案例

共用環境適用於下列使用案例:

-

配對程式設計 (也稱為對等程式設計):這是兩個使用者在單一環境中共同處理相同程式碼的地方。在結對程式設計中,通常由一名使用者撰寫程式碼,另一名使用者觀察所寫的程式碼。觀察者可以立即提供輸入和意見回饋給程式碼撰寫者。在專案期間,這兩種角色會經常切換。在沒有共用環境的情況下,程式設計人員團隊通常是坐在一部機器前。一次只有一名使用者可以撰寫程式碼。使用共用環境,兩個使用者可以坐在自己的機器前。此外,即使他們在不同的實體辦公室,仍可以同時撰寫程式碼。

-

電腦科學課程:當老師或助教想要存取學生的環境時,這很有用。這樣做可以檢閱學生的家庭作業,或即時修正其環境問題。學生也可以在單一環境中即時撰寫程式碼,和同學一起完成共用的家庭作業專案。即使他們可能在不同的位置、使用不同的電腦作業系統和 Web 瀏覽器類型,也可以做到。

-

任何需要多名使用者即時協同合作相同程式碼的其他情況。

關於環境成員的存取角色

在您共用環境或參與共用環境之前 AWS Cloud9,您應該了解共用環境的存取許可層級。我們稱這些許可層級為「環境成員存取角色」。

中的共用環境 AWS Cloud9 提供三個環境成員存取角色:擁有者、讀取/寫入和唯讀。

-

擁有者具有環境的完整控制權。每個環境只能有一個擁有者,亦即環境的建立者。擁有者可以執行下列動作。

-

新增、變更和移除環境成員

-

開啟、檢視和編輯檔案

-

執行程式碼

-

變更環境設定

-

與其他成員聊天

-

刪除現有的聊天訊息

在 AWS Cloud9 IDE 中,環境擁有者會顯示讀取 + 寫入存取權。

-

-

讀取/寫入成員可以執行下列動作。

-

開啟、檢視和編輯檔案

-

執行程式碼

-

從 IDE AWS Cloud9 中變更各種環境設定

-

與其他成員聊天

-

刪除現有的聊天訊息

在 AWS Cloud9 IDE 中,讀取/寫入成員會以讀取/寫入存取顯示。

-

-

唯讀成員可以執行下列動作。

-

開啟和檢視檔案

-

與其他成員聊天

-

刪除現有的聊天訊息

在 AWS Cloud9 IDE 中,唯讀成員會以唯讀存取顯示。

-

使用者必須符合下列其中一個條件,才能成為環境擁有者或成員。

-

使用者為 AWS 帳戶 根使用者。

-

使用者為管理員使用者。如需詳細資訊,請參閱 IAM 使用者指南中的建立您的第一個 IAM 管理員使用者和群組。

-

使用者是屬於 IAM 群組的使用者、擔任角色的使用者,或擔任角色的聯合身分使用者,且該群組或角色已連接 AWS 受管政策

AWSCloud9Administrator或AWSCloud9User(或AWSCloud9EnvironmentMember)。如需詳細資訊,請參閱 AWS 受管 (預先定義) 政策。-

如需將上述其中一個受管政策連接至 IAM 群組,則可以使用下列程序所述的 AWS Management Console 或 AWS 命令列界面 (AWS CLI)。

-

您可以透過上述其中一個受管政策,在 IAM 中建立使用者或聯合身分使用者可以擔任的角色。如需詳細資訊,請參閱《IAM 使用者指南》中的建立角色。如需讓使用者或聯合身分使用者擔任角色,請參閱 IAM 使用者指南中使用 IAM 角色的角色擔任相關說明。

-

使用主控台將 的 AWS 受管政策 AWS Cloud9 連接至群組

下列程序概述如何使用 主控台將 的 AWS 受管政策連接至 AWS Cloud9 群組。

-

如果您尚未登入 AWS Management Console,請登入 。

對於此步驟,建議您在 AWS 帳戶中使用 IAM 管理員層級憑證來登入。如果您無法執行此操作,請洽詢您的 AWS 帳戶 管理員。

-

開啟 IAM 主控台。方法如下:從主控台的導覽列選擇 Services (服務),然後選擇 IAM。

-

選擇 Groups (群組)。

-

選擇群組的名稱。

-

在 Permissions (許可) 標籤上,針對 Managed Policies (受管政策),選擇 Attach Policy (連接政策)。

-

在政策名稱清單中,選擇下列其中一個方塊。

-

AWSCloud9User (建議使用) 或 AWSCloud9Administrator 可讓群組中的每位使用者成為環境擁有者

-

AWSCloud9EnvironmentMember 可讓群組中的每位使用者成為一般成員

(如果您在清單中看不到這些政策名稱,請在 Search (搜尋) 方塊中輸入政策名稱以顯示。)

-

-

選擇連接政策。

使用 將 的 AWS 受管政策 AWS Cloud9 連接至群組 AWS CLI

注意

如果您使用的是AWS 受管臨時憑證,則無法使用 IDE AWS Cloud9 中的終端機工作階段來執行本節中的部分或全部命令。為了解決 AWS 安全最佳實務, AWS 受管臨時憑證不允許執行某些命令。反之,您可以從個別安裝的 AWS Command Line Interface () 執行這些命令AWS CLI。

執行 IAM attach-group-policy命令,將 的 AWS 受管政策連接至 AWS Cloud9 群組。指定群組名稱和政策的 Amazon Resource Name (ARN)。

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

在上述命令中,將 MyGroup 取代為群組的名稱。POLICY_NAME 將 取代為下列其中一個 AWS 受管政策的名稱。

-

AWSCloud9User(建議使用) 或AWSCloud9Administrator可讓群組中的每位使用者成為環境的擁有者 -

AWSCloud9EnvironmentMember可讓群組中的每位使用者成為一般成員

邀請所在帳戶與環境相同的使用者

使用本節中的指示, AWS 帳戶 與相同帳戶中的使用者共用您在 中擁有的 AWS Cloud9 開發環境。

-

假設您要邀請的使用者不是下列其中一種類型的使用者。確定您要邀請的使用者已具有對應的環境成員存取角色。如需說明,請參閱關於環境成員的存取角色小節。

-

AWS 帳戶 根使用者。

-

管理員使用者。

-

屬於 IAM 群組的使用者、擔任角色的使用者,或擔任角色的聯合身分使用者,且該群組或角色已

AWSCloud9Administrator連接 AWS 受管政策。

-

-

開啟您想邀請使用者加入的環境 (如果尚未開啟)。

-

在 IDE AWS Cloud9 的選單列中,執行下列其中一項操作。

-

選擇 Window, Share (視窗、共享)。

-

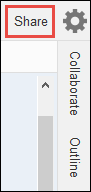

選擇 Share (共享) (位於 Preferences (偏好設定) 齒輪圖示旁)。

-

-

在 Share this environment (共享這個環境) 對話方塊的 Invite Members (邀請成員) 中,輸入以下其中一個項目。

-

若要邀請 IAM 使用者,請輸入使用者名稱。

-

若要邀請 AWS 帳戶 根使用者,請輸入

arn:aws:iam::123456789012:root。將 取代123456789012為您的 AWS 帳戶 ID。 -

若要邀請具有所擔任角色的使用者或具有所擔任角色的聯合身分使用者,請輸入

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession。123456789012以您的 AWS 帳戶 ID 取代 ,MyAssumedRole以擔任的角色名稱取代 。將MyAssumedRoleSession取代為所擔任角色的工作階段名稱。

-

-

若要讓此使用者成為唯讀成員,請選擇 R。若要讓此使用者成為讀取/寫入成員,請選擇 RW。

-

選擇 Invite (邀請)。

注意

如果您讓此使用者成為讀取/寫入成員,則會顯示對話方塊,其中包含可能危及 AWS 安全登入資料的資訊。下列資訊提供更多此問題的背景。

請只與信任的使用者共用環境。

讀取/寫入成員可能可以在環境中使用 AWS CloudShell、 AWS CLI或 AWS SDK 程式碼, AWS 代表您在 中採取動作。此外,如果您將永久 AWS 存取登入資料存放在環境中,該成員可能會複製這些登入資料,並在環境外使用。

從您的環境移除永久 AWS 存取登入資料,並使用暫時 AWS 存取登入資料,並不會完全解決此問題。這只能降低成員複製這些臨時憑證並用於環境外部的機會 (因為這些臨時憑證只在限定時間內有效)。不過,暫時登入資料仍然可讓讀取/寫入成員代表您 AWS 從環境在 中採取動作。

-

聯絡使用者,讓他們知道可以開啟此環境並開始使用。

讓 AWS Cloud9 管理員在與環境相同的帳戶中邀請自己或其他人

注意

如果您使用的是AWS 受管臨時憑證,則無法使用 IDE AWS Cloud9 中的終端機工作階段來執行本節中的部分或全部命令。為了解決 AWS 安全最佳實務, AWS 受管臨時憑證不允許執行某些命令。反之,您可以從個別安裝的 AWS Command Line Interface () 執行這些命令AWS CLI。

下列類型的使用者可以邀請自己 (或相同 AWS 帳戶中的其他使用者) 加入相同帳戶中的任何環境。

-

AWS 帳戶 根使用者。

-

管理員使用者。

-

屬於 IAM 群組的使用者、擔任角色的使用者,或擔任角色的聯合身分使用者,且該群組或角色已

AWSCloud9Administrator連接 AWS 受管政策。

假設受邀的使用者不是上述類型的其中一個使用者。確定使用者已具有對應的環境成員存取角色。如需說明,請參閱關於環境成員的存取角色小節。

若要邀請使用者,請使用 AWS CLI 或 AWS CloudShell 來執行 AWS Cloud9 create-environment-membership命令。

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

在上述命令中,將 12a34567b8cd9012345ef67abcd890e1 取代為環境的 ID。將 PERMISSION_LEVEL 取代為 read-write 或 read-only。然後,將 USER_ARN 取代為下列其中一項:

-

若要邀請 IAM 使用者,請輸入

arn:aws:iam::123456789012:user/MyUser。123456789012將 取代為您的 AWS 帳戶 ID,並將 取代MyUser為使用者名稱。 -

若要邀請 AWS 帳戶 根使用者,請輸入

arn:aws:iam::123456789012:root。將 取代123456789012為您的 AWS 帳戶 ID。 -

若要邀請具有所擔任角色的使用者或具有所擔任角色的聯合身分使用者,請輸入

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession。123456789012以您的 AWS 帳戶 ID 取代 。將MyAssumedRole取代為所擔任角色的名稱。然後,將MyAssumedRoleSession取代為所擔任角色的工作階段名稱。

例如,若要將帳戶 ID 的 AWS 帳戶 根使用者邀請123456789012至 ID 12a34567b8cd9012345ef67abcd890e1為讀取/寫入成員的環境,請執行下列命令。

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

注意

如果您使用的是 AWS CloudShell,請省略上述命令的aws字首。