Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Nachdem Sie Ihren Cluster erstellt und Ihr Hardware-Sicherheitsmodul (HSM) hinzugefügt haben AWS CloudHSM, können Sie den Cluster initialisieren. Führen Sie die Schritte in der folgenden Themen durch, um Ihr -Cluster zu initialisieren.

Anmerkung

Bevor Sie den Cluster initialisieren, überprüfen Sie den Prozess, mit dem Sie die Identität und Authentizität des Clusters überprüfen können. HSMs Dieser Prozess ist optional und funktioniert nur, bis ein Cluster initialisiert wird. Nach der Initialisierung des Clusters können Sie diesen Prozess nicht verwenden, um Ihre Zertifikate abzurufen oder zu überprüfen. HSMs

Themen

Schritt 1. Holen Sie sich den Cluster CSR

Bevor Sie den Cluster initialisieren können, müssen Sie eine Zertifikatssignieranforderung (CSR) herunterladen und signieren, die zuerst HSM vom Cluster generiert wird. Wenn Sie die Schritte zur Überprüfung der Identität Ihres Clusters befolgt habenHSM, haben Sie die bereits CSR und können sie signieren. Andernfalls rufen Sie das CSR jetzt mithilfe der AWS CloudHSM Konsole

Wichtig

Um Ihren Cluster zu initialisieren, muss Ihr Trust Anchor RFC5280

Wenn Sie X509v3-Erweiterungen verwenden, muss die X509v3-Erweiterung Basic Constraints vorhanden sein.

Der Trust Anchor muss ein selbstsigniertes Zertifikat sein.

Erweiterungswerte dürfen nicht miteinander in Konflikt stehen.

Um die CSR (Konsole) zu erhalten

Öffne die AWS CloudHSM Konsole zu https://console.aws.amazon.com/cloudhsm/Hause

. -

Wählen Sie das Optionsfeld neben der Cluster-ID mit der, die HSM Sie verifizieren möchten.

-

Wählen Sie Aktionen aus. Wählen Sie aus dem Drop-down-Menü die Option Initialisieren.

-

Wenn Sie den vorherigen Schritt zum Erstellen einer nicht abgeschlossen habenHSM, wählen Sie eine Availability Zone (AZ) für dieHSM, die Sie gerade erstellen. Wählen Sie dann Erstellen aus.

-

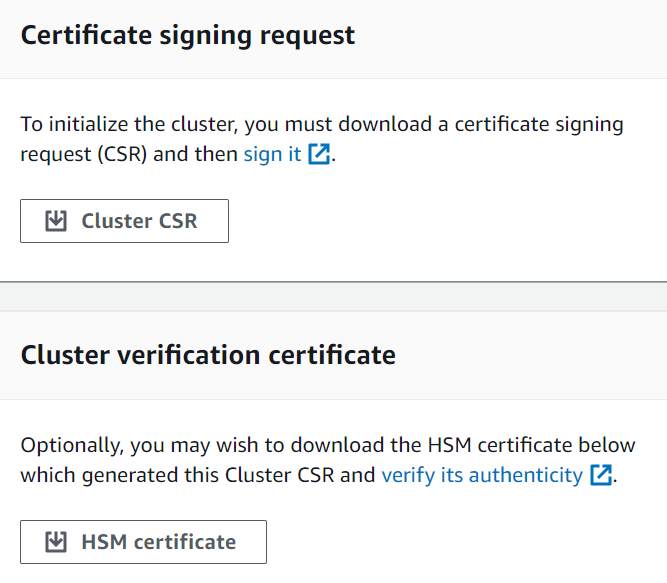

Wenn das fertig CSR ist, sehen Sie einen Link zum Herunterladen.

Wählen Sie Cluster ausCSR, um das herunterzuladen und zu speichernCSR.

Schritt 2. Unterschreiben Sie das CSR

Derzeit müssen Sie ein selbstsigniertes Signaturzertifikat erstellen und es verwenden, um das CSR für Ihren Cluster zu signieren. Sie benötigen das AWS CLI für diesen Schritt nicht, und die Shell muss nicht mit Ihrem AWS Konto verknüpft werden. Um das zu signierenCSR, müssen Sie wie folgt vorgehen:

Füllen Sie den vorherigen Abschnitt aus (siehe Schritt 1. Holen Sie sich den Cluster CSR).

Erstellen eines privaten Schlüssels

Erstellen eines Signaturzertifikats mit dem privaten Schlüssel

Signieren Sie Ihren ClusterCSR.

Erstellen eines privaten Schlüssels

Anmerkung

Für einen Produktionscluster sollte der Schlüssel, den Sie erstellen wollen, auf sichere Weise mit einer vertrauenswürdigen Zufallsquelle erstellt werden. Wir empfehlen, dass Sie einen gesicherten Offsite- und Offline-Standort HSM oder etwas Vergleichbares verwenden. Speichern Sie den Schlüssel sicher. Der Schlüssel legt die Identität des Clusters und Ihre alleinige Kontrolle über die HSMs darin enthaltenen Elemente fest.

Für Entwicklungs- und Testzwecke können Sie jedes beliebige Tool (z. B. OpenSSL) verwenden, um das Clusterzertifikat zu erstellen und zu signieren. Im folgenden Beispiel wird gezeigt, wie Sie einen Schlüssel erstellen. Nachdem Sie den Schlüssel verwendet haben, um ein selbstsigniertes Zertifikat zu erstellen (siehe unten), sollten Sie ihn sicher speichern. Um sich bei Ihrer AWS CloudHSM Instanz anzumelden, muss das Zertifikat vorhanden sein, der private Schlüssel jedoch nicht.

Verwenden Sie den folgenden Befehl, um einen privaten Schlüssel zu erstellen. Bei der Initialisierung eines AWS CloudHSM Clusters müssen Sie das RSA 2048-Zertifikat oder das RSA 4096-Zertifikat verwenden.

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

Verwenden des privaten Schlüssels zum Erstellen eines selbstsignierten Zertifikats

Die vertrauenswürdige Hardware, die Sie verwenden, um den privaten Schlüssel für Ihre Produktions-Cluster zu erstellen, sollte auch ein Software-Tool bereitstellen, um unter Verwendung dieses Schlüssels ein selbstsigniertes Zertifikat zu generieren. Im folgenden Beispiel werden Open SSL und der private Schlüssel, den Sie im vorherigen Schritt erstellt haben, verwendet, um ein Signaturzertifikat zu erstellen. Das Zertifikat gilt für 10 Jahre (3652 Tage). Lesen Sie die Anweisungen auf dem Bildschirm und befolgen Sie die Eingabeaufforderungen.

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

Mit diesem Befehl wird ein Zertifikat mit dem Namen customerCA.crt erstellt. Legen Sie dieses Zertifikat auf jedem Host ab, von dem aus Sie eine Verbindung zu Ihrem AWS CloudHSM Cluster herstellen möchten. Wenn Sie der Datei einen anderen Namen geben oder unter einem anderen Pfad als dem Root-Verzeichnis speichern, müssen Sie Ihre Client-Konfigurationsdatei entsprechend anpassen. Verwenden Sie das Zertifikat und den privaten Schlüssel, den Sie gerade erstellt haben, um die Cluster-Zertifikatsignieranforderung (CSR) im nächsten Schritt zu signieren.

Signieren Sie den Cluster CSR

Die vertrauenswürdige Hardware, mit der Sie Ihren privaten Schlüssel für Ihren Produktionscluster erstellen, sollte auch über ein Tool verfügen, CSR mit dem Sie den Schlüssel signieren können. Im folgenden Beispiel wird Open verwendetSSL, um den Cluster zu signierenCSR. Das Beispiel verwendet Ihren privaten Schlüssel und das selbstsignierte Zertifikat, das Sie im vorherigen Schritt erstellt haben.

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

Mit diesem Befehl wird eine Datei mit dem Namen <cluster ID>_CustomerHsmCertificate.crt

Schritt 3. Initialisieren des Clusters

Verwenden Sie Ihr signiertes HSM Zertifikat und Ihr Signaturzertifikat, um Ihren Cluster zu initialisieren. Sie können die AWS CloudHSM Konsole AWS CLI

Initialisieren eines Clusters (Konsole)

Öffnen Sie die AWS CloudHSM Konsole zu https://console.aws.amazon.com/cloudhsm/Hause

. -

Wählen Sie das Optionsfeld neben der Cluster-ID mit der, die HSM Sie verifizieren möchten.

-

Wählen Sie Aktionen aus. Wählen Sie aus dem Drop-down-Menü die Option Initialisieren.

-

Wenn Sie den vorherigen Schritt zum Erstellen einer nicht abgeschlossen habenHSM, wählen Sie eine Availability Zone (AZ) für dieHSM, die Sie gerade erstellen. Wählen Sie dann Erstellen aus.

-

Wählen Sie auf der Seite Herunterladen der Zertifikat-Signierungsanforderung Weiter aus. Wenn Next nicht verfügbar ist, wählen Sie zunächst einen der Links CSR oder das Zertifikat aus. Wählen Sie anschließend Weiter.

-

Wählen Sie auf der Seite Signieranforderung für das Zertifikat signieren (CSR) die Option Weiter aus.

-

Gehen Sie auf der Seite Die Zertifikate hochladen wie folgt vor:

-

Wählen Sie neben Cluster-Zertifikat Datei hochladen. Suchen Sie dann das HSM Zertifikat, das Sie zuvor signiert haben, und wählen Sie es aus. Wenn Sie die Schritte im vorigen Abschnitt ausgeführt haben, wählen Sie die Datei

<cluster ID>_CustomerHsmCertificate.crt -

Wählen Sie neben Zertifikat ausstellen Datei hochladen. Wählen Sie anschließend das Signaturzertifikat aus. Wenn Sie die Schritte im vorigen Abschnitt ausgeführt haben, wählen Sie die Datei

customerCA.crt. -

Wählen Sie Hochladen und initialisieren.

-