Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

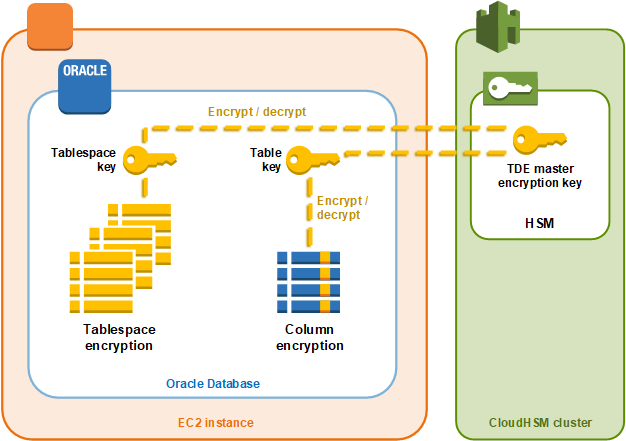

Transparent Data Encryption (TDE) wird für die Verschlüsselung von Datenbankdateien eingesetzt. Mit TDE verschlüsselt die Datenbanksoftware die Daten, bevor sie auf der Festplatte gespeichert werden. Die Daten in den Tabellenspalten oder Tablespaces der Datenbank werden mit einem Tabellenschlüssel oder einem Tablespace-Schlüssel verschlüsselt. Einige Versionen der Datenbanksoftware von Oracle bieten TDE. In Oracle TDE werden diese Schlüssel mit einem TDE-Master-Schlüssel verschlüsselt. Sie können mehr Sicherheit erreichen, indem Sie den TDE-Master-Verschlüsselungsschlüssel HSMs in Ihrem AWS CloudHSM Cluster speichern.

In dieser Lösung verwenden Sie Oracle Database, die auf einer EC2 Amazon-Instance installiert ist. Oracle Database ist in die AWS CloudHSM Softwarebibliothek für PKCS #11 integriert, um den TDE-Hauptschlüssel HSMs in Ihrem Cluster zu speichern.

Wichtig

-

Wir empfehlen, Oracle Database auf einer EC2 Amazon-Instance zu installieren.

Führen Sie die folgenden Schritte aus, um die Oracle TDE-Integration mit AWS CloudHSM zu vollenden.

Themen

Schritt 1. Richten Sie die Voraussetzungen ein

Um die Oracle TDE-Integration mit durchzuführen AWS CloudHSM, benötigen Sie Folgendes:

Ein aktiver AWS CloudHSM Cluster mit mindestens einem HSM.

Eine EC2 Amazon-Instance, auf der das Amazon Linux-Betriebssystem ausgeführt wird und die folgende Software installiert ist:

Der AWS CloudHSM Client und die Befehlszeilentools.

Die AWS CloudHSM Softwarebibliothek für PKCS #11.

Oracle-Datenbank. AWS CloudHSM unterstützt die Oracle TDE-Integration. Client-SDK 5.6 und höher unterstützen Oracle-Datenbank 19c. Das Client-SDK 3 unterstützt Oracle TDE für die Oracle-Datenbankversionen 11g und 12c.

-

Ein kryptografischer Benutzer (CU), der den TDE-Master-Verschlüsselungsschlüssel HSMs in Ihrem Cluster besitzt und verwaltet.

Führen Sie zum Einrichten aller Voraussetzungen die folgenden Schritte aus.

Um die Voraussetzungen für die Oracle TDE-Integration mit einzurichten AWS CloudHSM

-

Führen Sie die Schritte unter Erste Schritte aus. Anschließend verfügen Sie über einen aktiven Cluster mit einem HSM. Sie werden auch über eine EC2 Amazon-Instance verfügen, auf der das Amazon Linux-Betriebssystem ausgeführt wird. Die AWS CloudHSM Client- und Befehlszeilentools werden ebenfalls installiert und konfiguriert.

-

(Optional) Fügen Sie Ihrem Cluster weitere HSMs hinzu. Weitere Informationen finden Sie unter Hinzufügen eines HSM zu einem Cluster AWS CloudHSM.

-

Connect zu Ihrer EC2 Amazon-Client-Instance her und gehen Sie wie folgt vor:

-

Installieren Sie die AWS CloudHSM Softwarebibliothek für PKCS #11.

-

Installieren Sie Oracle Database. Weitere Informationen finden Sie in der Oracle Database-Dokumentation

. Client-SDK 5.6 und höher unterstützen Oracle-Datenbank 19c. Das Client-SDK 3 unterstützt Oracle TDE für die Oracle-Datenbankversionen 11g und 12c. -

Verwenden Sie zum Erstellen eines Crypto-Benutzers (CU) in Ihrem Cluster das Befehlszeilen-Tool cloudhsm_mgmt_util. Weitere Informationen zum Erstellen eines CU finden Sie unter So verwalten Sie HSM-Benutzer mit CMU und HSM-Benutzer.

-

Schritt 3: Generieren Sie den Oracle TDE-Master-Verschlüsselungsschlüssel

Um den Oracle TDE-Masterschlüssel auf dem HSMs in Ihrem Cluster zu generieren, führen Sie die Schritte im folgenden Verfahren aus.

So generieren Sie den Masterschlüssel

-

Verwenden Sie den folgenden Befehl, um Oracle SQL*Plus zu öffnen. Geben Sie, wenn Sie dazu aufgefordert werden, das Systempasswort ein, das Sie beim Installieren von Oracle Database festgelegt haben.

sqlplus / as sysdbaAnmerkung

Für Client-SDK 3 müssen Sie die

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSE-Umgebungsvariable jedes Mal setzen, wenn Sie einen Hauptschlüssel erzeugen. Diese Variable wird nur für die Generierung des Masterschlüssels benötigt. Weitere Informationen finden Sie unter „Problem: Oracle legt das PCS #11-AttributCKA_MODIFIABLEbei der Generierung des Masterschlüssels fest, aber das HSM unterstützt es nicht“ unter Bekannte Probleme für die Integration von Drittanbieteranwendungen. -

Führen Sie die SQL-Anweisung aus, die den Master-Verschlüsselungsschlüssel erstellt, wie in den folgenden Beispielen gezeigt. Verwenden Sie die Anweisung, die Ihrer Version von Oracle Database entspricht.

<CU user name>Ersetzen Sie ihn durch den Benutzernamen des kryptografischen Benutzers (CU). Ersetzen Sie es<password>durch das CU-Passwort.Wichtig

Führen Sie einmalig den folgenden Befehl aus. Jedes Mal, wenn der Befehl ausgeführt wird, wird ein neuer Master-Verschlüsselungsschlüssel erstellt.

-

Führen Sie für Oracle Database, Version 11, die folgende SQL-Anweisung aus.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Für Oracle Database Version 12 und Version 19c führen Sie die folgende SQL-Anweisung aus.

SQL>administer key management set key identified by "<CU user name>:<password>";

Wenn die Antwort

System alteredoderkeystore alteredist, haben Sie den Masterschlüssel für Oracle TDE erfolgreich generiert und festgelegt. -

-

(Optional) Führen Sie den folgenden Befehl aus, um den Status von Oracle Wallet zu verifizieren.

SQL>select * from v$encryption_wallet;Ist das Wallet nicht geöffnet, öffnen Sie es mit einem der folgenden Befehle.

<CU user name>Ersetzen Sie es durch den Namen des kryptografischen Benutzers (CU). Ersetzen Sie es<password>durch das CU-Passwort.-

Führen Sie für Oracle 11 zum Öffnen des Wallet den folgenden Befehl aus.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Führen Sie zum manuellen Schließen des Wallet den folgenden Befehl aus.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

Bei Oracle 12 und Oracle 19c führen Sie den folgenden Befehl aus, um die Brieftasche zu öffnen.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Führen Sie zum manuellen Schließen des Wallet den folgenden Befehl aus.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-