Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

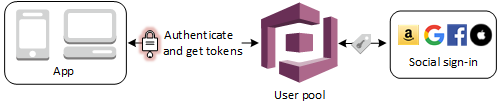

Die Benutzer Ihrer Web- und mobilen App können sich über Social-Identity-Anbieter (IdP) wie Facebook, Google und Amazon anmelden. Mit der integrierten gehosteten Web-UI bietet Amazon Cognito Token-Handling und Verwaltung für authentifizierte Benutzer aller Identitätsanbieter. Auf diese Weise können Ihre Backend-Systeme auf einen Satz von Benutzerpool-Token standardisiert werden. Sie müssen die verwaltete Anmeldung aktivieren, um die Integration mit unterstützten Anbietern für soziale Identität zu ermöglichen. Wenn Amazon Cognito Ihre verwalteten Anmeldeseiten erstellt, erstellt es OAuth 2.0-Endpunkte, die Amazon Cognito und Ihr OIDC und Ihre sozialen Netzwerke IdPs zum Informationsaustausch verwenden. Weitere Informationen finden Sie unter Auth-API-Referenz des Amazon-Cognito-Benutzerpools.

Sie können einen sozialen IdP hinzufügen oder die AWS Management Console AWS CLI oder die Amazon Cognito Cognito-API verwenden.

Anmerkung

Die Anmeldung über einen Drittanbieter (Verbund) in Amazon-Cognito-Benutzerpools wird unterstützt. Diese Funktion ist unabhängig von Verbund über Amazon-Cognito-Identitätspools (Verbundidentitäten).

Themen

Voraussetzungen

Bevor Sie beginnen, muss Folgendes sichergestellt sein:

-

Ein Benutzerpool mit einem App-Client und eine Benutzerpool-Domäne. Weitere Informationen finden Sie unter Einen Benutzerpool erstellen.

-

Ein Social-IDP.

Schritt 1: Registrieren mit einem Social-Identity-Anbieter

Bevor Sie einen soziale IdP mit Amazon Cognito anlegen, müssen Sie Ihre Anwendung bei dem sozialen IdP registrieren, um eine Kunden-ID und einen geheimen Client-Schlüssel zu erhalten.

-

Erstellen Sie ein Entwickler-Konto bei Facebook

. -

Melden Sie sich

mit Ihren Facebook-Anmeldeinformationen an. -

Wählen Sie im Menü My Apps (Meine Apps) den Eintrag Create New App (Neue App erstellen).

-

Geben Sie einen Namen für Ihre Facebook-App ein und wählen Sie dann Create App ID (App-ID erstellen) aus.

-

Wählen Sie in der linken Navigationsleiste Settings (Einstellungen) aus und dann Basic (Grundlegend).

-

Notieren Sie die App ID und das App Secret (Geheimer Schlüssel für die App). Sie brauchen diese Informationen im nächsten Abschnitt.

-

Wählen Sie unten auf der Seite + Add Platform (+ Plattform hinzufügen).

-

Wählen Sie Website.

-

Geben Sie unter Website den Pfad zur Anmeldeseite Ihrer Anwendung unter Site URL (Website-URL) ein.

https://mydomain.us-east-1.amazoncognito.com/login?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com -

Wählen Sie Save Changes.

-

Geben Sie den Pfad zum Stammverzeichnis Ihrer Benutzerpool-Domäne in App Domains (Anwendungsdomänen) ein.

https://mydomain.us-east-1.amazoncognito.com -

Wählen Sie Save Changes.

-

Wählen Sie auf der Navigationsleiste Add Product (Produkte hinzufügen) und dann Set up (Einrichten) für Facebook Login (Facebook-Anmeldung).

-

Wählen Sie in der linken Navigationsleiste Facebook Login (Facebook-Anmeldung) und dann Settings (Einstellungen).

Geben Sie den Pfad zum

/oauth2/idpresponseEndpunkt für Ihre Benutzerpool-Domain in OAuth Valid Redirect ein. URIshttps://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse -

Wählen Sie Änderungen speichern.

-

Erstellen Sie ein Entwickler-Konto bei Amazon

. -

Melden Sie sich

mit Ihren Amazon-Anmeldeinformationen an. -

Sie müssen ein Amazon Sicherheitsprofil erstellen, um die Amazon-Client-ID und den geheimen Client-Schlüssel zu erhalten.

Wählen Sie Apps and Services (Apps und Services) aus der Navigationsleiste oben auf der Seite und wählen Sie dann Login with Amazon (Anmeldung mit Amazon).

-

Wählen Sie Create a Security Profile (Ein Sicherheitsprofil erstellen) aus.

-

Geben Sie einen Security Profile Name (Sicherheitsprofilnamen), eine Security Profile Description (Sicherheitsprofilbeschreibung) und eine Consent Privacy Notice URL (URL zur Zustimmung zum Datenschutzhinweis) ein.

-

Wählen Sie Save (Speichern) aus.

-

Wählen Sie Client ID (Client-ID) und Client Secret (Clientschlüssel), um die Client-ID und den Clientschlüssel anzuzeigen. Sie brauchen diese Informationen im nächsten Abschnitt.

-

Bewegen Sie den Mauszeiger über das Zahnrad, wählen Sie Web Settings (Web-Einstellungen) und dann Edit (Bearbeiten) aus.

-

Geben Sie Ihre Benutzerpool-Domäne in Allowed Origins (Autorisierte Quellen) ein.

https://mydomain.us-east-1.amazoncognito.com -

Geben Sie Ihre Benutzerpool-Domain mit dem

/oauth2/idpresponseEndpunkt in Allowed Return ein URLs.https://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse -

Wählen Sie Save (Speichern) aus.

Weitere Informationen zu OAuth 2.0 auf der Google Cloud-Plattform finden Sie in der Dokumentation zu Google Workspace für Entwickler unter Weitere Informationen zur Authentifizierung und Autorisierung

-

Erstellen Sie ein Entwickler-Konto bei Google

. -

Melden Sie sich bei der Konsole für Google Cloud Platform

an. -

Klicken Sie in der oberen Navigationsleiste auf Select a project (Projekt auswählen). Wenn Sie bereits ein Projekt auf der Google-Plattform haben, zeigt dieses Menü stattdessen Ihr Standardprojekt an.

-

Wählen Sie NEW PROJECT (NEUES PROJEKT) aus.

-

Geben Sie einen Namen für Ihr Projekt ein und wählen Sie dann CREATE (ERSTELLEN) aus.

-

Wählen Sie in der linken Navigationsleiste Dienste APIs und dann den Bildschirm mit der Zustimmung von OAuth aus.

-

Geben Sie App-Informationen, eine App domain (App-Domäne), Authorized domains (Autorisierte Domänen) und Developer contact information (Kontaktinformationen für Entwickler) ein. Ihre Authorized domains (Autorisierte Domänen) müssen

amazoncognito.comund das Stammverzeichnis Ihrer benutzerdefinierten Domäne, z. B.example.com, enthalten. Wählen Sie SAVE AND CONTINUE (SPEICHERN UND FORTFAHREN) aus. -

1. Wählen Sie unter Bereiche die Option Bereiche hinzufügen oder entfernen und wählen Sie mindestens die folgenden Bereiche aus. OAuth

-

.../auth/userinfo.email -

.../auth/userinfo.profile -

openid

-

-

Wählen Sie unter Test users (Testbenutzer) die Option Add users (Benutzer hinzufügen) aus. Geben Sie Ihre E-Mail-Adresse und weitere autorisierte Testbenutzer ein und wählen Sie dann SAVE AND CONTINUE (SPEICHERN UND FORTFAHREN) aus.

-

Erweitern Sie die linke Navigationsleiste erneut und wählen Sie Dienste APIs und dann Anmeldeinformationen aus.

-

Wählen Sie CREATE CREDENTIALS und dann OAuth Client-ID aus.

-

Wählen Sie einen Application type (Anwendungstyp) aus und geben Sie Ihrem Client im Feld Name (Name) einen Namen.

-

Wählen Sie unter Autorisierte JavaScript Ursprünge die Option URI HINZUFÜGEN aus. Geben Sie Ihre Benutzerpool-Domäne ein.

https://mydomain.us-east-1.amazoncognito.com -

Wählen Sie unter Autorisierte Weiterleitung URIs die Option URI HINZUFÜGEN aus. Geben Sie den Pfad zum Endpunkt

/oauth2/idpresponseIhrer Benutzerpool-Domäne ein.https://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse -

Wählen Sie CREATE (Erstellen) aus.

-

Speichern Sie die Werte sicher, die Google unter Your client ID (Ihre Client-ID) und Your client secret (Ihr Client-Schlüssel) anzeigt. Stellen Sie diese Werte Amazon Cognito zur Verfügung, wenn Sie einen Google-IDP hinzufügen.

Die meisten up-to-date Informationen zur Einrichtung von Sign in with Apple finden Sie unter Konfiguration Ihrer Umgebung für die Anmeldung mit Apple

-

Erstellen Sie ein Entwickler-Konto bei Apple

. -

Melden Sie sich

mit Ihren Apple-Anmeldeinformationen an. -

Wählen Sie in der linken Navigationsleiste Certificates, Identifiers & Profiles (Zertifikate, IDs und Profile) aus.

-

Wählen Sie in der linken Navigationsleiste Kennungen aus.

-

Wählen Sie auf der Seite Kennungen das Symbol + aus.

-

Wählen Sie auf der Seite „Neuen Identifier registrieren“ die Option App IDs und dann Weiter aus.

-

Wählen Sie auf der Seite Select a type (Typ auswählen) die Option App und dann Continue (Weiter) aus.

-

Machen Sie auf der Seite Registrieren einer App-ID das Folgende:

-

Geben Sie unter Description (Beschreibung) eine Beschreibung ein.

-

Geben Sie unter App ID Prefix (App-ID-Präfix) eine Bundle ID (Bündel-ID) ein. Notieren Sie sich den Wert unter App ID Prefix (App-ID-Präfix). Sie benötigen diesen Wert, nachdem Sie Apple als Identitätsanbieter in Schritt 2: Hinzufügen eines Social-Identity-Anbieters zu Ihrem Benutzerpool ausgewählt haben.

-

Wählen Sie unter Funktionen die Option Mit Apple anmelden und dann Bearbeiten aus.

-

Wählen Sie auf der Seite „Mit Apple anmelden: App-ID-Konfiguration“ aus, ob Sie die App entweder als primäre App oder als Gruppe mit einer anderen App einrichten möchten IDs, und wählen Sie dann Speichern aus.

-

Klicken Sie auf Continue.

-

-

Wählen Sie auf der Seite App-ID bestätigen die Option Registrieren aus.

-

Wählen Sie auf der Seite Kennungen das Symbol + aus.

-

Wählen Sie auf der Seite „Neue ID registrieren“ die Option Dienste IDs und dann Weiter aus.

-

Machen Sie auf der Seite Registrieren einer Service-ID das Folgende:

-

Geben Sie unter Beschreibung eine Beschreibung ein.

-

Geben Sie unter Kennungen eine Kennung ein. Notieren Sie sich diese Service-ID, da Sie diesen Wert benötigen, nachdem Sie Apple als Identitätsanbieter in ausgewählt haben Schritt 2: Hinzufügen eines Social-Identity-Anbieters zu Ihrem Benutzerpool.

-

Wählen Sie Continue (Weiter) und dann Register (Registrieren) aus.

-

-

Wählen Sie auf der Seite „Identifiers“ (Bezeichner) die gerade erstellte Service-ID aus.

-

Wählen Sie Mit Apple anmelden und dann Konfigurieren aus.

-

Wählen Sie auf der Seite Web Authentication Configuration (Konfiguration der Web-Authentifizierung) die App-ID, die Sie zuvor erstellt haben, als Primary App ID (Primäre App-ID) aus.

-

Wählen Sie das Pluszeichen neben Website aus URLs.

-

Geben Sie unter Domains and subdomains (Domänen und Subdomänen) Ihre Benutzerpool-Domäne ohne das Präfix

https://ein.mydomain.us-east-1.amazoncognito.com -

Geben Sie URLs unter Zurück den Pfad zum

/oauth2/idpresponseEndpunkt Ihrer Benutzerpool-Domain ein.https://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse -

Wählen Sie Next (Weiter) und anschließend Done (Fertig) aus. Sie müssen die Domäne nicht verifizieren.

-

Wählen Sie Continue (Weiter) und anschließend Save (Speichern) aus.

-

-

Wählen Sie in der linken Navigationsleiste die Option Schlüssel aus.

-

Klicken Sie auf der Seite Schlüssel auf das Symbol +.

-

Machen Sie auf der Seite Registrieren eines neuen Schlüssels das Folgende:

-

Geben Sie unter Key Name (Schlüsselname) einen Schlüsselnamen ein.

-

Wählen Sie Mit Apple anmelden und dann Konfigurieren aus.

-

Wählen Sie auf der Seite Configure Key (Schlüssel konfigurieren) die App-ID, die Sie zuvor erstellt haben, als Primary App ID (Primäre App-ID) aus. Wählen Sie Save (Speichern) aus.

-

Wählen Sie Weiter und dann Registrieren aus.

-

-

Wählen Sie auf der Seite Download Your Key (Schlüssel herunterladen) die Option Download (Herunterladen) aus, um den privaten Schlüssel herunterzuladen. Notieren Sie die angezeigte Schlüssel-ID und klicken Sie anschließend auf Done (Fertig). Sie benötigen diesen privaten Schlüssel und den auf dieser Seite angezeigten Wert für die Schlüssel-ID, nachdem Sie Apple als Identitätsanbieter in Schritt 2: Hinzufügen eines Social-Identity-Anbieters zu Ihrem Benutzerpool ausgewählt haben.

Schritt 2: Hinzufügen eines Social-Identity-Anbieters zu Ihrem Benutzerpool

Um einen Benutzerpool (Social IdP) mit dem zu konfigurieren AWS Management Console

-

Melden Sie sich bei der Amazon-Cognito-Konsole

an. Wenn Sie dazu aufgefordert werden, geben Sie Ihre AWS Anmeldeinformationen ein. -

Wählen Sie User Pools (Benutzerpools) aus.

-

Wählen Sie einen vorhandenen Benutzerpool aus der Liste aus oder erstellen Sie einen Benutzerpool.

-

Wählen Sie das Menü Soziale Netzwerke und externe Anbieter und wählen Sie dann Identitätsanbieter hinzufügen aus.

-

Wählen Sie einen Social-IdP aus: Facebook, Google, Login with Amazon oder Mit Apple anmelden.

-

Wählen Sie basierend auf Ihrer Wahl des Social-IdP einen der folgenden Schritte aus:

-

Google und Login with Amazon – Geben Sie die App-Client-ID und das App-Clientgeheimnis ein, das Sie im vorherigen Abschnitt erstellt haben.

-

Facebook – Geben Sie die App-Client-ID und das App-Clientgeheimnis ein, das Sie im vorherigen Abschnitt erstellt haben. Wählen Sie anschließend eine API-Version aus (z. B. Version 2.12). Wir empfehlen, die neueste Version auszuwählen, da jede Facebook-API-Version einen Lebenszyklus und ein Abkündigungsdatum hat. Facebook-Bereiche und Attribute können zwischen API-Versionen variieren. Wir empfehlen, Ihre Social-Identity-Anmeldung mit Facebook zu testen, um sicherzustellen, dass der Verbund wie vorgesehen funktioniert.

-

Mit Apple anmelden – Geben Sie die Service-ID, Team-ID, Schlüssel-ID und den privaten Schlüssel ein, die/den Sie im vorherigen Abschnitt erstellt haben.

-

-

Geben Sie die Namen der autorisierten Bereiche ein, die Sie verwenden möchten. Bereiche definieren, auf welche Benutzerattribute (wie z. B.

nameundemail) mit Ihrer App zugreifen möchten. Für Facebook müssen diese durch Kommata voneinander getrennt werden. Für Google und "Login with Amazon (Anmelden mit Amazon)" müssen die Werte mit Leerzeichen getrennt werden. Aktivieren Sie für "Sign in with Apple (Mit Apple anmelden)" die Kontrollkästchen der Bereiche, auf die Sie Zugriff benötigen.Anbieter sozialer Identitäten Beispiel-Bereiche Facebook public_profile, emailGoogle profile email openidLogin with Amazon profile postal_codeMit Apple anmelden email nameDer App-Benutzer wird aufgefordert, der Bereitstellung dieser Attribute für die App zuzustimmen. Weitere Informationen zu den jeweiligen Bereichen enthält die Dokumentation von Google, Facebook, Login with Amazon oder Mit Apple anmelden.

Bei Verwendung von „Mit Apple anmelden“ werden Bereiche in den folgenden Benutzerszenarien unter Umständen nicht zurückgegeben:

-

Bei einem Endbenutzer kommt es nach dem Verlassen der Anmeldeseite von Apple zu Fehlern (interne Fehler von Amazon Cognito oder Probleme in dem vom Entwickler geschriebenen Quelltext).

-

Die Service-ID wird über Benutzerpools und/oder andere Authentifizierungs-Services hinweg verwendet.

-

Ein Entwickler fügt Bereiche hinzu, nachdem der betreffende Endbenutzer sich angemeldet hat (es werden keine neuen Informationen abgerufen).

-

Ein Entwickler löscht den Benutzer und der Benutzer meldet sich dann erneut an, ohne die App zuvor aus seinem Apple-ID-Profil zu entfernen.

-

-

Ordnen Sie Ihrem Benutzerpool Attribute von Ihrem IdP zu. Weitere Informationen finden Sie unter Geben Sie die Identitätsanbieter-Attributzuordnungen für Ihren Benutzerpool an.

-

Wählen Sie Create (Erstellen) aus.

-

Wählen Sie im Menü App-Clients einen App-Client aus der Liste aus und wählen Sie Bearbeiten aus. Um den neuen Social Identity-Anbieter zum App-Client hinzuzufügen, navigieren Sie zur Registerkarte Anmeldeseiten und wählen Sie in der Konfiguration für verwaltete Anmeldeseiten die Option Bearbeiten aus.

-

Wählen Sie Änderungen speichern.

Schritt 3: Testen der Konfiguration Ihres Social-Identity-Anbieters

Unter Verwendung der Elemente aus den vorherigen zwei Abschnitten können Sie eine Anmelde-URL erstellen. Verwenden Sie sie zum Testen der Konfiguration Ihres sozialen IdP.

https://mydomain.us-east-1.amazoncognito.com/login?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com

Sie finden Ihre Domäne auf der Konsolenseite Domain name (Domänenname) für den Benutzerpool. Die Client-ID befindet sich auf der Registerkarte App client settings (App-Client-Einstellungen). Verwenden Sie Ihre Callback-URL für den redirect_uri-Parameter. Dies ist die URL der Seite, auf die Ihre Benutzer nach einer erfolgreichen Authentifizierung umgeleitet werden.

Anmerkung

Amazon Cognito storniert Authentifizierungsanfragen, die nicht innerhalb von 5 Minuten abgeschlossen werden, und leitet den Benutzer zur verwalteten Anmeldung weiter. Für die Seite wird eine Something went wrong-Fehlermeldung angezeigt.