Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Dieses Tutorial zeigt, wie Sie CloudWatch mithilfe AWS PrivateLink von eine Anfrage von einer EC2 Instance in einem privaten Subnetz an Amazon senden.

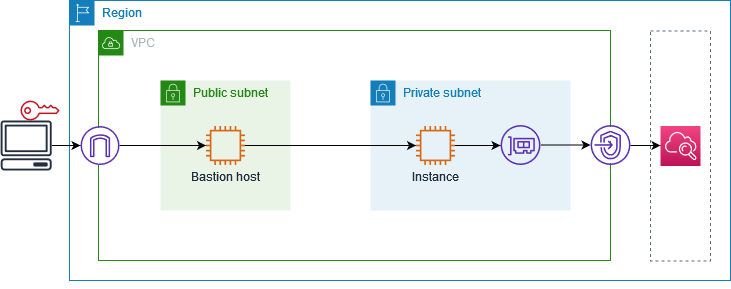

Das folgende Diagramm gibt einen Überblick über dieses Szenario. Um eine Verbindung von Ihrem Computer zur Instance im privaten Subnetz herzustellen, müssen Sie zunächst eine Verbindung zu einem Bastion-Host in einem öffentlichen Subnetz herstellen. Sowohl der Bastion-Host als auch die Instance müssen das gleiche Schlüsselpaar verwenden. Da sich die .pem-Datei für den privaten Schlüssel auf Ihrem Computer und nicht auf dem Bastion-Host befindet, verwenden Sie die SSH-Schlüsselweiterleitung. Dann können Sie über den Bastion-Host eine Verbindung mit der Instance herstellen, ohne die .pem-Datei im ssh-Befehl anzugeben. Nachdem Sie einen VPC-Endpunkt für eingerichtet haben CloudWatch, wird der Datenverkehr von der Instance, für die bestimmt CloudWatch ist, zur Endpunkt-Netzwerkschnittstelle aufgelöst und dann an die CloudWatch Verwendung des VPC-Endpunkts gesendet.

Zu Testzwecken können Sie eine einzelne Availability Zone verwenden. In der Produktion empfehlen wir Ihnen, mindestens zwei Availability Zones für niedrige Latenz und hohe Verfügbarkeit zu verwenden.

Aufgaben

Schritt 1: Erstellen einer VPC mit Subnetzen

Gehen Sie wie folgt vor, um eine VPC mit einem öffentlichen Subnetz und einem privaten Subnetz zu erstellen.

So erstellen Sie die VPC

-

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie VPC erstellen aus.

-

Wählen Sie unter Resources to create (Zu erstellende Ressourcen) die Option VPC and more (VPC und mehr) aus.

-

Geben Sie unter Name tag auto-generation (Automatische Generierung des Namens-Tags) einen Namen für die VPC ein.

-

Führen Sie zur Konfiguration der Subnetze folgende Schritte aus:

-

Wählen Sie unter Number of Availability Zones (Anzahl der Availability Zones) je nach Bedarf 1 oder 2 aus.

-

Stellen Sie unter Number of public subnets (Anzahl der öffentlichen Subnetze) sicher, dass ein öffentliches Subnetz pro Availability Zone vorhanden ist.

-

Stellen Sie unter Number of private subnets (Anzahl der privaten Subnetze) sicher, dass ein privates Subnetz pro Availability Zone vorhanden ist.

-

-

Wählen Sie VPC erstellen aus.

Schritt 2: Starten der Instances

Starten Sie unter Verwendung der im vorherigen Schritt erstellten VPC den Bastion-Host im öffentlichen Subnetz und die Instance im privaten Subnetz.

Voraussetzungen

Erstellen Sie ein Schlüsselpaar im PEM-Format. Sie müssen dieses Schlüsselpaar auswählen, wenn Sie sowohl den Bastion-Host als auch die Instance starten.

Erstellen Sie eine Sicherheitsgruppe für den Bastion-Host, die eingehenden SSH-Verkehr vom CIDR-Block für Ihren Computer zulässt.

Erstellen Sie eine Sicherheitsgruppe für die Instance, die eingehenden SSH-Verkehr von der Sicherheitsgruppe für den Bastion-Host zulässt.

Erstellen Sie ein IAM-Instanzprofil und fügen Sie die Richtlinie an. CloudWatchReadOnlyAccess

Starten des Bastion-Hosts

-

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie Launch Instance (Instance starten) aus.

-

Geben Sie unter Name einen Namen für Ihren Bastion-Host ein.

-

Behalten Sie das Standard-Image und den Instance-Typ bei.

-

Wählen Sie unter Key pair (Schlüsselpaar) Ihr Schlüsselpaar aus.

-

Führen Sie unter Network settings (Netzwerkeinstellungen) die folgenden Schritte aus:

-

Wählen Sie unter VPC Ihre VPC aus.

-

Wählen Sie unter Subnet (Subnetz) das öffentliche Subnetz aus.

-

Wählen Sie unter Auto-assign public IP (Öffentlche IP automatisch zuweisen) die Option Enable (Aktivieren) aus.

-

Wählen Sie unter Firewall die Option Select existing security group (Vorhandene Sicherheitsgruppe auswählen) aus und wählen Sie dann die Sicherheitsgruppe für den Bastion-Host aus.

-

-

Wählen Sie Launch Instance (Instance starten) aus.

So starten Sie die Instance

-

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie Launch Instance (Instance starten) aus.

-

Geben Sie unter Name einen Namen für Ihre Instance ein.

-

Behalten Sie das Standard-Image und den Instance-Typ bei.

-

Wählen Sie unter Key pair (Schlüsselpaar) Ihr Schlüsselpaar aus.

-

Führen Sie unter Network settings (Netzwerkeinstellungen) die folgenden Schritte aus:

-

Wählen Sie unter VPC Ihre VPC aus.

-

Wählen Sie unter Subnet (Subnetz) das private Subnetz aus.

-

Wählen Sie unter Auto-assign public IP (Öffentliche IP automatisch zuweisen) die Option Disable (Deaktivieren) aus.

-

Wählen Sie unter Firewall die Option Select existing security group (Vorhandene Sicherheitsgruppe auswählen) aus und wählen Sie dann die Sicherheitsgruppe für die Instance aus.

-

-

Erweitern Sie Advanced Details (Erweiterte Details). Wählen Sie unter IAM instance profile (IAM-Instance-Profil) Ihre IAM-Instance-Profil aus.

-

Wählen Sie Launch Instance (Instance starten) aus.

Schritt 3: CloudWatch Zugriff testen

Gehen Sie wie folgt vor, um zu bestätigen, dass die Instanz nicht darauf zugreifen kann CloudWatch. Dazu verwenden Sie einen schreibgeschützten AWS CLI Befehl für. CloudWatch

Um den Zugriff zu testen CloudWatch

-

Fügen Sie von Ihrem Computer aus das key pair mit dem folgenden Befehl zum SSH-Agenten hinzu, wobei der Name Ihrer PEM-Datei

key.pemsteht.ssh-add ./key.pemWenn Sie die Fehlermeldung erhalten, dass die Berechtigungen für Ihr Schlüsselpaar zu offen sind, führen Sie den folgenden Befehl aus und wiederholen Sie dann den vorherigen Befehl.

chmod 400 ./key.pem -

Stellen Sie auf Ihrem Computer eine Verbindung mit dem Bastion-Host her. Sie müssen die Option

-A, den Benutzernamen der Instance (z. B.ec2-user) und die öffentliche IP-Adresse des Bastion-Hosts angeben.ssh -Aec2-user@bastion-public-ip-address -

Stellen Sie über den Bastion-Host eine Verbindung zur Instance her. Sie müssen den Benutzernamen der Instance (z. B.

ec2-user) und die private IP-Adresse der Instance angeben.sshec2-user@instance-private-ip-address -

Führen Sie den Befehl CloudWatch list-metrics

auf der Instance wie folgt aus. Geben Sie für die Option --regiondie Region an, in der Sie die VPC erstellt haben.aws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1 -

Nach einigen Minuten tritt ein Timeout für den Befehl auf. Dies zeigt, dass Sie CloudWatch von der Instance aus mit der aktuellen VPC-Konfiguration nicht darauf zugreifen können.

Connect timeout on endpoint URL: https://monitoring.us-east-1.amazonaws.com/ -

Bleiben Sie mit Ihrer Instance verbunden. Nachdem Sie den VPC-Endpunkt erstellt haben, führen Sie diesen list-metrics.Befehl erneut aus.

Schritt 4: Erstellen Sie einen VPC-Endpunkt für den Zugriff CloudWatch

Gehen Sie wie folgt vor, um einen VPC-Endpunkt zu erstellen, mit dem eine Verbindung hergestellt wird. CloudWatch

Voraussetzung

Erstellen Sie eine Sicherheitsgruppe für den VPC-Endpunkt, zu CloudWatch der Datenverkehr zugelassen wird. Fügen Sie zum Beispiel eine Regel hinzu, die HTTPS-Datenverkehr vom VPC-CIDR-Block zulässt.

So erstellen Sie einen VPC-Endpunkt für CloudWatch

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Wählen Sie Endpunkt erstellen aus.

-

Geben Sie unter Name tag (Name-Tag) einen Namen für den Endpunkt ein.

-

Wählen Sie für Servicekategorie die Option AWS-Services aus.

-

Wählen Sie für Service die Option com.amazonaws aus.

region. Überwachung. -

Wählen Sie im Feld VPC Ihre VPC aus.

-

Wählen Sie unter Subnets (Subnetze) die Availability Zone und dann das private Subnetz aus.

-

Wählen Sie unter Security group (Sicherheitsgruppe) die Sicherheitsgruppe für den VPC-Endpunkt aus.

-

Wählen Sie für Policy (Richtlinie) Full access (Vollzugriff), um alle Operationen aller Prinzipale auf allen Ressourcen über den VPC-Endpunkt zuzulassen.

-

(Optional) Sie fügen ein Tag hinzu, indem Sie neues Tag hinzufügen auswählen und den Schlüssel und den Wert für das Tag eingeben.

-

Wählen Sie Endpunkt erstellen. Der Anfangsstatus lautet Pending (Ausstehend). Bevor Sie mit dem nächsten Schritt fortfahren, warten Sie, bis der Status Available (Verfügbar) ist. Dies kann einige Minuten dauern.

Schritt 5: Testen des VPC-Endpunkts

Stellen Sie sicher, dass der VPC-Endpunkt Anfragen von Ihrer Instance an CloudWatch sendet.

So testen Sie den VPC-Endpunkt

Führen Sie den folgenden -Befehl in Ihrer Instance aus. Geben Sie für die Option --region die Region an, in der Sie den VPC-Endpunkt erstellt haben.

aws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1

Wenn Sie eine Antwort erhalten, auch wenn es sich um eine Antwort mit leeren Ergebnissen handelt, sind Sie mit der CloudWatch Verwendung AWS PrivateLink verbunden.

Wenn Sie eine UnauthorizedOperation Fehlermeldung erhalten, stellen Sie sicher, dass die Instance über eine IAM-Rolle verfügt, die den Zugriff CloudWatch auf ermöglicht.

Wenn bei der Anforderung eine Zeitüberschreitung auftritt, überprüfen Sie Folgendes:

Die Sicherheitsgruppe für den Endpunkt ermöglicht den Datenverkehr zu CloudWatch.

Die Option

--regiongibt die Region an, in der Sie den VPC-Endpunkt erstellt haben.

Schritt 6: Bereinigen

Wenn Sie den Bastion-Host und die Instance, die Sie für dieses Tutorial erstellt haben, nicht mehr benötigen, können Sie sie beenden.

So beenden Sie die Instances

-

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie im Navigationsbereich Instances aus.

-

Wählen Sie beide Test-Instances aus und wählen Sie dann Instance state (Instance-Status), Terminate instance (Instance beenden).

-

Wählen Sie Terminate (Kündigen) aus, wenn Sie zur Bestätigung aufgefordert werden.

Wenn Sie den VPC-Endpunkt nicht mehr benötigen, können Sie ihn löschen.

Löschen des VPC-Endpunkts

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Endpunkte aus.

-

Wählen Sie den VPC-Endpunkt.

-

Wählen Sie Actions (Aktionen), Delete VPC Endpoint (VPC-Endpunkte löschen).

-

Wenn Sie zur Bestätigung aufgefordert werden, geben Sie

deleteein und wählen Sie dann Löschen aus.