Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Aturan AWS Config didukung oleh AWS Audit Manager

Anda dapat menggunakan Audit Manager untuk menangkap AWS Config evaluasi sebagai bukti audit. Saat membuat atau mengedit kontrol kustom, Anda dapat menentukan satu atau beberapa AWS Config aturan sebagai pemetaan sumber data untuk pengumpulan bukti. AWS Config melakukan pemeriksaan kepatuhan berdasarkan aturan ini, dan Audit Manager melaporkan hasilnya sebagai bukti pemeriksaan kepatuhan.

Selain aturan terkelola, Anda juga dapat memetakan aturan kustom Anda ke sumber data kontrol.

Daftar Isi

Poin kunci

-

Audit Manager tidak mengumpulkan bukti dari AWS Config aturan terkait layanan, kecuali aturan terkait layanan dari Paket Kesesuaian dan dari. AWS Organizations

-

Audit Manager tidak mengelola AWS Config aturan untuk Anda. Sebelum Anda memulai pengumpulan bukti, kami sarankan Anda meninjau parameter AWS Config aturan Anda saat ini. Kemudian, validasi parameter tersebut terhadap persyaratan kerangka kerja yang Anda pilih. Jika diperlukan, Anda dapat memperbarui parameter aturan AWS Config agar selaras dengan persyaratan kerangka kerja. Ini akan membantu memastikan bahwa penilaian Anda mengumpulkan bukti pemeriksaan kepatuhan yang benar untuk kerangka kerja tersebut.

Misalnya, anggaplah Anda membuat penilaian untuk CIS v1.2.0. Kerangka kerja ini memiliki kontrol bernama Pastikan kebijakan kata sandi IAM memerlukan panjang minimum 14 atau lebih besar. Dalam AWS Config, iam-password-policyaturan memiliki

MinimumPasswordLengthparameter yang memeriksa panjang kata sandi. Nilai default untuk parameter ini adalah 14 karakter. Akibatnya, aturan tersebut sejalan dengan persyaratan kontrol. Jika Anda tidak menggunakan nilai parameter default, pastikan bahwa nilai yang Anda gunakan sama dengan atau lebih besar dari persyaratan 14 karakter dari CIS v1.2.0. Anda dapat menemukan detail parameter default untuk setiap aturan terkelola dalam AWS Config dokumentasi. -

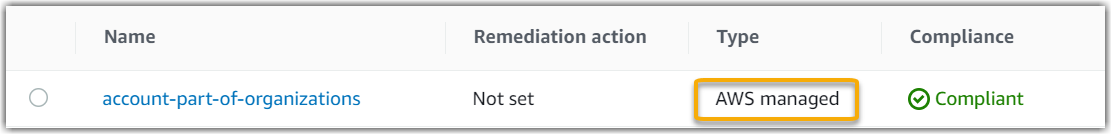

Jika Anda perlu memverifikasi apakah AWS Config aturan adalah aturan terkelola atau aturan khusus, Anda dapat melakukannya menggunakan AWS Config konsol

. Dari menu navigasi kiri, pilih Aturan dan cari aturan di tabel. Jika itu adalah aturan terkelola, kolom Type menunjukkan AWS managed.

Aturan AWS Config terkelola yang didukung

Aturan AWS Config terkelola berikut didukung oleh Audit Manager. Anda dapat menggunakan salah satu kata kunci pengenal aturan terkelola berikut saat menyiapkan sumber data untuk kontrol kustom. Untuk informasi selengkapnya tentang salah satu aturan terkelola yang tercantum di bawah ini, pilih item dari daftar atau lihat Aturan AWS Config Terkelola di Panduan AWS Config Pengguna.

Tip

Bila Anda memilih aturan terkelola di konsol Audit Manager selama pembuatan kontrol kustom, pastikan Anda mencari salah satu kata kunci pengenal aturan berikut, dan bukan nama aturan. Untuk informasi tentang perbedaan antara nama aturan dan pengidentifikasi aturan, dan cara menemukan pengenal untuk aturan terkelola, lihat bagian Pemecahan masalah pada panduan pengguna ini.

| Kata kunci aturan AWS Config terkelola yang didukung |

|---|

|

|

Menggunakan aturan AWS Config khusus dengan Audit Manager

Anda dapat menggunakan aturan AWS Config khusus sebagai sumber data untuk pelaporan audit. Ketika kontrol memiliki sumber data yang dipetakan ke AWS Config aturan, Audit Manager menambahkan evaluasi yang dibuat oleh AWS Config aturan.

Aturan khusus yang dapat Anda gunakan bergantung pada Akun AWS cara Anda masuk ke Audit Manager. Jika Anda dapat mengakses aturan kustom AWS Config, Anda dapat menggunakannya sebagai pemetaan sumber data di Audit Manager.

-

Untuk individu Akun AWS — Anda dapat menggunakan salah satu aturan khusus yang Anda buat dengan akun Anda.

-

Untuk akun yang merupakan bagian dari organisasi — Anda dapat menggunakan salah satu aturan kustom tingkat anggota Anda. Atau, Anda dapat menggunakan salah satu aturan kustom tingkat organisasi yang tersedia untuk Anda. AWS Config

Setelah memetakan aturan kustom sebagai sumber data untuk kontrol, Anda dapat menambahkan kontrol tersebut ke kerangka kerja kustom di Audit Manager.

Sumber daya tambahan

-

Untuk menemukan bantuan terkait masalah untuk tipe sumber data ini, lihat Penilaian saya tidak mengumpulkan bukti pemeriksaan kepatuhan dari AWS Config dan masalah AWS Config integrasi.

-

Untuk membuat kontrol kustom menggunakan tipe sumber data ini, lihatMembuat kontrol khusus di AWS Audit Manager.

-

Untuk membuat kerangka kerja khusus yang menggunakan kontrol kustom Anda, lihatMembuat kerangka kerja khusus di AWS Audit Manager.

-

Untuk menambahkan kontrol kustom Anda ke kerangka kustom yang ada, lihatMengedit kerangka kerja khusus di AWS Audit Manager.

-

Untuk membuat aturan kustom di AWS Config, lihat Mengembangkan aturan kustom AWS Config di Panduan AWS Config Pengembang.