Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Dalam kriptografi dan infrastruktur kunci publik (PKI), tanda tangan digital digunakan untuk mengonfirmasi bahwa data telah dikirim oleh entitas tepercaya. Tanda tangan juga menunjukkan bahwa data belum dirusak saat transit. Tanda tangan adalah hash terenkripsi yang dihasilkan dengan kunci privat pengirim. Penerima dapat memverifikasi integritas data dengan mendekripsi tanda tangan hash dengan kunci publik pengirim. Pada gilirannya, itu adalah tanggung jawab pengirim untuk mempertahankan sertifikat digital. Sertifikat digital menunjukkan kepemilikan pengirim kunci privat dan menyediakan penerima dengan kunci publik yang diperlukan untuk dekripsi. Selama kunci pribadi dimiliki oleh pengirim, tanda tangan dapat dipercaya. AWS CloudHSM menyediakan perangkat keras tervalidasi FIPS 140-2 level 3 yang aman bagi Anda untuk mengamankan kunci ini dengan akses penyewa tunggal eksklusif.

Banyak organisasi menggunakan Microsoft SignTool, alat baris perintah yang menandatangani, memverifikasi, dan stempel waktu file untuk menyederhanakan proses penandatanganan kode. Anda dapat menggunakan AWS CloudHSM untuk menyimpan pasangan kunci Anda dengan aman hingga dibutuhkan SignTool, sehingga menciptakan alur kerja yang mudah diotomatisasi untuk menandatangani data.

Topik berikut memberikan ikhtisar tentang cara menggunakannya SignTool AWS CloudHSM.

Topik

Langkah 1: Siapkan prasyarat

Untuk menggunakan Microsoft SignTool dengan AWS CloudHSM, Anda memerlukan yang berikut ini:

-

Instans EC2 klien Amazon yang menjalankan sistem operasi Windows.

-

Otoritas sertifikat (CA), dikelola sendiri atau didirikan oleh penyedia pihak ketiga.

-

AWS CloudHSM Cluster aktif di cloud publik virtual (VPC) yang sama dengan instans Anda EC2. Klaster harus berisi setidaknya satu HSM.

-

Pengguna crypto (CU) untuk memiliki dan mengelola kunci di AWS CloudHSM cluster.

-

File tanpa tanda tangan atau dapat dijalankan.

-

Kit Pengembangan Perangkat Lunak (SDK) Microsoft Windows.

Untuk mengatur prasyarat untuk digunakan dengan Windows AWS CloudHSM SignTool

-

Ikuti petunjuk di bagian Memulai panduan ini untuk meluncurkan EC2 instance Windows dan AWS CloudHSM cluster.

-

Jika Anda ingin meng-host Windows Server CA Anda sendiri, ikuti langkah 1 dan 2 dalam Mengkonfigurasi Windows Server sebagai Otoritas Sertifikat dengan AWS CloudHSM. Jika tidak, terus gunakan CA pihak ketiga tepercaya publik Anda.

-

Unduh dan instal salah satu versi Microsoft Windows SDK berikut di EC2 instans Windows Anda:

SignToolyang dapat dijalankan adalah bagian dari Alat Tanda Tangan SDK Windows untuk fitur instalasi Aplikasi Desktop. Anda dapat menghilangkan fitur lain yang akan diinstal jika Anda tidak membutuhkannya. Lokasi instalasi default adalah:C:\Program Files (x86)\Windows Kits\<SDK version>\bin\<version number>\<CPU architecture>\signtool.exe

Sekarang Anda dapat menggunakan Microsoft Windows SDK, AWS CloudHSM klaster, dan CA Anda untuk Membuat Sertifikat Penandatanganan.

Langkah 2: Buat sertifikat penandatanganan

Setelah mengunduh Windows SDK ke EC2 instans, Anda dapat menggunakannya untuk menghasilkan permintaan penandatanganan sertifikat (CSR). CSR adalah sertifikat tanpa tanda tangan yang akhirnya diteruskan ke CA Anda untuk ditandatangani. Dalam contoh ini, kami menggunakan certreq yang dapat dijalankan yang disertakan dengan SDK Windows untuk menghasilkan CSR.

Untuk menghasilkan CSR menggunakan certreq yang dapat dijalankan

-

Jika Anda belum melakukannya, sambungkan ke EC2 instance Windows Anda. Untuk informasi selengkapnya, lihat Connect to Your Instance di Panduan EC2 Pengguna Amazon.

-

Buat file bernama

request.infyang berisi baris di bawah ini. Ganti informasiSubjectdinformasi engan organisasi Anda. Untuk penjelasan tentang setiap parameter, lihat Dokumentasi Microsoft. [Version] Signature= $Windows NT$ [NewRequest] Subject = "C=<Country>,CN=<www.website.com>,O=<Organization>,OU=<Organizational-Unit>,L=<City>,S=<State>" RequestType=PKCS10 HashAlgorithm = SHA256 KeyAlgorithm = RSA KeyLength = 2048 ProviderName = "CloudHSM Key Storage Provider" KeyUsage = "CERT_DIGITAL_SIGNATURE_KEY_USAGE" MachineKeySet = True Exportable = False -

Jalankan

certreq.exe. Untuk contoh ini, kami menyimpan CSR sebagairequest.csr.certreq.exe -new request.inf request.csrSecara internal, key pair baru dihasilkan di AWS CloudHSM cluster Anda, dan kunci pribadi pasangan digunakan untuk membuat CSR.

-

Kirimkan CSR ke CA Anda. Jika Anda menggunakan CA Windows Server, ikuti langkah-langkah berikut:

-

Masukkan perintah berikut untuk menjalankan alat .

certsrv.msc -

Di jendela baru, klik kanan nama server CA. Pilih Semua Tugas, lalu pilih Kirim permintaan baru.

-

Arahkan ke

request.csrdan pilih Buka. -

Arahkan ke folder Permintaan menunggu keputusan dengan memperluas menu CA Server. Klik kanan permintaan yang baru Anda buat, dan di bawah Semua Tugas pilih Terbitkan.

-

Sekarang arahkan ke folder Sertifikat Diterbitkan (di atas folder Permintaan menunggu keputusan).

-

Pilih Buka untuk melihat sertifikat, dan kemudian memilih tab Detail.

-

Pilih Salin ke File untuk memulai Wizard Ekspor Sertifikat. Simpan file Der-encoded X.509 ke lokasi aman sebagai

signedCertificate.cer. -

Keluar dari alat CA dan gunakan perintah berikut, yang memindahkan file sertifikat ke Penyimpanan Sertifikat Pribadi di Windows. Ini kemudian dapat digunakan oleh aplikasi lain.

certreq.exe -accept signedCertificate.cer

-

Sekarang Anda dapat menggunakan sertifikat yang diimpor untuk Tanda tangani File.

Langkah 3: Tanda tangani file

Anda sekarang siap untuk menggunakan SignTool dan sertifikat impor Anda untuk menandatangani file contoh Anda. Untuk melakukannya, Anda perlu mengetahui SHA-1 hash atau cap jempol. Sidik jari digunakan untuk memastikan bahwa SignTool hanya menggunakan sertifikat yang diverifikasi oleh. AWS CloudHSM Dalam contoh ini, kita gunakan PowerShell untuk mendapatkan hash sertifikat. Anda juga dapat menggunakan GUI CA atau certutil SDK Windows yang dapat dieksekusi.

Untuk mendapatkan cap jempol sertifikat dan menggunakannya untuk menandatangani file

-

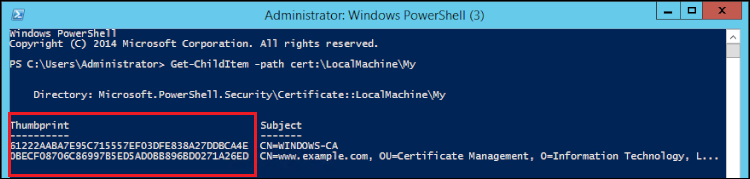

Buka PowerShell sebagai administrator dan jalankan perintah berikut:

Get-ChildItem -path cert:\LocalMachine\MySalin

Thumbprintyang dikembalikan.

-

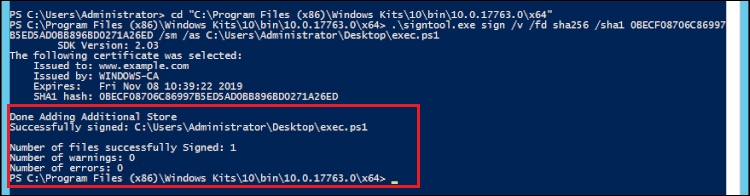

Arahkan ke direktori di dalamnya PowerShell berisi

SignTool.exe. Lokasi default adalahC:\Program Files (x86)\Windows Kits\10\bin\10.0.17763.0\x64. -

Terakhir, tanda tangani file Anda dengan menjalankan perintah berikut. Jika perintah berhasil, PowerShell mengembalikan pesan sukses.

signtool.exe sign /v /fd sha256 /sha1<thumbprint>/sm C:\Users\Administrator\Desktop\<test>.ps1

-

(Opsional) Untuk memverifikasi tanda tangan pada file, gunakan perintah berikut:

signtool.exe verify /v /pa C:\Users\Administrator\Desktop\<test>.ps1