Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Puoi utilizzare le informazioni presentate in questa pagina per risolvere i problemi più comuni riguardanti i controlli in Gestione audit.

Problemi generali

Problemi di integrazione di AWS Config

Non riesco a vedere alcun controllo o set di controlli nella mia valutazione

In breve, per visualizzare i controlli di una valutazione, devi essere indicato come proprietario dell’audit per quella valutazione. Inoltre, devi avere le autorizzazioni IAM necessarie per visualizzare e gestire le relative risorse di Gestione audit.

Se hai bisogno di accedere ai controlli di una valutazione, chiedi a uno dei proprietari dell’audit incaricato della valutazione di indicarti come proprietario dell’audit. Puoi specificare i proprietari dell’audit quando crei o modifichi una valutazione.

Assicurati inoltre di disporre delle autorizzazioni necessarie per gestire la valutazione. Consigliamo ai titolari delle verifiche di utilizzare la AWSAuditManagerAdministratorAccesspolicy. Per ulteriore assistenza con le autorizzazioni IAM, contatta l’amministratore o il Supporto AWS

Non riesco a caricare prove manuali su un controllo

Se non riesci a caricare manualmente le prove su un controllo, è probabile che lo stato del controllo sia Inattivo.

Per caricare prove manuali, devi prima modificare lo stato del controllo impostandolo su In fase di revisione o Revisionato. Per istruzioni, consulta Modifica dello stato di un controllo di valutazione in AWS Audit Manager.

Importante

Ciascuno Account AWS può caricare manualmente fino a 100 file di prove su un controllo ogni giorno. Il superamento di questa quota giornaliera causa il fallimento di qualsiasi altro caricamento manuale per quel controllo. Se devi caricare una grande quantità di prove manuali su un unico controllo, caricale in batch nell'arco di diversi giorni.

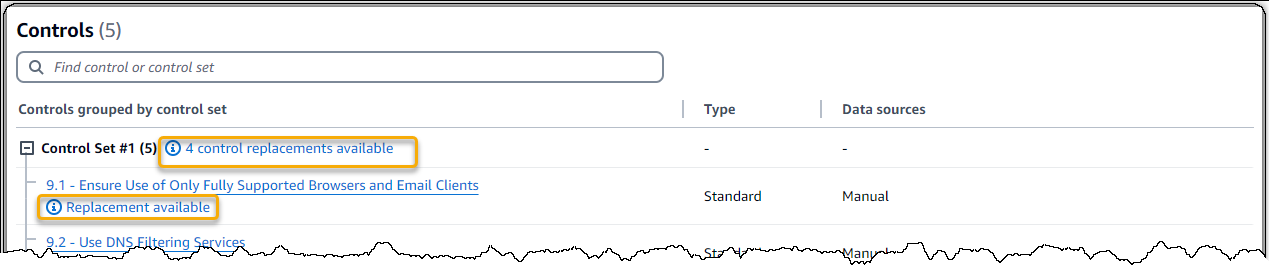

Cosa significa se un controllo dice «Sostituzione disponibile»?

Se vedi questo messaggio, significa che è disponibile una definizione di controllo aggiornata per uno o più controlli standard nel tuo framework personalizzato. Ti consigliamo di sostituire questi controlli in modo da poter trarre vantaggio dalle migliori fonti di evidenza ora fornite da Audit Manager.

Per istruzioni su come procedere, consultaNella pagina dei dettagli del mio framework personalizzato, mi viene richiesto di ricreare il mio framework personalizzato.

Devo usare più AWS Config regole come fonte di dati per un singolo controllo

Puoi utilizzare una combinazione di regole gestite e regole personalizzate per un singolo controllo. Per fare ciò, definisci più fonti di evidenza per il controllo e seleziona il tipo di regola preferito per ognuna di esse. Puoi definire fino a 100 fonti di dati gestite dal cliente per un singolo controllo personalizzato.

L’opzione delle regole personalizzate non è disponibile quando configuro un’origine dati di controllo

Ciò significa che non disponi delle autorizzazioni per visualizzare le regole personalizzate per il tuo Account AWS o per la tua organizzazione. Più specificamente, non disponi delle autorizzazioni per eseguire l'DescribeConfigRulesoperazione nella console Audit Manager.

Per risolvere questo problema, contatta l' AWS amministratore per ricevere assistenza. Se sei un amministratore AWS , puoi fornire le autorizzazioni ai tuoi utenti o gruppi gestendo le tue policy IAM.

L’opzione delle regole personalizzate è disponibile, ma nell’elenco a discesa non viene visualizzata alcuna regola

Ciò significa che nessuna regola personalizzata è abilitata e disponibile per l’uso nel tuo Account AWS o nella tua organizzazione.

Se non hai ancora regole personalizzate AWS Config, puoi crearne una. Per istruzioni, consulta AWS Config Regole personalizzate nella Guida per gli sviluppatori di AWS Config .

Se ti aspetti di vedere una regola personalizzata, controlla il seguente elemento di risoluzione dei problemi.

Sono disponibili alcune regole personalizzate, ma non riesco a vedere la regola che voglio usare

Se non riesci a visualizzare la regola personalizzata che prevedi di trovare, ciò potrebbe essere dovuto a uno dei seguenti problemi.

- Il tuo account è escluso dalla regola

-

È possibile che l’account di amministratore delegato che stai utilizzando sia escluso dalla regola.

L'account di gestione dell'organizzazione (o uno degli account amministratore AWS Config delegato) può creare regole di organizzazione personalizzate utilizzando AWS Command Line Interface (AWS CLI). Quando lo fanno, possono specificare un elenco di account da escludere dalla regola. Se il tuo account è in questo elenco, la regola non è disponibile in Gestione audit.

Per risolvere questo problema, contatta l' AWS Config amministratore per ricevere assistenza. Se sei un AWS Config amministratore, puoi aggiornare l'elenco degli account esclusi eseguendo il put-organization-config-rulecomando.

- La regola non è stata creata né abilitata correttamente in AWS Config

-

È anche possibile che la regola personalizzata non sia stata creata né abilitata correttamente. Se si è verificato un errore durante la creazione della regola o la regola non è abilitata, non viene visualizzata nell’elenco delle regole disponibili in Gestione audit.

Per ricevere assistenza su questo problema, ti consigliamo di contattare l’amministratore AWS Config .

- La regola è una regola gestita

-

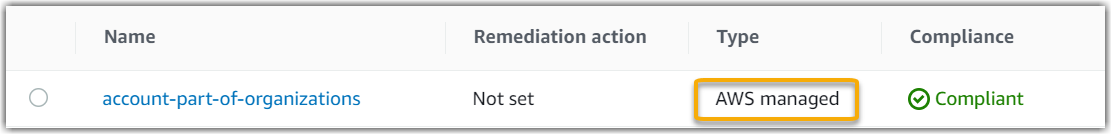

Se non riesci a trovare la regola che stai cercando nell’elenco a discesa delle regole personalizzate, è possibile che si tratti di una regola gestita.

Puoi utilizzare la console AWS Config

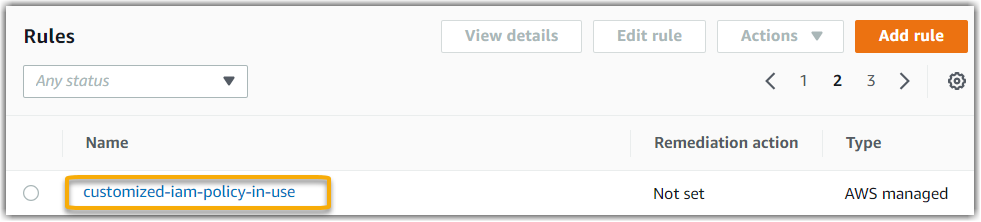

per verificare se una regola è una regola gestita. Dal menu di navigazione a sinistra, scegli Regole e cerca la regola nella tabella. Se la regola è una regola gestita, la colonna Tipo mostra AWS gestita.

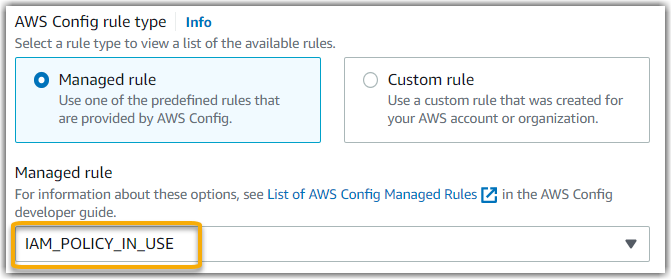

Dopo aver confermato che si tratta di una regola gestita, torna in Gestione audit e seleziona Regola gestita come tipo di regola. Quindi, cerca la parola chiave di identificazione della regola gestita nell’elenco a discesa delle regole gestite.

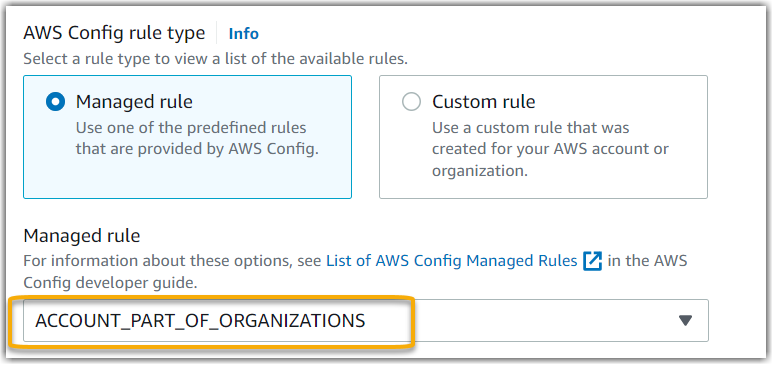

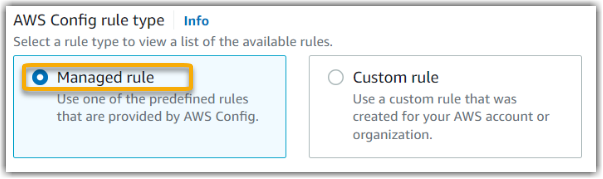

Non riesco a vedere la regola gestita che voglio usare

Prima di selezionare una regola dall’elenco a discesa nella console di Gestione audit, assicurati di aver selezionato Regola gestita come tipo di regola.

Se ancora non riesci a visualizzare la regola gestita che ti aspetti di trovare, è possibile che tu stia cercando il nome della regola. Devi invece cercare l’identificatore della regola.

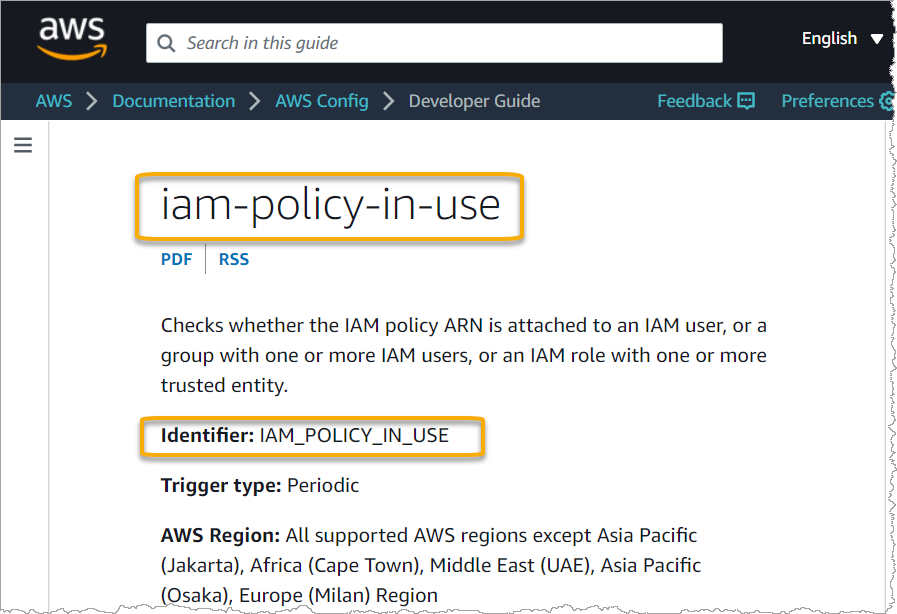

Se utilizzi una regola gestita predefinita, il nome e l’identificatore sono simili. Il nome è in minuscolo e utilizza trattini (ad esempio, iam-policy-in-use). L’identificatore è in maiuscolo e utilizza caratteri di sottolineatura (ad esempio, IAM_POLICY_IN_USE). Per trovare l'identificatore di una regola gestita predefinita, consulta l'elenco delle parole chiave supportate per le regole AWS Config gestite e segui il link relativo alla regola che desideri utilizzare. Verrai reindirizzato alla AWS Config documentazione relativa a quella regola gestita. Da qui è possibile visualizzare sia il nome sia l’identificatore. Cerca la parola chiave identificativa nell’elenco a discesa di Gestione audit.

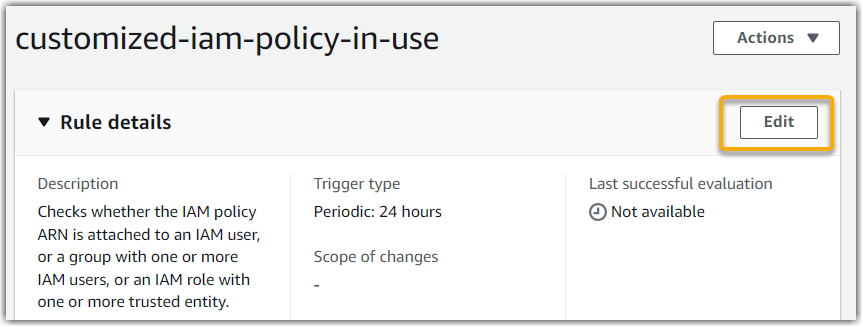

Se utilizzi una regola gestita personalizzata, puoi utilizzare la AWS Config consolecustomized-iam-policy-in-use. Per trovare l'identificatore per questa regola, vai alla AWS Config console, scegli Regole nel menu di navigazione a sinistra e scegli la regola nella tabella.

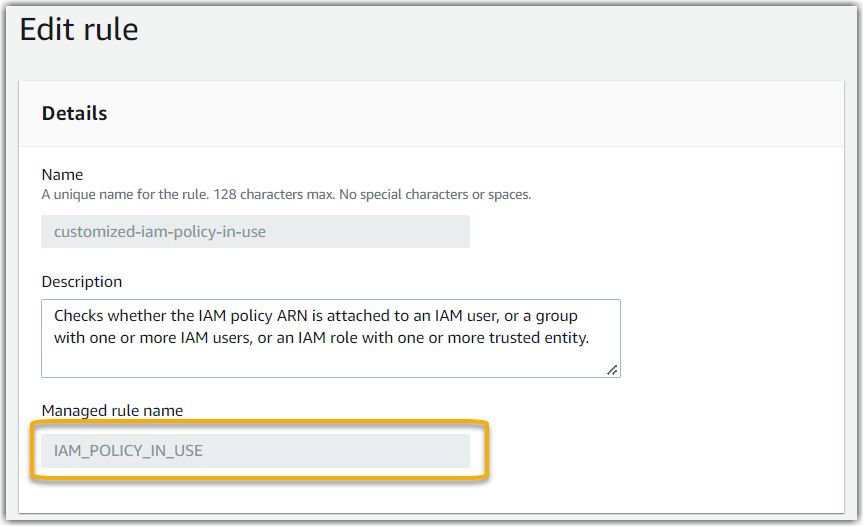

Scegli Modifica per aprire i dettagli sulla regola gestita.

Nella sezione Dettagli, puoi trovare l’identificatore di origine da cui è stata creata la regola gestita (IAM_POLICY_IN_USE).

È ora possibile tornare alla console di Gestione audit e selezionare la stessa parola chiave identificativa dall’elenco a discesa.

Voglio condividere un framework personalizzato, ma ha controlli che utilizzano AWS Config regole personalizzate come fonte di dati. Il destinatario può raccogliere prove per questi controlli?

Sì, il destinatario può raccogliere prove per questi controlli, ma a tal fine sono necessari alcuni passaggi.

Affinché Audit Manager raccolga prove utilizzando una AWS Config regola come mappatura dell'origine dati, deve essere vero quanto segue. Questo vale sia per le regole gestite sia per le regole personalizzate.

-

La regola deve esistere nell'ambiente del destinatario AWS

-

La regola deve essere abilitata nell' AWS ambiente del destinatario

Ricorda che le AWS Config regole personalizzate del tuo account probabilmente non esistono già nell' AWS ambiente del destinatario. Inoltre, quando il destinatario accetta la richiesta di condivisione, Gestione audit non ricrea nessuna delle tue regole personalizzate nel suo account. Affinché il destinatario possa raccogliere prove utilizzando le tue regole personalizzate come mappatura dell'origine dati, deve creare le stesse regole personalizzate nella sua istanza di AWS Config. Dopo che il destinatario ha creato e quindi abilitato le regole, Gestione audit può raccogliere prove da tale origine dati.

Consigliamo di comunicare con il destinatario per fargli sapere se è necessario creare regole personalizzate per la sua istanza di AWS Config.

Cosa succede quando una regola personalizzata viene aggiornata in AWS Config? Devo intraprendere qualche azione in Gestione audit?

Per gli aggiornamenti delle regole all'interno del tuo ambiente AWS

Se si aggiorna una regola personalizzata all'interno del proprio AWS ambiente, non è necessaria alcuna azione in Audit Manager. Gestione audit rileva e gestisce gli aggiornamenti delle regole come descritto nella tabella seguente. Gestione audit non invia notifiche quando rileva un aggiornamento delle regole.

| Scenario | Cosa fa Gestione audit | Cosa devi fare tu |

|---|---|---|

|

Una regola personalizzata viene aggiornata nell'istanza di AWS Config |

Gestione audit continua a segnalare gli esiti di quella regola utilizzando la definizione di regola aggiornata. | Non è richiesta alcuna azione. |

|

Una regola personalizzata viene eliminata nell'istanza di AWS Config |

Gestione audit interrompe la segnalazione degli esiti della regola eliminata. |

Non è richiesta alcuna azione. Se lo desideri, puoi modificare i controlli personalizzati che utilizzavano la regola eliminata come mappatura dell’origine dati. In questo modo puoi ripulire le impostazioni dell’origine dati rimuovendo la regola eliminata. In caso contrario, il nome della regola eliminata rimane come una mappatura dell’origine dati inutilizzata. |

Per gli aggiornamenti delle regole al di fuori AWS dell'ambiente in uso

Se una regola personalizzata viene aggiornata al di fuori dell' AWS ambiente, Audit Manager non rileva l'aggiornamento della regola. Questo è un aspetto da considerare se si utilizzano framework personalizzati condivisi. Questo perché, in questo scenario, il mittente e il destinatario lavorano ciascuno in AWS ambienti separati. La tabella seguente indica le azioni consigliate per questo scenario.

| Il tuo ruolo | Scenario | Azione consigliata |

|---|---|---|

|

Mittente |

|

Informa il destinatario del tuo aggiornamento. In questo modo, potrà applicare lo stesso aggiornamento e rimanere sincronizzato con l’ultima definizione della regola. |

| Destinatario |

|

Aggiorna la regola corrispondente nella tua istanza di AWS Config. |