Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurare la rete

Le soluzioni VoIP tradizionali richiedono di consentire sia l'ingresso che l'uscita per intervalli di UDP porte specificiIPs, ad esempio 80 e 443. Queste soluzioni si applicano anche a. TCP In confronto, i requisiti di rete per l'utilizzo del Contact Control Panel (CCP) con un softphone sono meno intrusivi. Puoi stabilire connessioni di invio/ricezione in uscita persistenti tramite il browser Web. Di conseguenza, non è necessario aprire una porta lato client per ascoltare il traffico in entrata.

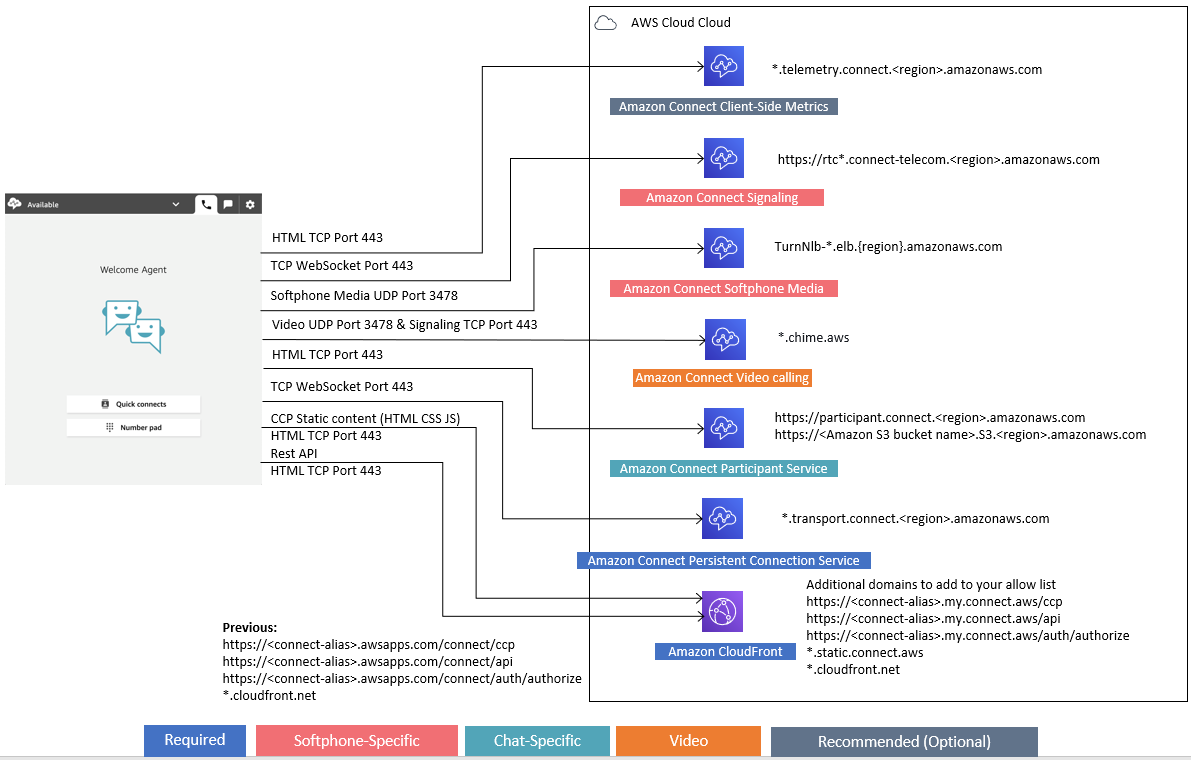

Il diagramma seguente mostra a cosa serve ogni porta.

Nelle sezioni seguenti vengono descritte le due opzioni di connettività principali per l'utilizzo di. CCP

Indice

- Opzione 1 (consigliata): sostituire Amazon EC2 e i requisiti CloudFront dell'intervallo IP con una lista di domini consentiti

- Opzione 2 (non consigliata): consentire gli intervalli di indirizzi IP

- Informazioni sugli intervalli di indirizzi IP di Amazon Connect

- Firewall stateless

- Consenti il caricamento dei saldi e delle indennità per ferie nella pianificazione Amazon Connect

- Consenti la risoluzione per i softphone DNS

- Considerazioni su porta e protocollo

- Considerazioni per la selezione della regione

- Agenti che usano Amazon Connect in remoto

- Reindirizzamento dell'audio

- Usando AWS Direct Connect

- Requisiti di rete della workstation dell'agente per le chiamate vocali/video sul web

- Percorsi di rete dettagliati

- Usa Amazon Connect in un VDI ambiente

- CCPconnettività

- Uso di un elenco di elementi consentiti per le applicazioni integrate

- Aggiornamento del dominio

Opzione 1 (consigliata): sostituire Amazon EC2 e i requisiti CloudFront dell'intervallo IP con una lista di domini consentiti

Questa prima opzione consente di ridurre in modo significativo il raggio di applicazione.

Ti consigliamo di provare l'opzione 1 e testarla con più di 200 chiamate. Verifica la presenza di errori softphone, chiamate interrotte e funzionalità conferenza/trasferimento. Se la percentuale di errori è superiore al 2%, potrebbe esserci un problema con la risoluzione proxy. In questo caso, valuta l'uso dell'opzione 2.

Per consentire il traffico per gli EC2 endpoint Amazon, consenti l'accesso alla porta URL and, come mostrato nella prima riga della tabella seguente. Esegui questa operazione anziché consentire tutti gli intervalli di indirizzi IP elencati nel file ip-ranges.json. Otterrai lo stesso vantaggio utilizzando un dominio per CloudFront, come illustrato nella seconda riga della tabella seguente.

Dominio/lista URL consentita |

AWS Regione |

Porte |

Direzione |

Traffico |

|---|---|---|---|---|

rtc*.connect-telecom. Usato da ccp# (v1). Vedi la nota che segue questa tabella. |

Replace (Sostituisci) region con la regione in cui si trova la tua istanza Amazon Connect |

443 () TCP |

OUTBOUND |

SEND/RECEIVE |

|

Di seguito è illustrato l'elenco minimo di elementi consentiti per *.my.connect.aws:

Di seguito è illustrato l'elenco minimo di elementi consentiti per *.awsapps.com: Importante.awsapps.com è un vecchio dominio che sta scomparendo. Per istruzioni sull'aggiornamento del dominio a my.connect.aws, consulta. Aggiornamento del dominio Amazon Connect

|

Replace (Sostituisci) |

43 (3) TCP |

OUTBOUND |

SEND/RECEIVE |

*.telemetria.connect. |

Replace (Sostituisci) |

44 (3) TCP |

OUTBOUND |

SEND/RECEIVE |

partecipante.connect. |

Replace (Sostituisci) |

44 (3) TCP |

OUTBOUND |

SEND/RECEIVE |

*.transport.connect. Usato da ccp-v2. |

Replace (Sostituisci) |

44 (3) TCP |

OUTBOUND |

SEND/RECEIVE |

|

Replace (Sostituisci) |

44 (3) TCP |

OUTBOUND |

SEND/RECEIVE |

TurnNlb-*.elb. Per aggiungere endpoint specifici all'elenco di elementi consenti in base alla regione, consulta NLBpunti finali. |

Replace (Sostituisci) |

3478 () UDP |

OUTBOUND |

SEND/RECEIVE |

GLOBALACCELERATOR |

GLOBALe regione in cui si trova la tua istanza Amazon Connect (aggiungi GLOBAL AND qualsiasi voce specifica della regione all'elenco dei dati consentiti) |

443 (HTTPS) e 80 () HTTP |

OUTBOUND | SEND/RECEIVE |

Viene utilizzato solo se hai effettuato l'onboarding su Amazon Connect Global Resiliency. |

Replace (Sostituisci) |

443 () HTTPS |

OUTBOUND | SEND/RECEIVE |

*. È necessario solo se hai effettuato l'onboarding su Amazon Connect Global Resiliency. |

Replace (Sostituisci) |

443 () HTTPS |

OUTBOUND | SEND/RECEIVE |

I nomi di dominio completi (FQDNs) non possono essere modificati o personalizzati in base al cliente. Usa invece l'Opzione 2: consentire gli intervalli di indirizzi IP.

Suggerimento

Quando usi rtc*.connect-telecom., region.amazonaws.com

*.transport.connect. e region.amazonaws.com.rproxy.goskope.comhttps://myInstanceName.awsapps.com in alcune applicazioni proxy, la gestione del socket Web potrebbe avere impatto sulla funzionalità. Assicurati di eseguire il test e la convalida prima della distribuzione in un ambiente di produzione.

La tabella seguente elenca i CloudFront domini utilizzati per le risorse statiche se desiderate aggiungere domini alla lista consentita anziché agli intervalli IP:

Regione |

CloudFront Dominio |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

Nota

ca-central non è incluso nella tabella perché l'hosting dei contenuti statici avviene nel dominio *.my.connect.aws.

Se la tua azienda non lo utilizza SAML e hai restrizioni relative al firewall, puoi aggiungere le seguenti voci per regione:

Regione |

CloudFront Dominio |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1: |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1: |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

NLBpunti finali

La tabella seguente elenca gli endpoint specifici per la regione in cui si trova l'istanza Amazon Connect. Se non vuoi usare TurnNlb -*.elb.region.amazonaws.com wildcard, puoi invece aggiungere questi endpoint alla tua lista degli endpoint consentiti.

Regione |

Cambia dominio/ URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e. elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2. elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f. elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e. elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929. elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a. elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8. elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8. elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-a2d59ac3f246f09a. elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300. elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b. elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f. elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc. elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea. elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb. us-gov-west-1. amazonaws.com |

Opzione 2 (non consigliata): consentire gli intervalli di indirizzi IP

La seconda opzione si basa sull'uso di un elenco di elementi consentiti per definire gli indirizzi IP e le porte che Amazon Connect può usare. È possibile creare questo elenco usando gli indirizzi IP presenti nel file ip-ranges.json AWS

Se la regione in cui stai utilizzando Amazon Connect non appare nel file AWS ip-ranges.json, usa solo i valori globali.

Per ulteriori informazioni su questo file, consulta Informazioni sugli intervalli di indirizzi IP di Amazon Connect.

Voce intervalli IP |

AWS Regione |

Porte/protocolli |

Direzione |

Traffico |

|---|---|---|---|---|

AMAZON_CONNECT |

GLOBALe regione in cui si trova l'istanza Amazon Connect (aggiungi GLOBAL AND qualsiasi voce specifica della regione alla tua lista consentita) |

3478 () UDP |

OUTBOUND |

SEND/RECEIVE |

EC2 |

GLOBALe regione in cui si trova l'istanza Amazon Connect (GLOBALsolo se non esiste una voce specifica della regione) |

43 () TCP |

OUTBOUND |

SEND/RECEIVE |

CLOUDFRONT |

Globale* |

443 () TCP |

OUTBOUND |

SEND/RECEIVE |

GLOBALACCELERATOR |

GLOBALe regione in cui si trova la tua istanza Amazon Connect (aggiungi GLOBAL AND qualsiasi voce specifica della regione all'elenco dei dati consentiti) |

443 (HTTPS) e 80 () HTTP |

OUTBOUND | SEND/RECEIVE |

* CloudFront fornisce contenuti statici come immagini o javascript da una edge location con la latenza più bassa rispetto alla posizione in cui si trovano gli agenti. Gli elenchi di indirizzi IP CloudFront consentiti sono globali e richiedono tutti gli intervalli IP associati a «service»: "CLOUDFRONT" nel file ip-ranges.json.

Informazioni sugli intervalli di indirizzi IP di Amazon Connect

Nel file AWSip-ranges.json

L'intervallo di indirizzi IP /19 non viene condiviso con altri servizi. È destinato all'uso esclusivo di Amazon Connect a livello globale.

Nel file AWS ip-ranges.json, puoi vedere lo stesso intervallo elencato due volte. Per esempio:

{ "ip_prefix": "15.193.0.0/19", "region": "GLOBAL", "service": "AMAZON" }, { "ip_prefix": "15.193.0.0/19", "region": "GLOBAL", "service": "AMAZON_CONNECT" },

AWS pubblica sempre qualsiasi intervallo IP due volte: una per il servizio specifico e una per il servizio "». AMAZON Potrebbe anche esserci un terzo elenco per un caso d'uso più specifico all'interno di un servizio.

Quando diventano disponibili nuovi intervalli di indirizzi IP supportati per Amazon Connect, questi vengono aggiunti al file ip-ranges.json disponibile pubblicamente. Vengono conservati per un minimo di 30 giorni prima di essere utilizzati dal servizio. Dopo 30 giorni, il traffico softphone attraverso i nuovi intervalli di indirizzi IP incrementa nelle due settimane successive. Dopo due settimane, il traffico viene instradato attraverso nuovi intervalli equivalenti a tutti gli intervalli disponibili.

Per ulteriori informazioni su questo file e sugli intervalli di indirizzi IP in AWS, vedere Intervalli di indirizzi AWS IP.

Firewall stateless

Se utilizzi un firewall stateless per entrambe le opzioni, utilizza i requisiti descritti nelle sezioni precedenti. È quindi necessario aggiungere all'elenco di elementi consentiti l'intervallo di porte temporanee usato dal browser, come illustrato nella tabella seguente.

Voce intervallo IP |

Porta |

Direzione |

Traffico |

|---|---|---|---|

AMAZON_CONNECT |

Per un ambiente Windows: 49152-65535 () UDP Per un ambiente Linux: 32768 – 61000 |

INBOUND |

SEND/RECEIVE |

Consenti il caricamento dei saldi e delle indennità per ferie nella pianificazione Amazon Connect

Per consentire il caricamento dei saldi e delle indennità per ferie nella pianificazione di Amazon Connect, aggiungi i seguenti endpoint di caricamento all'elenco delle eccezioni del proxy:

-

https://bm-prod -

region-cell-1-uploadservice-staging.s3.region.amazonaws.com -

https://bm-prod -

region-cell-2-uploadservice-staging.s3.region.amazonaws.com

Per ulteriori informazioni sui parametri supportati, consulta i seguenti argomenti:

Consenti la risoluzione per i softphone DNS

Se hai già aggiunto intervalli IP di Amazon Connect alla tua lista di indirizzi consentiti e non hai alcuna restrizione sulla risoluzione dei DNS nomi, non è necessario aggiungere TurnNlb -*.elb.region.amazonaws.com alla tua lista delle autorizzazioni.

-

Per verificare se ci sono restrizioni sulla risoluzione dei DNS nomi, mentre sei in rete, usa il comando.

nslookupPer esempio:nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

Se non riesci a risolvere il problemaDNS, devi aggiungere gli NLB endpoint Turn elencati sopra o TurnNlb -*.elb.region.amazonaws.com alla tua lista dei preferiti.

Se non consenti questo dominio, i tuoi agenti riceveranno il seguente errore nel loro Pannello di controllo dei contatti (CCP) quando cercheranno di rispondere a una chiamata:

-

Impossibile stabilire la connessione softphone. Riprova o contatta l'amministratore con quanto segue: Il browser non è in grado di stabilire un canale multimediale con turno: TurnNlb -xxxxxxxxxxxxx.elb.

region.amazonaws.com:3478? transport = udp

Considerazioni su porta e protocollo

Durante l'implementazione delle modifiche alla configurazione della rete per Amazon Connect, considera quanto segue:

-

È necessario consentire il traffico per tutti gli intervalli e gli indirizzi per la regione in cui è stata creata l'istanza Amazon Connect.

-

Se utilizzi un proxy o un firewall tra CCP e Amazon Connect, aumenta il timeout della cache dei SSL certificati per coprire la durata di un intero turno per i tuoi agenti. Esegui questa operazione per evitare problemi di connettività con il rinnovo dei certificati durante l'orario di lavoro programmato. Ad esempio, se la pianificazione prevede per gli agenti turni di 8 ore che includano pause, aumenta l'intervallo a 8 ore più il tempo per le pause e il pranzo.

-

Quando aprono le porte, Amazon EC2 e Amazon Connect richiedono solo le porte per gli endpoint nella stessa regione dell'istanza. CloudFront, tuttavia, fornisce contenuti statici da una edge location con la latenza più bassa rispetto a dove si trovano i tuoi agenti. Gli elenchi di indirizzi IP consentiti per CloudFront sono globali e richiedono tutti gli intervalli IP associati a «service»: "CLOUDFRONT" in ip-ranges.json.

-

Una volta aggiornato ip-ranges.json, il AWS servizio associato inizierà a utilizzare gli intervalli IP aggiornati dopo 30 giorni. Per evitare problemi di connettività intermittente quando il servizio inizia a instradare il traffico verso i nuovi intervalli IP, assicurati di aggiungere i nuovi intervalli IP all'elenco di elementi consentiti entro 30 giorni dal momento dell'aggiunta al file ip-ranges.json.

-

Se utilizzi un servizio personalizzato CCP con Amazon Connect StreamsAPI, puoi crearne uno senza supporti CCP che non richieda l'apertura di porte per la comunicazione con Amazon Connect, ma richieda comunque porte aperte per la comunicazione con Amazon e. EC2 CloudFront

Considerazioni per la selezione della regione

La selezione della regione di Amazon Connect è subordinata ai requisiti di governance dei dati, al caso d'uso, ai servizi disponibili in ciascuna regione e alla latenza in relazione ad agenti, contatti e geografia degli endpoint di trasferimento esterni.

-

Posizione/rete dell'agente: la CCP connettività attraversa il pubblicoWAN, quindi è importante che la workstation abbia la latenza più bassa e il minor numero di hop possibili, in particolare verso la regione in cui sono ospitate AWS le risorse e l'istanza Amazon Connect. Ad esempio, le reti hub e spoke che necessitano di diversi hop per raggiungere un router perimetrale possono aggiungere latenza e ridurre la qualità dell'esperienza.

Durante la configurazione dell'istanza e degli agenti, assicurati di creare l'istanza nella regione geograficamente più vicina agli agenti. Se è necessario configurare un'istanza in una regione specifica per soddisfare le policy aziendali o altri regolamenti, scegli la configurazione che comporta il minor numero di hop di rete tra i computer degli agenti e l'istanza Amazon Connect.

-

Ubicazione dei chiamanti: poiché le chiamate sono ancorate all'endpoint della regione Amazon Connect, sono soggette a latenza. PSTN Idealmente, i chiamanti e gli endpoint di trasferimento si trovano geograficamente il più vicino possibile alla AWS regione in cui è ospitata l'istanza Amazon Connect per la latenza più bassa.

Per ottenere prestazioni ottimali e limitare la latenza per i clienti quando chiamano il contact center, è necessario creare l'istanza Amazon Connect nella regione geograficamente più vicina a quella da dove chiamano i clienti. È consigliabile creare più istanze Amazon Connect e fornire ai clienti le informazioni di contatto per il numero più vicino alla regione da cui effettuano la chiamata.

-

Trasferimenti esterni: da Amazon Connect rimangono ancorati all'endpoint della regione di Amazon Connect per tutta la durata della chiamata. L'utilizzo al minuto continua a maturare fino a che la chiamata non viene disconnessa dal destinatario della chiamata trasferita. La chiamata non viene registrata dopo che l'agente ha riagganciato o al termine del trasferimento. I dati dei record dei contatti e la registrazione associata di una chiamata trasferita vengono generati al termine della chiamata. Quando possibile, non trasferire chiamate che potrebbero essere ritrasferite in Amazon Connect, note come trasferimenti circolari, per evitare la PSTN latenza aggravata.

Agenti che usano Amazon Connect in remoto

Gli agenti remoti che usano Amazon Connect da un'ubicazione diversa rispetto a coloro che si connettono alla rete principale dell'organizzazione potrebbero riscontrare problemi relativi alla rete locale in caso di connessione instabile, perdita di pacchetti o latenza elevata. Ciò si aggrava se VPN è necessario a per accedere alle risorse. Idealmente, gli agenti si trovano vicino alla AWS regione in cui sono ospitate le AWS risorse e l'istanza Amazon Connect e dispongono di una connessione stabile con il pubblicoWAN.

Reindirizzamento dell'audio

Quando reindirizzi l'audio verso un dispositivo esistente, prendi in considerazione l'ubicazione del dispositivo in relazione alla regione di Amazon Connect. In questo modo è possibile tenere conto della potenziale latenza aggiuntiva. Se reindirizzi l'audio, ogni volta che arriva una chiamata per l'agente, una chiamata in uscita viene inoltrata al dispositivo configurato. Quando l'agente risponde al dispositivo, quell'agente viene connesso al chiamante. Se l'agente non risponde al dispositivo, viene creato uno stato di contatto perso finché un supervisore o l'agente stesso non ripristina lo stato su disponibile.

Usando AWS Direct Connect

I problemi di connettività di rete di Contact Control Panel (CCP) sono spesso dovuti all' AWS utilizzo di privateWAN/LANISP, o entrambi. Pur AWS Direct Connect non risolvendo i problemi specifici relativi alla trasmissione LAN privata o WAN al router perimetrale, può aiutare a risolvere i problemi di latenza e connettività tra il router perimetrale e le risorse. AWS AWS Direct Connect fornisce una connessione durevole e coerente anziché affidarsi all'instradamento dinamico delle richieste ISP verso le risorse. AWS Consente inoltre di configurare il router edge per reindirizzare il AWS traffico attraverso la fibra dedicata anziché attraversare il pubblico. WAN