Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Usa applicazioni di terze parti nell'area di lavoro degli agenti Amazon Connect

Requisiti

Se utilizzi policy IAM personalizzate per gestire l'accesso alle applicazioni di terze parti, gli utenti devono disporre delle seguenti autorizzazioni IAM per integrare un'applicazione di terze parti utilizzando la Console AWS. Oltre a AmazonConnect_FullAccess, gli utenti devono disporre di:

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"app-integrations:CreateApplication",

"app-integrations:GetApplication",

"iam:GetRolePolicy",

"iam:PutRolePolicy",

"iam:DeleteRolePolicy"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*",

"Effect": "Allow"

}

]

}

Come integrare un'applicazione di terze parti

Nota

Per integrare applicazioni di terze parti nelle tue istanze, assicurati che l'istanza utilizzi un Service-Linked Role (SLR). Se la tua istanza attualmente non utilizza una reflex ma desideri integrare applicazioni di terze parti, dovrai migrare a una reflex. Le applicazioni di terze parti possono essere integrate e utilizzate solo in istanze che utilizzano una reflex. Per ulteriori informazioni, consulta Per le istanze create prima di ottobre 2018.

-

Apri la Amazon Connect console

()https://console.aws.amazon.com/connect/. -

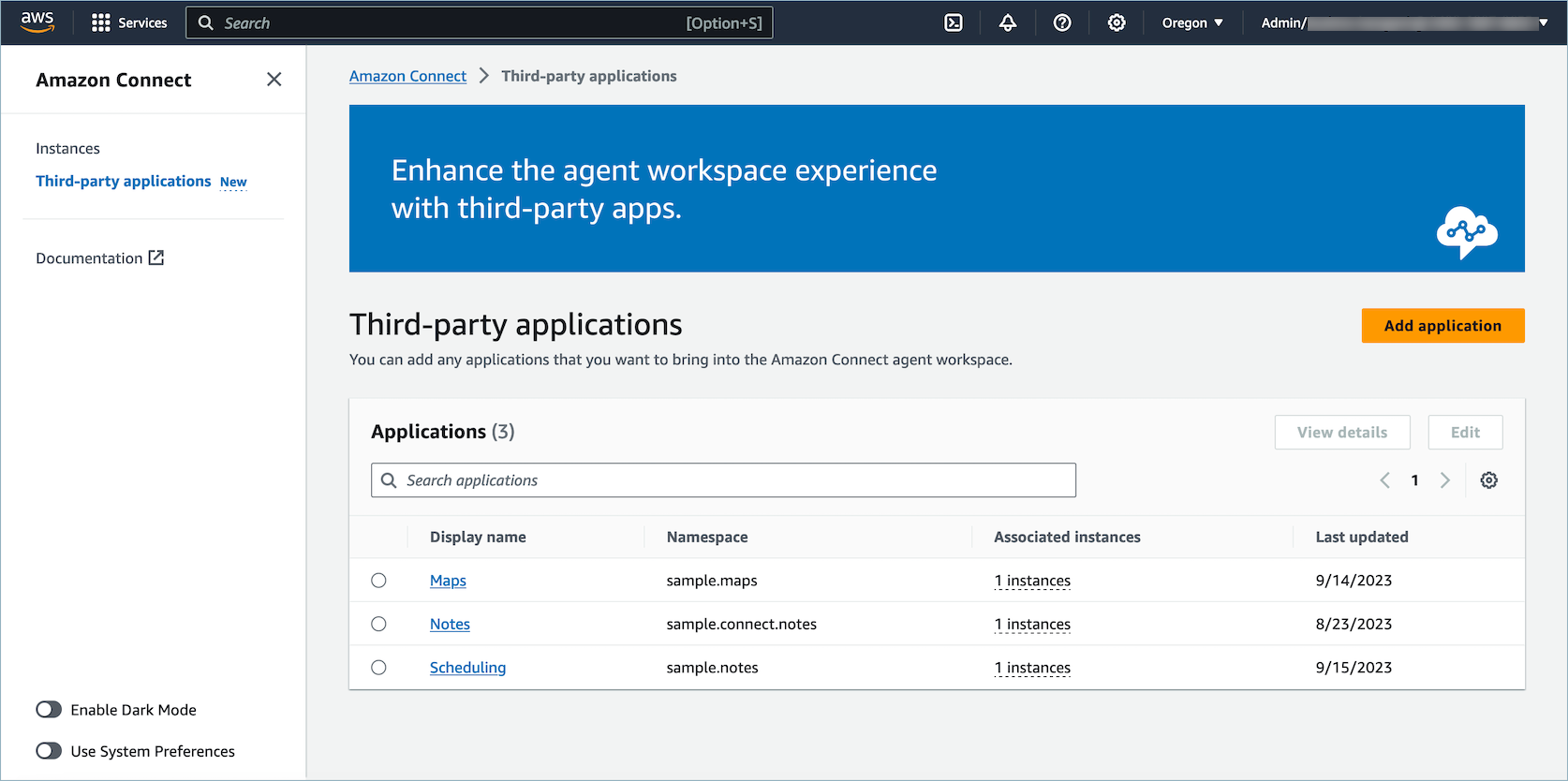

Nel riquadro di navigazione a sinistra, seleziona Applicazioni di terze parti. Se questo menu non è presente, significa che non è disponibile nella tua regione. Per scoprire in quali regioni è disponibile questa funzionalità, consulta Disponibilità delle funzionalità per regione Amazon Connect.

-

Nella pagina Applicazioni di terze parti, scegli Aggiungi applicazione.

-

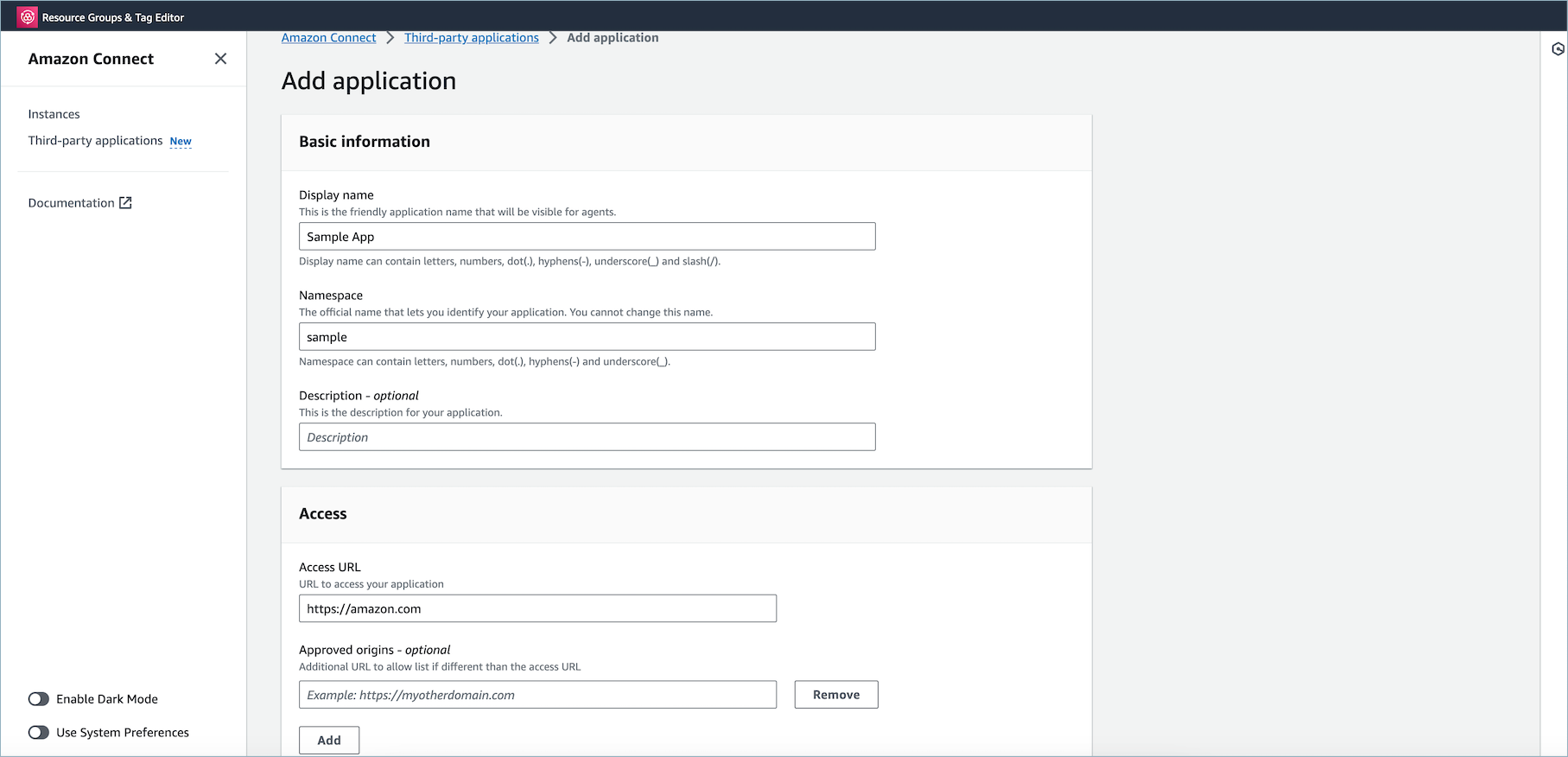

Nella pagina Aggiungi applicazione, inserisci:

-

Informazioni di base

-

Nome visualizzato: un nome descrittivo per l'applicazione. Questo nome verrà visualizzato nei profili di sicurezza e mostrato agli agenti nella scheda all'interno del workspace degli agenti. Puoi tornare indietro e cambiare questo nome.

-

Namespace: il nome ufficiale che è univoco per l'applicazione. Se disponi di una sola applicazione per URL di accesso, è consigliabile utilizzare l'origine dell'URL di accesso. Questo nome non può essere cambiato.

-

Descrizione (opzionale): facoltativamente, puoi fornire una descrizione per questa applicazione. Questa descrizione non verrà mostrata agli agenti.

-

-

Accesso

-

URL di accesso: l'URL in cui è ospitata l'applicazione. L'URL deve essere sicuro e iniziare con https, a meno che non si tratti di un host locale.

Nota

Non tutti URLs possono essere iframed. Ecco due modi per verificare se l'URL può essere racchiuso in iframe:

-

Per verificare se un URL può essere racchiuso in iframe, è disponibile uno strumento di terze parti denominato Iframe Tester

. -

Se un URL può essere racchiuso in iframe, ne verrà eseguito il rendering in anteprima in questa pagina.

-

Se un URL non può essere racchiuso in iframe, verrà visualizzato un errore nell'anteprima di questa pagina.

-

È possibile che questo sito web visualizzi un errore e che sia comunque possibile racchiudere l'app in iframe nel workspace dell'agente. Questo perché lo sviluppatore dell'app può bloccare la propria app in modo che sia incorporabile solo nel workspace e da nessun'altra parte. Se questa app ti è stata fornita da uno sviluppatore di app, ti consigliamo di provare comunque a integrarla nel workspace dell'agente.

-

-

-

Per gli utenti tecnici: controlla il contenuto della policy di sicurezza dell'applicazione che stai tentando di integrare.

-

Firefox: menu con tre lineette > Altri strumenti > Strumenti per sviluppatori web > Rete

-

Chrome: menu con tre puntini > Altri strumenti > Strumenti per sviluppatori > Rete

-

Altri browser: individua le impostazioni di rete negli strumenti per sviluppatori.

-

La direttiva Content-Security-Policy frame-ancestors dovrebbe essere.

https://your-instance.my.connect.aws-

Se la direttiva è

same originodeny, questo URL non può essere racchiuso in iframe da AWS/Amazon Connect

-

-

Ecco cosa puoi fare se l'app non può essere racchiusa in iframe:

-

Se controlli l'app/URL, puoi aggiornare la policy di sicurezza dei contenuti dell'app. Segui le best practice per gli sviluppatori di app nella sezione Assicurare che le app possano essere incorporate solo nel workspace degli agenti Connect, disponibile qui.

-

Se non controlli l'app/URL, puoi provare a contattare lo sviluppatore dell'app e chiedergli di aggiornare la policy di sicurezza dei contenuti dell'app.

-

-

Origini approvate (opzionale): Allowlist URLs che dovrebbe essere consentita, se diversa dall'URL di accesso. L'URL deve essere sicuro e iniziare con https, a meno che non si tratti di un host locale.

-

-

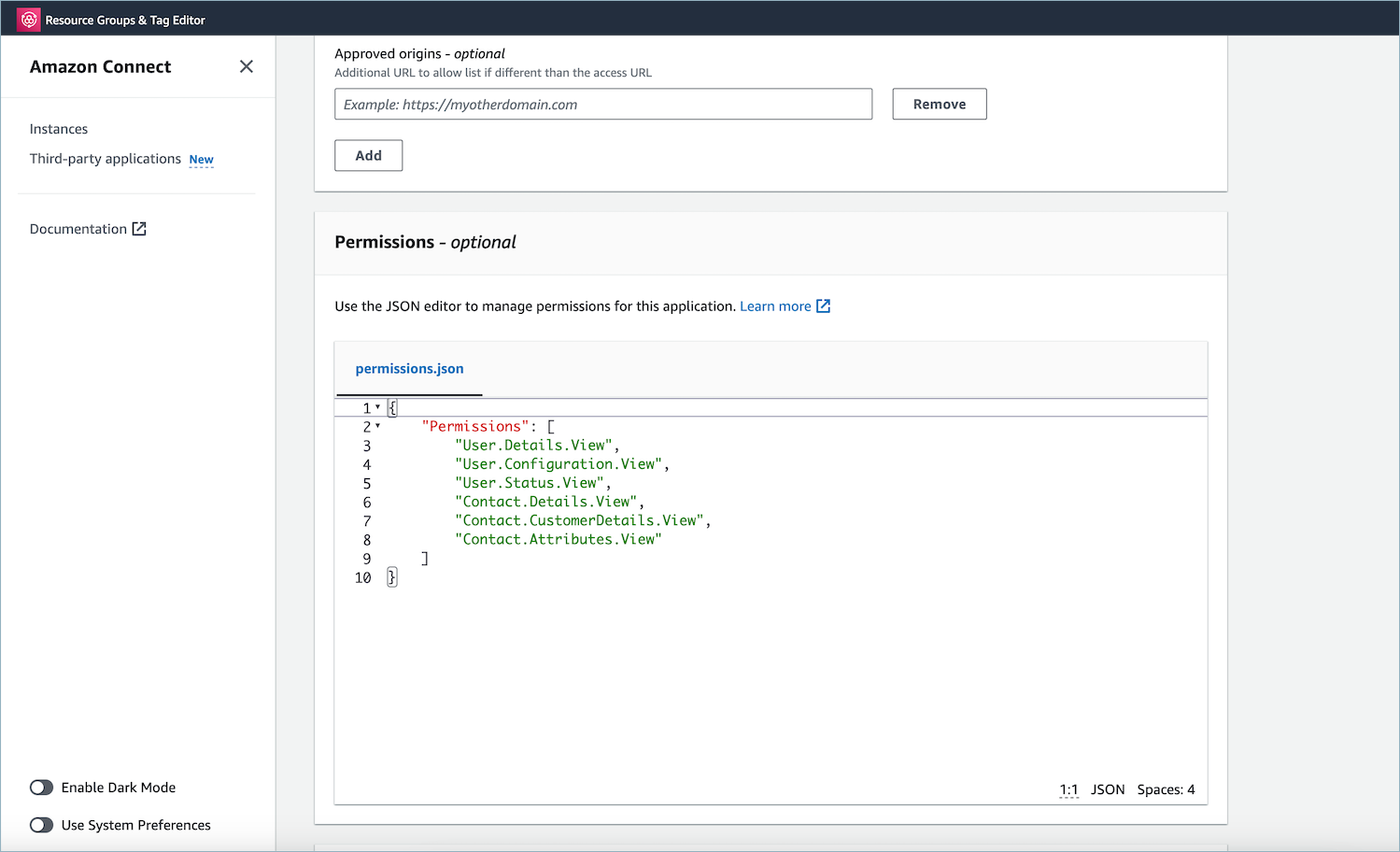

Aggiungi autorizzazioni a eventi e richieste.

Di seguito è riportato un esempio di come effettuare l'onboarding di una nuova applicazione e assegnare autorizzazioni ad essa utilizzando la console AWS . In questo esempio, all'applicazione vengono assegnate sei diverse autorizzazioni.

Fornire informazioni di base e dettagli di accesso

-

Associazione di istanze

-

Puoi consentire l'accesso a questa applicazione da parte di qualsiasi istanza all'interno dell'account-regione.

-

Sebbene l'associazione dell'applicazione a un'istanza sia facoltativa, non sarà possibile utilizzare questa applicazione finché non sarà stata associata a una o più istanze.

-

Concessione delle autorizzazioni all'applicazione per l'integrazione dei dati del workspace

-

-

Seleziona Salva.

-

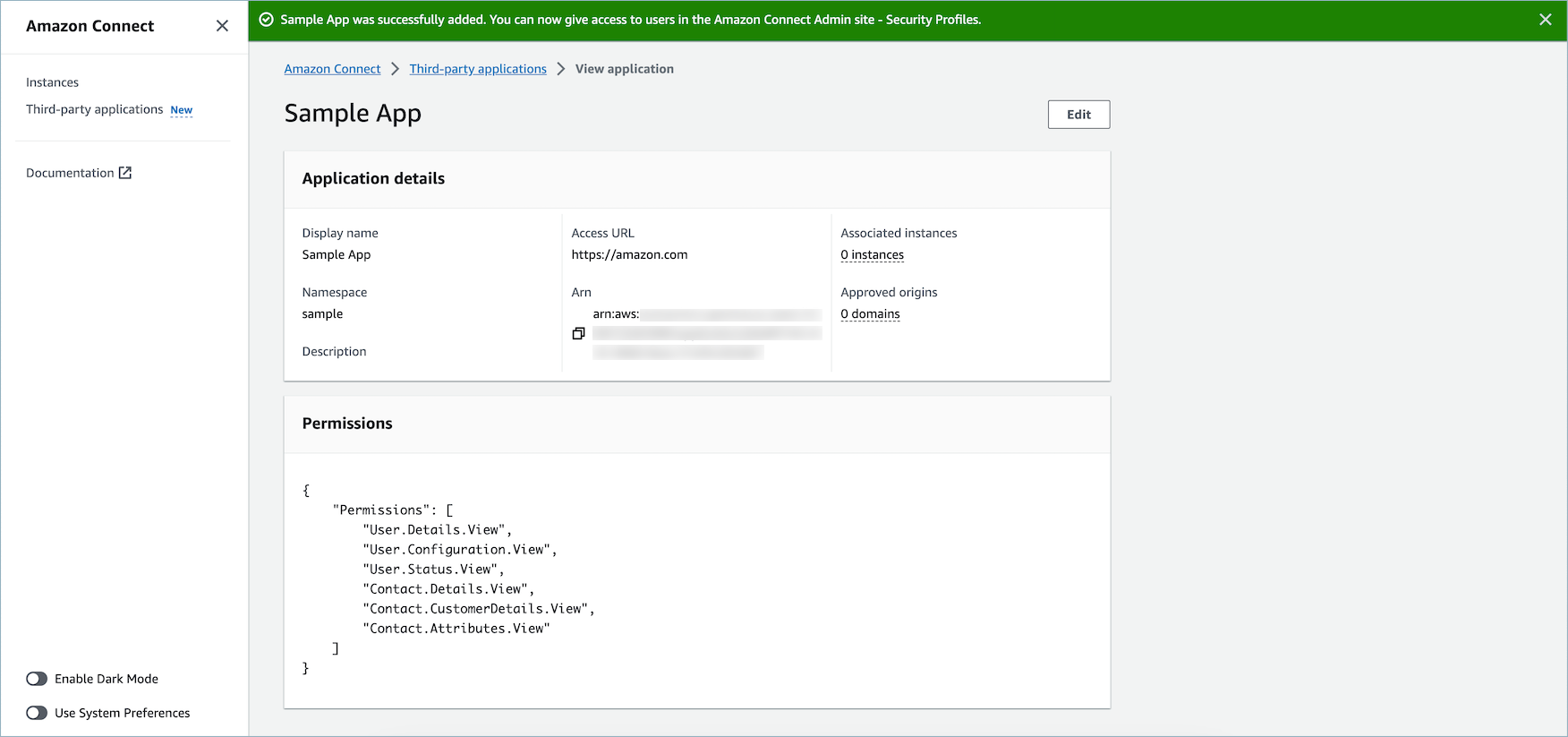

Se l'applicazione è stata creata correttamente, verrà visualizzata nuovamente la pagina Applicazioni di terze parti, sarà presente un banner di successo e l'applicazione sarà inclusa nell'elenco.

Puoi modificare determinati attributi di un'app esistente, come Nome visualizzato, URL di accesso e Autorizzazioni.

-

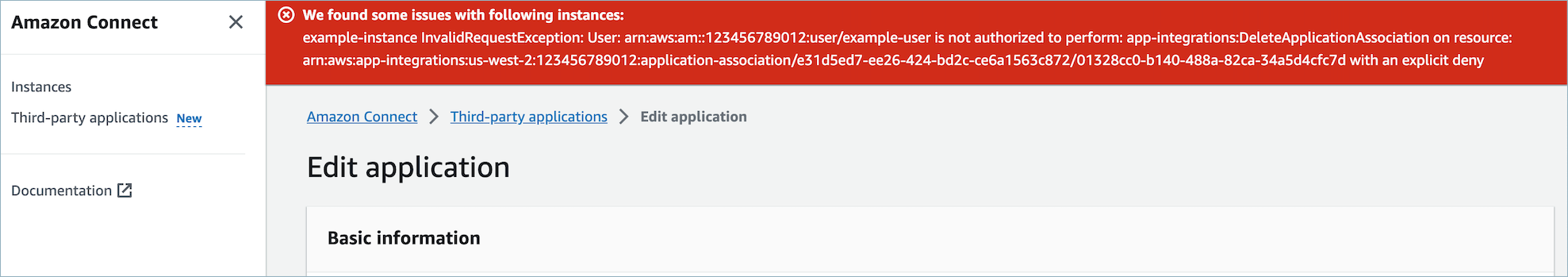

Se si è verificato un errore durante la creazione dell'applicazione o l'associazione dell'applicazione a un'istanza, verrà visualizzato un messaggio di errore e sarà possibile eseguire l'azione corrispondente per correggere il problema.

-

Eliminazione di applicazioni di terze parti

Se non desideri più utilizzare un'applicazione di terze parti nell'immediato futuro, puoi eliminarla. Se desideri interrompere temporaneamente l'utilizzo, ma riutilizzarla nuovamente nell'immediato futuro, ti consigliamo di dissociarla da un'istanza per evitare di doverla aggiungere di nuovo. Per eliminare applicazioni di terze parti, accedi alla AWS console, seleziona un'applicazione e scegli Elimina.

Risoluzione dei problemi

-

L'operazione avrà esito negativo se l'applicazione è associata a un'istanza. Innanzitutto, devi dissociare l'applicazione da qualsiasi istanza. Quindi, puoi tornare indietro ed eliminarla.

Suggerimento

Se hai creato un'applicazione prima del 15 dicembre 2023, si potrebbero verificare problemi durante l'aggiornamento dell'associazione dell'applicazione alle istanze. Questo perché è necessario apportare aggiornamenti alla policy IAM.

La policy IAM deve essere aggiornata per includere le seguenti autorizzazioni:

-

app-integrations:CreateApplicationAssociation -

app-integrations:DeleteApplicationAssociation

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"app-integrations:CreateApplication",

"app-integrations:GetApplication"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application/*",

"Effect": "Allow"

},

{

"Action": [

"app-integrations:CreateApplicationAssociation",

"app-integrations:DeleteApplicationAssociation"

],

"Resource": "arn:aws:app-integrations:<aws-region>:<aws-account-Id>:application-association/*",

"Effect": "Allow"

},

{

"Action": [

"iam:GetRolePolicy",

"iam:PutRolePolicy",

"iam:DeleteRolePolicy"

],

"Resource": "arn:aws:iam::<aws-account-Id>:role/aws-service-role/connect.amazonaws.com/AWSServiceRoleForAmazonConnect_*",

"Effect": "Allow"

}

]

}