Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Puoi visualizzare i dettagli sul rilevamento e la mitigazione di un evento a livello applicativo e sui principali contributori nella sezione inferiore della pagina della console relativa all'evento. Questa sezione può includere una combinazione di traffico legittimo e potenzialmente indesiderato e può rappresentare sia il traffico passato alla risorsa protetta sia il traffico bloccato dalle mitigazioni Shield Advanced.

I dettagli di mitigazione riguardano tutte le regole del Web ACL associate alla risorsa, comprese le regole implementate specificamente in risposta a un attacco e le regole basate sulla frequenza definite nel Web. ACL Se abiliti la DDoS mitigazione automatica a livello di applicazione per un'applicazione, le metriche di mitigazione includono le metriche per tali regole aggiuntive. Per informazioni su queste protezioni a livello di applicazione, consulta. Protezione del livello di applicazione (livello 7) con AWS Shield Advanced e AWS WAF

Rilevamento e mitigazione

Per un evento a livello applicativo (livello 7), la scheda Rilevamento e mitigazione mostra le metriche di rilevamento basate sulle informazioni ottenute dai log. AWS WAF Le metriche di mitigazione si basano su AWS WAF regole del Web associato configurate per ACL bloccare il traffico indesiderato.

Per CloudFront le distribuzioni Amazon, puoi configurare Shield Advanced per applicare mitigazioni automatiche per te. Con qualsiasi risorsa a livello di applicazione, puoi scegliere di definire le tue regole di mitigazione nel tuo web ACL e puoi richiedere assistenza allo Shield Response Team (SRT). Per informazioni su queste opzioni, consulta Rispondere agli DDoS eventi in AWS.

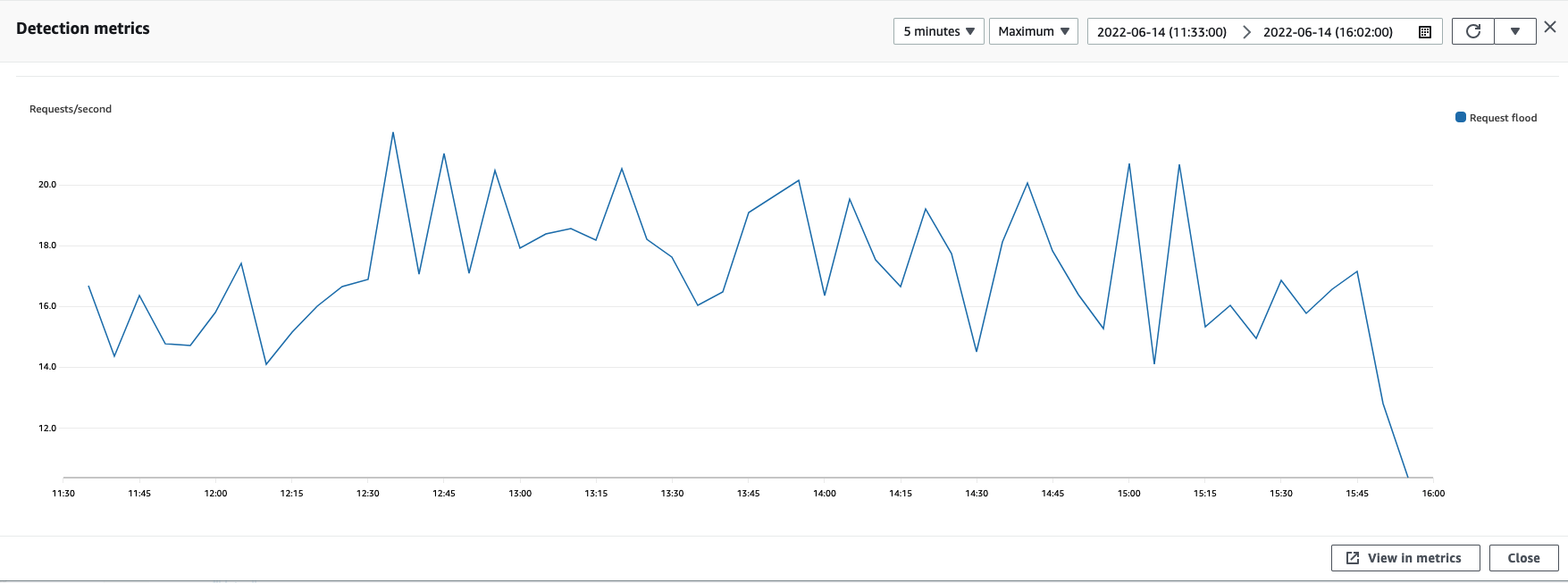

La schermata seguente mostra un esempio delle metriche di rilevamento per un evento a livello applicativo che si è attenuato dopo alcune ore.

Il traffico degli eventi che diminuisce prima che una regola di mitigazione abbia effetto non è rappresentato nelle metriche di mitigazione. Ciò può comportare una differenza tra il traffico delle richieste Web mostrato nei grafici di rilevamento e le metriche di autorizzazione e blocco mostrate nei grafici di mitigazione.

Collaboratori principali

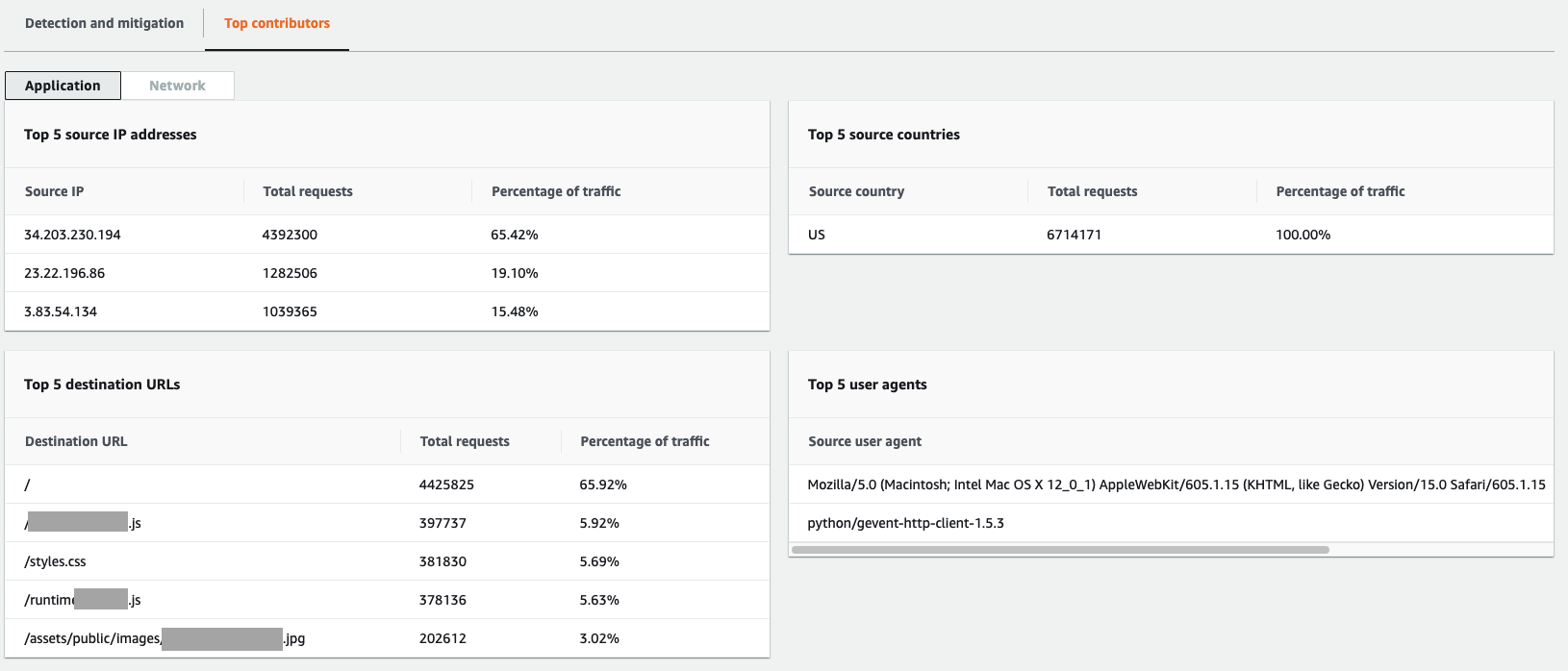

La scheda Collaboratori principali per gli eventi a livello di applicazione mostra i primi 5 contributori identificati da Shield per l'evento, in base AWS WAF ai log recuperati. Shield classifica le informazioni dei principali contributori in base a dimensioni quali IP di origine, paese di origine e destinazione. URL

Nota

Per informazioni più accurate sul traffico che contribuisce a un evento a livello di applicazione, utilizzate i AWS WAF log.

Utilizzate le informazioni sui principali contributori del livello di applicazione Shield solo per avere un'idea generale della natura di un attacco e non basate le vostre decisioni di sicurezza su di esso. Per gli eventi a livello di applicazione, AWS WAF i log sono la migliore fonte di informazioni per comprendere chi ha contribuito a un attacco e per elaborare strategie di mitigazione.

Le informazioni sui principali contributori di Shield non sempre riflettono completamente i dati nei AWS WAF log. Quando inserisce i log, Shield dà priorità alla riduzione dell'impatto sulle prestazioni del sistema rispetto al recupero del set completo di dati dai log. Ciò può comportare una perdita di granularità nei dati disponibili per l'analisi in Shield. Nella maggior parte dei casi, la maggior parte delle informazioni è disponibile, ma è possibile che i dati dei principali contributori vengano in qualche misura distorti a causa di qualsiasi attacco.

La schermata seguente mostra un esempio della scheda Top contributors per un evento a livello di applicazione.

Le informazioni sui contributori si basano sulle richieste di traffico legittimo e potenzialmente indesiderato. È più probabile che gli eventi con volume maggiore e gli eventi in cui le fonti delle richieste non sono distribuite in modo uniforme abbiano contributori principali identificabili. Un attacco distribuito in modo significativo può avere un numero qualsiasi di fonti, il che rende difficile identificare i principali contributori all'attacco. Se Shield Advanced non identifica i contributori significativi per una categoria specifica, visualizza i dati come non disponibili.