IAM ユーザーグループとは、IAM ユーザーの集合です。ユーザーグループを使用すると、複数のユーザーに対してアクセス許可を指定でき、それらのユーザーのアクセス許可を容易に管理することができます。たとえば、Admins というユーザーグループを作成し、管理者が一般的に必要とするようなアクセス許可をそのユーザーグループに付与できます。そのグループのすべてのユーザーグループは、Admins グループのアクセス許可を自動的に付与されます。管理者権限を必要とする新しいユーザーが組織に参加した場合、そのユーザーを Admins ユーザーグループに追加することで、適切な権限を割り当てることができます。組織内で職務を変更したユーザーがいる場合は、そのユーザーのアクセス許可を編集する代わりに、ユーザーを古い IAM グループから削除して適切な新しい IAM グループに追加することができます。

グループ内のすべてのユーザーがそのポリシーのアクセス許可を受け取れるように、ID ベースのポリシーをグループにアタッチすることができます。ポリシー (リソースベースのポリシーなど) では、ユーザーグループを Principal として識別することはできません。これは、グループが認証ではなくアクセス許可に関連しており、プリンシパルが認証済みの IAM エンティティであるためです ポリシーの詳細については、「アイデンティティベースおよびリソースベースのポリシー」を参照してください。

次に IAM グループの重要な特徴を示します。

-

ユーザーグループは多くのユーザーを持つことができ、ユーザーは複数のグループに属することができます。

-

ユーザーグループを入れ子形式にすることはできません。ユーザーグループにはユーザーのみを含めることができ、他の IAM グループを含めることはできません。

-

AWS アカウント 内のユーザーすべてを自動的に含むデフォルトのユーザーグループはありません。このようなユーザーグループが必要な場合は、そのユーザーグループを作成し、新たなユーザーを 1 人 1 人割り当てる必要があります。

-

AWS アカウント の IAM リソースの数とサイズは、グループの数や、ユーザーがメンバーになることができるグループの数などには制限があります。詳細については、「IAM と AWS STSクォータ」を参照してください。

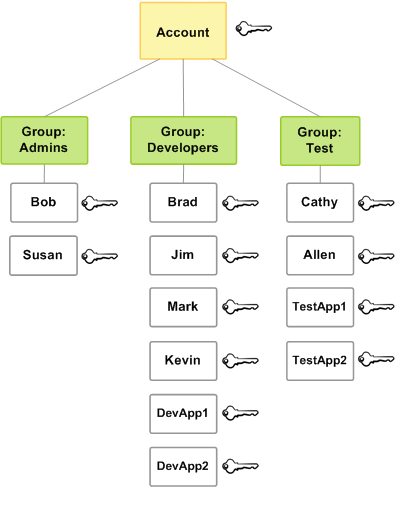

以下の図は、小企業の簡単なサンプルを示しています。企業の所有者は、企業の成長に伴い、他のユーザーを作成して管理するための Admins ユーザーグループを作成します。Admins ユーザーグループは、Developers ユーザーグループとTest ユーザーグループを作成します。これらの IAM グループはそれぞれ、AWS (ジム、ブラッド、DevApp1 など) とやりとりするユーザー (人員とアプリケーション) で構成されます。各ユーザーは、それぞれ一連の認証情報をもっています。この例では、各ユーザーは 1 つのユーザーグループに属しています。しかし、ユーザーは複数の IAM グループに属することができます。