翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

お客様独自の暗号化アプリケーションで使用するために作成および管理している KMS キーは、カスタマーマネージドキーと呼ばれるタイプのキーです。カスタマーマネージドキーは、KMS キーを使用して AWS サービスがユーザーに代わって保存するデータを暗号化するサービスと組み合わせて使用することもできます。カスタマーマネージドキーは、使用するキーのライフサイクルと用途を完全にコントロールしたいお客様にお勧めします。アカウント内でカスタマーマネージドキーを使用する場合、月額料金が発生します。さらに、キーの使用および管理のリクエストにも、使用コストが発生します。詳細については、「AWS Key Management Service の料金

顧客が AWS サービスでデータを暗号化したいが、キー管理のオーバーヘッドやキーの支払いを望まない場合があります。AWS マネージドキー は、お客様のアカウント内に存在する KMS キーで、特定の状況でのみ使用できます。具体的には、運用している AWS サービスのコンテキストでのみ使用でき、キーが存在するアカウント内のプリンシパルのみが使用できます。これらのキーのライフサイクルやアクセス許可については、お客様は一切管理することができません。 AWS サービスで暗号化機能を使用すると、 AWS マネージドキー「aws<service code>」という形式のエイリアスを使用する場合があります。例えば、aws/ebs キーは EBS ボリュームの暗号化にのみ使用でき、キーと同じアカウントの IAM プリンシパルが使用するボリュームにのみ使用できます。アカウント内のリソースについて、アカウントのユーザーのみが使用できるようにスコープダウン AWS マネージドキー された について考えてみましょう。で暗号化されたリソース AWS マネージドキー を他の アカウントと共有することはできません。 AWS マネージドキー はアカウント内に無料で存在できますが、このキータイプの使用は、キーに割り当てられた AWS サービスによって課金されます。

AWS マネージドキー はレガシーキータイプで、2021 年現在、新しい AWS サービス用に作成されていません。代わりに、新しい (およびレガシー) AWS 所有のキー AWS サービスは、 と呼ばれるものを使用して、デフォルトで顧客データを暗号化します。は、 AWS サービスによって管理されるアカウントにある KMS AWS 所有のキー キーであるため、サービスオペレーターはライフサイクルと使用のアクセス許可を管理できます。を使用することで AWS 所有のキー、 AWS サービスはデータを透過的に暗号化し、キーのアクセス許可について心配することなく、クロスアカウントまたはクロスリージョンでのデータ共有を簡単に行うことができます。 AWS 所有のキー は、よりシンプルで自動化されたデータ保護を提供するデフォルト暗号化ワークロードとしてご利用いただけます。これらのキーは によって所有および管理されるため AWS、その存在や使用に対して課金されることはありません。また、ポリシーを変更したり、これらのキーのアクティビティを監査したり、削除したりすることはできません。コントロールを重視される場合にはカスタマーマネージドキーを使用し、利便性を重視される場合は AWS 所有のキー をご利用ください。

| カスタマーマネージドキー | AWS マネージドキー | AWS 所有のキー | |

| キーポリシー | カスタマーが排他的に制御する | サービスによって制御され、カスタマーは閲覧可能 | 排他的に制御され、データを暗号化する AWS サービスでのみ表示可能 |

| ログ記録 | CloudTrail カスタマー証跡またはイベントデータストア | CloudTrail カスタマー証跡またはイベントデータストア | カスタマーは閲覧できない |

| ライフサイクル管理 | カスタマーがローテーション、削除、リージョンロケーションを管理する | AWS KMS ローテーション (年間)、削除、およびリージョンロケーションを管理します | AWS のサービス ローテーション、削除、リージョンロケーションを管理します |

| 料金表 |

キーの保有に対する月額料金 (時間 単位) キーの使用にも課金される |

月額料金はかかりませんが、キーの API 使用に対して各呼び出し元に課金されます。 | カスタマーへの請求はなし |

お客様が作成する KMS キーはカスタマーマネージドキーです。サービスリソースの暗号化に KMS キーを使用する AWS のサービス では、多くの場合お客様が使うキーを作成します。 AWS アカウントで が AWS のサービス 作成する KMS キーは ですAWS マネージドキー。がサービスアカウントで AWS のサービス 作成する KMS キーは ですAWS 所有のキー。

| KMS キーのタイプ | KMS キーメタデータを表示可能 | KMS キーを管理可能 | 自分の にのみ使用されます AWS アカウント | 自動ローテーション | 料金表 |

|---|---|---|---|---|---|

| カスタマーマネージドキー | あり | あり | あり | オプション。 | 月額料金 (時間単位の日割り計算) 従量課金料金 |

| AWS マネージドキー | はい | なし | はい | 必須。毎年 (約 365 日) | 月額料金なし 使用ごとの料金 (一部の は、この料金を AWS のサービス 支払います) |

| AWS 所有のキー | いいえ | いいえ | いいえ | はローテーション戦略 AWS のサービス を管理します。 | 料金はかかりません |

AWS と統合される サービスは AWS KMS、KMS キーのサポートが異なります。一部の AWS サービスは、デフォルトで AWS 所有のキー または を使用してデータを暗号化します AWS マネージドキー。一部の AWS サービスでは、カスタマーマネージドキーがサポートされています。他の AWS サービスは、 の使いやすさ AWS 所有のキー、 の可視性 AWS マネージドキー、またはカスタマーマネージドキーの制御を可能にするすべてのタイプの KMS キーをサポートしています。 AWS サービスが提供する暗号化オプションの詳細については、 ユーザーガイドの保管時の暗号化トピックまたは サービスの開発者ガイドを参照してください。

カスタマーマネージドキー

お客様が作成する KMS キーは、カスタマーマネージドキーです。カスタマーマネージドキーは、ユーザーが作成、所有、管理する の KMS AWS アカウント キーです。これらの KMS キーは、キーポリシー、IAM ポリシー、グラントの確立と管理、有効化と無効化、暗号化マテリアルのローテーション、タグの追加、KMS キーを参照するエイリアスの作成 、KMS キー削除のスケジューリングなどを完全に制御できます。

カスタマーマネージドキーは、 AWS KMSの AWS Management Console

のカスタマーマネージドキーページに表示されます。カスタマーマネージドキーを明確に識別するには、DescribeKey オペレーションを使用します。カスタマーマネージドキーでは、DescribeKey レスポンスの KeyManager フィールドの値は CUSTOMER です。

暗号化オペレーションでカスタマーマネージドキーを使用し、 AWS CloudTrail ログでその使用を監査できます。さらに、AWS KMSと統合されている多数のAWS のサービスを使用すると、カスタマーマネージドキーを指定して保存および管理するデータを保護できます。

カスタマーマネージドキーの使用には、月額料金と、無料利用枠を超えた使用に対する料金がかかります。アカウントの AWS KMS クォータに対してカウントされます。詳細については、「AWS Key Management Service 料金表

AWS マネージドキー

AWS マネージドキー は、 アカウント内の KMS キーで、 AWS と統合された サービス AWS KMS

一部の AWS サービスでは、 AWS マネージドキー またはカスタマーマネージドキーを選択して、そのサービスのリソースを保護できます。一般に、リソースを保護する暗号化キーを制御する必要がある場合を除き、 AWS マネージドキー が適しています。キーまたはそのキーポリシーを作成または維持する必要はなく、 AWS マネージドキーの月額料金はまったく発生しません。

アカウントで を表示 AWS マネージドキーし、そのキーポリシーを表示し、 AWS CloudTrail ログでの使用を監査するアクセス許可があります。ただし、 のプロパティの変更 AWS マネージドキー、ローテーション、キーポリシーの変更、削除のスケジュールはできません。また、暗号化オペレーション AWS マネージドキー で を直接使用することはできません。それらを作成するサービスは、ユーザーに代わってそれらを使用します。

組織のリソースコントロールポリシーは適用されません AWS マネージドキー。

AWS マネージドキー AWS Management Console for の AWS マネージドキーページに表示されます AWS KMS。aws/などの形式 を持つエイリアス AWS マネージドキー で を識別することもできますservice-nameaws/redshift。を明確に識別するには AWS マネージドキー、DescribeKey オペレーションを使用します。 AWS マネージドキーの場合、DescribeKey レスポンスの KeyManager フィールドの値は AWS です。

すべての AWS マネージドキー は毎年自動的にローテーションされます。このローテーションスケジュールは変更できません。

注記

2022 年 5 月に、 のローテーションスケジュールを 3 年ごと (約 1,095 日) AWS マネージドキー から毎年 (約 365 日) AWS KMS に変更しました。

新しい AWS マネージドキー は、作成されてから 1 年後に自動的にローテーションされ、その後はほぼ毎年ローテーションされます。

既存の AWS マネージドキー は、最新のローテーションから 1 年後に自動的にローテーションされ、その後は毎年ローテーションされます。

の月額料金はかかりません AWS マネージドキー。無料利用枠を超えると使用料が発生する場合がありますが、一部の AWS サービスではこれらのコストがカバーされます。詳細については、サービスのユーザーガイドまたはデベロッパーガイドの「保管時の暗号化 」トピックを参照してください。詳細については、「AWS Key Management Service

の料金表

AWS マネージドキー は、アカウントの各リージョンの KMS キー数のリソースクォータにはカウントされません。ただし、アカウントのプリンシパルに代わって使用される場合、KMS キーはリクエストクォータに対してカウントされます。詳細については、「クォータ」を参照してください。

AWS 所有のキー

AWS 所有のキー は、 AWS サービスが複数の で使用するために所有および管理する KMS キーのコレクションです AWS アカウント。 AWS 所有のキー は にはありませんが AWS アカウント、 AWS サービスは AWS 所有のキー を使用してアカウントのリソースを保護できます。

一部の AWS サービスでは、 AWS 所有のキー またはカスタマーマネージドキーを選択できます。一般に、 リソースを保護する暗号化キーを監査または制御する必要がない限り、 AWS 所有のキー は適切な選択です。 AWS 所有のキー は完全に無料 (月額料金や使用料なし) であり、アカウントのAWS KMS クォータにはカウントされず、簡単に使用できます。キーまたはそのキーポリシーを作成または管理する必要はありません。

のローテーションはサービス AWS 所有のキー によって異なります。特定の のローテーションの詳細については AWS 所有のキー、 サービスのユーザーガイドまたは開発者ガイドの「保管時の暗号化」トピックを参照してください。

AWS KMS key 階層

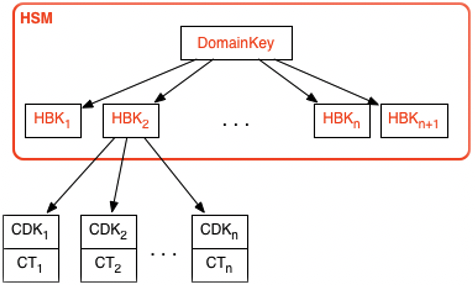

キー階層は、最上位の論理キー で始まります AWS KMS key。KMS キーは、最上位のキーマテリアルのコンテナを表し、Amazon リソースネーム (ARN) を持つ AWS のサービス名前空間内で一意に定義されます。ARN には、一意に生成されたキー識別子である キー ID が含まれています。KMS キーは、ユーザーが開始したリクエストに基づいて作成されます AWS KMS。受信時に、 は KMS キーコンテナに配置する最初の HSM バッキングキー (HBK) の作成を AWS KMS リクエストします。HBK は、ドメイン内の HSM 上で生成され、プレーンテキストで HSM からエクスポートされないように設計されています。そうではなく、HBK は HSM 管理ドメインキーで暗号化されてエクスポートされます。これらのエクスポートされたHBKは、エクスポートされたキートークン (EKT) と呼ばれます。

EKTは、耐久性に優れた低レイテンシーのストレージにエクスポートされます。例えば、論理 KMS キーへの ARN を受け取ったとします。これは、キー階層、つまり暗号化コンテキストの最上位を表します。アカウント内に複数の KMS キーを作成し、他の AWS 名前付きリソースと同様に KMS キーにポリシーを設定できます。

特定の KMS キーの階層内では、HBK は KMS キーのバージョンと考えることができます。KMS キーをローテーションする場合は AWS KMS、新しい HBK が作成され、KMS キーのアクティブな HBK として KMS キーに関連付けられます。古い HBK は保持され、以前に保護されていたデータの復号化と検証に使用できます。ただし、新しい情報を保護するために使用できるのはアクティブな暗号化キーだけです。

KMS キーを使用して情報を直接保護 AWS KMS したり、KMS キーで保護されている追加の HSM 生成キーをリクエストしたりするために、 を介してリクエストを行うことができます。これらのキーは、お客様データキー、または CDK と呼ばれます。CDKは、暗号文 (CT) として暗号化して、プレーンテキストで、またはその両方で返すことができます。KMS キーで暗号化されたすべてのオブジェクト (お客様が指定したデータまたは HSM で生成されたキー) は、呼び出しを介して HSM でのみ復号できます AWS KMS。

返された暗号文または復号されたペイロードは、 内に保存されません AWS KMS。この情報は、 AWS KMSへの TLS 接続を介してユーザーに直接返されます。これは、ユーザーに代わって AWS のサービスによって行われた呼び出しにも適用されます。

次の表に、キーの階層と特定のキープロパティを示します。

| キー | 説明 | ライフサイクル |

|---|---|---|

|

ドメインキー |

HSM のメモリ内のみにある 256 ビットの AES-GCM キー。KMS キーのバージョン (HSM バッキングキー) をまとめるために使用されます。 |

毎日ローテーション1 |

|

HSM バッキングキー |

256 ビットの対称キー、または、RSA または楕円曲線のプライベートキー。顧客データとキーを保護するために使用され、ドメインキーの下に暗号化されて保存されます。1 つ以上の HSM バッキングキーで、keyId で表される KMS キーが構成されます。 |

毎年ローテーション2 (設定はオプション)。 |

|

派生暗号化キー |

お客様データとキーを暗号化するために使用される HSM のメモリ内のみにある 256 ビット AES-GCM キー。暗号化ごとに HBK から派生します。 |

暗号化ごとに 1 回使用され、復号時に再生成されます |

|

お客様データキー |

プレーンテキストおよび暗号文でHSMからエクスポートされたユーザー定義の対称キーまたは非対称キー。 HSM バッキングキーで暗号化され、TLS チャネル経由で許可されたユーザーに返されます。 |

アプリケーションによって制御されるローテーションと使用 |

1 AWS KMS ドメインの管理および設定タスクを考慮して、ドメインキーのローテーションを最大週 1 回まで緩和する場合があります。

2 AWS KMS ユーザーに代わって によって AWS マネージドキー 作成および管理されるデフォルトは、毎年自動的にローテーションされます。

キー識別子 (KeyId)

キー識別子は、KMS キーの名前のように機能します。これらは、コンソールで KMS キーを識別するのに役立ちます。キー識別子を使用して、 AWS KMS API オペレーション、キーポリシー、IAM ポリシー、グラントで使用する KMS キーを指定します。キー識別子の値は、KMS キーに関連付けられているキーマテリアルとはまったく関係ありません。

AWS KMS は、複数のキー識別子を定義します。KMS キーを作成すると、 は KMS キーのプロパティであるキー ARN とキー ID AWS KMS を生成します。エイリアスを作成すると、 は定義したエイリアス名に基づいてエイリアス ARN AWS KMS を生成します。キー識別子とエイリアス識別子は、 AWS Management Console および AWS KMS API で表示できます。

AWS KMS コンソールでは、キー ARN、キー ID、またはエイリアス名で KMS キーを表示およびフィルタリングし、キー ID とエイリアス名でソートできます。コンソールでキー ID を検索する方法については、「キー ID とキー ARN を検索する」を参照してください。

AWS KMS API では、KMS キーの識別に使用するパラメータの名前は、 KeyId または TargetKeyId などのバリエーションですDestinationKeyId。ただし、これらのパラメータの値はキー ID に限定されません。いくつかは、任意の有効なキー識別子を受け取ることができます。各パラメータの値の詳細については、 AWS Key Management Service API リファレンスのパラメータの説明を参照してください。

注記

AWS KMS API を使用する場合は、使用するキー識別子に注意してください。API ごとに異なるキー識別子が必要です。通常、タスクに対して実用的で最も完全なキー識別子を使用します。

AWS KMS では、次のキー識別子がサポートされています。

- キー ARN

-

キー ARN は、KMS キーの Amazon リソースネーム (ARN) です。これは KMS キーの、一意の完全修飾識別子です。キー ARN には AWS アカウント、、リージョン、およびキー ID が含まれます。KMS キーのキー ARN を検索する方法については、キー ID とキー ARN を検索する を参照してください。

キー ARN の形式は次のとおりです。

arn:<partition>:kms:<region>:<account-id>:key/<key-id>以下は単一リージョン KMS キーのサンプルキー ARN です。

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abマルチリージョンキーのキー ARN のkey-id 要素は、mrk-プレフィックスで始まります。以下はマルチリージョンキーのサンプルキー ARN です。arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- キー ID

-

キー ID は、アカウントとリージョン内の KMS キーを一意に識別します。KMS キーのキー ID を検索する方法については、キー ID とキー ARN を検索する を参照してください。

以下は単一リージョン KMS キーのサンプルキー ID です。

1234abcd-12ab-34cd-56ef-1234567890abマルチリージョンキーのキー ID は、

mrk-プレフィックスで始まります。以下はマルチリージョンキーのサンプルキー ID です。mrk-1234abcd12ab34cd56ef1234567890ab - エイリアス ARN

-

エイリアス ARN は、エイリアスの Amazon リソースネーム (ARN) AWS KMS です。これは、エイリアスとそれが表す KMS キーの、一意の完全修飾識別子です。エイリアス ARN には AWS アカウント、、リージョン、エイリアス名が含まれます。

エイリアス ARN は、任意の時点で特定の 1 つの KMS キーを識別します。ただし、エイリアスに関連付けられている KMS キーは変更できるため、エイリアス ARN は異なる時点でさまざまな KMS キーを識別できます。KMS キーのエイリアス ARN を検索する方法については、KMS キーのエイリアス名とエイリアス ARN を見つける を参照してください。

エイリアス ARN の形式は次のとおりです。

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>以下は、架空の

ExampleAliasのエイリアス ARN です。arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - エイリアス名

-

エイリアス名は、最大 256 文字の文字列です。エイリアス名は、アカウントとリージョン内で関連付けられた KMS キーを一意に識別します。 AWS KMS API では、エイリアス名は常に で始まります

alias/。KMS キーのエイリアス名を検索する方法については、KMS キーのエイリアス名とエイリアス ARN を見つける を参照してください。エイリアス名の形式は次のとおりです。

alias/<alias-name>例:

alias/ExampleAliasエイリアス名の

aws/プレフィックスは、AWS マネージドキー 用に予約されます。このプレフィックスでエイリアスを作成することはできません。例えば、Amazon Simple Storage Service (Amazon S3) AWS マネージドキー の のエイリアス名は次のとおりです。alias/aws/s3