기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS DMS는 항상 Amazon VPC를 기반으로 VPC에 복제 인스턴스를 생성합니다. 복제 인스턴스의 위치할 VPC는 사용자가 지정합니다. 계정 및 AWS 리전에 기본 VPC를 사용하거나 새 VPC를 생성할 수 있습니다.

복제 인스턴스의 VPC에 할당된 탄력적 네트워크 인터페이스가 보안 그룹과 연결되어 있는지 확인해야 합니다. 또한 이 보안 그룹의 규칙이 모든 포트에서 모든 트래픽이 VPC를 벗어나는 것(송신)을 허용해야 합니다. 이 접근 방식을 통해 엔드포인트에서 올바른 수신 규칙이 활성화되어 있는 한 통신을 복제 인스턴스에서 소스 및 대상 데이터베이스 엔드포인트로 전달할 수 있습니다. 모든 포트에서 모든 주소로의 송신을 허용할 수 있도록 엔드포인트에서 기본 설정을 사용하는 것이 좋습니다.

원본과 대상 엔드포인트는 VPC에 연결하거나 VPC 내부에 있어 VPC 내부에 있는 복제 인스턴스에 액세스합니다. 데이터베이스 엔드포인트는 복제 인스턴스에서 수신되는 액세스를 허용하는 네트워크 ACL(액세스 제어 목록)과 보안 그룹 규칙(해당하는 경우)을 포함해야 합니다. 설정 방법은 사용하는 네트워크 구성에 따라 다릅니다. 복제 인스턴스 VPC 보안 그룹, 복제 인스턴스의 프라이빗 또는 퍼블릭 IP 주소 또는 NAT 게이트웨이의 퍼블릭 IP 주소를 사용할 수 있습니다. 이 연결은 데이터 마이그레이션에서 사용하는 네트워크를 구성합니다.

참고

기본 인프라 변경으로 인해 IP 주소가 달라질 수 있으므로 VPC CIDR 범위를 사용하거나 NAT GW 연결 탄력적 IP를 통해 복제 인스턴스 아웃바운드 트래픽을 라우팅하는 것이 좋습니다. CIDR 블록을 포함하여 VPC 생성에 대한 자세한 내용은 Amazon Virtual Private Cloud 사용 설명서의 VPC 및 서브넷 사용을 참조하세요. 탄력적 IP 주소에 대한 자세한 내용은 Amazon Elastic Compute Cloud 사용 설명서의 탄력적 IP 주소를 참조하세요.

데이터베이스 마이그레이션을 위한 네트워크 구성

AWS Database Migration Service에서 여러 가지 네트워크 구성을 사용할 수 있습니다. 다음은 데이터베이스 마이그레이션에 사용되는 네트워크의 일반적인 구성입니다.

주제

가능하면 대상 엔드포인트와 동일한 리전, 대상 엔드포인트와 동일한 VPC 또는 서브넷에 DMS 복제 인스턴스를 생성하는 것이 좋습니다.

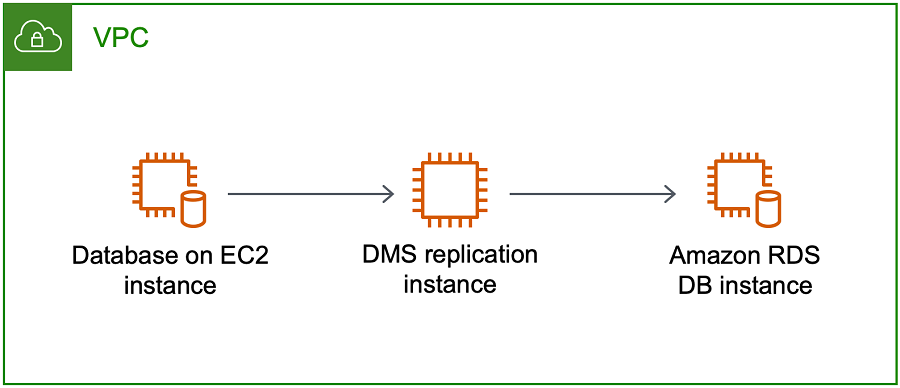

하나의 VPC에 모든 데이터베이스 마이그레이션 구성 요소가 있는 구성

데이터베이스 마이그레이션에서 가장 간단한 네트워크는 원본 엔드포인트, 복제 인스턴스, 대상 엔드포인트가 모두 동일한 VPC에 있도록 하는 것입니다. 이 구성은 소스 및 대상 엔드포인트가 Amazon RDS DB 인스턴스 또는 Amazon EC2 인스턴스에 있는 경우에 잘 맞습니다.

다음 그림은 Amazon EC2 인스턴스의 데이터베이스가 복제 인스턴스에 연결되고 데이터가 Amazon RDS DB 인스턴스에 마이그레이션되는 경우의 구성을 보여줍니다.

이 구성에서 사용되는 VPC 보안 그룹은 복제 인스턴스의 데이터베이스 포트에서 수신을 허용해야 합니다. 이 작업은 두 가지 방법으로 수행할 수 있습니다. 복제 인스턴스에서 사용하는 보안 그룹이 엔드포인트에서 수신을 허용하도록 할 수 있습니다. 또는 복제 인스턴스의 VPC CIDR 범위, NAT GW 탄력적 IP 또는 프라이빗 IP 주소(사용 중인 경우)를 허용할 수 있습니다. 하지만 복제 인스턴스의 프라이빗 IP 주소는 사용하지 않는 것이 좋습니다. 복제 IP 주소가 변경되면 복제가 중단될 수 있기 때문입니다.

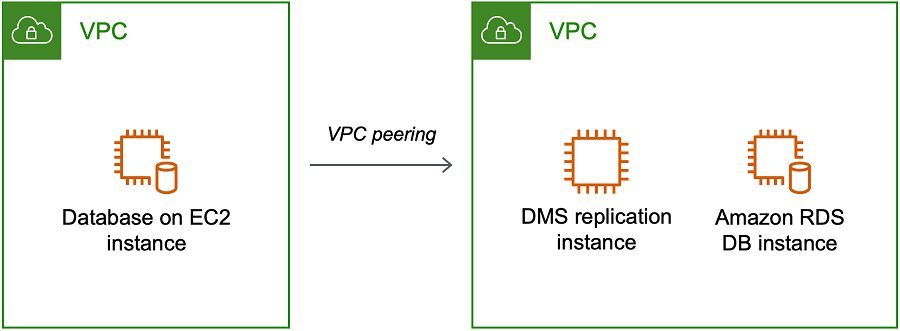

여러 VPC를 사용한 구성

소스 엔드포인트와 대상 엔드포인트가 다른 VPC에 있는 경우, VPC 중 하나에서 복제 인스턴스를 생성할 수 있습니다. 그런 다음 VPC 피어링을 사용하여 두 VPC를 연결할 수 있습니다.

VPC 피어링 연결은 두 VPC가 동일한 네트워크에 있는 것처럼 각 VPC의 프라이빗 IP 주소를 사용하여 라우팅을 지원하는 두 VPC 간 네트워크 연결입니다. 자체 VPC, 다른 AWS 계정의 VPCs 또는 다른 AWS 리전의 VPC 간에 VPC 피어링 연결을 생성할 수 있습니다. VPC 피어링에 관한 자세한 내용은 Amazon VPC 사용 설명서에서 VPC 피어링을 참조하세요.

다음 그림에 VPC 피어링을 사용한 구성 예가 나와 있습니다. 여기서, VPC의 Amazon EC2 인스턴스에 있는 소스 데이터베이스는 VPC 피어링에 의해 VPC에 연결됩니다. 이 VPC에는 Amazon RDS DB 인스턴스의 복제 인스턴스 및 대상 데이터베이스가 들어 있습니다.

VPC 피어링을 구현하려면 Amazon Virtual Private Cloud, VPC 피어링 설명서에 있는 VPC 피어링 연결 사용의 지침을 따르세요. 한 VPC의 라우팅 테이블에 다른 VPC의 CIDR 블록이 포함되어야 합니다. 예를 들어 VPC A가 대상 10.0.0.0/16을 사용하고 VPC B가 대상 172.31.0.0을 사용하는 경우 VPC A의 라우팅 테이블에는 172.31.0.0이 포함되고 VPC B의 라우팅 테이블에는 10.0.0.0/16이 포함되어야 합니다. 자세한 내용은 Amazon Virtual Private Cloud, VPC 피어링 설명서의 VPC 피어링 연결에 대한 라우팅 테이블 업데이트를 참조하세요.

이 구성에 사용되는 VPC 보안 그룹은 복제 인스턴스의 데이터베이스 포트에서 수신을 허용하거나 피어링되는 VPC의 CIDR 블록에서 수신을 허용해야 합니다.

공유 VPC를 사용한 구성

AWS DMS 는 조직의 참여 고객 계정과 공유되는 서브넷을 동일한 계정의 일반 서브넷과 마찬가지로 처리합니다. 다음은가 VPCs, 서브넷을 AWS DMS 처리하는 방법과 공유 VPCs.

ReplicationSubnetGroup 객체를 생성하여 사용자 지정 서브넷 또는 VPC에서 작동하도록 네트워크 구성을 구성할 수 있습니다. ReplicationSubnetGroup을 생성할 때 계정에 있는 특정 VPC의 서브넷을 지정할 수 있습니다. 지정하는 서브넷 목록에는 별도의 가용 영역에 있는 서브넷이 두 개 이상 포함되어야 하며 모든 서브넷은 동일한 VPC에 있어야 합니다. 를 생성할 때 ReplicationSubnetGroup고객은 서브넷만 지정합니다. 각 서브넷이 정확히 하나의 VPC에 연결되어 있으므로는 사용자를 대신하여 VPC를 AWS DMS 결정합니다.

또는를 AWS DMS ReplicationInstance 생성할 때 ReplicationInstance 또는 서버리스 복제가 작동하는 ReplicationSubnetGroup 및/또는 VPC 보안 그룹을 지정하도록 AWS DMS ReplicationConfig선택할 수 있습니다. 지정하지 않으면 고객 기본값ReplicationSubnetGroup(기본 VPC의 모든 서브넷에 지정하지 않은 경우에서 자동으로 AWS DMS 생성)과 기본 VPC 보안 그룹을 AWS DMS 선택합니다.

지정한 가용 영역 또는 ReplicationSubnetGroup의 가용 영역 중 하나에서 마이그레이션을 실행하도록 선택할 수 있습니다. 가 복제 인스턴스를 생성하거나 서버리스 복제를 시작 AWS DMS 하려고 하면 서브넷의 가용 영역을 코어 서비스 계정의 가용 영역으로 변환하여 가용 영역 매핑이 두 계정 간에 동일하지 않더라도 올바른 가용 영역에서 인스턴스를 시작할 수 있도록 합니다.

공유 VPC를 사용하는 경우 공유 VPC에서 사용하려는 서브넷에 매핑되는 ReplicationSubnetGroup 객체를 생성해야 합니다. ReplicationInstance 또는 ReplicationConfig를 생성할 때 공유 VPC에 대해 ReplicationSubnetGroup을 지정하고, Create 요청을 통해 공유 VPC용으로 생성한 VPC 보안 그룹을 지정해야 합니다.

공유 VPC 사용 시 다음에 유의하세요.

VPC 소유자는 참여자와 리소스를 공유할 수 없지만 참여자는 소유자의 서브넷에서 서비스 리소스를 생성할 수 있습니다.

모든 리소스는 계정별이므로 VPC 소유자는 참여자가 생성한 리소스(예: 복제 인스턴스)에 액세스할 수 없습니다. 하지만 공유 VPC에서 복제 인스턴스를 생성하면 복제 엔드포인트 또는 태스크에 올바른 권한이 있는 한 소유 계정과 관계없이 VPC의 리소스에 액세스할 수 있습니다.

리소스는 계정별이므로 다른 참여자는 다른 계정이 소유한 리소스에 액세스할 수 없습니다. 공유 VPC에서 생성된 리소스에 자신의 계정으로 액세스할 수 있도록 다른 계정에 부여할 수 있는 권한은 없습니다.

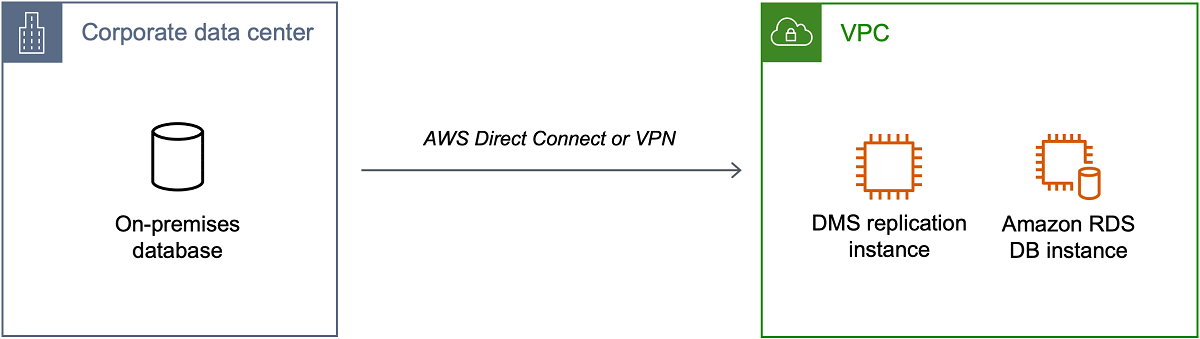

AWS Direct Connect 또는 VPN을 사용하여 VPC에 대한 네트워크 구성

원격 네트워크는 AWS Direct Connect 또는 소프트웨어 또는 하드웨어 VPN 연결과 같은 여러 옵션을 사용하여 VPC에 연결할 수 있습니다. 이 옵션은 흔히 내부 네트워크를 AWS 클라우드로 확장함으로써 모니터링, 인증, 보안, 데이터 또는 기타 시스템과 같은 기존 현장 서비스를 통합하는 데 사용됩니다. 이러한 유형의 네트워크 확장을 활용하여 VPC와 같이 AWS호스팅 리소스에 완벽하게 연결할 수 있습니다.

다음 그림은 원본 엔드포인트가 기업 데이터 센터에서 온프레미스 데이터베이스인 구성을 나타냅니다. Amazon RDS DB 인스턴스에서 복제 인스턴스와 대상 데이터베이스를 포함하는 AWS Direct Connect 또는 VPN-VPC를 사용하여 연결합니다.

이 구성에서 VPC 보안 그룹에는 VPC CIDR 범위 또는 특정 IP 주소로 지정된 트래픽을 호스트로 전송하는 라우팅 규칙이 포함되어야 합니다. 이 호스트는 트래픽을 VPC에서 온프레미스 VPN으로 연결할 수 있어야 합니다. 이 경우, NAT 호스트에는 자체 보안 그룹 설정이 포함됩니다. 이러한 설정은 복제 인스턴스의 VPC CIDR 범위, 프라이빗 IP 주소 또는 보안 그룹에서 NAT 인스턴스로 들어오는 트래픽을 허용해야 합니다. 하지만 복제 인스턴스의 프라이빗 IP 주소는 사용하지 않는 것이 좋습니다. 복제 IP 주소가 변경되면 복제가 중단될 수 있기 때문입니다.

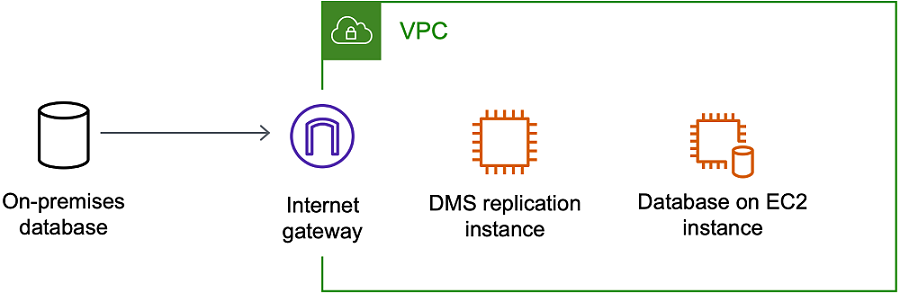

인터넷을 사용한 네트워크와 VPC 연결 구성

VPN 또는를 사용하여 AWS 리소스 AWS Direct Connect 에 연결하지 않는 경우 인터넷을 사용하여 데이터베이스를 마이그레이션할 수 있습니다. 이 경우 Amazon EC2 인스턴스 또는 Amazon RDS DB 인스턴스로 마이그레이션할 수 있습니다. 이 구성은 대상 엔드포인트와 복제 인스턴스를 포함하는 인터넷 게이트웨이를 지원하는 VPC에 퍼블릭 복제 인스턴스를 포함합니다.

VPC에 인터넷 게이트웨이를 추가하려면 Amazon VPC 사용 설명서의 인터넷 게이트웨이 연결을 참조하세요.

VPC 라우팅 테이블에는 기본적으로 VPC로 향하지 않는 트래픽을 인터넷 게이트웨이로 보내는 라우팅 규칙이 포함되어야 합니다. 이 구성에서 엔드포인트와의 연결이 프라이빗 IP 주소가 아닌 복제 인스턴스의 퍼블릭 IP 주소에서 오는 것으로 나타납니다. 자세한 내용은 Amazon VPC 사용 설명서의 VPC 라우팅 테이블을 참조하세요.

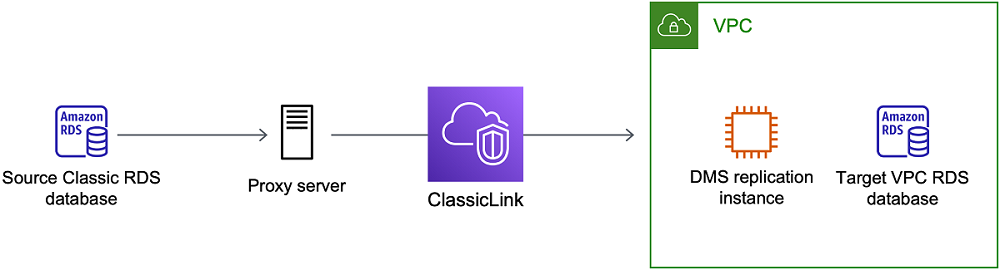

ClassicLink를 사용하여 VPC에 없는 RDS DB 인스턴스를 VPC에 있는 DB 인스턴스와 연결하여 구성

| EC2-Classic은 2022년 8월 15일에 사용 중지될 예정입니다. EC2-Classic에서 VPC로 마이그레이션하는 것이 좋습니다. 자세한 내용은 Amazon EC2 사용 설명서의 Migrate from EC2-Classic to a VPC(EC2-Classic에서 VPC로 마이그레이션) 및 EC2-Classic Networking is Retiring – Here’s How to Prepare |

VPC에 없는 Amazon RDS DB 인스턴스를 VPC에 있는 DMS 복제 서버 및 DB 인스턴스에 연결하려면 ClassicLink를 프록시 서버와 함께 사용할 수 있습니다.

ClassicLink를 사용하면 EC2-Classic DB 인스턴스를 동일한 AWS 리전 내의 계정의 VPC에 연결할 수 있습니다. 링크를 생성하고 난 후 원본 DB 인스턴스는 프라이빗 IP 주소를 사용하여 VPC 내부에 있는 복제 인스턴스와 통신할 수 있습니다.

VPC의 복제 인스턴스는 ClassicLink를 사용하여 EC2-Classic 플랫폼의 소스 DB 인스턴스에 직접 액세스할 수 없기 때문에 프록시 서버를 사용합니다. 프록시 서버는 원본 DB 인스턴스를 VPC에 연결하며, 여기에는 복제 인스턴스와 대상 DB 인스턴스가 포함됩니다. 프록시 서버는 ClassicLink를 VPC와 연결합니다. 프록시 서버의 포트 전달은 VPC에서 원본 DB 인스턴스와 대상 DB 인스턴스 통신을 허용합니다.

AWS 데이터베이스 마이그레이션 서비스와 함께 ClassicLink 사용

VPC에 없는 Amazon RDS DB 인스턴스를 VPC에 있는 AWS DMS 복제 서버 및 DB 인스턴스에 연결할 수 있습니다. 이를 위해 Amazon EC2 ClassicLink를 프록시 서버와 함께 사용할 수 있습니다.

다음 절차에서는 ClassicLink를 이러한 용도로 사용하는 방법을 보여줍니다. 이 절차에서는 VPC에 없는 Amazon RDS 소스 DB 인스턴스를 AWS DMS 복제 인스턴스와 대상 DB 인스턴스가 포함된 VPC에 연결합니다.

VPC에서 AWS DMS 복제 인스턴스를 생성합니다. (모든 복제 인스턴스는 VPC에서 생성됩니다).

VPC 보안 그룹을 복제 인스턴스와 대상 DB 인스턴스에 연결합니다. 두 인스턴스가 VPC 보안 그룹을 공유할 때에는 기본적으로 이 두 인스턴스가 서로 통신할 수 있습니다.

EC2 Classic 인스턴스에서 프록시 서버를 설정합니다.

ClassicLink를 사용하여 프록시 서버와 VPC를 연결합니다.

소스 및 대상 데이터베이스에 대한 AWS DMS 엔드포인트를 생성합니다.

AWS DMS 작업을 생성합니다.

ClassicLink를 사용하여 VPC에 없는 DB 인스턴스의 데이터베이스를 VPC에 있는 DB 인스턴스의 데이터베이스로 마이그레이션하려면

-

AWS DMS 복제 인스턴스를 생성하고 VPC 보안 그룹을 할당합니다.

-

에 로그인 AWS Management Console 하고 https://console.aws.amazon.com/dms/v2/

AWS DMS 콘솔을 엽니다. AWS Identity and Access Management (IAM) 사용자로 로그인한 경우에 액세스할 수 있는 적절한 권한이 있는지 확인합니다 AWS DMS. 데이터베이스 마이그레이션에 필요한 권한에 대한 자세한 내용은 IAM를 사용하는 데 필요한 권한 AWS DMS 섹션을 참조하세요.

-

[Dashboard] 페이지에서 [Replication Instance]를 선택합니다. 1단계: AWS DMS 콘솔을 사용하여 복제 인스턴스 생성의 지침에 따라 복제 인스턴스를 생성합니다.

-

AWS DMS 복제 인스턴스를 생성한 후 EC2 서비스 콘솔을 엽니다. 탐색 창에서 네트워크 인스턴스를 선택합니다.

-

DMSNetworkInterface를 선택한 다음 작업 메뉴에서 보안 그룹 변경을 선택합니다.

-

복제 인스턴스와 대상 DB 인스턴스에서 사용할 보안 그룹을 선택합니다.

-

-

마지막 단계에서 선택한 보안 그룹을 대상 DB 인스턴스와 연결합니다.

Amazon RDS 서비스 콘솔을 엽니다. 탐색 창에서 인스턴스를 선택합니다.

대상 DB 인스턴스를 선택합니다. 인스턴스 작업에서 수정을 선택합니다.

보안 그룹 파라미터에서 이전 단계에서 사용한 보안 그룹을 선택합니다.

계속을 선택하고 DB 인스턴스 수정을 선택합니다.

-

3단계: NGINX를 사용하여 EC2 Classic 인스턴스에서 프록시 서버를 설정합니다. 선택한 AMI를 사용하여 EC2 Classic 인스턴스를 시작합니다. 다음 예제는 AMI Ubuntu Server 14.04 LTS(HVM)를 기반으로 합니다.

EC2 Classic 인스턴스에서 프록시 서버를 설정하려면

-

다음 명령을 사용하여 EC2 Classic 인스턴스에 연결하고 NGINX를 설치합니다.

Prompt> sudo apt-get update Prompt> sudo wget http://nginx.org/download/nginx-1.9.12.tar.gz Prompt> sudo tar -xvzf nginx-1.9.12.tar.gz Prompt> cd nginx-1.9.12 Prompt> sudo apt-get install build-essential Prompt> sudo apt-get install libpcre3 libpcre3-dev Prompt> sudo apt-get install zlib1g-dev Prompt> sudo ./configure --with-stream Prompt> sudo make Prompt> sudo make install -

다음 코드를 사용하여 NGINX 데몬 파일

/etc/init/nginx.conf를 편집합니다.# /etc/init/nginx.conf – Upstart file description "nginx http daemon" author "email" start on (filesystem and net-device-up IFACE=lo) stop on runlevel [!2345] env DAEMON=/usr/local/nginx/sbin/nginx env PID=/usr/local/nginx/logs/nginx.pid expect fork respawn respawn limit 10 5 pre-start script $DAEMON -t if [ $? -ne 0 ] then exit $? fi end script exec $DAEMON -

/usr/local/nginx/conf/nginx.conf에 NGINX 구성 파일을 만듭니다. 구성 파일에서 다음을 추가합니다.# /usr/local/nginx/conf/nginx.conf - NGINX configuration file worker_processes 1; events { worker_connections 1024; } stream { server { listenDB instance port number; proxy_passDB instance identifier:DB instance port number; } } -

명령줄에서 다음 명령을 사용하여 NGINX를 시작합니다.

Prompt> sudo initctl reload-configuration Prompt> sudo initctl list | grep nginx Prompt> sudo initctl start nginx

-

-

대상 DB 인스턴스와 복제 인스턴스를 포함하는 대상 VPC와 프록시 서버를 ClassicLink로 연결합니다.

EC2 콘솔을 열고 프록시 서버를 실행하는 EC2 Classic 인스턴스를 선택합니다.

작업에서 ClassicLink를 선택한 후 VPC에 연결을 선택합니다.

-

이 절차에서 앞서 사용한 보안 그룹을 선택합니다.

VPC에 연결을 선택합니다.

-

5단계:의 절차를 사용하여 AWS DMS 엔드포인트를 생성합니다2단계: 소스 및 대상 엔드포인트 지정. 소스 엔드포인트를 지정할 때에는 서버 이름으로 프록시의 내부 EC2 DNS 호스트 이름을 사용해야 합니다.

-

의 절차를 사용하여 AWS DMS 작업을 생성합니다3단계: 태스크 생성 및 데이터 마이그레이션.

복제 서브넷 그룹 생성

데이터베이스 마이그레이션에서 사용하는 네트워크의 일부로서 Virtual Private Cloud(VPC)에서 사용할 서브넷을 지정해야 합니다. 이 VPC는 Amazon VPC 서비스를 기반으로 해야 합니다. 서브넷은 지정된 가용 영역에 있는 VPC의 IP 주소 범위입니다. 이러한 서브넷은 VPC가 위치한 AWS 리전의 가용 영역 간에 분산될 수 있습니다.

AWS DMS 콘솔에서 복제 인스턴스 또는 인스턴스 프로파일을 생성할 때 선택한 서브넷을 사용할 수 있습니다.

복제 서브넷 그룹을 생성하여 사용할 서브넷을 정의합니다. 가용 영역 2개 이상에서 서브넷을 지정해야 합니다.

복제 서브넷 그룹을 생성하려면

-

에 로그인 AWS Management Console 하고 https://console.aws.amazon.com/dms/v2/

AWS DMS 콘솔을 엽니다. IAM 사용자로 로그인한 경우 AWS DMS에 액세스하기 위한 적절한 권한이 있어야 합니다. 데이터베이스 마이그레이션에 필요한 권한에 대한 자세한 내용은 IAM를 사용하는 데 필요한 권한 AWS DMS 섹션을 참조하세요.

-

탐색 창에서 서브넷 그룹을 선택합니다.

-

[서브넷 그룹 생성]을 선택합니다.

-

복제 서브넷 그룹 생성 페이지에서 복제 서브넷 그룹 정보를 지정합니다. 다음 표는 설정에 대한 설명입니다.

옵션 작업 이름

인쇄 가능한 ASCII 문자(/, " 및 @ 제외) 8-16자를 포함하는 복제 서브넷 그룹 이름을 입력합니다. 이름은 선택한 AWS 리전의 계정에 대해 고유해야 합니다. 예를 들어와 같이 수행 중인 AWS 리전 및 작업을 포함하여 이름에 일부 인텔리전스를 추가하도록 선택할 수 있습니다

DMS-default-VPC.설명

복제 인스턴스 그룹에 대한 간략한 설명을 입력합니다.

VPC

데이터베이스 마이그레이션에 사용할 VPC를 선택합니다. VPC는 최소 2개의 가용 영역에 서브넷 1개 이상이 있어야 합니다.

서브넷 추가

복제 서브넷 그룹에 포함할 서브넷을 선택합니다. 두 개 이상의 가용 영역에서 서브넷을 선택해야 합니다.

[서브넷 그룹 생성]을 선택합니다.

DNS를 사용하여 도메인 엔드포인트 확인

일반적으로 AWS DMS 복제 인스턴스는 Amazon EC2 인스턴스의 도메인 이름 시스템(DNS) 해석기를 사용하여 도메인 엔드포인트를 확인합니다. DNS 확인이 필요한 경우 Amazon Route 53 Resolver를 사용할 수 있습니다. Route 53 DNS Resolver 사용에 대한 자세한 내용은 Route 53 Resolver 시작하기를 참조하세요.

자체 온프레미스 이름 서버를 사용하여 Amazon Route 53 Resolver로 특정 엔드포인트를 확인하는 방법에 대한 자세한 내용은 자체 온프레미스 이름 서버 사용 섹션을 참조하세요.