As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Além disso, o Resolver contém endpoints configurados para responder a consultas ao DNS para e do ambiente on-premises.

nota

O encaminhamento de consultas ao DNS privadas para qualquer endereço VPC CIDR + 2 de seus servidores DNS on-premises não é suportado e pode causar resultados instáveis. Em vez disso, recomendamos o uso de um endpoint de entrada do Resolver.

Também é possível integrar a resolução de DNS entre os resolvedores de DNS e o Resolver na sua rede, configurando regras de encaminhamento. Sua rede pode incluir qualquer rede acessível de sua VPC, como o seguinte:

A própria VPC

Outra VPC emparelhada

Uma rede local conectada a uma VPN ou AWS a AWS Direct Connect um gateway de conversão de endereços de rede (NAT)

Antes de começar a encaminhar consultas, crie endpoints de entrada e/ou saída do Resolver na VPC conectada. Esses endpoints fornecem um caminho para consultas de entrada ou saída:

- Endpoint de entrada: os resolvedores de DNS em sua rede podem encaminhar consultas de DNS para o Route 53 Resolver, por meio desse endpoint

Isso permite que seus resolvedores de DNS resolvam facilmente nomes de domínio para AWS recursos como EC2 instâncias ou registros em uma zona hospedada privada do Route 53. Para obter mais informações, consulte Como resolvedores de DNS em sua rede encaminham consultas de DNS para endpoints do Route 53 Resolver.

- Endpoint de saída: o Resolver encaminha condicionalmente consultas para resolvedores em sua rede por meio desse endpoint

Para encaminhar consultas selecionadas, crie regras do Resolver que especificam os nomes de domínio para as consultas de DNS que você quer encaminhar (como example.com) e os endereços IP dos resolvedores de DNS na rede para os quais você quer encaminhar as consultas. Se uma consulta corresponder a várias regras (example.com, acme.example.com), o Resolver escolherá a regra com a correspondência mais específica (acme.example.com) e encaminhará a consulta aos endereços IP especificados nessa regra. Para obter mais informações, consulte Como o endpoint do Route 53 Resolver encaminha as consultas DNS de você para sua rede VPCs .

Assim como a Amazon VPC, o Resolver é regional. Em cada região em que você tem VPCs, você pode escolher se deseja encaminhar as consultas da sua VPCs para a sua rede (consultas de saída), da sua rede para a sua VPCs (consultas de entrada) ou ambas.

Você não pode criar endpoints do Resolver em uma VPC que não seja sua. Somente o proprietário da VPC pode criar recursos de nível de VPC, como endpoints de entrada.

nota

Quando você cria um endpoint do Resolver, não é possível especificar uma VPC que tenha o atributo de locação de instância definido como dedicated. Para obter mais informações, consulte Usando o Resolver em VPCs que estão configurados para locação de instâncias dedicadas.

Para usar o encaminhamento de entrada ou de saída, crie um endpoint do Resolver na VPC. Como parte da definição de um endpoint, especifique os endereços IP para os quais deseja encaminhar consultas de DNS de entrada ou os endereços IP dos quais deseja que as consultas de saída sejam originadas. Para cada endereço IP especificado, o Resolver cria automaticamente uma interface de rede elástica da VPC.

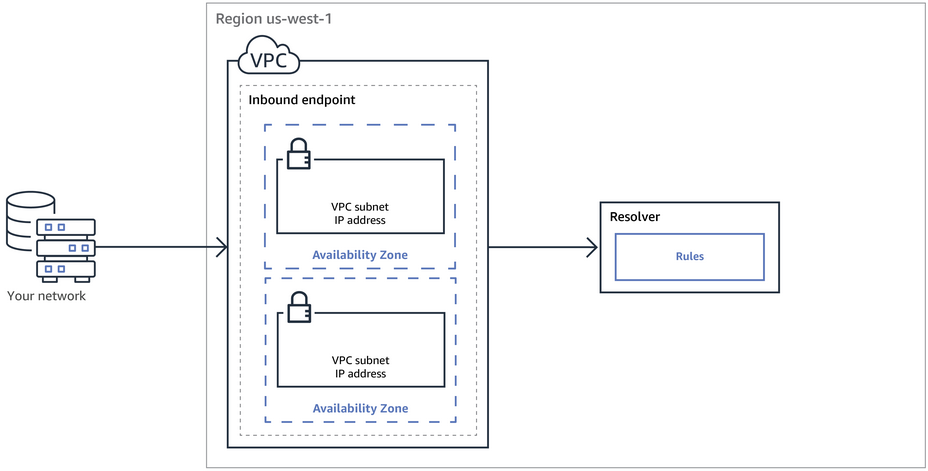

O diagrama a seguir mostra o caminho de uma consulta de DNS de um resolvedor de DNS na rede para endpoints do Route 53 Resolver.

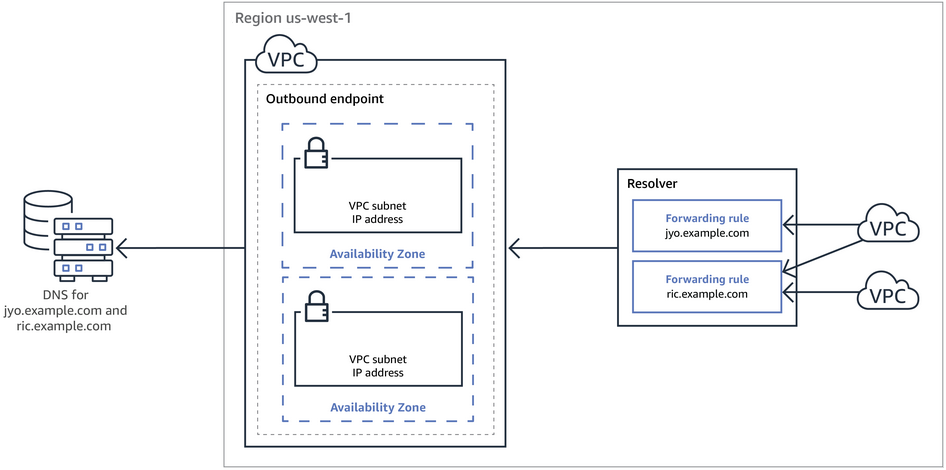

O diagrama a seguir mostra o caminho de uma consulta de DNS de uma EC2 instância em uma de suas VPCs para um resolvedor de DNS em sua rede.

Para obter uma visão geral sobre interfaces de rede da VPC, consulte Interfaces de rede elástica no Manual do usuário da Amazon VPC.

Tópicos

Como resolvedores de DNS em sua rede encaminham consultas de DNS para endpoints do Route 53 Resolver

Quando quiser encaminhar consultas de DNS de sua rede para o Route 53 Resolver em uma região da AWS , execute as seguintes etapas:

Você cria um endpoint de entrada do Route 53 Resolver em uma VPC e especifica os endereços IP para os quais os resolvedores em sua rede encaminham consultas de DNS.

Para cada endereço IP que você especificar para o endpoint de entrada, o Resolver criará uma interface de rede elástica da VPC na VPC em que você criou o endpoint de entrada.

Configure os resolvedores na rede para encaminhar consultas de DNS dos nomes de domínio aplicáveis para os endereços IP especificados no endpoint de entrada. Para obter mais informações, consulte Considerações ao criar endpoints de entrada e de saída.

Veja como o Resolver resolve consultas de DNS que se originam na rede:

Um navegador da Web ou outra aplicação da rede envia uma consulta de DNS para um nome de domínio encaminhado ao Resolver.

Um resolvedor na rede encaminha a consulta para os endereços IP no endpoint de entrada.

O endpoint de entrada encaminha a consulta ao Resolver.

O Resolver obtém o valor aplicável para o nome de domínio na consulta de DNS, internamente ou executando uma busca recursiva nos servidores de nome público.

O Resolver retorna o valor para o endpoint de entrada.

O endpoint de entrada retorna o valor ao resolvedor na rede.

O resolvedor na rede retorna o valor ao aplicativo.

Usando o valor que foi retornado pelo Resolver, a aplicação envia uma solicitação HTTP, por exemplo, uma solicitação para um objeto em um bucket do Amazon S3.

A criação de um endpoint de entrada não altera o comportamento do Resolver, apenas fornece um caminho de um local fora da AWS rede até o Resolver.

Como o endpoint do Route 53 Resolver encaminha as consultas DNS de você para sua rede VPCs

Quando você quiser encaminhar consultas de DNS das EC2 instâncias em uma ou mais VPCs em uma AWS região para sua rede, execute as etapas a seguir.

Você cria um endpoint de saída do Route 53 Resolver em uma VPC e especifica diversos valores:

A VPC pela qual deseja que as consultas de DNS passem a caminho dos resolvedores em sua rede.

Os endereços IP na VPC na qual você quer que o Resolver encaminhe as consultas de DNS. Para hosts em sua rede, esses são os endereços IP em que as consultas de DNS se originam.

Para cada endereço IP que você especificar para o endpoint de entrada, o Resolver criará uma interface de rede elástica da Amazon VPC na VPC que você especificar. Para obter mais informações, consulte Considerações ao criar endpoints de entrada e de saída.

Você cria uma ou mais regras, que especificam os nomes de domínio das consultas de DNS que você quer que o Resolver encaminhe aos resolvedores na rede. Especifique também os endereços IP dos resolvedores. Para obter mais informações, consulte Uso de regras para controlar quais consultas são encaminhadas para sua rede.

Você associa cada regra à VPCs para a qual deseja encaminhar consultas de DNS para sua rede.

Tópicos

Uso de regras para controlar quais consultas são encaminhadas para sua rede

Como o Resolver determina se o nome do domínio em uma consulta corresponde a uma regra

Como o Resolver determina para onde encaminhar consultas de DNS

Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas

Uso de regras para controlar quais consultas são encaminhadas para sua rede

As regras controlam quais consultas de DNS o endpoint do Route 53 Resolver encaminha aos resolvedores de DNS na rede e quais consultas o Resolver responde por si só.

Você pode categorizar as regras de diversas maneiras. Uma delas é por quem as cria:

Regras autodefinidas — O resolvedor cria automaticamente regras autodefinidas e associa as regras às suas. VPCs A maioria dessas regras se aplica aos nomes de domínio AWS específicos para os quais o Resolver responde às consultas. Para obter mais informações, consulte Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas.

Regras personalizadas — Você cria regras personalizadas e associa as regras VPCs a. Atualmente, você pode criar apenas um tipo de regra personalizada, regras de encaminhamento condicional, também conhecidas como regras de encaminhamento. As regras de encaminhamento fazem com que o Resolver encaminhe consultas de DNS do seu VPCs para os endereços IP dos resolvedores de DNS na sua rede.

Se você criar uma regra de encaminhamento para o mesmo domínio como uma regra autodefinida, o Resolver encaminhará as consultas desse nome de domínio para os resolvedores de DNS na rede com base nas configurações da regra de encaminhamento.

Outra maneira de categorizar as regras é pelo que elas fazem:

Regras de encaminhamento condicional: crie regras de encaminhamento condicional (também conhecidas como regras de encaminhamento) quando quiser encaminhar consultas de DNS de nomes de domínio específicos para resolvedores de DNS na rede.

Regras do sistema: as regras do sistema fazem com que o Resolver substitua de forma seletiva o comportamento definido em uma regra de encaminhamento. Ao criar uma regra de sistema, o Resolver resolve consultas de DNS de subdomínios especificados que, de outra forma, seriam resolvidas por resolvedores de DNS na rede.

Por padrão, o encaminhamento de regras se aplica a um nome de domínio e todos os seus subdomínios. Se quiser encaminhar consultas de um domínio para um resolvedor na rede, mas não quiser encaminhar as consultas de alguns subdomínios, crie uma regra de sistema para os subdomínios. Por exemplo, se você criar uma regra de encaminhamento para exemplo.com mas não quiser encaminhar consultas para acme.exemplo.com, crie uma regra de sistema e especifique acme.exemplo.com para o nome de domínio.

Regra recursiva: o Resolver cria automaticamente uma regra recursiva chamada Internet Resolver (Resolvedor de Internet). Essa regra faz com que o Resolver do Route 53 atue como um resolvedor recursivo para todos os nomes de domínio para os quais você não criou regras personalizadas e para os quais o Resolver não criou regras definidas automaticamente. Para obter informações sobre como substituir esse comportamento, consulte "Encaminhamento de todas as consultas para sua rede" mais adiante neste tópico.

Você pode criar regras personalizadas que se aplicam a nomes de domínio específicos (seus ou a maioria dos nomes de AWS domínio), a nomes de AWS domínios públicos ou a todos os nomes de domínio.

- Encaminhamento de consultas de nomes de domínio específicos à rede

Para encaminhar consultas de um nome de domínio específico, como exemplo.com, à sua rede, crie uma regra e especifique esse nome de domínio. Especifique também os endereços IP dos resolvedores de DNS na rede para os quais deseja encaminhar as consultas. Em seguida, você associa cada regra à VPCs para a qual deseja encaminhar consultas de DNS para sua rede. Por exemplo, crie regras separadas para exemplo.com, exemplo.org e exemplo.net. Em seguida, você pode associar as regras ao VPCs em uma AWS região em qualquer combinação.

- Encaminhamento de consultas de amazonaws.com para sua rede

O nome de domínio amazonaws.com é o nome de domínio público para AWS recursos como EC2 instâncias e buckets S3. Se quiser encaminhar consultas de amazonaws.com à sua rede, crie uma regra, especifique amazonaws.com para o nome de domínio e especifique Forward (Encaminhar) para o tipo de regra.

nota

O Resolver não encaminha automaticamente consultas de DNS de alguns subdomínios amazonaws.com, mesmo se você criar uma regra de encaminhamento para amazonaws.com. Para obter mais informações, consulte Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas. Para obter informações sobre como substituir esse comportamento, consulte "Encaminhamento de todas as consultas para sua rede" logo a seguir.

- Encaminhamento de todas as consultas para sua rede

-

Se você quiser encaminhar todas as consultas para sua rede, crie uma regra e especifique “.” (ponto) para o nome do domínio e associe a regra à VPCs para a qual você deseja encaminhar todas as consultas de DNS para sua rede. O resolvedor ainda não encaminha todas as consultas de DNS para sua rede porque usar um resolvedor de DNS externo AWS interromperia algumas funcionalidades. Por exemplo, alguns nomes de AWS domínio internos têm intervalos de endereços IP internos que não podem ser acessados de fora AWS. Para obter uma lista dos nomes de domínio para os quais as consultas não são encaminhadas à sua rede ao criar uma regra para ".", consulte Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas.

Porém, regras de sistema automaticamente definidas para DNS reverso podem ser desabilitadas, permitindo que a regra “.” encaminhe todas as consultas de DNS reverso à sua rede. Para saber mais sobre como desativar as regras definidas automaticamente, consulte Regras de encaminhamento para consultas DNS reversas no Resolver.

Se quiser tentar encaminhar consultas de DNS de todos os nomes de domínio para sua rede, incluindo os nomes de domínio que estão excluídos do encaminhamento por padrão, crie uma regra "." e execute uma das seguintes ações:

Defina o sinalizador

enableDnsHostnamesda VPC parafalseCrie regras para os nomes de domínio que estão listados em Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas

Importante

Se você encaminhar todos os nomes de domínio para sua rede, incluindo os nomes de domínio excluídos pelo Resolver ao criar uma regra “.”, alguns recursos poderão parar de funcionar.

Como o Resolver determina se o nome do domínio em uma consulta corresponde a uma regra

O Route 53 Resolver compara o nome de domínio na consulta de DNS com o nome de domínio nas regras associadas à VPC a partir da qual a consulta se originou. O Resolver considera os nomes de domínio para corresponder nos seguintes casos:

Os nomes de domínio correspondem exatamente

O nome de domínio na consulta é um subdomínio do nome de domínio na regra

Por exemplo, se o nome de domínio na regra for acme.example.com, o Resolver considerará os seguintes nomes de domínio em uma consulta de DNS para correspondência:

acme.example.com

zenith.acme.example.com

Os nome de domínio a seguir não correspondem:

exemplo.com

nadir.exemplo.com

Se o nome de domínio em uma consulta corresponder ao nome de domínio em mais de uma regra (como example.com e www.example.com), o Resolver direcionará consultas de DNS de saída usando a regra que contém o nome de domínio mais específico (www.example.com).

Como o Resolver determina para onde encaminhar consultas de DNS

Quando um aplicativo executado em uma EC2 instância em uma VPC envia uma consulta de DNS, o Route 53 Resolver executa as seguintes etapas:

O resolvedor verifica os nomes de domínio em regras.

Se o nome de domínio em uma consulta corresponder ao nome de domínio em uma regra, o Resolver encaminhará a consulta ao endereço IP especificado durante a criação do endpoint de saída. Em seguida, o endpoint de saída encaminha a consulta aos endereços IP dos resolvedores na rede, especificados durante a criação da regra.

Para obter mais informações, consulte Como o Resolver determina se o nome do domínio em uma consulta corresponde a uma regra.

O endpoint do Resolver encaminhará as consultas de DNS com base nas configurações da regra “.”.

Se o nome de domínio em uma consulta não corresponder ao nome do domínio em qualquer outra regra, o Resolver encaminhará a consulta com base nas configurações da regra de “.” (ponto) autodefinida. A regra de pontos se aplica a todos os nomes de domínio, exceto alguns nomes de domínio AWS internos e nomes de registros em zonas hospedadas privadas. Essa regra faz com que o Resolver encaminhe consultas de DNS para servidores de nome públicos se os nomes de domínio em consultas não corresponderem a nenhum dos nomes das regras de encaminhamento personalizadas. Se quiser encaminhar todas as consultas aos resolvedores de DNS em sua rede, crie uma regra de encaminhamento personalizada, especifique "." para o nome de domínio, especifique Forwarding (Encaminhamento) para Type (Tipo) e especifique os endereços IP desses resolvedores.

O Resolver retorna a resposta à aplicação que enviou a consulta.

Usar regras em várias regiões

O Route 53 Resolver é um serviço regional, portanto, os objetos que você cria em uma AWS região estão disponíveis somente nessa região. Para usar a mesma regra em mais de uma Região, é necessário criar a regra em cada Região.

A AWS conta que criou uma regra pode compartilhar a regra com outras AWS contas. Para obter mais informações, consulte Compartilhamento de regras do Resolvedor com outras AWS contas e uso de regras compartilhadas.

Nomes de domínio para os quais o Resolver cria regras de sistema autodefinidas

O resolvedor cria automaticamente regras de sistema autodefinidas que definem como as consultas de domínios selecionados são resolvidas por padrão:

Para zonas hospedadas privadas e para nomes de domínio EC2 específicos da Amazon (como compute.amazonaws.com e compute.internal), as regras autodefinidas garantem que suas zonas e EC2 instâncias hospedadas privadas continuem a ser resolvidas se você criar regras de encaminhamento condicional para nomes de domínio menos específicos, como “”. (ponto) ou “com”.

Para nomes de domínio publicamente reservados (como localhost and 10.in-addr.arpa), as melhores práticas de DNS recomendam que as consultas sejam respondidas localmente em vez de serem encaminhadas aos servidores de nome públicos. Consulte RFC 6303, zonas de DNS atendidas localmente

.

nota

Se você criar uma regra de encaminhamento condicional para "." (ponto) ou "com", recomendamos que também crie uma regra de sistema para amazonaws.com. (As regras de sistema fazem com que o Resolver resolva localmente as consultas de DNS para domínios e subdomínios específicos.) A criação dessa regra de sistema melhora a performance, reduz o número de consultas que são encaminhadas para sua rede e reduz os encargos do Resolver.

Se desejar substituir uma regra autodefinida, você poderá criar uma regra de encaminhamento condicional para o mesmo nome de domínio.

Também é possível desabilitar algumas das regras definidas automaticamente. Para obter mais informações, consulte Regras de encaminhamento para consultas DNS reversas no Resolver.

O resolvedor cria as seguintes regras autodefinidas.

- Regras para zonas hospedadas privadas

Para cada zona hospedada privada associada a uma VPC, o Resolver cria uma regra e associa ela a uma VPC. Se você associar a zona hospedada privada a várias VPCs, o Resolver associará a regra à mesma VPCs.

A regra tem o tipo Forward (Encaminhar).

- Regras para vários nomes de domínio AWS internos

-

Todas as regras para os nomes de domínio internos nesta seção são do tipo Forward (Encaminhar). O Resolver encaminha consultas de DNS para esses nomes de domínio aos servidores de nome confiáveis da VPC.

nota

O Resolver cria a maioria dessas regras quando você define o sinalizador

enableDnsHostnamesde uma VPC paratrue. O Resolver cria as regras mesmo se você não estiver usando endpoints do Resolver.O Resolver cria as seguintes regras autodefinidas e associa elas a uma VPC ao definir o sinalizador

enableDnsHostnamesda VPC comotrue:Region-name.compute.internal, por exemplo, eu-west-1.compute.internal. A região us-east-1 não usa este nome de domínio.Region-name.computar.amazon-domain-name, por exemplo, eu-west-1.compute.amazonaws.com ou cn-north-1.compute.amazonaws.com.rproxy.goskope.com.cn. A região us-east-1 não usa este nome de domínio.ec2.internal. Somente a região us-east-1 usa este nome de domínio.

compute-1.internal. Somente a região us-east-1 usa este nome de domínio.

compute-1.amazonaws.com. Somente a região us-east-1 usa este nome de domínio.

As regras autodefinidas a seguir se referem à pesquisa de DNS reversa para as regras criadas pelo Resolver ao definir o sinalizador

enableDnsHostnamespara a VPC comotrue.10.in-addr.arpa

16.172.in-addr.arpa por meio de 31.172.in-addr.arpa

168.192.in-addr.arpa

254.169.254.169.in-addr.arpa

Regras para cada um dos intervalos CIDR da VPC. Por exemplo, se uma VPC tiver um intervalo CIDR de 10.0.0.0/23, o Resolver criará as seguintes regras:

0.0.10.in-addr.arpa

1.0.10.in-addr.arpa

As regras autodefinidas a seguir, para domínios relacionados ao host local, também são criadas e associadas a uma VPC ao definir o sinalizador

enableDnsHostnamesda VPC comotrue:localhost

localdomain

127.in-addr.arpa

1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa

0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa

O Resolver cria as seguintes regras autodefinidas e associa elas à sua VPC ao conectar a VPC a outra VPC por meio de gateway de trânsito ou emparelhamento de VPC e com suporte a DNS habilitado:

A pesquisa de DNS reversa para os intervalos de endereços IP da VPC pareada, por exemplo, 0.192.in-addr.arpa

Se você adicionar um bloco IPv4 CIDR a uma VPC, o Resolver adicionará uma regra autodefinida para o novo intervalo de endereços IP.

Se a outra VPC estiver em outra Região, os seguintes nomes de domínio:

Region-name.compute.internal. A região us-east-1 não usa este nome de domínio.Region-name.computar.amazon-domain-name. A região us-east-1 não usa este nome de domínio.ec2.internal. Somente a região us-east-1 usa este nome de domínio.

compute-1.amazonaws.com. Somente a região us-east-1 usa este nome de domínio.

- Uma regra para todos os outros domínios

O Resolver cria uma regra “.” (ponto) que se aplica a todos os nomes de domínio que não foram especificados anteriormente neste tópico. A regra “.” é do tipo Recursive (Recursiva), o que significa que a regra faz com que o Resolver atue como um resolvedor recursivo.

Considerações ao criar endpoints de entrada e de saída

Antes de criar endpoints do Resolver de entrada e saída em uma AWS região, considere os seguintes problemas.

Tópicos

Número de endpoints de entrada e saída em cada região da

Quando você deseja integrar o DNS de uma AWS região com o VPCs DNS da sua rede, normalmente precisa de um endpoint de entrada do Resolver (para consultas de DNS que você está encaminhando para a sua VPCs) e um endpoint de saída (para consultas que você está encaminhando da sua para a sua rede). VPCs Você pode criar vários endpoints de entrada e de saída, mas um endpoint de entrada ou de saída é suficiente para processar as consultas de DNS em qualquer direção respectiva. Observe o seguinte:

-

Para cada endpoint do Resolver, você especifica dois ou mais endereços IP em diferentes zonas de disponibilidade. Cada endereço IP em um endpoint pode lidar com um grande número de consultas de DNS por segundo. (Para saber o atual número máximo de consultas por segundo por endereço IP em um endpoint, consulte Cotas no Route 53 Resolver.) Se precisa que o Resolver processe mais consultas, você pode adicionar mais endereços IP ao seu endpoint existente em vez de adicionar outro endpoint.

-

A definição de preço do Resolver é baseada no número de endereços IP em seus endpoints e no número de consultas de DNS que o endpoint processa. Cada endpoint inclui um mínimo de dois endereços IP. Para obter mais informações sobre o preço do Resolver, consulte Preço do Amazon Route 53

. -

Cada regra especifica o endpoint de saída a partir do qual as consultas de DNS são encaminhadas. Se criar vários endpoints de saída em uma região da AWS e quiser associar algumas ou todas as regras do Resolver a cada VPC, você precisará criar várias cópias dessas regras.

Uso da mesma VPC para endpoints de entrada e de saída

Você pode criar endpoints de entrada e saída na mesma VPC ou em diferentes VPCs na mesma região.

Para obter mais informações, consulte Práticas recomendadas do Amazon Route 53.

Endpoints de entrada e zonas hospedadas privadas

Se você quiser que o Resolver resolva consultas de DNS de entrada usando registros em uma zona hospedada privada, associe a zona hospedada privada à VPC na qual você criou o endpoint de entrada. Para obter informações sobre como associar zonas hospedadas privadas com VPCs, consulteTrabalhar com zonas hospedadas privadas.

emparelhamento da VPC

Você pode usar qualquer VPC em uma AWS região para um endpoint de entrada ou saída, independentemente de a VPC escolhida estar emparelhada com outra. VPCs Para obter mais informações, consulte Emparelhamento de Amazon Virtual Private Cloud VPC.

Endereços IP em sub-redes compartilhadas

Ao criar um endpoint de entrada ou de saída, é possível especificar um endereço IP em uma sub-rede compartilhada somente se a conta atual criou a VPC. Se outra conta criar uma VPC e compartilhar uma sub-rede na VPC com sua conta, não será possível especificar um endereço IP nessa sub-rede. Para obter mais informações sobre sub-redes compartilhadas, consulte Como trabalhar com o compartilhado VPCs no Guia do usuário da Amazon VPC.

Conexão entre sua rede e VPCs aquela em que você cria endpoints

Você deve ter uma das seguintes conexões entre sua rede e aquela em VPCs que você cria endpoints:

-

Endpoints de entrada: é necessário configurar uma conexão do AWS Direct Connect ou uma conexão VPN entre a rede e cada VPC para a qual criou um endpoint de entrada.

-

Endpoints de saída: é necessário configurar uma conexão do AWS Direct Connect, uma conexão VPN ou um gateway de Conversão de endereços de rede (NAT) entre a rede e cada VPC para a qual foi criado um endpoint de saída.

Quando compartilha regras, você também compartilha endpoints de saída

Ao criar uma regra, você especifica o endpoint de saída que você quer que o Resolver use para encaminhar consultas de DNS para sua rede. Se você compartilhar a regra com outra AWS conta, também compartilhará indiretamente o endpoint de saída especificado na regra. Se você usou mais de uma AWS conta para criar VPCs em uma AWS região, você pode fazer o seguinte:

-

Crie um endpoint de saída na região.

-

Crie regras usando uma AWS conta.

-

Compartilhe as regras com todas as AWS contas criadas VPCs na região.

Isso permite que você use um endpoint de saída em uma região para encaminhar consultas de DNS para sua rede a partir de várias, VPCs mesmo que VPCs tenham sido criadas usando contas diferentes. AWS

Escolher protocolos para os endpoints

Os protocolos dos endpoints determinam como os dados são transmitidos para um endpoint de entrada e de um endpoint de saída. Não é necessário criptografar as consultas ao DNS para tráfego na VPC porque todo fluxo de pacotes na rede é autorizado individualmente de acordo com uma regra para validar a origem e o destino corretos antes de ser transmitido e entregue. A troca arbitrária de informações entre entidades sem a autorização específica da entidade transmissora e da entidade receptora é extremamente improvável. Se um pacote for roteado para um destino sem que haja uma regra correspondente, ele será descartado. Para obter mais informações, consulte Recursos da VPC.

Os protocolos disponíveis são:

-

Do53: DNS pela porta 53. Os dados são retransmitidos usando o Route 53 Resolver sem criptografia adicional. Embora os dados não possam ser lidos por terceiros, eles podem ser visualizados nas AWS redes. Usa UDP ou TCP para enviar os pacotes. O Do53 é usado principalmente para tráfego dentro e entre a Amazon VPCs.

-

DoH: os dados são transmitidos em uma sessão HTTPS criptografada. O DoH adiciona mais um nível de segurança em que os dados não podem ser descriptografados por usuários não autorizados e não podem ser lidos por ninguém, a não ser pelo destinatário pretendido.

-

DoH-FIPS: os dados são transmitidos em uma sessão HTTPS criptografada conforme o padrão criptográfico FIPS 140-2. Compatível apenas com endpoints de entrada. Para obter mais informações, consulte FIPS PUB 140-2

.

Para um endpoint de entrada, você pode aplicar os protocolos da seguinte maneira:

Do53 e DoH combinados.

Do53 e DoH-FIPS combinados.

D53 sozinho.

DoH sozinho.

DoH-FIPS sozinho.

Nenhum, o que é tratado como Do53.

Para um endpoint de saída, você pode aplicar os protocolos da seguinte maneira:

Do53 e DoH combinados.

D53 sozinho.

DoH sozinho.

Nenhum, o que é tratado como Do53.

Consulte também Valores especificados ao criar ou editar endpoints de entrada e Valores especificados ao criar ou editar endpoints de saída.

Usando o Resolver em VPCs que estão configurados para locação de instâncias dedicadas

Quando você cria um endpoint do Resolver, não é possível especificar uma VPC que tenha o atributo de locação de instância definido como dedicated. O Resolver não é executado no hardware de locação única.

Você ainda pode usar o Resolver para resolver consultas de DNS que se originam em uma VPC. Crie pelo menos uma VPC com o atributo de locação de instância definido como default e especifique essa VPC ao criar endpoints de entrada e saída.

Quando você cria uma regra de encaminhamento, pode associá-la a qualquer VPC, independentemente da configuração do atributo de locação de instância.