Regras do AWS Config compatível com AWS Audit Manager

Você pode usar o Audit Manager para capturar avaliações AWS Config como evidência para auditorias. Ao criar ou editar um controle personalizado, você pode especificar uma ou mais regras AWS Config como mapeamento da fonte de dados para coleta de evidências. AWS Config executa verificações de conformidade com base nessas regras, e o Audit Manager relata os resultados como evidência de verificação de conformidade.

Além das regras gerenciadas, você também pode mapear suas regras personalizadas para uma fonte de dados de controle.

Sumário

Principais pontos

-

O Audit Manager não coleta evidências de regras AWS Config vinculadas a serviços, com exceção das regras vinculadas a serviços de pacotes de conformidade e de AWS Organizations.

-

O Audit Manager não gerencia regras do AWS Config para você. Antes de iniciar a coleta de evidências, recomendamos que você revise os parâmetros de regras do AWS Config atuais. Em seguida, valide esses parâmetros em relação aos requisitos da estrutura escolhida. Se necessário, você pode atualizar os parâmetros de uma regra do AWS Config para que ela se alinhe aos requisitos da estrutura. Isso ajudará a garantir que suas avaliações coletem as evidências corretas de verificação de conformidade para essa estrutura.

Por exemplo, suponha que você esteja criando uma avaliação para o CIS v1.2.0. Esse framework tem um controle chamado Certifique-se de que a política de senha do IAM exija um comprimento mínimo de 14 ou mais. Em AWS Config, a regra iam-password-policy tem um parâmetro

MinimumPasswordLengthque verifica o tamanho da senha. O valor padrão desse parâmetro é de 14 caracteres. Como resultado, a regra se alinha aos requisitos de controle. Se não estiver usando o valor do parâmetro padrão, verifique se o valor que está usando é igual ou maior que o requisito de 14 caracteres do CIS v1.2.0. Você pode encontrar os detalhes do parâmetro padrão para cada regra gerenciada na documentação do AWS Config. -

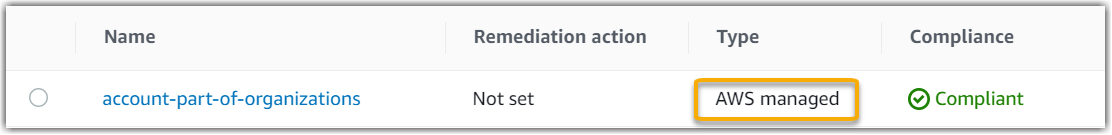

Se precisar verificar se uma regra do AWS Config é gerenciada ou personalizada, você pode fazer isso usando o console do AWS Config

. No menu de navegação à esquerda, escolha Regras e procure a regra na tabela. Se for uma regra gerenciada, a coluna Tipo mostrará gerenciada pela AWS.

Regras gerenciadas pelo AWS Config compatíveis

As regras gerenciadas pelo AWS Config a seguir são compatíveis com o Audit Manager. Você pode usar qualquer uma das seguintes palavras-chave de identificador de regra gerenciada ao configurar uma fonte de dados para um controle personalizado. Para obter mais informações sobre qualquer uma das regras gerenciadas listadas abaixo, escolha um item da lista ou consulte Regras gerenciadas pelo AWS Config no Guia do usuário do AWS Config.

dica

Ao escolher uma regra gerenciada no console do Audit Manager durante a criação do controle personalizado, certifique-se de procurar uma das seguintes palavras-chave identificadoras de regras, e não o nome da regra. Para obter informações sobre a diferença entre o nome da regra e o identificador da regra e como encontrar o identificador para uma regra gerenciada, consulte a seção Solução de problemas deste guia do usuário.

| Palavras-chave de regras gerenciadas pelo AWS Config compatíveis |

|---|

|

|

Usar regras personalizadas do AWS Config com o Audit Manager

Você pode usar regras personalizadas do AWS Config como fontes de dados para geração de relatórios de auditoria. Quando um controle tem uma fonte de dados mapeada para uma regra do AWS Config, o Audit Manager adiciona a avaliação criada pela regra do AWS Config.

As regras personalizadas que você pode usar dependem das Conta da AWS que você usa para entrar no Audit Manager. Se você puder acessar uma regra personalizada no AWS Config, poderá usá-la como mapeamento da fonte de dados no Audit Manager.

-

Para pessoas físicas Contas da AWS: você pode usar qualquer uma das regras personalizadas que criou com sua conta.

-

Para contas que fazem parte de uma organização, você também pode usar qualquer uma das suas regras personalizadas em nível de membro. Ou você pode usar qualquer uma das regras personalizadas em nível de organização que estão disponíveis para você no. AWS Config

Depois de mapear suas regras personalizadas como fonte de dados para um controle, você pode adicionar esse controle a um framework personalizado no Audit Manager.

Recursos adicionais

-

Para encontrar ajuda com problemas desse tipo de fonte de dados, consulte Minha avaliação não está coletando evidências de verificação de conformidade do AWS Config Problemas de integração do AWS Config.

-

Para criar um controle personalizado usando esse tipo de fonte de dados, consulte Como criar um controle personalizado no AWS Audit Manager.

-

Para criar um framework personalizado que usa seu controle personalizado, consulte Como criar um framework personalizado no AWS Audit Manager.

-

Para adicionar seu controle personalizado a um framework personalizado existente, consulte Como editar um framework personalizado no AWS Audit Manager.

-

Para criar uma regra personalizada no AWS Config, consulte Como desenvolver uma regra personalizada para o AWS Config no Guia do desenvolvedor do AWS Config.