本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

設定您的網路以使用 Amazon Connect 聯絡控制面板 (CCP)

傳統 VoIP 解決方案要求您允許特定 UDP 連接埠範圍和 IP (例如 80 和 443) 的傳入和傳出。這些解決方案也適用於 TCP。相較之下,使用聯絡控制面板 (CCP) 搭配軟體電話的網路需求較不具侵入性。您可以透過 Web 瀏覽器建立持續的傳出傳送/接收連線。因此,您不需要開啟用戶端連接埠來接聽傳入流量。

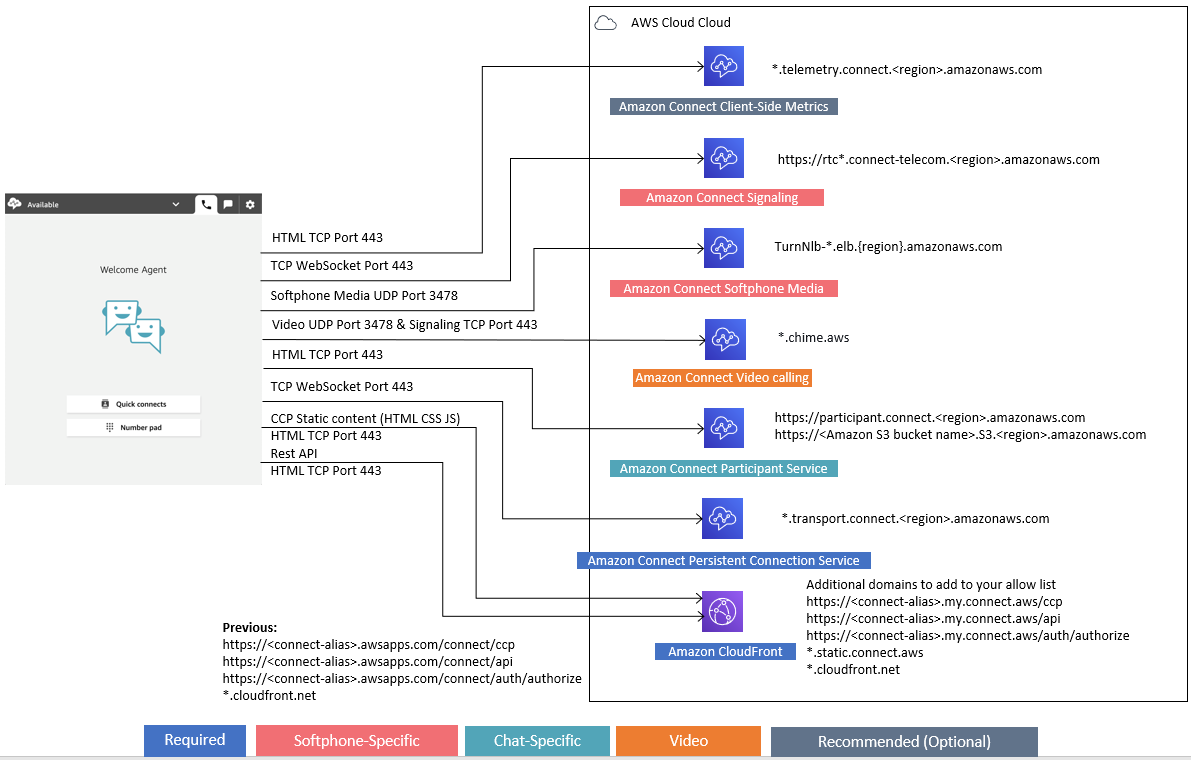

下圖顯示每個連接埠的用途。

如果您的聯絡中心使用電子郵件管道,請參閱 Amazon SES 開發人員指南中的資訊。如果您的企業傳送大量電子郵件,您可能想要租賃專用 IP 地址。如需詳細資訊,請參閱 Amazon SES 的專用 IP 地址。

以下章節說明使用 CCP 的兩個主要連線選項。

目錄

選項 1 (建議使用):以網域允許清單取代 Amazon EC2 和 CloudFront IP 範圍要求

第一個選項可讓您大幅減少影響範圍。

我們建議嘗試選項 1,並使用超過 200 次的通話進行測試。測試軟體電話錯誤、中斷通話和會議/轉接功能。如果您的錯誤率大於 2%,表示客服人員解析可能有問題。如果是這種情況,請考慮使用選項 2。

若要允許 Amazon EC2 端點的流量,請允許 URL 和連接埠的存取權限,如下表第一列所示。執行此作業而非允許 ip-ranges.json 檔案中列出的所有 IP 地址範圍。使用 CloudFront 的網域可獲得相同優點,如下表第二列所示。

網域/URL 允許清單 |

AWS 區域 |

連接埠 |

Direction |

流量 |

|---|---|---|---|---|

rtc*.connect-telecom. 這是由 CCP #(v1) 使用。 請參閱此表格下方的備註。 |

使用 Amazon Connect 執行個體所在的區域來取代 region |

443 (TCP) |

傳出 |

傳送/接收 |

|

以下是 *.my.connect 的最小允許清單:

以下是 *.awsapps.com 的最小允許清單: 重要.awsapps.com 是即將消失的舊網域。如需將網域更新為 my.connect.aws 的說明,請參閱 更新您的 Amazon Connect 域。

|

使用您的 Amazon Connect 執行個體的別名取代 |

443 (TCP) |

傳出 |

傳送/接收 |

*.telemetry.connect. |

將 |

443 (TCP) |

傳出 |

傳送/接收 |

participant.connect. |

將 |

443 (TCP) |

傳出 |

傳送/接收 |

*.transport.connect. 這是由 ccp-v2 使用。 |

將 |

443 (TCP) |

傳出 |

傳送/接收 |

|

以您存放附件的地點之名稱取代 |

443 (TCP) |

傳出 |

傳送/接收 |

TurnNlb-*.elb. 若要根據區域改將特定端點新增至您的允許清單中,請參閱 NLB 端點。 |

將 |

3478 (UDP) |

傳出 |

傳送/接收 |

只有在您已登入 Amazon Connect 全球備援時,才會使用此功能。 |

將執行個體 ID 取代為 |

443 (HTTPS) |

傳出 | 傳送/接收 |

*. 只有在您已登入 Amazon Connect 全球備援時,才會需要使用。 |

將 |

443 (HTTPS) |

傳出 | 傳送/接收 |

完整網域名稱 (FQDN) 無法針對每位客戶進行變更或自訂。請改用選項 2–允許 IP 地址範圍。

提示

在特定客服人員應用程式中使用 rtc*.connect-telecom.、region.amazonaws.com

*.transport.connect.、region.amazonaws.com.rproxy.goskope.comhttps://myInstanceName.awsapps.com 時,Web 通訊端處理可能會影響功能。部署至生產環境之前 , 請務必進行測試和驗證。

如果您想要將網域新增至允許清單,下表列出用於靜態資產的 CloudFront 網域,而非 IP 範圍:

區域 |

CloudFront 網域 |

|---|---|

us-east-1 |

https://dd401jc05x2yk.cloudfront.net/ https://d1f0uslncy85vb.cloudfront.net/ |

us-west-2 |

https://d38fzyjx9jg8fj.cloudfront.net/ https://d366s8lxuwna4d.cloudfront.net/ |

ap-northeast-1 |

https://d3h58onr8hrozw.cloudfront.net/ https://d13ljas036gz6c.cloudfront.net/ |

ap-northeast-2 |

https://d11ouwvqpq1ads.cloudfront.net/ |

ap-southeast-1 |

https://d2g7up6vqvaq2o.cloudfront.net/ https://d12o1dl1h4w0xc.cloudfront.net/ |

ap-southeast-2 |

https://d2190hliw27bb8.cloudfront.net/ https://d3mgrlqzmisce5.cloudfront.net/ |

eu-central-1 |

https://d1n9s7btyr4f0n.cloudfront.net/ https://d3tqoc05lsydd3.cloudfront.net/ |

eu-west-2 |

https://dl32tyuy2mmv6.cloudfront.net/ https://d2p8ibh10q5exz.cloudfront.net/ |

注意

ca-central 不包含在表格中,因為我們在網域 *.my.connect.aws 後面託管靜態內容。

如果您的企業不使用 SAML,而且您有防火牆限制,則可以在每個區域新增下列項目:

區域 |

CloudFront 網域 |

|---|---|

us-east-1 |

https://d32i4gd7pg4909.cloudfront.net/ |

us-west-2 |

https://d18af777lco7lp.cloudfront.net/ |

eu-west-2 |

https://d16q6638mh01s7.cloudfront.net/ |

ap-northeast-1 |

https://d2c2t8mxjhq5z1.cloudfront.net/ |

ap-northeast-2 |

https://d9j3u8qaxidxi.cloudfront.net/ |

ap-southeast-1 |

https://d3qzmd7y07pz0i.cloudfront.net/ |

ap-southeast-2 |

https://dwcpoxuuza83q.cloudfront.net/ |

eu-central-1 |

https://d1whcm49570jjw.cloudfront.net/ |

ca-central-1 |

https://d2wfbsypmqjmog.cloudfront.net/ |

us-gov-east-1: |

https://s3-us-gov-east-1.amazonaws.com/warp-drive-console-static-content-prod-osu/ |

us-gov-west-1: |

https://s3-us-gov-west-1.amazonaws.com/warp-drive-console-static-content-prod-pdt/ |

NLB 端點

下表列出 Amazon Connect 執行個體所在區域的特定端點。如果您不想使用 TurnNlb-*.elb.region.amazonaws.com 萬用字元,您可以改為將這些端點新增至您的允許清單。

區域 |

Turn 網域/URL |

|---|---|

us-west-2 |

TurnNlb-8d79b4466d82ad0e.elb.us-west-2.amazonaws.com TurnNlb-dbc4ebb71307fda2.elb.us-west-2.amazonaws.com TurnNlb-13c884fe3673ed9f.elb.us-west-2.amazonaws.com |

us-east-1 |

TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com TurnNlb-31a7fe8a79c27929.elb.us-east-1.amazonaws.com TurnNlb-7a9b8e750cec315a.elb.us-east-1.amazonaws.com |

af-south-1 |

TurnNlb-29b8f2824c2958b8.elb.af-south-1.amazonaws.com |

ap-northeast-1 |

TurnNlb-3c6ddabcbeb821d8.elb.ap-northeast-1.amazonaws.com |

ap-northeast-2 |

TurnNlb-a2d59ac3f246f09a.elb.ap-northeast-2.amazonaws.com |

ap-southeast-1 |

TurnNlb-261982506d86d300.elb.ap-southeast-1.amazonaws.com |

ap-southeast-2 |

TurnNlb-93f2de0c97c4316b.elb.ap-southeast-2.amazonaws.com |

ca-central-1 |

TurnNlb-b019de6142240b9f.elb.ca-central-1.amazonaws.com |

eu-central-1 |

TurnNlb-ea5316ebe2759cbc.elb.eu-central-1.amazonaws.com |

eu-west-2 |

TurnNlb-1dc64a459ead57ea.elb.eu-west-2.amazonaws.com |

us-gov-west-1 |

TurnNlb-d7c623c23f628042.elb.us-gov-west-1.amazonaws.com |

選項 2 (不建議使用):允許 IP 地址範圍

第二個選項依賴於使用允許清單來定義 Amazon Connect 可以使用的 IP 地址和連接埠。您可以使用 AWS ip-ranges.json

如果您在 中使用 Amazon Connect 的區域未出現在 AWS ip-ranges.json 檔案中,請僅使用全域值。

如需有關此檔案的詳細資訊,請參閱關於 Amazon Connect IP 地址範圍。

IP 範圍項目 |

AWS 區域 |

連接埠/通訊協定 |

Direction |

流量 |

|---|---|---|---|---|

AMAZON_CONNECT |

全球和 Amazon Connect 執行個體所在的區域 (將全域和任何特定區域的項目新增到允許清單中) |

3478 (UDP) |

傳出 |

傳送/接收 |

EC2 |

GLOBAL (全域) 和您 Amazon Connect 執行個體所在位置的區域 (只有區域專用項目不存在時,才使用 GLOBAL (全域)) |

443 (TCP) |

傳出 |

傳送/接收 |

CLOUDFRONT |

全域* |

443 (TCP) |

傳出 |

傳送/接收 |

*CloudFront 會從與客服人員所在地點相關且有最低延遲的節點位置提供影像或 javascript 等靜態內容。CloudFront 的 IP 範圍允許清單適用全域範圍,而且需要與 ip-ranges.json 檔案中 "service": "CLOUDFRONT" 的所有 IP 範圍相關聯。

關於 Amazon Connect IP 地址範圍

在 AWS ip-ranges.json

/19 IP 位址範圍不會與其他服務共用。這是供 Amazon Connect 全球獨家使用。

在 AWS ip-ranges.json 檔案中,您可以看到列出兩次相同的範圍。例如:

{ "ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON"

},

{

"ip_prefix": "15.193.0.0/19",

"region": "GLOBAL",

"service": "AMAZON_CONNECT"

},

AWS 一律會發佈任何 IP 範圍兩次:一個用於特定服務,另一個用於「AMAZON」服務。甚至可能會列出第三次,用於服務中更具體的使用案例。

當 Amazon Connect 有支援的新 IP 地址範圍時,它們會新增到可公開使用的 ip-ranges.json 檔案。在服務使用這些地址前,會將其保留至少 30 天。30 天後,經由新 IP 地址範圍的軟體電話流量會在後續兩週內逐漸增加。兩週後,流量經過的新範圍就會等同於所有可用的範圍。

如需 中此檔案和 IP 地址範圍的詳細資訊 AWS,請參閱 AWS IP 地址範圍。

無狀態防火牆

如果您同時使用無狀態防火牆,請使用先前各節中所述的要求。然後,您必須將瀏覽器使用的暫時性連接埠範圍新增至允許清單,如下表所示。

IP 範圍項目 |

連線埠 |

Direction |

流量 |

|---|---|---|---|

AMAZON_CONNECT |

Windows 環境:49152-65535 (UDP) Linux 環境:32768 - 61000 |

傳入 |

傳送/接收 |

允許在 Amazon Connect 排程中上傳休假餘額和額度

若要允許在 Amazon Connect 排程中上傳休假餘額和限額,請將下列上傳端點新增至您的客服人員例外清單:

-

https://bm-prod-

region-cell-1-uploadservice-staging.s3.region.amazonaws.com -

https://bm-prod-

region-cell-2-uploadservice-staging.s3.region.amazonaws.com

如需這些端點所支援活動的詳細資訊,請參閱下列主題:

允許軟體電話的 DNS 解析

如果您已將 Amazon Connect IP 範圍新增至允許清單中,而且對於 DNS 名稱解析沒有任何限制,則不需要將 TurnNlb-*.elb.region.amazonaws.com 新增至您的允許清單中。

-

若要檢查 DNS 名稱解析是否有限制,請使用

nslookup命令。例如:nslookup TurnNlb-d76454ac48d20c1e.elb.us-east-1.amazonaws.com

如果您無法解析 DNS,則必須將上面列出的 TurnNLB 端點或 TurnNlb-*.elb.region.amazonaws.com 新增至您的允許清單。

如果您不允許此網域,當您的客服人員嘗試接聽來電時,會在聯絡控制面板 (CCP) 中收到以下錯誤:

-

無法建立軟體電話連線。請再試一次,或聯絡您的管理員以下事項:無法透過 turn:TurnNlb-xxxxxxxxxxxxx.elb.

region.amazonaws.com:3478?transport=udp 建立媒體通道

連接埠和協定考量

針對 Amazon Connect 實作網路組態變更時,請考量以下項目:

-

您必須在建立 Amazon Connect 執行個體的區域中允許所有地址和範圍的流量。

-

如果您在 CCP 和 Amazon Connect 之間使用客服人員或防火牆,請增加 SSL 憑證快取逾時以涵蓋客服人員整段輪班期間;執行此作業,在其排定工作時間內續約憑證以避免連線問題。例如,如果您的客服人員排定的輪班工作 8 小時包括休息時間,請將間隔增加至 8 小時加上休息和午餐時間。

-

開啟連接埠時,Amazon EC2 和 Amazon Connect 只需要與執行個體位於相同區域的端點連接埠。CloudFront 則會從與客服人員所在位置相關且有最低延遲的節點提供靜態內容。CloudFront 的 IP 範圍允許清單適用全域範圍,而且需要與 ip-ranges.json 中 "service": "CLOUDFRONT" 相關聯的所有 IP 範圍相關聯。

-

ip-ranges.json 更新後,相關聯的 AWS 服務將在 30 天後開始使用更新的 IP 範圍。為了避免服務開始將流量路由傳送到新的 IP 範圍時發生連線斷續問題,請務必在將 IP 範圍新增到 ip-ranges.json 之後的 30 天內,將新的 IP 範圍新增到您的允許清單。

-

如果使用自訂 CCP 搭配 Amazon Connect Streams API,您可以建立無媒體的 CCP,這不需要開啟連接埠與 Amazon Connect 通訊,但仍需讓連接埠開啟與 Amazon EC2 和 CloudFront 通訊。

區域選擇考量

Amazon Connect 區域選擇取決於資料控管需求、使用案例、各區域可用服務,以及與客服人員、聯絡人和外部轉接端點地理位置有關的延遲。

-

客服人員位置/網路–CCP 連線會周遊於公有 WAN,因此工作站的延遲程度和跳轉次數都必須降至最低,尤其是您的資源和 Amazon Connect 執行個體託管的 AWS 區域。例如,必須經由數次跳轉才能抵達邊緣路由器的軸輻式網路可能會增加延遲並降低體驗品質。

安排執行個體和客服人員時,務必在地理位置最接近客服人員的區域中建立執行個體。如果您必須於特定區域設定執行個體以遵循公司政策或其他法規,請選擇在客服人員電腦和 Amazon Connect 執行個體之間產生網路跳轉次數最少的組態。

-

來電者的位置–由於通話錨定於 Amazon Connect 區域端點,因此會受到 PSTN 延遲的影響。理想情況下,您的發起人和轉接端點位於地理位置上,盡可能接近託管 Amazon Connect 執行個體以最低延遲 AWS 的區域。

為了獲得最佳效能,並且限制客戶來電至聯絡中心時的延遲,建立 Amazon Connect 執行個體的區域應在地理位置上盡量接近客戶來電之處。您可以考慮建立多個 Amazon Connect 執行個體,並提供客戶最接近其來電位置的聯絡資訊。

-

外部轉接–來自 Amazon Connect,在通話期間仍然會錨定於 Amazon Connect 區域端點。每分鐘用量會持續累積,直到轉接通話的接聽人中斷通話為止。在客服人員掛斷或轉接完成後,通話就不會錄音。通話終止後,會產生聯絡記錄資料和轉接通話的關聯通話錄音。可以的話,請勿轉接可能會被轉接回 Amazon Connect 的通話 (稱為循環轉接),以防加劇 PSTN 延遲。

客服人員遠端使用 Amazon Connect

從連接至組織主網路以外之位置使用 Amazon Connect 的遠端客服人員,如果有連線不穩、封包遺失或高延遲的情況,可能會遇到與其本機網路相關的問題。如果需要 VPN 才能存取資源,這種狀況會更嚴重。理想情況下,代理程式位於靠近託管 AWS 資源和 Amazon Connect 執行個體的 AWS 區域,並與公有 WAN 有穩定的連線。

重新路由音訊

重新路由音訊至現有裝置時,請考量裝置位置與 Amazon Connect 區域的關係。這麼一來您就能夠解釋潛在的額外延遲原因。如果重新路由音訊,只要有針對客服人員的來電,設定裝置就會產生外撥通話。客服人員接聽裝置時,就會與來電者連線。如果客服人員未接聽裝置,就會進入漏接聯絡人狀態,直到客服人員或主管將其狀態變更為可接聽。

使用 AWS Direct Connect

聯絡控制面板 (CCP) 網路連線問題最常根植於 AWS 使用私有 WAN/LAN、ISP 或兩者的路由。雖然 AWS Direct Connect 無法解決私有 LAN/WAN 周遊至邊緣路由器的特定問題,但它有助於解決邊緣路由器和資源之間的延遲和連線問題 AWS 。 AWS Direct Connect 提供持久、一致的連線,而不是依賴 ISP 動態路由請求至 AWS 資源。它還允許您設定邊緣路由器,以跨專用光纖重新導向 AWS 流量,而不是周遊公有 WAN。