Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beim Erstellen eines KMS-Schlüssels können Sie die Schlüsselrichtlinie für den neuen KMS-Schlüssel angeben. Wenn Sie keinen angeben, AWS KMS erstellt er einen für Sie. Welche Standardschlüsselrichtlinie AWS KMS verwendet wird, hängt davon ab, ob Sie den Schlüssel in der AWS KMS Konsole erstellen oder die AWS KMS API verwenden.

- Die Standard-Schlüsselrichtlinie beim programmgesteuerten Erstellen eines KMS-Schlüssels

-

Wenn Sie einen KMS-Schlüssel programmgesteuert mit der AWS KMS API erstellen (auch mithilfe von AWS SDKs

, AWS Command Line Interfaceoder AWS Tools for PowerShell) und Sie keine Schlüsselrichtlinie angeben, wird eine sehr einfache Standardschlüsselrichtlinie AWS KMS angewendet. Diese Standardschlüsselrichtlinie enthält eine Richtlinienanweisung, die demjenigen, der den KMS-Schlüssel besitzt AWS-Konto , die Erlaubnis erteilt, IAM-Richtlinien zu verwenden, um Zugriff auf alle AWS KMS Operationen mit dem KMS-Schlüssel zu gewähren. Weitere Informationen zu dieser Richtlinienanweisung finden Sie unter Erlaubt den Zugriff auf das AWS-Konto und aktiviert IAM-Richtlinien. - Standardschlüsselrichtlinie beim Erstellen eines KMS-Schlüssels mit AWS Management Console

-

Wenn Sie einen KMS-Schlüssel mit dem erstellen AWS Management Console, beginnt die Schlüsselrichtlinie mit der Richtlinienanweisung, die den Zugriff auf die IAM-Richtlinien ermöglicht AWS-Konto und diese aktiviert. Die Konsole fügt dann eine wichtige Administratoranweisung, eine Schlüsselbenutzeranweisung und (bei den meisten Schlüsseltypen) eine Anweisung hinzu, die es Prinzipalen ermöglicht, den KMS-Schlüssel mit anderen AWS Diensten zu verwenden. Mithilfe der Funktionen der AWS KMS Konsole können Sie die IAM-Benutzer angeben und angeben IAMroles, AWS-Konten wer Schlüsseladministratoren und welche Hauptbenutzer sind (oder beides).

Berechtigungen

Erlaubt den Zugriff auf das AWS-Konto und aktiviert IAM-Richtlinien

Die folgende standardmäßige Schlüsselrichtlinienanweisung ist kritisch.

-

Sie gewährt AWS-Konto demjenigen, der den KMS-Schlüssel besitzt, vollen Zugriff auf den KMS-Schlüssel.

Im Gegensatz zu anderen AWS Ressourcenrichtlinien erteilt eine AWS KMS Schlüsselrichtlinie nicht automatisch Berechtigungen für das Konto oder eine seiner Identitäten. Um Kontoadministratoren die Berechtigung zu erteilen, muss die Schlüsselrichtlinie eine explizite Erklärung enthalten, die diese Berechtigung wie diese bereitstellt.

-

Zusätzlich zur Schlüsselrichtlinie kann das Konto IAM-Richtlinien verwenden, um den Zugriff auf den KMS-Schlüssel zu gestatten.

Ohne diese Berechtigung sind IAM-Richtlinien, die den Zugriff auf den Schlüssel ermöglichen, wirkungslos, obwohl IAM-Richtlinien, die den Zugriff auf den Schlüssel verweigern, weiterhin wirksam sind.

-

Es reduziert das Risiko, dass der Schlüssel unüberschaubar wird, indem es den Kontoadministratoren, einschließlich dem Account-Root-Benutzer, die nicht gelöscht werden kann, die Zugriffsberechtigung erteilt.

Die folgende wichtige Richtlinienanweisung ist die gesamte Standardschlüsselrichtlinie für KMS-Schlüssel, die programmgesteuert erstellt wurden. Dies ist die erste Richtlinienanweisung in der Standard-Schlüsselrichtlinie für KMS-Schlüssel, die in der AWS KMS Konsole erstellt wurde.

{

"Sid": "Enable IAM User Permissions",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:root"

},

"Action": "kms:*",

"Resource": "*"

}- Erlaubt es IAM-Richtlinien, den Zugriff auf den KMS-Schlüssel zu steuern.

-

Die oben abgebildete Grundsatzerklärung gibt AWS-Konto demjenigen, der den Schlüssel besitzt, die Erlaubnis, IAM-Richtlinien sowie wichtige Richtlinien zu verwenden, um alle Aktionen (

kms:*) für den KMS-Schlüssel zuzulassen.Der Grundsatz in dieser wichtigen Richtlinienanweisung ist der Kontoprinzipal, der durch einen ARN in diesem Format repräsentiert wird:

arn:aws:iam::. Der Kontoprinzipal repräsentiert das AWS Konto und seine Administratoren.account-id:rootWenn der Prinzipal in einer Schlüsselrichtlinienausweisung der Kontoprinzipal ist, erteilt die Richtlinienerklärung keinen IAM-Identitäten die Berechtigung, den KMS-Schlüssel zu verwenden. Stattdessen erlaubt es dem Konto, IAM-Richtlinien zu verwenden, um die in der Richtlinienanweisung angegebenen Berechtigungen zu delegieren. Diese standardmäßige Schlüsselrichtlinienausweisung ermöglicht es dem Konto, IAM-Richtlinien zu verwenden, um Berechtigungen für alle Aktionen zu delegieren (

kms:*) auf dem KMS-Schlüssel. - verringert das Risiko, dass der KMS-Schlüssel nicht mehr verwaltet werden kann.

-

Im Gegensatz zu anderen AWS Ressourcenrichtlinien erteilt eine AWS KMS Schlüsselrichtlinie dem Konto oder einem seiner Hauptbenutzer nicht automatisch Berechtigungen. Um jedem Auftraggeber die Berechtigung zu erteilen, einschließlich der-Kontoauftraggeber verwenden, müssen Sie eine Schlüsselrichtlinienanweisung verwenden, die die Berechtigung explizit bereitstellt. Sie müssen dem Kontoprinzipal oder einem Prinzipal keinen Zugriff auf den KMS-Schlüssel gewähren. Wenn Sie jedoch Zugriff auf den Kontoprinzipal gewähren, können Sie verhindern, dass der Schlüssel nicht überschaubar wird.

Angenommen, Sie erstellen eine Schlüsselrichtlinie, die nur einem Benutzer Zugriff auf den KMS-Schlüssel gewährt. Wenn Sie diesen Benutzer dann löschen, wird der Schlüssel unüberschaubar und Sie müssen den AWS -Support kontaktieren

, um wieder Zugriff auf den KMS-Schlüssel zu erhalten. Mit der oben abgebildeten Grundsatzerklärung wird die Kontrolle über den Schlüssel zum Kontoprinzipal erteilt, der das Konto AWS-Konto und seine Administratoren, einschließlich des Root-Benutzers, repräsentiert. Der Account-Root-Benutzer ist der einzige Prinzipal, der nur gelöscht werden kann, wenn Sie den AWS-Konto löschen. Die Best Practices von IAM raten davon ab, im Namen des Account-Root-Benutzers zu handeln, außer im Notfall. Möglicherweise müssen Sie jedoch als Account-Root-Benutzer fungieren, wenn Sie alle anderen Benutzer und Rollen mit Zugriff auf den KMS-Schlüssel löschen.

Erlaubt Schlüsseladministratoren die Verwaltung des KMS-Schlüssels

Die von der Konsole erstellte Standard-Schlüsselrichtlinie erlaubt es Ihnen, IAM-Benutzer und -Rollen im Konto auszuwählen und diese zu Schlüsseladministratoren zu machen. Diese Anweisung wird Schlüsseladministratoren-Anweisung genannt. Schlüsseladministratoren sind dazu berechtigt, den KMS-Schlüssel zu verwalten, sie verfügen jedoch nicht über die Berechtigungen, den KMS-Schlüssel in kryptografischen Operationen zu verwenden. Sie können IAM-Benutzer und -Rollen zu der Liste der Schlüsseladministratoren hinzufügen, wenn Sie den KMS-Schlüssel in der Standard- oder Richtlinienansicht erstellen.

Warnung

Da Schlüsseladministratoren berechtigt sind, die Schlüsselrichtlinie zu ändern und Zuweisungen zu erstellen, können sie sich selbst und anderen AWS KMS Berechtigungen gewähren, die in dieser Richtlinie nicht spezifiziert sind.

Prinzipale, die über die Berechtigung zum Verwalten von Tags und Aliasen verfügen, können auch den Zugriff auf einen KMS-Schlüssel steuern. Details hierzu finden Sie unter ABAC für AWS KMS.

Anmerkung

Bewährte IAM-Methoden raten von der Verwendung von IAM-Benutzern mit langfristigen Anmeldeinformationen ab. Verwenden Sie nach Möglichkeit IAM-Rollen, die temporäre Anmeldeinformationen bereitstellen. Weitere Informationen finden Sie unter Bewährte Methoden für die Sicherheit in IAM im IAM-Benutzerhandbuch.

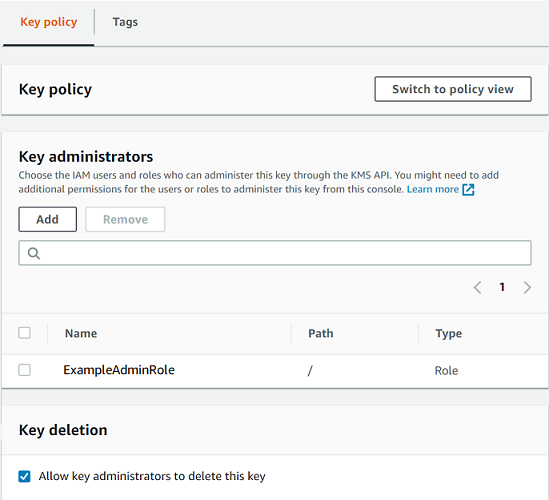

Das folgende Beispiel zeigt die Schlüsseladministratoren-Anweisung in der Standardansicht der AWS KMS -Konsole.

Nachfolgend sehen Sie ein Beispiel für eine Schlüsseladministratoren-Anweisung in der Richtlinienansicht der AWS KMS -Konsole. Diese Schlüsseladministratoren-Anweisung bezieht sich auf einen KMS-Schlüssel mit symmetrischer Verschlüsselung für eine Region.

Anmerkung

Die AWS KMS Konsole fügt der Schlüsselrichtlinie unter der Anweisungs-ID Schlüsseladministratoren hinzu"Allow access for Key Administrators". Eine Änderung dieser Anweisungs-ID kann sich darauf auswirken, wie die Konsole Aktualisierungen anzeigt, die Sie an der Anweisung vornehmen.

{

"Sid": "Allow access for Key Administrators",

"Effect": "Allow",

"Principal": {"AWS":"arn:aws:iam::111122223333:role/ExampleAdminRole"},

"Action": [

"kms:Create*",

"kms:Describe*",

"kms:Enable*",

"kms:List*",

"kms:Put*",

"kms:Update*",

"kms:Revoke*",

"kms:Disable*",

"kms:Get*",

"kms:Delete*",

"kms:TagResource",

"kms:UntagResource",

"kms:ScheduleKeyDeletion",

"kms:CancelKeyDeletion",

"kms:RotateKeyOnDemand"

],

"Resource": "*"

}Die standardmäßige Schlüsseladministratoren-Anweisung für den geläufigsten KMS-Schlüssel, ein KMS-Schlüssel mit symmetrischer Verschlüsselung für eine Region, erteilt die folgenden Berechtigungen. Ausführliche Informationen zu den einzelnen Berechtigungen finden Sie unter AWS KMS Berechtigungen.

Wenn Sie die AWS KMS Konsole verwenden, um einen KMS-Schlüssel zu erstellen, fügt die Konsole die von Ihnen angegebenen Benutzer und Rollen dem Principal Element in der Anweisung für wichtige Administratoren hinzu.

Viele dieser Berechtigungen enthalten das Platzhalterzeichen (*), sodass alle Berechtigungen zugelassen werden, die mit dem angegebenen Verb beginnen. Wenn neue API-Operationen AWS KMS hinzugefügt werden, dürfen Schlüsseladministratoren diese daher automatisch verwenden. Sie müssen Ihre Schlüsselrichtlinien nicht aktualisieren, um die neuen Operationen einzubeziehen. Wenn Sie Ihre Schlüsseladministratoren lieber auf bestimmte API-Operationen beschränken möchten, können Sie Ihre Schlüsselrichtlinie ändern.

kms:Create*-

Erlaubt kms:CreateAlias und kms:CreateGrant. (Die

kms:CreateKey-Berechtigung ist nur in einer IAM-Richtlinie gültig.) kms:Describe*-

Erlaubt kms:DescribeKey. Die Berechtigung

kms:DescribeKeyist erforderlich, um die Seite mit den Schlüsseldetails für einen KMS-Schlüssel in der AWS Management Console anzuzeigen. kms:Enable*-

Erlaubt kms:EnableKey. Für KMS-Schlüssel mit symmetrischer Verschlüsselung erlaubt sie auch kms:EnableKeyRotation.

kms:List*-

Erlaubt kms:ListGrants,

kms:ListKeyPoliciesund kms:ListResourceTags. (Die Berechtigungenkms:ListAliasesundkms:ListKeys, die zum Anzeigen von KMS-Schlüsseln in der AWS Management Console erforderlich sind, sind nur in IAM-Richtlinien gültig.) kms:Put*-

Erlaubt

kms:PutKeyPolicy. Diese Berechtigung erlaubt Schlüsseladministratoren, die Schlüsselrichtlinie für diesen KMS-Schlüssel zu ändern. kms:Update*-

Erlaubt kms:UpdateAlias und

kms:UpdateKeyDescription. Bei multiregionalen Schlüsseln erlaubt sie kms:UpdatePrimaryRegion für diesen KMS-Schlüssel. kms:Revoke*-

Erlaubt kms:RevokeGrant, wodurch Schlüsseladministratoren eine Erteilung löschen können, auch wenn sie kein ausscheidender Prinzipal in der Erteilung sind.

kms:Disable*-

Erlaubt kms:DisableKey. Für KMS-Schlüssel mit symmetrischer Verschlüsselung erlaubt sie auch kms:DisableKeyRotation.

kms:Get*-

Erlaubt kms:GetKeyPolicy und kms:GetKeyRotationStatus. Für KMS-Schlüssel mit importiertem Schlüsselmaterial erlaubt sie

kms:GetParametersForImport. Für asymmetrische KMS-Schlüssel erlaubt siekms:GetPublicKey. Die Berechtigungkms:GetKeyPolicyist erforderlich, um die Schlüsselrichtlinie eines KMS-Schlüssels in der AWS Management Console anzuzeigen. kms:Delete*-

Erlaubt kms:DeleteAlias. Für Schlüssel mit importiertem Schlüsselmaterial erlaubt sie kms:DeleteImportedKeyMaterial. Die Berechtigung

kms:Delete*erlaubt Schlüsseladministratoren nicht das Löschen des KMS-Schlüssels (ScheduleKeyDeletion). kms:TagResource-

Erlaubt kms:TagResource, sodass Schlüsseladministratoren Tags zum KMS-Schlüssel hinzufügen können. Da Tags auch verwendet werden können, um den Zugriff auf den KMS-Schlüssel zu steuern, können Administratoren mit dieser Berechtigung den Zugriff auf den KMS-Schlüssel gewähren oder verweigern. Details hierzu finden Sie unter ABAC für AWS KMS.

kms:UntagResource-

Erlaubt kms:UntagResource, sodass Schlüsseladministratoren Tags aus dem KMS-Schlüssel löschen können. Da Tags verwendet werden können, um den Zugriff auf den Schlüssel zu steuern, können Administratoren mit dieser Berechtigung den Zugriff auf den KMS-Schlüssel gewähren oder verweigern. Details hierzu finden Sie unter ABAC für AWS KMS.

kms:ScheduleKeyDeletion-

Erlaubt

kms:ScheduleKeyDeletion, sodass Schlüsseladministratoren diesen KMS-Schlüssel löschen können. Um diese Berechtigung zu löschen, deaktivieren Sie die Option Allow key administrators to delete this key (Schlüsseladministratoren das Löschen dieses Schlüssels erlauben). kms:CancelKeyDeletion-

Erlaubt

kms:CancelKeyDeletion, sodass Schlüsseladministratoren das Löschen dieses KMS-Schlüssels abbrechen können. Um diese Berechtigung zu löschen, deaktivieren Sie die Option Allow key administrators to delete this key (Schlüsseladministratoren das Löschen dieses Schlüssels erlauben). kms:RotateKeyOnDemand-

Ermöglicht es Schlüsseladministratoren

kms:RotateKeyOnDemand, bei Bedarf eine Rotation des Schlüsselmaterials in diesem KMS-Schlüssel durchzuführen.

AWS KMS fügt der Standardanweisung für Schlüsseladministratoren die folgenden Berechtigungen hinzu, wenn Sie Schlüssel für spezielle Zwecke erstellen.

kms:ImportKeyMaterial-

Die Berechtigung

kms:ImportKeyMaterialerlaubt es Schlüsseladministratoren, Schlüsselmaterial in den KMS-Schlüssel zu importieren. Diese Berechtigung ist nur in der Schlüsselrichtlinie enthalten, wenn Sie einen KMS-Schlüssel ohne Schlüsselmaterial erstellen. kms:ReplicateKey-

Diese

kms:ReplicateKeyBerechtigung ermöglicht es Schlüsseladministratoren, ein Replikat eines Primärschlüssels für mehrere Regionen in einer anderen Region zu erstellen. AWS Diese Berechtigung ist nur dann in der Schlüsselrichtlinie enthalten, wenn Sie einen multiregionalen Primär- oder Replikatschlüssel erstellen. kms:UpdatePrimaryRegion-

Die Berechtigung

kms:UpdatePrimaryRegionerlaubt es Schlüsseladministratoren, einen multiregionalen Replikatschlüssel zu einem multiregionalen Primärschlüssel zu ändern. Diese Berechtigung ist nur dann in der Schlüsselrichtlinie enthalten, wenn Sie einen multiregionalen Primär- oder Replikatschlüssel erstellen.

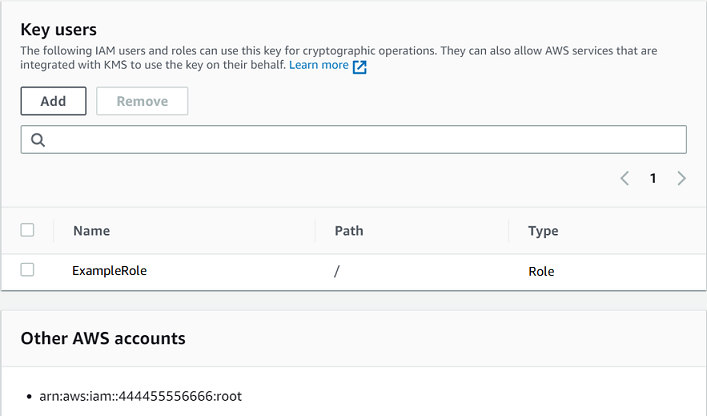

Erlaubt Schlüsselbenutzern die Verwendung des KMS-Schlüssels

Die Standardschlüsselrichtlinie, die die Konsole für KMS-Schlüssel erstellt, ermöglicht es Ihnen, IAM-Benutzer und IAM-Rollen innerhalb des Kontos sowie externe AWS-Konten Benutzer auszuwählen und sie zu Schlüsselbenutzern zu machen.

Die Konsole fügt der Schlüsselrichtlinie für Schlüsselbenutzer zwei Richtlinienanweisungen hinzu.

-

Direkte Verwendung des KMS-Schlüssels – Die erste Schlüsselrichtlinienanweisung gibt Schlüsselbenutzern die Berechtigung, den KMS-Schlüssel direkt für alle unterstützten kryptografischen Operationen für diesen KMS-Schlüsseltyp zu verwenden.

-

Verwenden Sie den KMS-Schlüssel mit AWS Diensten — Die zweite Richtlinienanweisung gibt Schlüsselbenutzern die Erlaubnis, AWS Diensten, die in integriert sind, die Verwendung des KMS-Schlüssels in ihrem Namen zu gestatten, um Ressourcen wie Amazon S3 S3-Buckets und Amazon DynamoDB-Tabellen zu schützen. AWS KMS

Sie können IAM-Benutzer, IAM-Rollen und andere AWS-Konten zur Liste der Hauptbenutzer hinzufügen, wenn Sie den KMS-Schlüssel erstellen. Sie können auch die Liste der Schlüsselrichtlinien in der Standardansicht der Konsole wie in der folgenden Abbildung dargestellt bearbeiten. Die Standardansicht für Schlüsselrichtlinien finden Sie auf der Seite mit den Schlüsseldetails. Weitere Informationen darüber, wie Benutzern in anderen AWS-Konten Ländern die Verwendung des KMS-Schlüssels gestattet wird, finden Sie unter. Benutzern in anderen Konten die Verwendung des KMS-Schlüssels erlauben

Anmerkung

Bewährte IAM-Methoden raten von der Verwendung von IAM-Benutzern mit langfristigen Anmeldeinformationen ab. Verwenden Sie nach Möglichkeit IAM-Rollen, die temporäre Anmeldeinformationen bereitstellen. Weitere Informationen finden Sie unter Bewährte Methoden für die Sicherheit in IAM im IAM-Benutzerhandbuch.

Die Standard-Schlüsselbenutzer-Anweisung für einen symmetrischen Schlüssel für eine Region gewährt die folgenden Berechtigungen. Ausführliche Informationen zu den einzelnen Berechtigungen finden Sie unter AWS KMS Berechtigungen.

Wenn Sie die AWS KMS Konsole verwenden, um einen KMS-Schlüssel zu erstellen, fügt die Konsole die Benutzer und Rollen, die Sie angeben, dem Principal Element in den einzelnen Schlüsselbenutzeranweisungen hinzu.

Anmerkung

Die AWS KMS Konsole fügt der Schlüsselrichtlinie unter den Anweisungskennungen "Allow use of the key" und "Allow

attachment of persistent resources" Schlüsselbenutzer hinzu. Das Ändern dieser Anweisungskennungen kann sich darauf auswirken, wie die Konsole Aktualisierungen anzeigt, die Sie an der Aussage vornehmen.

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {"AWS": [

"arn:aws:iam::111122223333:role/ExampleRole",

"arn:aws:iam::444455556666:root"

]},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:ReEncrypt*",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*"

},

{

"Sid": "Allow attachment of persistent resources",

"Effect": "Allow",

"Principal": {"AWS": [

"arn:aws:iam::111122223333:role/ExampleRole",

"arn:aws:iam::444455556666:root"

]},

"Action": [

"kms:CreateGrant",

"kms:ListGrants",

"kms:RevokeGrant"

],

"Resource": "*",

"Condition": {"Bool": {"kms:GrantIsForAWSResource": true}}

}Erlaubt Schlüsselbenutzern die Verwendung eines KMS-Schlüssels für kryptografische Operationen

Schlüsselbenutzer haben die Berechtigung, den KMS-Schlüssel direkt in allen kryptografischen Operationen zu verwenden, die vom KMS-Schlüssel unterstützt werden. Sie können den DescribeKeyVorgang auch verwenden, um detaillierte Informationen über den KMS-Schlüssel in der AWS KMS Konsole oder mithilfe der AWS KMS API-Operationen abzurufen.

Standardmäßig fügt die AWS KMS Konsole der Standard-Schlüsselrichtlinie wichtige Benutzeranweisungen wie die in den folgenden Beispielen hinzu. Da sie unterschiedliche API-Operationen unterstützen, weichen die jeweiligen Aktionen in den Richtlinienanweisungen für KMS-Schlüssel mit symmetrischer Verschlüsselung, HMAC-KMS-Schlüssel, asymmetrische KMS-Schlüssel für die Verschlüsselung öffentlicher Schlüssel und asymmetrische KMS-Schlüssel für Signatur und Verifizierung geringfügig voneinander ab.

- KMS-Schlüssel mit symmetrischer Verschlüsselung

-

Die Konsole fügt der Schlüsselrichtlinie für KMS-Schlüssel mit symmetrischer Verschlüsselung die folgende Anweisung hinzu.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:Decrypt", "kms:DescribeKey", "kms:Encrypt", "kms:GenerateDataKey*", "kms:ReEncrypt*" ], "Resource": "*" } - HMAC-KMS-Schlüssel

-

Die Konsole fügt der Schlüsselrichtlinie für HMAC-KMS-Schlüssel die folgende Anweisung hinzu.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GenerateMac", "kms:VerifyMac" ], "Resource": "*" } - Asymmetrische KMS-Schlüssel für die Verschlüsselung öffentlicher Schlüssel

-

Die Konsole fügt die folgende Anweisung zur Schlüsselrichtlinie für asymmetrische KMS-Schlüssels mit der Schlüsselnutzung Encrypt and decrypt (Verschlüsseln und Entschlüsseln) hinzu.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:DescribeKey", "kms:GetPublicKey" ], "Resource": "*" } - Asymmetrische KMS-Schlüssel für Signatur und Verifizierung

-

Die Konsole fügt die folgende Anweisung zur Schlüsselrichtlinie für asymmetrische KMS-Schlüssels mit der Schlüsselnutzung Sign and verify (Signieren und Überprüfen) hinzu.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:Sign", "kms:Verify" ], "Resource": "*" } - Asymmetrische KMS-Schlüssel zum Ableiten von gemeinsamen Geheimnissen

-

Die Konsole fügt der Schlüsselrichtlinie für asymmetrische KMS-Schlüssel die folgende Anweisung hinzu, wobei die Schlüsselvereinbarung als Schlüssel verwendet wird.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:DeriveSharedSecret" ], "Resource": "*" }

Die Aktionen in diesen Anweisungen geben den Schlüsselbenutzern die folgenden Berechtigungen.

kms:Encrypt-

Erlaubt es Schlüsselbenutzern, Daten mit diesem KMS-Schlüssel zu verschlüsseln.

kms:Decrypt-

Erlaubt es Schlüsselbenutzern, Daten mit diesem KMS-Schlüssel zu entschlüsseln.

kms:DeriveSharedSecret-

Ermöglicht es Schlüsselbenutzern, gemeinsame Geheimnisse mit diesem KMS-Schlüssel abzuleiten.

kms:DescribeKey-

Erlaubt Schlüsselbenutzern das Abrufen detaillierter Information über diesen KMS-Schlüssel, einschließlich der dazugehörigen IDs, des Erstellungsdatums und des Schlüsselstatus. Außerdem können die Hauptbenutzer Details zum KMS-Schlüssel in der AWS KMS Konsole anzeigen.

kms:GenerateDataKey*-

Erlaubt Schlüsselbenutzern, einen symmetrischen Datenschlüssel oder ein asymmetrisches Datenschlüsselpaar für clientseitige kryptografische Operationen anzufordern. Die Konsole verwendet das Platzhalterzeichen *, um die Erlaubnis für die folgenden API-Operationen darzustellen: GenerateDataKey, GenerateDataKeyWithoutPlaintextGenerateDataKeyPair, und GenerateDataKeyPairWithoutPlaintext. Diese Berechtigungen gelten nur für die symmetrischen KMS-Schlüssel, die die Datenschlüssel verschlüsseln.

- km: GenerateMac

-

Ermöglicht es Schlüsselbenutzern, einen HMAC-KMS-Schlüssel zu verwenden, um ein HMAC-Tag zu generieren.

- km: GetPublicKey

-

Erlaubt Schlüsselbenutzern das Herunterladen des öffentlichen Schlüssels des asymmetrischen KMS-Schlüssels. Parteien, mit denen Sie diesen öffentlichen Schlüssel teilen, können Daten außerhalb von AWS KMS verschlüsseln. Diese Chiffretexte können jedoch nur durch Aufrufen der Produktion Decrypt in AWS KMS entschlüsselt werden.

- km: * ReEncrypt

-

Erlaubt es Schlüsselbenutzern, Daten erneut zu verschlüsseln, die ursprünglich mit diesem KMS-Schlüssel verschlüsselt wurden, oder diesen KMS-Schlüssel zu verwenden, um zuvor verschlüsselte Daten erneut zu verschlüsseln. Der ReEncryptVorgang erfordert Zugriff sowohl auf Quell- als auch auf Ziel-KMS-Schlüssel. Um dies zu erreichen, können Sie die

kms:ReEncryptFrom-Berechtigung für den Quell-KMS-Schlüssel und diekms:ReEncryptTo-Berechtigung für den Ziel-KMS-Schlüssel erlauben. Der Einfachheit halber erlaubt die Konsole jedochkms:ReEncrypt*(mit dem Platzhalterzeichen*) für beide KMS-Schlüssel. - kms:Sign

-

Erlaubt es Schlüsselbenutzern, Nachrichten mit diesem KMS-Schlüssel zu signieren.

- kms:Verify

-

Erlaubt es Schlüsselbenutzern, Signaturen mit diesem KMS-Schlüssel zu überprüfen.

- km: VerifyMac

-

Ermöglicht es Schlüsselbenutzern, einen HMAC-KMS-Schlüssel zu verwenden, um ein HMAC-Tag zu verifizieren.

Erlaubt Schlüsselbenutzern die Verwendung des KMS-Schlüssel mit AWS -Services

Die standardmäßige Schlüsselrichtlinie in der Konsole gewährt Schlüsselbenutzern außerdem die Zugriffsberechtigungen, die sie zum Schutz ihrer Daten in AWS Diensten benötigen, die Grants verwenden. AWS Dienste verwenden häufig Zuschüsse, um spezifische und eingeschränkte Berechtigungen zur Verwendung eines KMS-Schlüssels zu erhalten.

Diese wichtige Richtlinienerklärung ermöglicht es dem Hauptbenutzer, Berechtigungen für den KMS-Schlüssel zu erstellen, einzusehen und zu widerrufen, aber nur, wenn die Anfrage für den Gewährungsvorgang von einem AWS Dienst stammt, in den der Dienst integriert

Schlüsselbenutzer benötigen diese Erteilungs-Berechtigungen, um ihren KMS-Schlüssel mit integrierten Services zu verwenden, aber diese Berechtigungen sind nicht ausreichend. Schlüsselbenutzer benötigen außerdem die Berechtigung, die integrierten Services zu nutzen. Einzelheiten darüber, wie Sie Benutzern Zugriff auf einen AWS Dienst gewähren, der integriert werden kann AWS KMS, finden Sie in der Dokumentation zum integrierten Dienst.

{

"Sid": "Allow attachment of persistent resources",

"Effect": "Allow",

"Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"},

"Action": [

"kms:CreateGrant",

"kms:ListGrants",

"kms:RevokeGrant"

],

"Resource": "*",

"Condition": {"Bool": {"kms:GrantIsForAWSResource": true}}

}Schlüsselbenutzer können diese Berechtigungen beispielsweise auf folgende Weise für den KMS-Schlüssel verwenden.

-

Verwenden Sie diesen KMS-Schlüssel mit Amazon Elastic Block Store (Amazon EBS) und Amazon Elastic Compute Cloud (Amazon EC2), um ein verschlüsseltes EBS-Volume an eine EC2 Instance anzuhängen. Der Schlüsselbenutzer erteilt Amazon implizit die EC2 Erlaubnis, den KMS-Schlüssel zu verwenden, um das verschlüsselte Volume an die Instance anzuhängen. Weitere Informationen finden Sie unter So verwendet Amazon Elastic Block Store (Amazon EBS) AWS KMS.

-

Verwenden Sie diesen KMS-Schlüssel zusammen mit Amazon Redshift, um einen verschlüsselten Cluster zu starten. Der Schlüsselbenutzer erteilt Amazon Redshift implizit die Berechtigung, den KMS-Schlüssel zu verwenden, um den verschlüsselten Cluster zu starten und verschlüsselte Snapshots zu erstellen. Weitere Informationen finden Sie unter So verwendet Amazon Redshift AWS KMS.

-

Verwenden Sie diesen KMS-Schlüssel mit anderen AWS -Diensten, die in AWS KMS integriert sind und Berechtigungen zum Erstellen, Verwalten oder Verwenden verschlüsselter Ressourcen mit diesen Diensten verwenden.

Die Standard-Berechtigung ermöglicht es Schlüsselbenutzern, alle integrierten Services zu verwenden, die Zugriffserteilungen nutzen. Sie können jedoch eine benutzerdefinierte Schlüsselrichtlinie erstellen, die die Berechtigung auf bestimmte AWS Dienste beschränkt. Weitere Informationen erhalten Sie unter km: ViaService Bedingungsschlüssel.