Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Ein AWS CloudHSM Schlüsselspeicher ist ein benutzerdefinierter Schlüsselspeicher, der von einem AWS CloudHSM Cluster unterstützt wird. Wenn Sie einen AWS KMS key in einem benutzerdefinierten Schlüsselspeicher erstellen, AWS KMS generiert und speichert er nicht extrahierbares Schlüsselmaterial für den KMS-Schlüssel in einem AWS CloudHSM Cluster, den Sie besitzen und verwalten. Wenn Sie einen KMS-Schlüssel in einem benutzerdefinierten Schlüsselspeicher verwenden, werden die kryptografischen Operationen HSMs im Cluster ausgeführt. Diese Funktion kombiniert den Komfort und die umfassende Integration von AWS KMS mit der zusätzlichen Steuerung eines AWS CloudHSM Clusters in Ihrem AWS-Konto.

AWS KMS bietet vollständige Konsolen- und API-Unterstützung für die Erstellung, Verwendung und Verwaltung Ihrer benutzerdefinierten Schlüsselspeicher. Verwenden Sie die KMS-Schlüssel in Ihrem benutzerdefinierten Schlüsselspeicher auf die gleiche Weise, wie Sie jeden KMS-Schlüssel verwenden. Sie können KMS-Schlüssel beispielsweise zum Generieren von Datenschlüsseln und zum Verschlüsseln von Daten verwenden. Sie können die KMS-Schlüssel auch in Ihrem benutzerdefinierten Schlüsselspeicher mit AWS Diensten verwenden, die vom Kunden verwaltete Schlüssel unterstützen.

Brauche ich einen benutzerdefinierten Schlüsselspeicher?

Für die meisten Benutzer erfüllt der AWS KMS Standard-Schlüsselspeicher, der durch FIPS 140-3-validierte kryptografische Module geschützt ist, ihre Sicherheitsanforderungen

Es könnte jedoch für Sie sinnvoll sein, einen benutzerdefinierten Schlüsselspeicher zu erstellen, wenn für Sie eine der folgenden Anforderungen gilt:

-

Sie haben Schlüssel, die ausdrücklich geschützt werden müssen, in einem Einzelmandanten-HSM oder in einem HSM, über das Sie direkte Kontrolle haben.

-

Sie müssen in der Lage sein, Schlüsselmaterial sofort von zu entfernen. AWS KMS

-

Sie müssen in der Lage sein, die gesamte Verwendung Ihrer Schlüssel unabhängig von AWS KMS oder zu überprüfen AWS CloudTrail.

Wie funktionieren benutzerdefinierten Schlüsselspeicher?

Jeder benutzerdefinierte Schlüsselspeicher ist einem AWS CloudHSM Cluster in Ihrem zugeordnet AWS-Konto. Wenn Sie den benutzerdefinierten Schlüsselspeicher mit seinem Cluster verbinden, AWS KMS wird die Netzwerkinfrastruktur zur Unterstützung der Verbindung erstellt. Anschließend meldet es sich mit den Anmeldeinformationen eines dedizierten Krypto-Benutzers im Cluster beim AWS CloudHSM Key-Client im Cluster an.

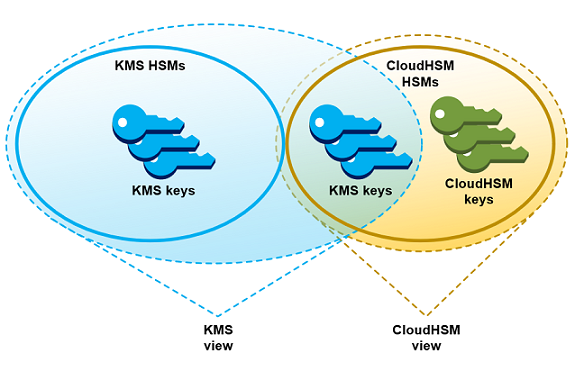

Sie erstellen und verwalten Ihre benutzerdefinierten Schlüsselspeicher AWS KMS und erstellen und verwalten Ihre HSM-Cluster in AWS CloudHSM. Wenn Sie einen AWS KMS benutzerdefinierten Schlüsselspeicher erstellen AWS KMS keys , können Sie die KMS-Schlüssel in AWS KMS anzeigen und verwalten. Sie können jedoch das Schlüsselmaterial der KMS-Schlüssel wie bei anderen Schlüsseln in dem Cluster auch in AWS CloudHSM anzeigen und verwalten.

Sie können KMS-Schlüssel mit symmetrischer Verschlüsselung mit Schlüsselmaterial erstellen, das AWS KMS in Ihrem benutzerdefinierten Schlüsselspeicher generiert wurde. Verwenden Sie dann dieselben Techniken, um die KMS-Schlüssel in Ihrem benutzerdefinierten Schlüsselspeicher anzuzeigen und zu verwalten, die Sie für KMS-Schlüssel im AWS KMS Schlüsselspeicher verwenden. Sie können den Zugriff über IAM und Schlüsselrichtlinien steuern, Tags und Aliasse erstellen, die KMS-Schlüssel aktivieren und deaktivieren und die Löschung von Schlüsseln planen. Sie können die KMS-Schlüssel für kryptografische Operationen verwenden und sie mit AWS Diensten verwenden, die sich in integrieren lassen. AWS KMS

Darüber hinaus haben Sie die volle Kontrolle über den AWS CloudHSM Cluster, einschließlich der Erstellung HSMs und Löschung sowie der Verwaltung von Backups. Sie können den AWS CloudHSM Client und die unterstützten Softwarebibliotheken verwenden, um das Schlüsselmaterial für Ihre KMS-Schlüssel einzusehen, zu prüfen und zu verwalten. Solange der benutzerdefinierte Schlüsselspeicher getrennt ist, AWS KMS kann er nicht darauf zugreifen, und Benutzer können die KMS-Schlüssel im benutzerdefinierten Schlüsselspeicher nicht für kryptografische Operationen verwenden. Diese zusätzliche Kontrollebene macht benutzerdefinierte Schlüsselspeicher zu einer leistungsstarken Lösung für Unternehmen mit entsprechenden Anforderungen.

Wo fange ich an?

Um einen AWS CloudHSM Schlüsselspeicher zu erstellen und zu verwalten, verwenden Sie die Funktionen von AWS KMS und. AWS CloudHSM

-

Fangen Sie an AWS CloudHSM. Erstellen Sie einen aktiven AWS CloudHSM -Cluster oder wählen Sie einen bestehenden aus. Auf dem Cluster müssen mindestens zwei aktive Mitglieder HSMs in unterschiedlichen Availability Zones vorhanden sein. Erstellen Sie dann ein dediziertes Krypto-Benutzerkonto (CU-Konto) für AWS KMS in diesem Cluster.

-

Erstellen Sie unter einen benutzerdefinierten Schlüsselspeicher, der Ihrem ausgewählten AWS CloudHSM Cluster zugeordnet ist. AWS KMS AWS KMS bietet eine vollständige Verwaltungsoberfläche, mit der Sie Ihre benutzerdefinierten Schlüsselspeicher erstellen, anzeigen, bearbeiten und löschen können.

-

Wenn Sie bereit sind, Ihren benutzerdefinierten Schlüsselspeicher zu verwenden, verbinden Sie ihn mit dem zugehörigen AWS CloudHSM Cluster. AWS KMS erstellt die Netzwerkinfrastruktur, die zur Unterstützung der Verbindung benötigt wird. Anschließend meldet sich KMS mit den Anmeldeinformationen des dedizierten Krypto-Benutzers an dem Cluster an, um das Schlüsselmaterial in dem Cluster zu generieren und zu verwalten.

-

Jetzt können Sie KMS-Schlüssel mit symmetrischer Verschlüsselung in Ihrem benutzerdefinierten Schlüsselspeicher erstellen. Sie brauchen dazu lediglich bei der Erstellung eines KMS-Schlüssels Ihren benutzerdefinierten Schlüsselspeicher anzugeben.

Falls Sie bei dem Prozess Hilfe benötigen, schlagen Sie im Thema Fehlerbehebung für einen Custom Key Store nach. Wenn Sie dort keine Antwort oder Lösung finden, Verwenden Sie den Feedback-Link unten auf der Seite in diesem Handbuch, oder posten Sie eine Frage im AWS Key Management Service -Diskussionsforum

Kontingente

AWS KMS ermöglicht bis zu 10 benutzerdefinierte Schlüsselspeicher in jeder AWS-Konto Region, einschließlich sowohl AWS CloudHSM Schlüsselspeichern als auch externer Schlüsselspeicher, unabhängig von deren Verbindungsstatus. Darüber hinaus gibt es AWS KMS Anforderungskontingente für die Verwendung von KMS-Schlüsseln in einem AWS CloudHSM Schlüsselspeicher.

Preise

Informationen zu den Kosten für AWS KMS benutzerdefinierte Schlüsselspeicher und vom Kunden verwaltete Schlüssel in einem benutzerdefinierten Schlüsselspeicher finden Sie unter AWS Key Management Service Preise

Regionen

AWS KMS unterstützt AWS CloudHSM wichtige Geschäfte in allen Ländern, in AWS-Regionen denen dies unterstützt AWS KMS wird, mit Ausnahme von Asien-Pazifik (Melbourne), China (Peking), China (Ningxia) und Europa (Spanien).

Nicht unterstützte Funktionen

AWS KMS unterstützt die folgenden Funktionen in benutzerdefinierten Schlüsselspeichern nicht.

AWS CloudHSM Konzepte für Schlüsselspeicher

In diesem Thema werden einige der Begriffe und Konzepte erklärt, die in AWS CloudHSM Schlüsselspeichern verwendet werden.

AWS CloudHSM Schlüsselspeicher

Ein AWS CloudHSM Schlüsselspeicher ist ein benutzerdefinierter Schlüsselspeicher, der einem AWS CloudHSM Cluster zugeordnet ist, den Sie besitzen und verwalten. AWS CloudHSM Cluster werden durch Hardware-Sicherheitsmodule (HSMs) unterstützt, die nach FIPS 140-2 oder FIPS 140-3 Level 3 zertifiziert sind.

Wenn Sie einen KMS-Schlüssel in Ihrem AWS CloudHSM Schlüsselspeicher erstellen, AWS KMS generiert dieser im zugehörigen Cluster einen persistenten, nicht exportierbaren symmetrischen AES-Schlüssel (Advanced Encryption Standard) mit 256 Bit. AWS CloudHSM Dieses Schlüsselmaterial verlässt Ihren Computer niemals unverschlüsselt. HSMs Wenn Sie einen KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher verwenden, werden die kryptografischen Operationen HSMs im Cluster ausgeführt.

AWS CloudHSM Schlüsselspeicher kombinieren die praktische und umfassende Schlüsselverwaltungsoberfläche von AWS KMS mit den zusätzlichen Steuerelementen, die ein AWS CloudHSM Cluster in Ihrem AWS-Konto bietet. Mit dieser integrierten Funktion können Sie KMS-Schlüssel erstellen, verwalten und verwenden und AWS KMS gleichzeitig die volle Kontrolle über die Schlüssel behalten HSMs , die ihr Schlüsselmaterial speichern, einschließlich der Verwaltung von Clustern und Backups. HSMs Sie können die AWS KMS Konsole verwenden und APIs den AWS CloudHSM Schlüsselspeicher und die zugehörigen KMS-Schlüssel verwalten. Sie können auch die AWS CloudHSM Konsole APIs, die Clientsoftware und die zugehörigen Softwarebibliotheken verwenden, um den zugehörigen Cluster zu verwalten.

Sie können Ihren AWS CloudHSM Schlüsselspeicher anzeigen und verwalten, seine Eigenschaften bearbeiten und ihn mit dem zugehörigen AWS CloudHSM Cluster verbinden und die Verbindung zu diesem trennen. Wenn Sie einen AWS CloudHSM Schlüsselspeicher löschen müssen, müssen Sie zuerst die KMS-Schlüssel im AWS CloudHSM Schlüsselspeicher löschen, indem Sie deren Löschung planen und warten, bis die Kulanzzeit abgelaufen ist. Durch das Löschen des AWS CloudHSM Schlüsselspeichers wird die Ressource aus dem Cluster entfernt AWS KMS, was sich jedoch nicht auf Ihren AWS CloudHSM Cluster auswirkt.

AWS CloudHSM Cluster

Jeder AWS CloudHSM Schlüsselspeicher ist einem AWS CloudHSM Cluster zugeordnet. Wenn Sie einen AWS KMS key in Ihrem AWS CloudHSM Schlüsselspeicher erstellen, AWS KMS erstellt das zugehörige Schlüsselmaterial im zugehörigen Cluster. Wenn Sie einen KMS-Schlüssel in Ihrem AWS CloudHSM -Schlüsselspeicher verwenden, wird die kryptographische Produktion in dem zugehörigen Cluster ausgeführt.

Jeder AWS CloudHSM Cluster kann nur einem AWS CloudHSM Schlüsselspeicher zugeordnet werden. Der Cluster, den Sie auswählen, kann nicht mit einem anderen AWS CloudHSM Schlüsselspeicher verknüpft werden oder einen gemeinsamen Backup-Verlauf mit einem Cluster teilen, der einem anderen AWS CloudHSM Schlüsselspeicher zugeordnet ist. Der Cluster muss initialisiert und aktiv sein und sich in derselben AWS-Konto Region wie der AWS CloudHSM Schlüsselspeicher befinden. Sie können einen neuen Cluster erstellen oder einen vorhandenen verwenden. AWS KMS benötigt keine ausschließliche Nutzung des Clusters. Um KMS-Schlüssel im AWS CloudHSM Schlüsselspeicher und dem zugehörigen Cluster zu erstellen, muss er mindestens zwei aktive Schlüssel enthalten HSMs. Alle anderen Operationen erfordern nur ein HSM.

Sie geben den AWS CloudHSM Cluster an, wenn Sie den AWS CloudHSM Schlüsselspeicher erstellen, und Sie können ihn nicht ändern. Sie können jedoch eine Cluster als Ersatz verwenden, der den gleichen Sicherungsverlauf wie der ursprüngliche Cluster hat. So können Sie bei Bedarf den Cluster löschen und ihn durch einen aus einer seiner Sicherungen erstellten Cluster ersetzen. Sie behalten die volle Kontrolle über den zugehörigen AWS CloudHSM Cluster, sodass Sie Benutzer und Schlüssel verwalten, Backups erstellen und löschen HSMs sowie verwenden und verwalten können.

Wenn Sie bereit sind, Ihren AWS CloudHSM Schlüsselspeicher zu verwenden, verbinden Sie ihn mit dem zugehörigen AWS CloudHSM Cluster. Sie können Ihren Custom Key Store jederzeit verbinden oder trennen. Wenn ein benutzerdefinierten Schlüsselspeicher verbunden ist, können Sie seine KMS-Schlüssel erstellen und verwenden. Wenn die Verbindung unterbrochen wird, können Sie den AWS CloudHSM Schlüsselspeicher und die zugehörigen KMS-Schlüssel anzeigen und verwalten. Sie können jedoch keine neuen KMS-Schlüssel erstellen oder die KMS-Schlüssel im AWS CloudHSM Schlüsselspeicher für kryptografische Operationen verwenden.

kmsuser-Kryptobenutzer

Um in Ihrem Namen Schlüsselmaterial im zugehörigen AWS CloudHSM Cluster zu erstellen und zu verwalten, AWS KMS verwendet einen dedizierten AWS CloudHSM Crypto-Benutzer (CU) im genannten kmsuser Cluster. Das kmsuser CU ist ein Standard-CU-Konto, das automatisch mit allen Mitgliedern des Clusters synchronisiert und HSMs in Cluster-Backups gespeichert wird.

Bevor Sie Ihren AWS CloudHSM Schlüsselspeicher erstellen, erstellen Sie mit dem Befehl user create in der CloudHSM-CLI ein kmsuser CU-Konto in Ihrem AWS CloudHSM Cluster. Wenn Sie dann den AWS CloudHSM Schlüsselspeicher erstellen, geben Sie das kmsuser Kontopasswort für an. AWS KMS Wenn Sie den benutzerdefinierten Schlüsselspeicher verbinden, AWS KMS meldet er sich als kmsuser CU beim Cluster an und wechselt das zugehörige Passwort. AWS KMS verschlüsselt Ihr kmsuser Passwort, bevor es sicher gespeichert wird. Wenn das Passwort rotiert wird, wird das neue Passwort verschlüsselt und auf die gleiche Weise gespeichert.

AWS KMS bleibt angemeldet, kmsuser solange der AWS CloudHSM Schlüsselspeicher verbunden ist. Sie sollten dieses CU-Konto nicht für andere Zwecke verwenden. Sie behalten jedoch die letztendliche Kontrolle des kmsuser-CU-Kontos. Sie können jederzeit die Schlüssel finden, die Ihnen kmsuser gehören. Bei Bedarf können Sie den benutzerdefinierten Schlüsselspeicher trennen, das kmsuser-Passwort ändern, sich bei dem Cluster als kmsuser anmelden sowie die Schlüssel, über die kmsuser verfügt, anzeigen und verwalten.

Für Anweisungen zum Erstellen Ihres kmsuser-CU-Kontos vgl. Erstellen des kmsuser-Crypto-Benutzers.

KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher

Sie können die AWS KMS API AWS KMS oder verwenden, um einen AWS KMS keys in einem AWS CloudHSM Schlüsselspeicher zu erstellen. Sie verwenden die gleiche Methode wie bei jedem KMS-Schlüssel. Der einzige Unterschied besteht darin, dass Sie den AWS CloudHSM Schlüsselspeicher identifizieren und angeben müssen, dass der Ursprung des Schlüsselmaterials der AWS CloudHSM Cluster ist.

Wenn Sie einen KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher erstellen, AWS KMS erstellt er den KMS-Schlüssel in AWS KMS und generiert ein persistentes, nicht exportierbares symmetrisches 256-Bit-Schlüsselmaterial (Advanced Encryption Standard, AES) im zugehörigen Cluster. Wenn Sie den AWS KMS Schlüssel in einem kryptografischen Vorgang verwenden, wird der Vorgang im AWS CloudHSM Cluster unter Verwendung des clusterbasierten AES-Schlüssels ausgeführt. Obwohl symmetrische und asymmetrische Schlüssel verschiedener Typen AWS CloudHSM unterstützt werden, unterstützen AWS CloudHSM Schlüsselspeicher nur symmetrische AES-Verschlüsselungsschlüssel.

Sie können die KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher in der AWS KMS Konsole anzeigen und mithilfe der Konsolenoptionen die benutzerdefinierte Schlüsselspeicher-ID anzeigen. Sie können den DescribeKeyVorgang auch verwenden, um die AWS CloudHSM Schlüsselspeicher-ID und die AWS CloudHSM Cluster-ID zu finden.

Die KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher funktionieren genauso wie alle KMS-Schlüssel in AWS KMS. Autorisierte Benutzer benötigen die gleichen Berechtigungen zum Verwenden und Verwalten der KMS-Schlüssel. Sie verwenden dieselben Konsolenprozeduren und API-Operationen, um die KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher anzuzeigen und zu verwalten. Dazu gehören das Aktivieren und Deaktivieren von KMS-Schlüsseln, das Erstellen und Verwenden von Tags und Aliasen sowie das Festlegen und Ändern von IAM- und Schlüsselrichtlinien. Sie können die KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher für kryptografische Operationen verwenden und sie mit integrierten AWS Diensten verwenden, die die Verwendung von kundenverwalteten Schlüsseln unterstützen. Sie können jedoch weder die automatische Schlüsselrotation aktivieren noch Schlüsselmaterial in einen KMS-Schlüssel in einem AWS CloudHSM Schlüsselspeicher importieren.

Sie verwenden dasselbe Verfahren auch, um das Löschen eines KMS-Schlüssels in einem AWS CloudHSM Schlüsselspeicher zu planen. AWS KMS Löscht nach Ablauf der Wartezeit den KMS-Schlüssel aus KMS. Anschließend wird nach besten Kräften versucht, das Schlüsselmaterial für den KMS-Schlüssel aus dem zugehörigen AWS CloudHSM Cluster zu löschen. Möglicherweise müssen Sie jedoch das verwaiste Schlüsselmaterial manuell aus dem Cluster und seinen Backups löschen.