Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Installation et configuration de l’ AWS CLI

Important

Le AWS OpsWorks Stacks service a atteint sa fin de vie le 26 mai 2024 et a été désactivé tant pour les nouveaux clients que pour les clients existants. Nous recommandons vivement aux clients de migrer leurs charges de travail vers d'autres solutions dès que possible. Si vous avez des questions sur la migration, contactez l' AWS Support équipe sur AWS Re:Post

Avant d'enregistrer votre première instance, vous devez exécuter la version 1.16.180 AWS CLI ou une version plus récente sur l'ordinateur à partir duquel vous l'exécutez. register Les détails de l'installation dépendent du système d'exploitation de votre station de travail. Pour plus d'informations sur l'installation de AWS CLI, consultez les sections Installation de l'interface de ligne de commande AWS et Configuration de l'interface de ligne de commande AWS. Pour vérifier la version de l’ AWS CLI que vous exécutez, entrez aws --version dans une session shell.

Note

Bien qu'AWS Tools for PowerShell inclue l'Register-OpsInstanceapplet de commande, qui appelle l'action d'registerAPI, nous vous recommandons d'utiliser plutôt le AWS CLI pour exécuter la register commande.

Vous devez exécuter register avec les autorisations appropriées. Vous pouvez obtenir des autorisations en utilisant un rôle IAM, ou de manière moins optimale, en installant les informations d'identification utilisateur avec les autorisations appropriées sur le poste de travail ou l'instance à enregistrer. Vous pouvez ensuite exécuter register avec ces informations d'identification, comme décrit ci-après. Spécifiez les autorisations en associant une politique IAM à l'utilisateur ou au rôle. En register effet, vous utilisez les AWSOpsWorksRegisterCLI_OnPremises politiques AWSOpsWorksRegisterCLI_EC2 ou, qui accordent des autorisations pour enregistrer des instances Amazon EC2 ou sur site, respectivement.

Note

Si vous exécutez register sur une EC2 instance Amazon, vous devez idéalement utiliser un rôle IAM pour fournir des informations d'identification. Pour plus d'informations sur la façon d'associer un rôle IAM à une instance existante, consultez Attacher un rôle IAM à une instance ou Remplacer un rôle IAM dans le guide de l'utilisateur Amazon EC2 .

Pour voir des exemples d’extraits de stratégies AWSOpsWorksRegisterCLI_EC2 et AWSOpsWorksRegisterCLI_OnPremises, consultez Stratégies d'enregistrement d'instance. Pour plus d'informations sur la création et la gestion des informations d'identification AWS, consultez Informations d'identification de sécurité AWS.

Utilisation d'un rôle IAM

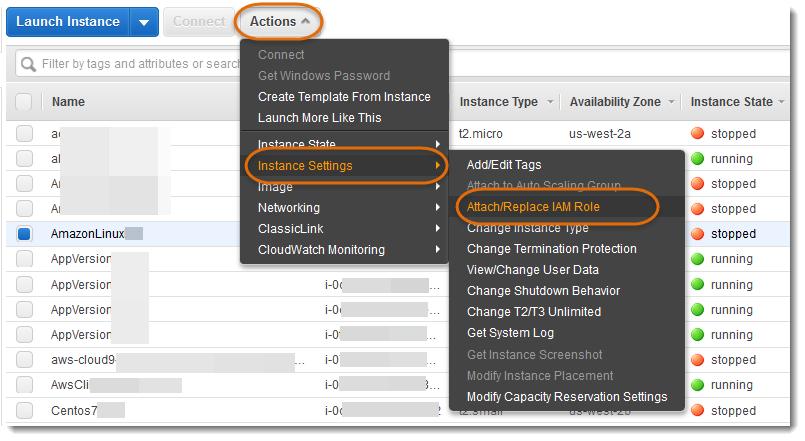

Si vous exécutez la commande depuis l' EC2 instance Amazon que vous souhaitez enregistrer, la stratégie préférée pour fournir des informations d'identification register consiste à utiliser un rôle IAM associé à la AWSOpsWorksRegisterCLI_EC2 politique ou à des autorisations équivalentes. Cette approche vous permet d'éviter l'installation de vos informations d'identification sur l'instance. Pour ce faire, vous pouvez utiliser la commande Attacher/Remplacer le rôle IAM dans la EC2 console, comme illustré dans l'image suivante.

Pour plus d'informations sur la façon d'associer un rôle IAM à une instance existante, consultez Attacher un rôle IAM à une instance ou Remplacer un rôle IAM dans le guide de l'utilisateur Amazon EC2 . Pour les instances lancées avec un profil d'instance (recommandé), ajoutez le --use-instance-profile commutateur à votre commande register pour fournir vos informations d'identification, ne pas utiliser le paramètre --profile.

Si l'instance est en cours d'exécution et a un rôle, vous pouvez accorder les autorisations requises en associant la stratégie AWSOpsWorksRegisterCLI_EC2 au rôle. Le rôle fournit à l'instance un ensemble d'informations d'identification par défaut. Tant que vous n'avez pas installé d'informations d'identification sur l'instance, register assume automatiquement le rôle et s'exécute avec ses autorisations.

Important

Nous vous recommandons de ne pas installer d'informations d'identification sur l'instance. En plus de créer un risque de sécurité, le rôle de l'instance se situe à la fin de la chaîne de fournisseurs par défaut qu'elle AWS CLI utilise pour localiser les informations d'identification par défaut. Les informations d'identification installées peuvent avoir priorité sur le rôle et, par conséquent, register pourrait ne pas avoir les autorisations requises. Pour plus d'informations, consultez Démarrer avec le AWS CLI.

Si une instance en cours d'exécution n'a pas de rôle, vous devez installer les informations d'identification avec les autorisations requises sur l'instance, comme décrit dans Utilisation des informations d'identification installées. Il est recommandé, plus facile et plus fiable d'utiliser les instances lancées avec un profil d'instance.

Utilisation des informations d'identification installées

Il existe plusieurs manières d'installer les informations d'identification utilisateur sur un système et de les fournir à une AWS CLI commande. Ce qui suit décrit une approche qui n'est plus recommandée, mais qui peut être utilisée si vous enregistrez des EC2 instances lancées sans profil d'instance. Vous pouvez aussi utiliser les informations d'identification d'un utilisateur existant, aussi longtemps que les stratégies attachées accordent les autorisations requises. Pour plus d'informations, y compris la description des autres façons d'installer les informations d'identification, consultez Fichiers de configuration et d'informations d'identification.

Pour utiliser les informations d'identification installées

-

Créez un utilisateur IAM et enregistrez l'ID de la clé d'accès et la clé d'accès secrète dans un emplacement sécurisé.

Avertissement

Les utilisateurs IAM disposent d’informations d’identification à long terme, ce qui présente un risque de sécurité. Pour atténuer ce risque, nous vous recommandons de ne fournir à ces utilisateurs que les autorisations dont ils ont besoin pour effectuer la tâche et de supprimer ces autorisations lorsqu’elles ne sont plus nécessaires.

-

Attachez la AWSOpsWorksRegisterCLI_OnPremises politique à l'utilisateur. Si vous préférez, vous pouvez attacher une stratégie qui accorde des autorisations de plus grande ampleur, à partir du moment où elle comporte les autorisations

AWSOpsWorksRegisterCLI_OnPremises. -

Créez un profil pour l'utilisateur dans le fichier

credentialsdu système. Le fichier se trouve dans~/.aws/credentials(Linux, Unix et OS X) ouC:\Users\(systèmes Windows). Le fichier contient un ou plusieurs profils au format suivant, chacun contenant l'ID de clé d'accès et la clé d'accès secrète d'un utilisateur.User_Name\.aws\credentials[profile_name] aws_access_key_id =access_key_idaws_secret_access_key =secret_access_keyRemplacez les informations d'identification IAM que vous avez enregistrées précédemment par les

secret_access_keyvaleursaccess_key_idet. Vous pouvez spécifier le nom de votre choix pour un nom de profil, avec deux limites : le nom doit être unique et le profil par défaut doit se nommerdefault. Vous pouvez aussi utiliser un profil existant, aussi longtemps qu'il possède les permissions requises. -

Utilisez le paramètre

registerde la commande--profilepour spécifier le nom du profil. La commanderegisterexécute les autorisations accordées aux informations d'identification associées.Vous pouvez également ignorer

--profile. Dans ce cas,registers'exécute avec les informations d'identification par défaut. Sachez que comme il ne s'agit pas nécessairement des informations d'identification du profil par défaut, vous devez vous assurer que les informations d'identification par défaut disposent des autorisations requises. Pour plus d'informations sur la façon dont les AWS CLI informations d'identification par défaut sont déterminées, consultez Configuration de l'interface de ligne de commande AWS.