Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

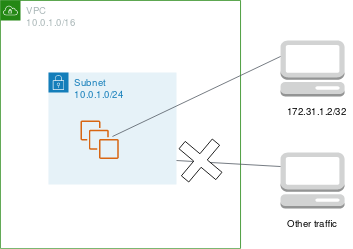

In questo esempio, le istanze nella sottorete possono comunicare tra loro e sono accessibili da un computer remoto affidabile per eseguire attività amministrative. Il computer remoto potrebbe essere un computer della rete locale, come illustrato nel diagramma, oppure potrebbe essere un'istanza in una sottorete o VPC diverso. Le regole ACL di rete per la sottorete e le regole del gruppo di sicurezza per le istanze consentono l'accesso dall'indirizzo IP del computer remoto. Tutto il traffico restante da Internet o altre reti viene rifiutato.

L'utilizzo di un ACL di rete offre la flessibilità necessaria per modificare i gruppi di sicurezza o le regole dei gruppi di sicurezza per le istanze, affidandosi all'ACL di rete come livello di difesa di backup. Ad esempio, se aggiorni accidentalmente il gruppo di sicurezza per consentire l'accesso SSH in entrata da qualsiasi luogo, ma l'ACL di rete consente l'accesso solo dall'intervallo di indirizzi IP del computer remoto, l'ACL di rete nega il traffico SSH in entrata da qualsiasi altro indirizzo IP.

Regole di liste di controllo accessi di rete

Di seguito sono riportati alcuni esempi di regole in entrata per l'ACL di rete associato alla sottorete. Queste regole si applicano a tutte le istanze della sottorete.

| Rule # | Tipo | Protocollo | Intervallo porte | Crea | Consenti/Nega | Commenti |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

PERMETTI | Consenti il traffico in entrata dal computer remoto. |

| * | Tutto il traffico | Tutti | Tutti | 0.0.0.0/0 | DENY | Nega tutto il resto del traffico in entrata. |

Di seguito sono riportati alcuni esempi di regole in uscita per l'ACL di rete associato alla sottorete. Le reti ACLs sono prive di stato. Pertanto, è necessario includere una regola che consenta le risposte al traffico in entrata.

| Rule # | Tipo | Protocollo | Intervallo porte | Destinazione | Consenti/Nega | Commenti |

|---|---|---|---|---|---|---|

| 100 | TCP personalizzato | TCP | 1024-65535 | 172.31.1.2/32 |

PERMETTI | Permette risposte in uscita al computer remoto. |

| * | Tutto il traffico | Tutti | Tutti | 0.0.0.0/0 | RIFIUTA | Nega tutto il traffico in uscita. |

Regole del gruppo di sicurezza

Di seguito sono riportati alcuni esempi di regole in entrata per il gruppo di sicurezza associato alle istanze. Queste regole si applicano a tutte le istanze associate al gruppo di sicurezza. Un utente con la chiave privata per la coppia di chiavi associata alle istanze può connettersi alle istanze dal computer remoto tramite SSH.

| Tipo di protocollo | Protocollo | Intervallo porte | Crea | Commenti |

|---|---|---|---|---|

| Tutto il traffico | Tutti | Tutti | sg-1234567890abcdef0 |

Consenti la comunicazione tra le istanze associate a questo gruppo di sicurezza. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Consenti l'accesso SSH in entrata dal computer remoto. |

Di seguito sono riportati alcuni esempi di regole in uscita per il gruppo di sicurezza associato alle istanze. I gruppi di sicurezza sono stateful. Pertanto, non è necessaria una regola che consenta le risposte al traffico in entrata.

| Tipo di protocollo | Protocollo | Intervallo porte | Destinazione | Commenti |

|---|---|---|---|---|

| Tutto il traffico | Tutti | Tutti | sg-1234567890abcdef0 |

Consenti la comunicazione tra le istanze associate a questo gruppo di sicurezza. |

Differenze tra rete ACLs e gruppi di sicurezza

La tabella seguente riassume le differenze di base tra i gruppi di rete ACLs e quelli di sicurezza.

| Caratteristica | Lista di controllo degli accessi di rete | Gruppo di sicurezza |

|---|---|---|

| Livello di funzionamento | Livello di sottorete | Livello di istanza |

| Ambito | Si applica a tutte le istanze nelle sottoreti associate | Si applica a tutte le istanze associate al gruppo di sicurezza |

| Tipo di regola | Regole di autorizzazione e rifiuto | Consenti solo regole |

| Valutazione delle regole | Valuta le regole in ordine crescente finché non viene trovata una corrispondenza per il traffico | Valuta tutte le regole prima di decidere se consentire il traffico. |

| Traffico di ritorno | Deve essere esplicitamente consentito (senza stato) | Consentito automaticamente (con stato) |