AWS Cloud9 não está mais disponível para novos clientes. Os clientes atuais do AWS Cloud9 podem continuar usando o serviço normalmente. Saiba mais

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Um ambiente compartilhado é um ambiente de AWS Cloud9 desenvolvimento no qual vários usuários foram convidados a participar. Este tópico fornece instruções sobre como compartilhar um ambiente AWS Cloud9 e como participar de um ambiente compartilhado.

Para convidar um usuário para participar de um ambiente que você possui, siga um desses conjuntos de procedimentos. Escolha com base no tipo de usuário que deseja convidar.

Se você for um usuário no Conta da AWS mesmo ambiente, deverá convidar um usuário na mesma conta do ambiente.

Se você for um AWS Cloud9 administrador no mesmo Conta da AWS ambiente, especificamente o usuário Conta da AWS raiz, um usuário administrador ou um usuário com a política AWS

AWSCloud9Administratorgerenciada anexada, convide você mesmo o AWS Cloud9 administrador, consulte Convidar um usuário na mesma conta do ambiente ou fazer com que o AWS Cloud9 administrador convide a si mesmo (ou outros na mesma Conta da AWS), consulte Ter um AWS Cloud9 administrador na mesma conta do ambiente. Convide a si mesmo ou a outros.

Casos de uso do ambiente compartilhado

Um ambiente compartilhado é bom para os seguintes casos de uso:

-

Programação pareada (também conhecida como programação em pares): é aqui que dois usuários trabalham juntos no mesmo código em um único ambiente. Na programação pareada, normalmente um usuário escreve código enquanto o outro usuário observa o código sendo escrito. O observador oferece contribuição e feedback imediato ao escritor do código. Essas posições se alternam frequentemente durante um projeto. Sem um ambiente compartilhado, as equipes de programadores em pares normalmente ficam na frente de uma única máquina. Somente um usuário por vez pode escrever código. Com um ambiente compartilhado, ambos os usuários podem usar suas próprias máquinas. Além disso, eles podem escrever código ao mesmo tempo, mesmo que estejam em escritórios físicos diferentes.

-

Classes de ciência computação: isso é útil quando professores ou assistentes de ensino desejam acessar o ambiente de um aluno. Isso pode ser para analisar a lição de casa de um aluno ou corrigir problemas no ambiente em tempo real. Os alunos também podem trabalhar junto com seus colegas em projetos de tarefas compartilhadas, escrevendo código juntos em um único ambiente em tempo real. Isso pode ser feito mesmo que estejam em locais diferentes, usando sistemas operacionais diferentes e tipos diferentes de navegadores da web.

-

Qualquer outra situação em que vários usuários precisam colaborar no mesmo código em tempo real.

Sobre as funções de acesso para membros do ambiente

Antes de compartilhar um ambiente ou participar de um ambiente compartilhado em AWS Cloud9, você deve entender os níveis de permissão de acesso para um ambiente compartilhado. Chamamos esses níveis de permissão de funções de acesso de membro do ambiente.

Um ambiente compartilhado AWS Cloud9 oferece três funções de acesso aos membros do ambiente: proprietário, leitura/gravação e somente leitura.

-

Um proprietário tem controle total sobre um ambiente. Cada ambiente possui um único proprietário, que é o criador do ambiente. Um proprietário pode fazer as seguintes ações:

-

Adicione, modifique e remova membros do ambiente

-

Abrir, exibir e editar arquivos

-

Executar código

-

Alterar as configurações de ambiente do

-

Converse com outros membros

-

Excluir mensagens de chat existentes

No AWS Cloud9 IDE, um proprietário do ambiente é exibido com acesso de leitura+gravação.

-

-

Um membro leitura/gravação pode realizar as seguintes ações:

-

Abrir, exibir e editar arquivos

-

Executar código

-

Altere várias configurações do ambiente de dentro do AWS Cloud9 IDE

-

Converse com outros membros

-

Excluir mensagens de chat existentes

No AWS Cloud9 IDE, os membros de leitura/gravação são exibidos com acesso de leitura+gravação.

-

-

Um membro somente leitura pode realizar as seguintes ações:

-

Abrir e exibir arquivos

-

Converse com outros membros

-

Excluir mensagens de chat existentes

No AWS Cloud9 IDE, os membros somente para leitura são exibidos com acesso somente para leitura.

-

Antes que um usuário possa se tornar um proprietário ou membro do ambiente, ele deverá atender a um dos seguintes critérios:

-

O usuário é um usuário raiz da Conta da AWS .

-

O usuário é um usuário administrador. Para obter mais informações, consulte Creating Your First IAM Admin User and Group no Guia do usuário do IAM.

-

O usuário é um usuário que pertence a um grupo do IAM, um usuário que assume uma função ou um usuário federado que assume uma função, e esse grupo ou função tem a política AWS gerenciada

AWSCloud9AdministratorouAWSCloud9User(ouAWSCloud9EnvironmentMember, ser apenas um membro) anexada. Para obter mais informações, consulte Políticas (predefinidas) gerenciadas pela AWS.-

Para anexar uma das políticas gerenciadas anteriores a um grupo do IAM, use o AWS Management Console ou a AWS Command Line Interface (AWS CLI) conforme descrito nos procedimentos a seguir.

-

Você pode criar um perfil no IAM com uma das políticas gerenciadas anteriores para um usuário ou um usuário federado assumir. Para obter mais informações, consulte Criar perfis no Guia do usuário do IAM. Para que um usuário ou um usuário federado assuma a função, consulte a cobertura de assumir funções em Using IAM Roles (Usar funções do IAM) no Manual do usuário do IAM.

-

Anexar uma política AWS gerenciada AWS Cloud9 para a um grupo usando o console

O procedimento a seguir descreve como anexar uma política AWS gerenciada AWS Cloud9 a um grupo usando o console.

-

Faça login no AWS Management Console, se você ainda não estiver conectado.

Para esta etapa, recomendamos que você faça login usando as credenciais de um administrador do IAM na sua Conta da AWS. Se isso não for possível, fale com o administrador de sua Conta da AWS .

-

Abra o console do IAM. Para fazer isso, na barra de navegação do console, selecione Services (Serviços). Depois, selecione IAM.

-

Selecione Grupos.

-

Selecione o nome do grupo de logs.

-

Na guia Permissões, em Políticas gerenciadas, selecione Anexar política.

-

Na lista de nomes de políticas, marque uma das seguintes caixas.

-

AWSCloud9Usuário (preferencial) ou AWSCloud9administrador para permitir que cada usuário do grupo seja proprietário do ambiente

-

AWSCloud9EnvironmentMember para permitir que cada usuário do grupo possa ser apenas um membro

(Se não encontrar um desses nomes de políticas na lista, digite o nome da política na caixa Search (Pesquisar) para exibi-los.)

-

-

Escolha Anexar política.

Anexe uma política AWS gerenciada AWS Cloud9 a um grupo usando o AWS CLI

nota

Se você estiver usando credenciais temporárias AWS gerenciadas, não poderá usar uma sessão de terminal no AWS Cloud9 IDE para executar alguns ou todos os comandos desta seção. Para abordar as melhores práticas de AWS segurança, as credenciais temporárias AWS gerenciadas não permitem que alguns comandos sejam executados. Em vez disso, você pode executar esses comandos a partir de uma instalação separada do AWS Command Line Interface (AWS CLI).

Execute o attach-group-policy comando IAM para anexar a política AWS gerenciada AWS Cloud9 ao grupo. Especifique o nome do grupo e o nome do recurso da Amazon (ARN) da política:

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

No comando anterior, substitua MyGroup pelo nome do grupo. POLICY_NAMESubstitua pelo nome de uma das seguintes políticas AWS gerenciadas.

-

AWSCloud9User(preferencial) ouAWSCloud9Administratorpara permitir que cada usuário do grupo possa ser o proprietário de um ambiente -

AWSCloud9EnvironmentMemberpara permitir que cada usuário do grupo possa ser apenas um membro

Convide um usuário na mesma conta que o ambiente

Use as instruções nesta seção para compartilhar um ambiente de AWS Cloud9 desenvolvimento que você possui Conta da AWS com um usuário na mesma conta.

-

Suponha que o usuário que você deseja convidar não seja um dos seguintes tipos de usuário. Certifique-se de que o usuário que você deseja convidar já tenha o perfil de acesso de membro do ambiente correspondente. Para obter instruções, consulte Sobre funções de acesso de membro do ambiente.

-

O usuário raiz da Conta da AWS .

-

Um usuário administrador.

-

Um usuário que pertence a um grupo do IAM, um usuário que assume uma função ou um usuário federado que assume uma função, e esse grupo ou função tem a política AWS gerenciada anexada.

AWSCloud9Administrator

-

-

Abra o ambiente do qual você é proprietário e para o qual deseja convidar o usuário, caso ainda não esteja aberto.

-

Na barra de menu do AWS Cloud9 IDE, faça o seguinte.

-

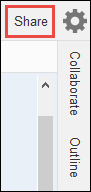

Selecione Window, Share (Janela, Compartilhar).

-

Selecione Share (Compartilhar) (localizada ao lado do ícone de engrenagem Preferences (Preferências)).

-

-

Na caixa de diálogo Share this environment (Compartilhar este ambiente), em Invite Members (Convidar membros), digite um dos seguintes.

-

Para convidar um usuário do IAM, insira o nome do usuário.

-

Para convidar o usuário raiz da Conta da AWS , insira

arn:aws:iam::123456789012:root.123456789012Substitua pelo seu Conta da AWS ID. -

Para convidar um usuário com um perfil assumido ou um usuário federado com um perfil assumido, insira

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession.123456789012Substitua pelo seu Conta da AWS ID,MyAssumedRolepelo nome da função assumida. SubstituaMyAssumedRoleSessionpelo nome da sessão do perfil assumido.

-

-

Para tornar esse usuário um membro somente leitura, selecione R. Para tornar esse usuário leitura/gravação, selecione RW.

-

Escolha Convidar.

nota

Se você tornar esse usuário um membro de leitura/gravação, uma caixa de diálogo será exibida contendo informações sobre a possibilidade de colocar suas credenciais de AWS segurança em risco. As informações a seguir fornecem mais contexto sobre esse problema.

Compartilhe um ambiente apenas com aqueles que você confia.

Um membro de leitura/gravação pode usar o código AWS CLI AWS CloudShell, o ou o AWS SDK em seu ambiente para realizar ações AWS em seu nome. Além disso, se você armazenar suas credenciais de AWS acesso permanentes dentro do ambiente, esse membro poderia potencialmente copiar essas credenciais e usá-las fora do ambiente.

Remover suas credenciais de AWS acesso permanentes do seu ambiente e, em vez disso, usar credenciais de AWS acesso temporárias não resolve totalmente esse problema. Isso reduz a oportunidade para que o membro copie essas credenciais temporárias e use-as fora do ambiente (uma vez que essas credenciais temporárias funcionarão apenas por um tempo limitado). No entanto, as credenciais temporárias ainda permitem que um membro de leitura/gravação realize ações AWS do ambiente em seu nome.

-

Entre em contato com o usuário para avisá-lo que pode abrir esse ambiente e começar a usá-lo.

Faça com que um AWS Cloud9 administrador na mesma conta do Meio Ambiente convide a si mesmo ou a outras pessoas

nota

Se você estiver usando credenciais temporárias AWS gerenciadas, não poderá usar uma sessão de terminal no AWS Cloud9 IDE para executar alguns ou todos os comandos desta seção. Para abordar as melhores práticas de AWS segurança, as credenciais temporárias AWS gerenciadas não permitem que alguns comandos sejam executados. Em vez disso, você pode executar esses comandos a partir de uma instalação separada do AWS Command Line Interface (AWS CLI).

Os tipos de usuário a seguir podem se convidar (ou convidar outros usuários na mesma Conta da AWS) para qualquer ambiente na mesma conta.

-

O usuário raiz da Conta da AWS .

-

Um usuário administrador.

-

Um usuário que pertence a um grupo do IAM, um usuário que assume uma função ou um usuário federado que assume uma função, e esse grupo ou função tem a política AWS gerenciada anexada.

AWSCloud9Administrator

Suponha que o usuário convidado não seja um dos tipos anteriores de usuário. Certifique-se de que o usuário já tenha o perfil de acesso de membro do ambiente correspondente. Para obter instruções, consulte Sobre funções de acesso de membro do ambiente.

Para convidar o usuário, use o AWS CLI ou o AWS CloudShell para executar o AWS Cloud9

create-environment-membership comando.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

No comando anterior, substitua 12a34567b8cd9012345ef67abcd890e1 pelo ID do ambiente. Substitua PERMISSION_LEVEL por read-write ou read-only. Substitua USER_ARN por um dos seguintes:

-

Para convidar um usuário do IAM, insira

arn:aws:iam::123456789012:user/MyUser.123456789012Substitua pelo seu Conta da AWS ID eMyUsersubstitua pelo nome do usuário. -

Para convidar o usuário raiz da Conta da AWS , insira

arn:aws:iam::123456789012:root.123456789012Substitua pelo seu Conta da AWS ID. -

Para convidar um usuário com um perfil assumido ou um usuário federado com um perfil assumido, insira

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession.123456789012Substitua pelo seu Conta da AWS ID. SubstituaMyAssumedRolepelo nome do perfil assumido. SubstituaMyAssumedRoleSessionpelo nome da sessão do perfil assumido.

Por exemplo, para convidar o usuário Conta da AWS raiz para o ID da conta 123456789012 para um ambiente com o ID 12a34567b8cd9012345ef67abcd890e1 como membro de leitura/gravação, execute o comando a seguir.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

nota

Se você estiver usando o AWS CloudShell, omita o aws prefixo dos comandos anteriores.