Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Scannen Sie Git-Repositorys mithilfe von Git-Secrets auf vertrauliche Informationen und Sicherheitsprobleme

Erstellt von Saurabh Singh () AWS

Übersicht

Dieses Muster beschreibt, wie Sie das Open-Source-Tool Git-Secrets

git-secretsscannt Commits, Commit-Nachrichten und Zusammenführungen, um zu verhindern, dass vertrauliche Informationen wie geheime Informationen zu deinen Git-Repositorys hinzugefügt werden. Wenn beispielsweise ein Commit, eine Commit-Nachricht oder ein Commit in einem Merge-Verlauf mit einem deiner konfigurierten, verbotenen regulären Ausdrucksmuster übereinstimmt, wird der Commit zurückgewiesen.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktives AWS Konto

Ein Git-Repository, für das ein Sicherheitsscan erforderlich ist

Ein Git-Client (Version 2.37.1 und höher) ist installiert

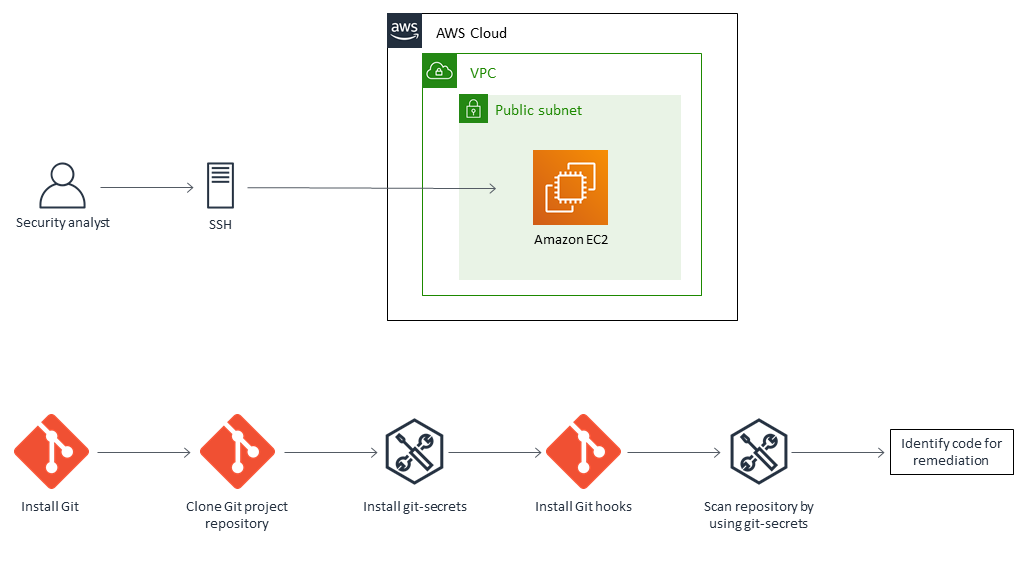

Architektur

Zielarchitektur

Git

git-secrets

Tools

git-secrets

ist ein Tool, das Sie daran hindert, vertrauliche Informationen in Git-Repositorys zu speichern. Git

ist ein verteiltes Open-Source-Versionskontrollsystem.

Bewährte Methoden

Scanne ein Git-Repository immer, indem du alle Revisionen einbeziehst:

git secrets --scan-historyEpen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie eine Connect zu einer EC2 Instanz her, indem Sie SSH | Stellen Sie mithilfe SSH einer Schlüsselpaardatei eine Connect zu einer Amazon Elastic Compute Cloud (AmazonEC2) -Instance her. Sie können diesen Schritt überspringen, wenn Sie ein Repository auf Ihrem lokalen Computer scannen. | Allgemein AWS |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Installieren Sie Git. | Installiere Git mit dem folgenden Befehl: Wenn Sie Ihren lokalen Computer verwenden, können Sie einen Git-Client für eine bestimmte Betriebssystemversion installieren. Weitere Informationen finden Sie auf der Git-Website | Allgemein AWS |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Klonen Sie das Git-Quell-Repository. | Um das Git-Repository zu klonen, das Sie scannen möchten, wählen Sie den Befehl Git clone aus Ihrem Home-Verzeichnis. | Allgemein AWS |

Git-Secrets klonen. | Klonen Sie das

| Allgemein AWS |

Installiere Git-Secrets. | Für Unix und Varianten (Linux/macOS): Sie können das Für Windows: Führen Sie das im Für Homebrew (macOS-Benutzer): Führen Sie Folgendes aus: Weitere Informationen finden Sie im Abschnitt Verwandte Ressourcen. | Allgemein AWS |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Gehe zum Quell-Repository. | Wechseln Sie in das Verzeichnis für das Git-Repository, das Sie scannen möchten: | Allgemein AWS |

Registrieren Sie den AWS Regelsatz (Git-Hooks). | Um | Allgemein AWS |

Scannen Sie das Repository. | Führen Sie den folgenden Befehl aus, um mit dem Scannen Ihres Repositorys zu beginnen: | Allgemein AWS |

Überprüfen Sie die Ausgabedatei. | Das Tool generiert eine Ausgabedatei, wenn es eine Sicherheitslücke in Ihrem Git-Repository findet. Beispielsweise: | Allgemein AWS |

Zugehörige Ressourcen

Git-Webhooks mit AWS Diensten

(AWSQuick Start) Migrieren Sie ein Git-Repository zu AWS

(AWSpraktisches Tutorial)