Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Automatisches AWS Überwachen von Sicherheitsgruppen, die den Zugriff von öffentlichen IP-Adressen aus ermöglichen

Erstellt von Eugene Shifer () und Stephen () AWS DiCato AWS

Übersicht

Als bewährte Sicherheitsmethode ist es von entscheidender Bedeutung, den Einsatz von AWS Ressourcen so gering wie möglich zu halten, nur für das absolut Notwendige. Beispielsweise müssen Webserver, die der allgemeinen Öffentlichkeit dienen, eingehenden Zugriff aus dem Internet ermöglichen, aber der Zugriff auf andere Workloads sollte auf bestimmte Netzwerke beschränkt werden, um unnötiges Risiko zu vermeiden. Sicherheitsgruppen in Amazon Virtual Private Cloud (AmazonVPC) sind eine effektive Kontrolle, mit der Sie den Ressourcenzugriff einschränken können. Die Bewertung von Sicherheitsgruppen kann jedoch eine umständliche Aufgabe sein, insbesondere in Architekturen mit mehreren Konten.AWS Config Mithilfe von Regeln und AWS Security Hub Kontrollen können Sie Sicherheitsgruppen identifizieren, die den Zugriff vom öffentlichen Internet (0.0.0.0/0) auf bestimmte Netzwerkkommunikationsprotokolle wie Secure Shell (SSH), HTTPHTTPS, und Windows Remote Desktop Protocol () ermöglichen. RDP Diese Regeln und Kontrollen gelten jedoch nicht, wenn Dienste auf nicht standardmäßigen Ports ausgeführt werden oder wenn der Zugriff auf bestimmte öffentliche IP-Adressen beschränkt ist. Dies kann beispielsweise der Fall sein, wenn ein Webdienst mit TCP Port 8443 statt mit dem TCP Standardport 443 verknüpft ist. Dies kann auch der Fall sein, wenn Entwickler von ihren Heimnetzwerken aus Zugriff auf den Server haben, z. B. zu Testzwecken.

Um dieses Problem zu lösen, können Sie die in diesem Muster bereitgestellte Infrastructure-as-Code-Lösung (IaC) verwenden, um Sicherheitsgruppen zu identifizieren, die den Zugriff von beliebigen nicht privaten (RFC1918

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktiver AWS-Konto

Erfahrung mit GitHub

Wenn Sie die Bereitstellung in einem einzigen System durchführen AWS-Konto:

Berechtigungen zum Erstellen von CloudFormation Stacks

AWS Config im Zielkonto eingerichtet

(Optional) Security Hub, der im Zielkonto eingerichtet ist

Wenn Sie die Implementierung in einer AWS Organisation durchführen:

Berechtigungen zum Erstellen von CloudFormation Stack-Sets

Security Hub mit AWS Organizations Integration eingerichtet

AWS Config in den Konten einrichten, in denen Sie diese Lösung einsetzen

Benennen Sie einen AWS-Konto zum delegierten Administrator für AWS Config und Security Hub

Einschränkungen

Wenn Sie die Installation für ein einzelnes Konto durchführen, für das Security Hub nicht aktiviert ist, können Sie es verwenden, AWS Config um die Ergebnisse auszuwerten.

Wenn Sie die Bereitstellung in einer Organisation durchführen, die keinen delegierten Administrator für AWS Config und Security Hub hat, müssen Sie sich bei den einzelnen Mitgliedskonten anmelden, um die Ergebnisse einzusehen.

Wenn Sie die Konten in Ihrer Organisation verwalten und verwalten, stellen Sie IaC AWS Control Tower nach diesem Muster bereit, indem Sie Customizations for AWS Control Tower (cFcT) verwenden. Die Verwendung der CloudFormation Konsole würde dazu führen, dass die Konfiguration von den AWS Control Tower Leitplanken abweicht und Sie die Organisationseinheiten () oder verwalteten Konten erneut registrieren müssten. OUs

Einige AWS-Services sind nicht in allen verfügbar. AWS-Regionen Informationen zur Verfügbarkeit in den einzelnen Regionen finden Sie AWS-Services unter Nach Regionen

. Informationen zu bestimmten Endpunkten finden Sie auf der Seite Dienstendpunkte und Kontingente. Wählen Sie dort den Link für den Dienst aus.

Architektur

Bereitstellung für eine Einzelperson AWS-Konto

Das folgende Architekturdiagramm zeigt den Einsatz der AWS Ressourcen innerhalb einer einzigen AWS-Konto. Sie stellen die Ressourcen mithilfe einer CloudFormation Vorlage direkt über die CloudFormation Konsole bereit. Wenn Security Hub aktiviert ist, können Sie die Ergebnisse entweder in Security Hub AWS Config oder in Security Hub anzeigen. Wenn Security Hub nicht aktiviert ist, können Sie die Ergebnisse nur in anzeigen AWS Config.

Das Diagramm zeigt den folgenden Workflow:

Sie erstellen einen CloudFormation Stack. Dadurch werden eine Lambda-Funktion und eine AWS Config Regel bereitgestellt. Sowohl die Regel als auch die Funktion sind mit den Berechtigungen AWS Identity and Access Management (IAM) eingerichtet, die für die Veröffentlichung von Ressourcenbewertungen in AWS Config und Protokollen erforderlich sind.

Die AWS Config Regel arbeitet im Modus Detective Evaluation und ruft die Lambda-Funktion alle 24 Stunden auf.

Die Lambda-Funktion bewertet die Sicherheitsgruppen und sendet Updates an. AWS Config

Security Hub erhält alle AWS Config Ergebnisse.

Sie können die Ergebnisse im Security Hub oder in einsehen AWS Config, je nachdem, welche Dienste Sie im Konto eingerichtet haben.

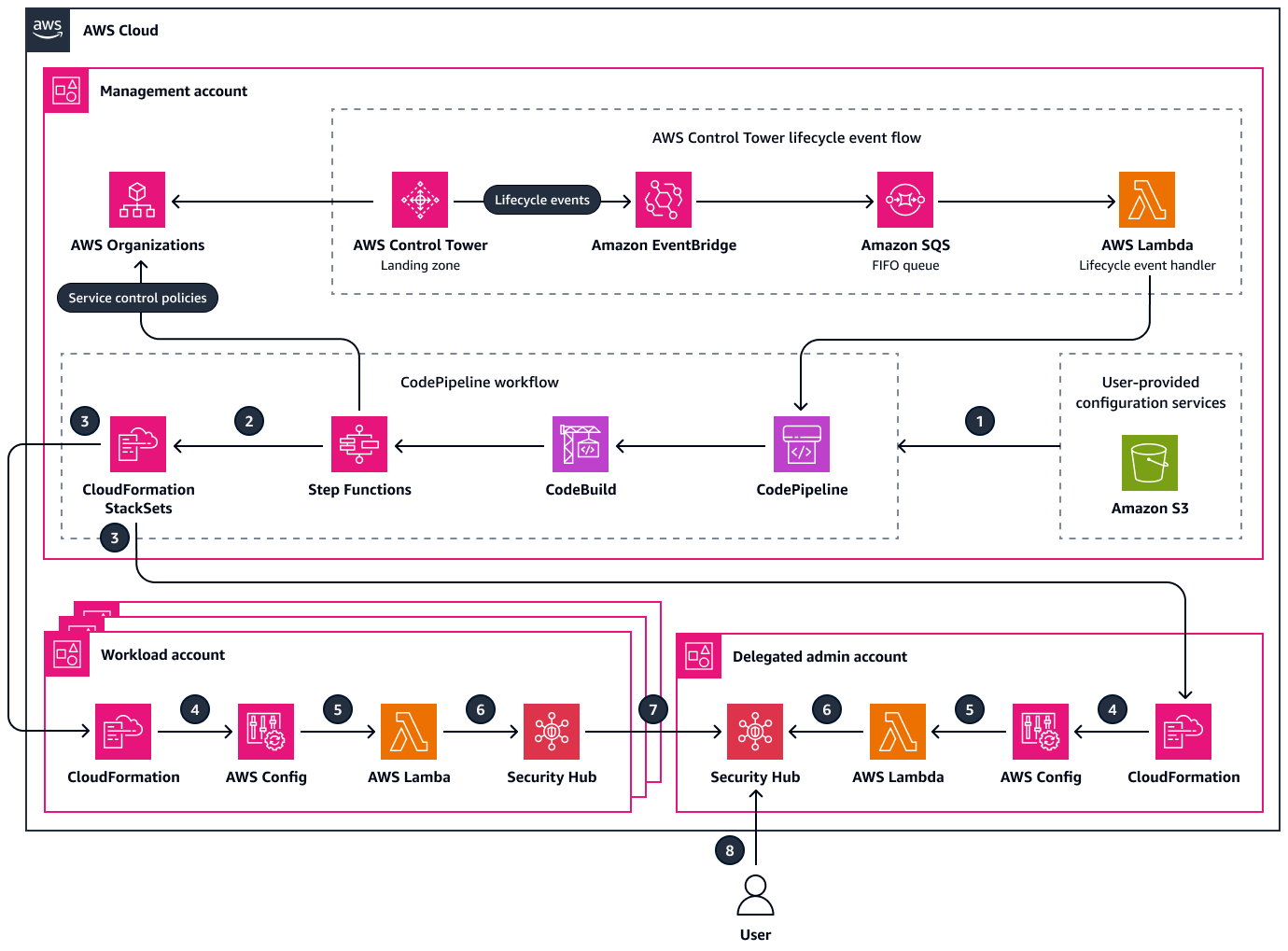

Bereitstellung in einer AWS Organisation

Das folgende Diagramm zeigt die Implementierung des Musters für mehrere Konten, die über AWS Organizations und verwaltet werden AWS Control Tower. Sie stellen die CloudFormation Vorlage über CfCT bereit. Die Bewertungsergebnisse werden in Security Hub im delegierten Administratorkonto zentralisiert. Der AWS CodePipeline Workflow-Abschnitt des Diagramms zeigt die Hintergrundschritte, die während der cFCT-Bereitstellung ausgeführt werden.

Das Diagramm zeigt den folgenden Workflow:

Im Verwaltungskonto laden Sie eine komprimierte Datei (ZIP) der IaC-Vorlage in einen Amazon Simple Storage Service (Amazon S3) -Bucket hoch, der von CfCT bereitgestellt wird.

Die CfCT-Pipeline entpackt die Datei, führt cfn-nag

(GitHub) -Prüfungen durch und stellt die Vorlage als Stack-Set bereit. CloudFormation Abhängig von der Konfiguration, die Sie in der CFCT-Manifestdatei angeben, CloudFormation StackSets werden Stacks in einzelnen Konten oder in bestimmten Konten bereitgestellt. OUs Dadurch werden eine Lambda-Funktion und eine AWS Config Regel in den Zielkonten bereitgestellt. Sowohl die Regel als auch die Funktion sind mit den IAM Berechtigungen eingerichtet, die für die Veröffentlichung von Ressourcenbewertungen in AWS Config und Protokollen erforderlich sind.

Die AWS Config Regel arbeitet im Modus Detective Evaluation und ruft die Lambda-Funktion alle 24 Stunden auf.

Die Lambda-Funktion bewertet die Sicherheitsgruppen und sendet Updates an. AWS Config

AWS Config leitet alle Ergebnisse an Security Hub weiter.

Die Security Hub Hub-Ergebnisse werden im delegierten Administratorkonto zusammengefasst.

Sie können die aggregierten Ergebnisse in Security Hub im delegierten Administratorkonto einsehen.

Tools

AWS-Services

AWS CloudFormationhilft Ihnen dabei, AWS Ressourcen einzurichten, sie schnell und konsistent bereitzustellen und sie während ihres gesamten AWS-Konten Lebenszyklus über und zu verwalten. AWS-Regionen

AWS Configbietet einen detaillierten Überblick über die Ressourcen in Ihrem System AWS-Konto und darüber, wie sie konfiguriert sind. Es hilft Ihnen zu erkennen, wie Ressourcen miteinander zusammenhängen und wie sich ihre Konfigurationen im Laufe der Zeit geändert haben. Eine AWS Config Regel definiert Ihre idealen Konfigurationseinstellungen für eine Ressource und AWS Config kann bewerten, ob Ihre AWS Ressourcen die Bedingungen der Regel erfüllen.

AWS Control Towerhilft Ihnen bei der Einrichtung und Verwaltung einer Umgebung AWS mit mehreren Konten und folgt dabei den vorgeschriebenen Best Practices. Customizations for AWS Control Tower (cFCT) hilft dir dabei, deine AWS Control Tower landing zone individuell anzupassen und dich an bewährte Methoden zu AWS halten. Anpassungen für diese Lösung werden mithilfe von CloudFormation Vorlagen und Richtlinien zur AWS Organizations Servicesteuerung () implementiert. SCPs

AWS Lambda ist ein Datenverarbeitungsservice, mit dem Sie Code ausführen können, ohne dass Sie Server bereitstellen oder verwalten müssen. Sie führt Ihren Code nur bei Bedarf aus und skaliert automatisch, sodass Sie nur für die tatsächlich genutzte Rechenzeit zahlen.

AWS Organizationsist ein Kontoverwaltungsservice, mit dem Sie mehrere Konten zu einer Organisation AWS-Konten zusammenfassen können, die Sie erstellen und zentral verwalten.

AWS Security Hubbietet einen umfassenden Überblick über Ihren Sicherheitsstatus in AWS. Es hilft Ihnen auch dabei, Ihre AWS Umgebung anhand von Industriestandards und Best Practices im Bereich Sicherheit zu überprüfen.

Andere Tools

Python

ist eine Allzweck-Computerprogrammiersprache.

Code-Repository

Der Code für dieses Muster ist im Repository GitHub Detect vulnerable security groups

Bewährte Methoden

Wir empfehlen Ihnen, sich an die bewährten Methoden in den folgenden Ressourcen zu halten:

Bewährte Methoden für Organisationseinheiten mit AWS Organizations

(AWS Cloud Operations & Migrations Blog) Leitfaden für die Einrichtung einer ersten Grundlage mithilfe von AWS Control Tower on AWS

(AWS Solutions Library) Anleitung zum Erstellen und Ändern von AWS Control Tower Ressourcen (AWS Control Tower Dokumentation)

Überlegungen zur CfCT-Bereitstellung (AWS Control Tower Dokumentation)

Wenden Sie Berechtigungen mit den geringsten Rechten an (Dokumentation) IAM

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Bestimmen Sie Ihre Bereitstellungsstrategie. | Prüfen Sie die Lösung und den Code, um die Bereitstellungsstrategie für Ihre AWS Umgebung festzulegen. Stellen Sie fest, ob Sie die Bereitstellung für ein einzelnes Konto oder für eine AWS Organisation durchführen. | Besitzer der App, Allgemein AWS |

Klonen Sie das Repository | Geben Sie den folgenden Befehl ein, um das Repository Detect Vulnerable Security Groups | App-Entwickler, App-Besitzer |

Validieren Sie die Python-Version. |

| AWSAdministrator, App-Entwickler |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie die CloudFormation Vorlage bereit. | Stellen Sie die CloudFormation Vorlage in Ihrer AWS Umgebung bereit. Führen Sie eine der folgenden Aktionen aus:

| App-Entwickler, AWS Administrator, Allgemein AWS |

Überprüfen Sie die Bereitstellung. | Stellen Sie in der CloudFormation Konsole | AWSAdministrator, App-Besitzer |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Sehen Sie sich die Ergebnisse AWS Config der Regel an. | Gehen Sie in Security Hub wie folgt vor, um eine Liste der einzelnen Ergebnisse anzuzeigen:

Gehen Sie in Security Hub wie folgt vor, um eine Liste der Gesamtergebnisse anzuzeigen, gruppiert nach AWS-Konto:

Um eine Liste der Ergebnisse einzusehen, folgen Sie den Anweisungen unter Konformitätsinformationen und Bewertungsergebnisse anzeigen in der AWS Config Dokumentation. AWS Config | AWSAdministrator, AWS Systemadministrator, Cloud-Administrator |

Fehlerbehebung

| Problem | Lösung |

|---|---|

Das Erstellen oder Löschen des CloudFormation Stack-Sets schlägt fehl. | Wenn es bereitgestellt AWS Control Tower wird, setzt es die erforderlichen Schutzmaßnahmen durch und übernimmt die Kontrolle über AWS Config Aggregatoren und Regeln. Dazu gehört auch die Verhinderung direkter Änderungen durch. CloudFormation Um diese CloudFormation Vorlage, einschließlich aller zugehörigen Ressourcen, ordnungsgemäß bereitzustellen oder zu entfernen, müssen Sie CfCT verwenden. |

CfCT kann die Vorlage nicht löschen. CloudFormation | Wenn die CloudFormation Vorlage auch nach den erforderlichen Änderungen an der Manifestdatei und dem Entfernen der Vorlagendateien weiterhin besteht, stellen Sie sicher, dass die Manifestdatei den |

Zugehörige Ressourcen

AWS Config Benutzerdefinierte Regeln (AWS Config Dokumentation)