Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

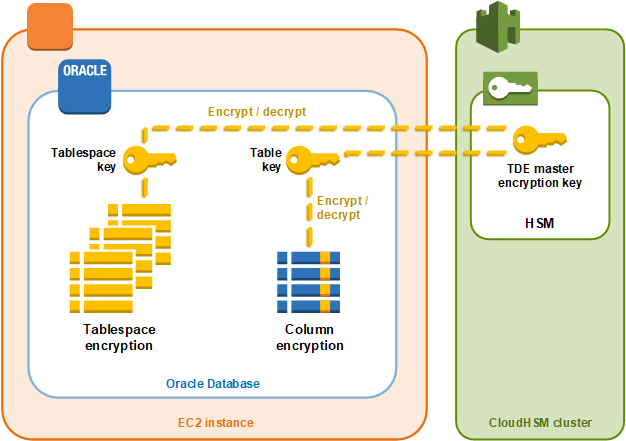

Le chiffrement TDE (Transparent Data Encryption) est utilisé pour chiffrer les fichiers de base de données. Avec le TDE, le logiciel de base de données chiffre les données avant de les stocker sur le disque. Les données contenues dans les colonnes et les espaces de table de la base de données sont chiffrées avec une clé de table ou une clé d'espace de table. Certaines versions du logiciel de base de données d'Oracle proposent le TDE. Dans Oracle TDE, ces clés sont chiffrées avec une clé de chiffrement principale du TDE. Vous pouvez améliorer la sécurité en stockant la clé de chiffrement principale TDE HSMs dans votre AWS CloudHSM cluster.

Dans cette solution, vous utilisez la base de données Oracle installée sur une EC2 instance Amazon. Oracle Database s'intègre à la bibliothèque AWS CloudHSM logicielle de PKCS #11 afin de stocker la clé principale TDE HSMs dans votre cluster.

Important

-

Nous vous recommandons d'installer Oracle Database sur une EC2 instance Amazon.

Exécutez les étapes suivantes pour réaliser l'intégration d'Oracle TDE avec AWS CloudHSM.

Rubriques

Étape 1. Configurez les prérequis

Pour réaliser l'intégration avec Oracle TDE AWS CloudHSM, vous avez besoin des éléments suivants :

Un AWS CloudHSM cluster actif avec au moins un HSM.

Une EC2 instance Amazon exécutant le système d'exploitation Amazon Linux avec les logiciels suivants installés :

Le AWS CloudHSM client et les outils de ligne de commande.

La bibliothèque AWS CloudHSM logicielle pour PKCS #11.

Base de données Oracle. AWS CloudHSM prend en charge l'intégration d'Oracle TDE. Le SDK client 5.6 et versions ultérieures prennent en charge Oracle TDE for Oracle Database 19c. Le SDK client 3 prend en charge Oracle TDE pour les versions 11g et 12c d'Oracle Database.

-

Un utilisateur cryptographique (CU) qui possède et gère la clé de chiffrement principale TDE sur votre HSMs cluster.

Exécutez les étapes suivantes pour installer tous les prérequis.

Pour configurer les conditions préalables à l'intégration d'Oracle TDE avec AWS CloudHSM

-

Suivez les étapes de Premiers pas. Une fois que vous aurez terminé, vous disposerez d'un cluster actif avec un HSM. Vous disposerez également d'une EC2 instance Amazon exécutant le système d'exploitation Amazon Linux. Le AWS CloudHSM client et les outils de ligne de commande seront également installés et configurés.

-

(Facultatif) Ajoutez-en HSMs d'autres à votre cluster. Pour de plus amples informations, veuillez consulter Ajouter un HSM à un cluster AWS CloudHSM.

-

Connectez-vous à votre instance EC2 client Amazon et procédez comme suit :

-

Installez la bibliothèque AWS CloudHSM logicielle pour PKCS #11.

-

Installez Oracle Database. Pour plus d'informations, consultez la documentation Oracle Database

. Le SDK client 5.6 et versions ultérieures prennent en charge Oracle TDE for Oracle Database 19c. Le SDK client 3 prend en charge Oracle TDE pour les versions 11g et 12c d'Oracle Database. -

Utilisez l'outil de ligne de commande cloudhsm_mgmt_util pour créer un utilisateur de chiffrement (CU) sur votre cluster. Pour plus d'informations sur la création d'un CU, consultez Comment gérer les utilisateurs HSM avec CMU et Utilisateurs HSM.

-

Étape 3 : générer la clé de chiffrement principale Oracle TDE

Pour générer la clé principale Oracle TDE HSMs dans votre cluster, suivez les étapes de la procédure suivante.

Pour générer la clé principale

-

Utilisez la commande suivante pour ouvrir Oracle SQL*Plus. Lorsque vous y êtes invité, saisissez le mot de passe système que vous avez défini lors de l'installation d'Oracle Database.

sqlplus / as sysdbaNote

Pour le SDK client 3, vous devez définir la variable d'environnement

CLOUDHSM_IGNORE_CKA_MODIFIABLE_FALSEchaque fois que vous générez une clé principale. Cette variable n'est nécessaire que pour la génération de la clé principale. Pour plus d'informations, consultez « Problème : Oracle définit l'attribut PCKS #11CKA_MODIFIABLElors de la génération de la clé principale, mais le HSM ne le prend pas en charge » dans Problèmes connus liés à l'intégration d'applications tierces. -

Exécutez l'instruction SQL qui crée la clé principale de chiffrement, comme indiqué dans les exemples suivants. Utilisez l'instruction qui correspond à votre version d'Oracle Database. Remplacez

<CU user name>par le nom d'utilisateur de l'utilisateur cryptographique (CU).<password>Remplacez-le par le mot de passe CU.Important

Exécutez la commande suivante une seule fois. Chaque fois que la commande est exécutée, elle crée une nouvelle clé de chiffrement principale.

-

Pour Oracle Database version 11, exécutez l'instruction SQL suivante.

SQL>alter system set encryption key identified by "<CU user name>:<password>"; -

Pour Oracle Database version 12 et version 19c, exécutez l'instruction SQL suivante.

SQL>administer key management set key identified by "<CU user name>:<password>";

Si la réponse est

System alteredoukeystore altered, vous avez généré et défini avec succès la clé principale pour Oracle TDE. -

-

(Facultatif) Exécutez la commande suivante pour vérifier le statut du portefeuille Oracle.

SQL>select * from v$encryption_wallet;Si le portefeuille n'est pas ouvert, utilisez l'une des commandes suivantes pour l'ouvrir. Remplacez

<CU user name>par le nom de l'utilisateur cryptographique (CU).<password>Remplacez-le par le mot de passe CU.-

Pour Oracle 11, exécutez la commande suivante pour ouvrir le portefeuille.

SQL>alter system set encryption wallet open identified by "<CU user name>:<password>";Pour fermer manuellement le portefeuille, exécutez la commande suivante.

SQL>alter system set encryption wallet close identified by "<CU user name>:<password>"; -

Pour Oracle 12 et Oracle 19c, exécutez la commande suivante pour ouvrir le portefeuille.

SQL>administer key management set keystore open identified by "<CU user name>:<password>";Pour fermer manuellement le portefeuille, exécutez la commande suivante.

SQL>administer key management set keystore close identified by "<CU user name>:<password>";

-